Содержание

- 2. оценочные стандарты, направленные на классификацию информационных систем и средств защиты по требованиям безопасности; технические спецификации, регламентирующие

- 3. Исторически первым оценочным стандартом, получившим широкое распространение и оказавшим огромное влияние на базу стандартизации ИБ во

- 4. Безопасная система управляет, с помощью соответствующих средств, доступом к информации так, что только должным образом авторизованные

- 5. Политика безопасности - набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет

- 6. Доверенная вычислительная база - это совокупность защитных механизмов ИС (включая аппаратное и программное обеспечение), отвечающих за

- 7. Монитор обращений должен обладать тремя качествами: Изолированность. Необходимо предупредить возможность отслеживания работы монитора. Полнота. Монитор должен

- 8. Согласно "Оранжевой книге", политика безопасности должна обязательно включать в себя следующие элементы: произвольное управление доступом; безопасность

- 9. Произвольное управление доступом (или дискреционное) - это метод разграничения доступа к объектам, основанный на учете личности

- 10. Для реализации принудительного управления доступом с субъектами и объектами ассоциируются метки безопасности. Метка субъекта описывает его

- 11. Субъект может читать информацию из объекта, если уровень секретности субъекта не ниже, чем у объекта, а

- 12. Цель подотчетности - в каждый момент времени знать, кто работает в системе и что делает. Средства

- 13. Обычный способ идентификации - ввод имени пользователя при входе в систему. Стандартное средство проверки подлинности (аутентификации)

- 14. Операционная гарантированность - это способ убедиться в том, что архитектура системы и ее реализация действительно реализуют

- 15. В "Оранжевой книге" определяется четыре уровня доверия - D, C, B и A. Уровень D предназначен

- 16. доверенная вычислительная база должна управлять доступом именованных пользователей к именованным объектам; пользователи должны идентифицировать себя, прежде

- 17. права доступа должны гранулироваться с точностью до пользователя. Все объекты должны подвергаться контролю доступа; при выделении

- 18. доверенная вычислительная база должна управлять метками безопасности, ассоциируемыми с каждым субъектом и хранимым объектом; доверенная вычислительная

- 19. снабжаться метками должны все ресурсы системы (например, ПЗУ), прямо или косвенно доступные субъектам; к доверенной вычислительной

- 20. должна быть продемонстрирована относительная устойчивость доверенной вычислительной базы к попыткам проникновения; модель политики безопасности должна быть

- 21. для произвольного управления доступом должны обязательно использоваться списки управления доступом с указанием разрешенных режимов; должна быть

- 22. тестирование должно продемонстрировать, что реализация доверенной вычислительной базы соответствует формальным спецификациям верхнего уровня ; помимо описательных,

- 23. уровень C - произвольное управление доступом; уровень B - принудительное управление доступом; уровень A - верифицируемая

- 24. "Критериев оценки безопасности информационных технологий" (издан 1 декабря 1999 года). Этот международный стандарт стал итогом почти

- 25. ОК содержат два основных вида требований безопасности: функциональные, соответствующие активному аспекту защиты, предъявляемые к функциям безопасности

- 26. Безопасность в ОК рассматривается не статично, а в привязке к жизненному циклу объекта оценки. Выделяются следующие

- 27. В ОК объект оценки рассматривается в контексте среды безопасности, которая характеризуется определенными условиями и угрозами. В

- 28. В "Общих критериях" введена иерархия класс-семейство-компонент-элемент. Классы определяют наиболее общую, "предметную" группировку требований (например, функциональные требования

- 29. Профиль защиты (ПЗ) представляет собой типовой набор требований, которым должны удовлетворять продукты и/или системы определенного класса

- 30. Функциональный пакет - это неоднократно используемая совокупность компонентов, объединенных для достижения определенных целей безопасности. "Общие критерии"

- 31. идентификация и аутентификация ; защита данных пользователя ; защита функций безопасности (требования относятся к целостности и

- 32. разработка (требования для поэтапной детализации функций безопасности от краткой спецификации до реализации ); поддержка жизненного цикла

- 33. Применительно к требованиям доверия в "Общих критериях" сделана весьма полезная вещь, не реализованная, к сожалению, для

- 34. На уровне 4 добавляются полная спецификация интерфейсов, проекты нижнего уровня, анализ подмножества реализации, применение неформальной модели

- 35. Сетевая модель OSI (англ. open systems interconnection basic reference model — базовая эталонная модель взаимодействия открытых

- 36. Сетевая модель OSI

- 37. 5 января 1992 года была создана Государственная техническая комиссия при Президенте Российской Федерации (Гостехкомиссия России). В

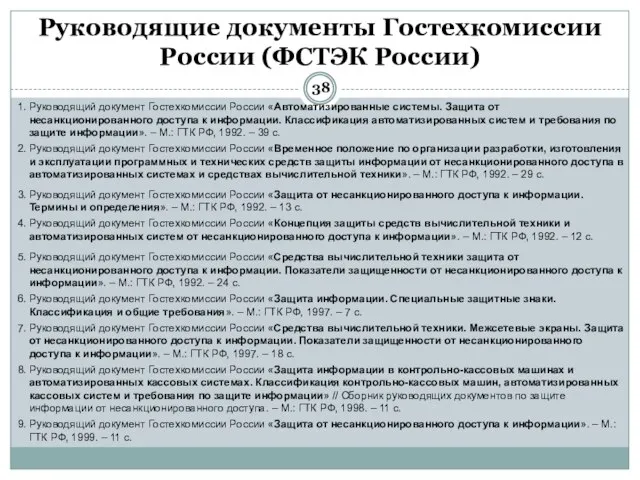

- 38. Руководящие документы Гостехкомиссии России (ФСТЭК России)

- 39. Рассмотрим Классификацию автоматизированных систем (АС) по уровню защищенности от несанкционированного доступа (НСД). Устанавливается девять классов защищенности

- 40. Третья группа классифицирует АС, в которых работает один пользователь, имеющий доступ ко всей информации АС, размещенной

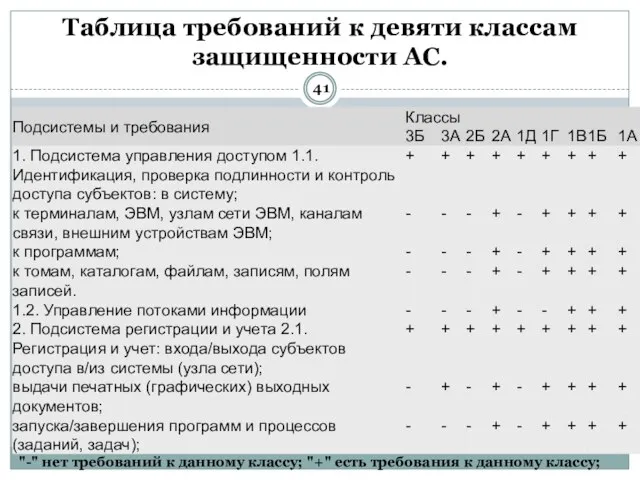

- 41. Таблица требований к девяти классам защищенности АС. "-" нет требований к данному классу; "+" есть требования

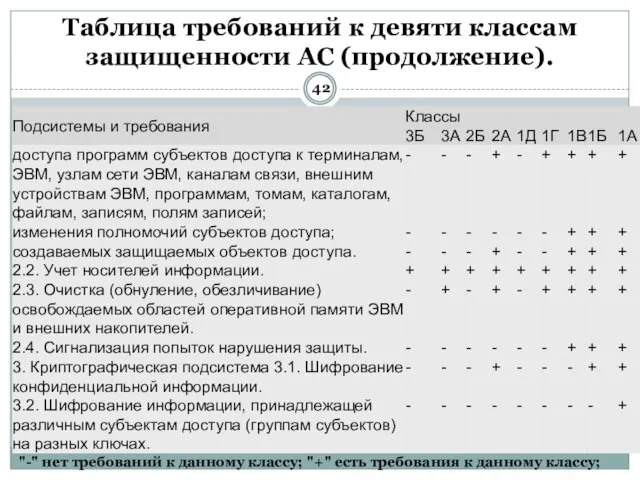

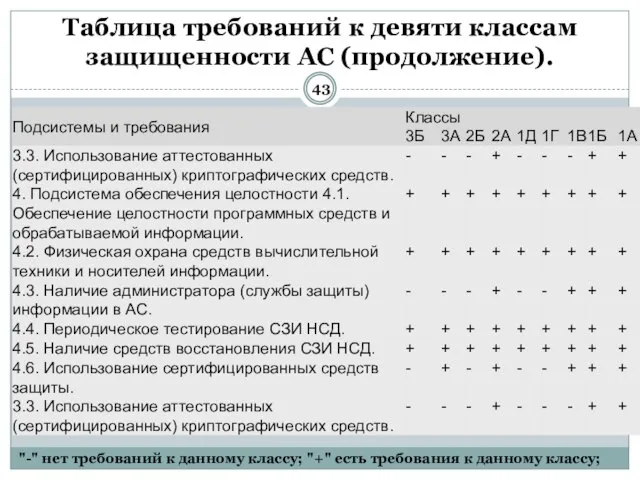

- 42. Таблица требований к девяти классам защищенности АС (продолжение). "-" нет требований к данному классу; "+" есть

- 43. Таблица требований к девяти классам защищенности АС (продолжение). "-" нет требований к данному классу; "+" есть

- 45. Скачать презентацию

Использование информационных и коммуникационных технологий в учебном процессе

Использование информационных и коммуникационных технологий в учебном процессе Информационное общество. Информационная культура

Информационное общество. Информационная культура Компьютерные сети. Функции канального уровня. (Тема 5)

Компьютерные сети. Функции канального уровня. (Тема 5) Музыка. Наши подписчики

Музыка. Наши подписчики Структуры и файлы структур. Квартиры

Структуры и файлы структур. Квартиры Введение в ANSYS

Введение в ANSYS Методика решения

Методика решения Информатика. Сжатие данных

Информатика. Сжатие данных Быстрый интернет для успешной работы. Конфиденциальная информация ПАО Ростелеком

Быстрый интернет для успешной работы. Конфиденциальная информация ПАО Ростелеком Разработка веб-сайта для выбора автомобиля по заданным пользователем критериям

Разработка веб-сайта для выбора автомобиля по заданным пользователем критериям Информационная безопасность организации

Информационная безопасность организации Гибридные интеллектуальные системы (ГиИС)

Гибридные интеллектуальные системы (ГиИС) Электронно-вычислительный этап. Виртуальная экскурсия. Часть 2

Электронно-вычислительный этап. Виртуальная экскурсия. Часть 2 Моделирование объектов виртуальной экспериментальной установки для лабораторной работы

Моделирование объектов виртуальной экспериментальной установки для лабораторной работы Youtube. Video hosting

Youtube. Video hosting Telegram

Telegram Сводные данные по процедурам

Сводные данные по процедурам Создание буктрейлера в программе Windows Movie Maker 2.6

Создание буктрейлера в программе Windows Movie Maker 2.6 Система Домашняя сеть

Система Домашняя сеть Презентация на тему Глобальная компьютерная сеть Интернет

Презентация на тему Глобальная компьютерная сеть Интернет  Smart-рассылка

Smart-рассылка Как пользоваться электронным порталом (репозиторием)

Как пользоваться электронным порталом (репозиторием) Кодирование звуковой информации. Представление информации в компьютере

Кодирование звуковой информации. Представление информации в компьютере Локальная сеть

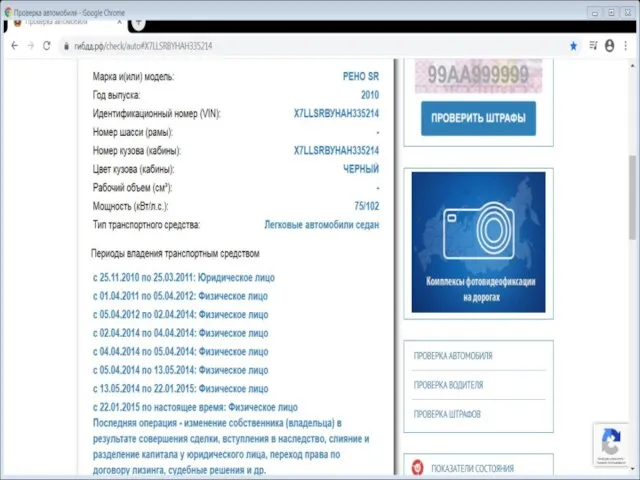

Локальная сеть Проверка автомобиля

Проверка автомобиля Blue-ray. Варианты и размеры. Создание Blue-ray

Blue-ray. Варианты и размеры. Создание Blue-ray Определение скорости передачи информации. Самостоятельная работа. 10 класс

Определение скорости передачи информации. Самостоятельная работа. 10 класс Достучаться до поколения Z

Достучаться до поколения Z