Содержание

- 2. Абзалов Олег Накибович преподаватель и эксперт-практик в области информационной безопасности и комплексной защиты информации; автор учебных

- 3. Актуальность проблемы обеспечения безопасности персональных данных «Кто владеет информацией – тот владеет миром...» сэр У. Черчиль

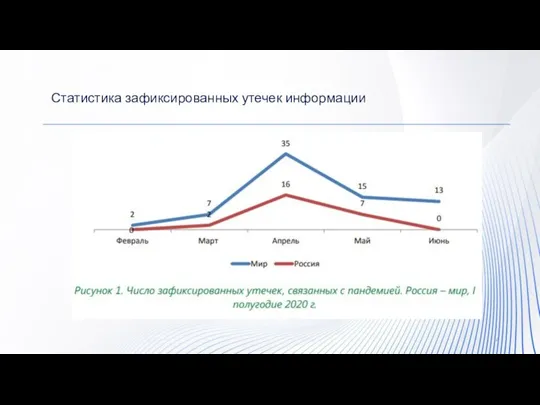

- 4. Статистика зафиксированных утечек информации

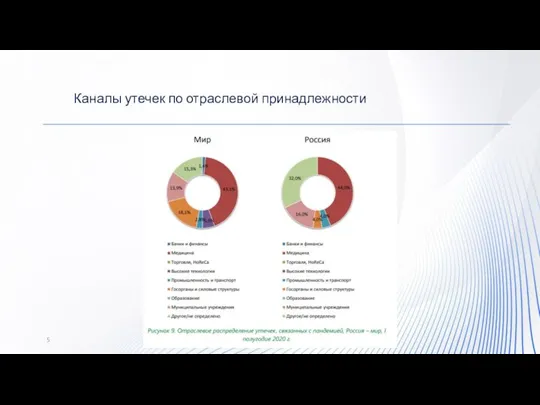

- 5. Каналы утечек по отраслевой принадлежности

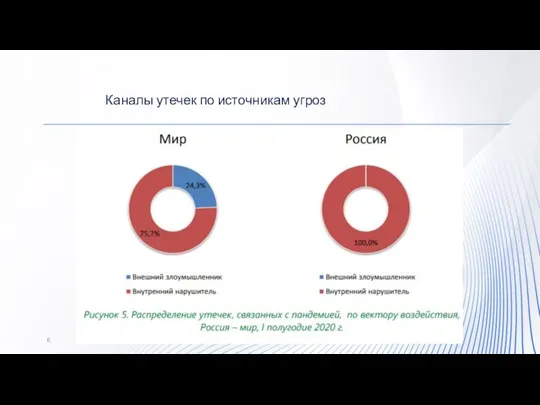

- 6. Каналы утечек по источникам угроз

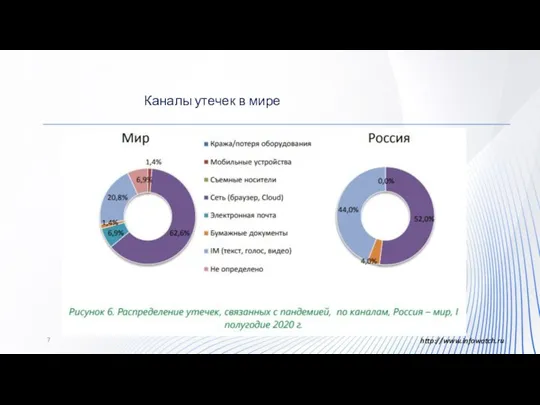

- 7. http://www.infowatch.ru Каналы утечек в мире

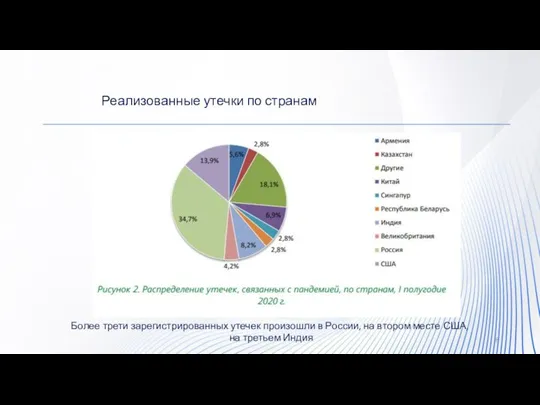

- 8. Реализованные утечки по странам Более трети зарегистрированных утечек произошли в России, на втором месте США, на

- 9. Статистика распределения утечек Свыше половины случаев компрометации данных, связанных с пандемией, как в России, так и

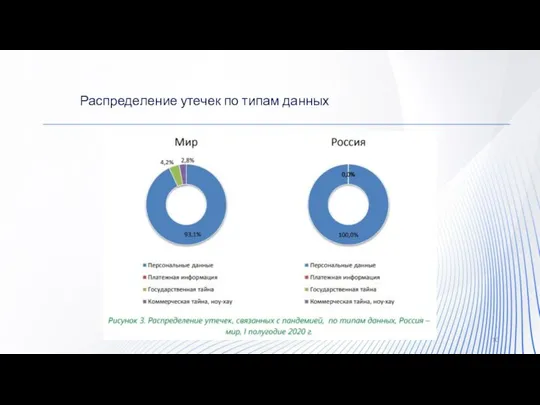

- 10. Распределение утечек по типам данных

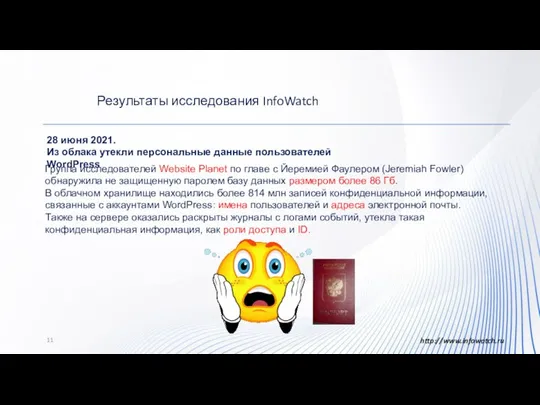

- 11. Результаты исследования InfoWatch 28 июня 2021. Из облака утекли персональные данные пользователей WordPress Группа исследователей Website

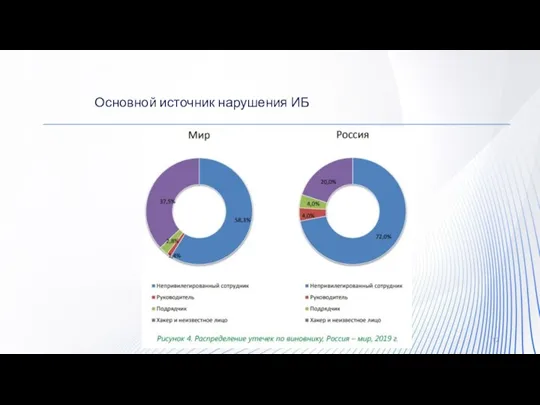

- 12. Основной источник нарушения ИБ

- 13. Выводы Динамика утечек, связанных с пандемией коронавируса, во многом повторяет сценарий распространения самой инфекции. Ближе к

- 14. Информация - сведения (сообщения, данные) независимо от формы их представления акустическая (речевая) информация видовая информация информация,

- 15. Термины и определения Конфиденциальность информации – состояние защищенности информации, характеризуемое способностью АС обеспечивать сохранение в тайне

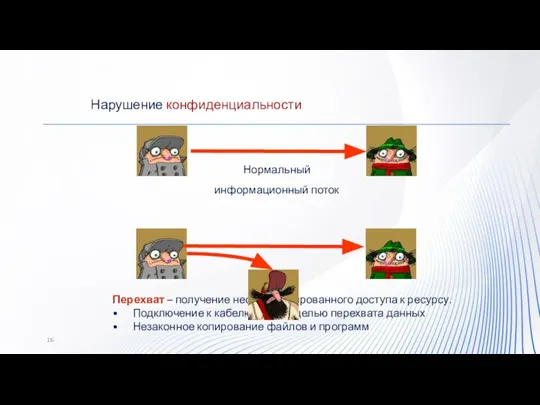

- 16. Нарушение конфиденциальности Перехват – получение несанкционированного доступа к ресурсу. Подключение к кабелю связи с целью перехвата

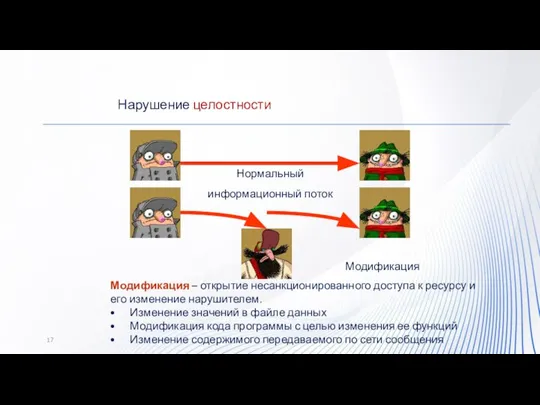

- 17. Нарушение целостности Модификация – открытие несанкционированного доступа к ресурсу и его изменение нарушителем. Изменение значений в

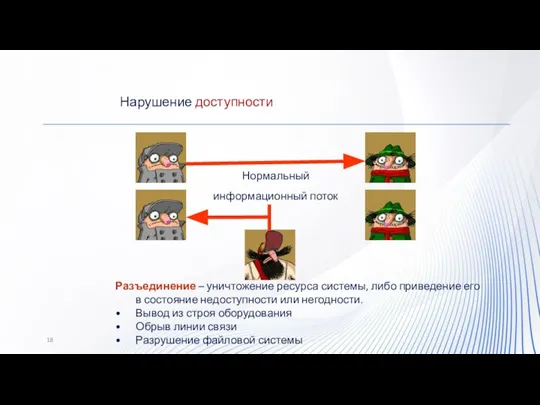

- 18. Нарушение доступности Разъединение – уничтожение ресурса системы, либо приведение его в состояние недоступности или негодности. Вывод

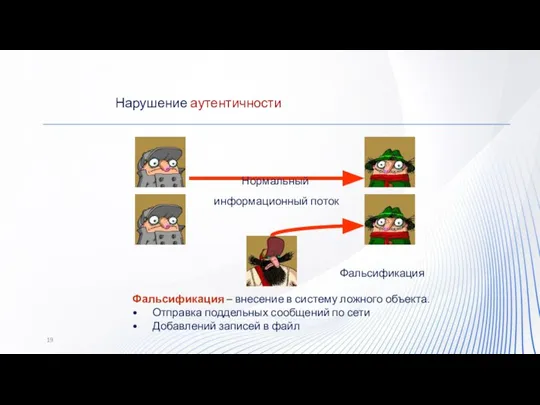

- 19. Нарушение аутентичности Фальсификация – внесение в систему ложного объекта. Отправка поддельных сообщений по сети Добавлений записей

- 20. Информационные технологии - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких

- 21. Обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать

- 22. Доступ к информации - возможность получения информации и ее использования. Предоставление информации - действия, направленные на

- 23. Электронное сообщение - информация, переданная или полученная пользователем информационно-телекоммуникационной сети. Документированная информация - зафиксированная на материальном

- 24. Информационная безопасность - механизм защиты, обеспечивающий: конфиденциальность: доступ к информации только авторизованных пользователей; целостность: достоверность и

- 25. Оператор информационной системы – гражданин или юридическое лицо, осуществляющее деятельность по эксплуатации информационной системы, в том

- 26. сбор запись систематизация накопление хранение уточнение (обновление, изменение) извлечение использование передача (распространение, предоставление, доступ) обезличивание блокирование

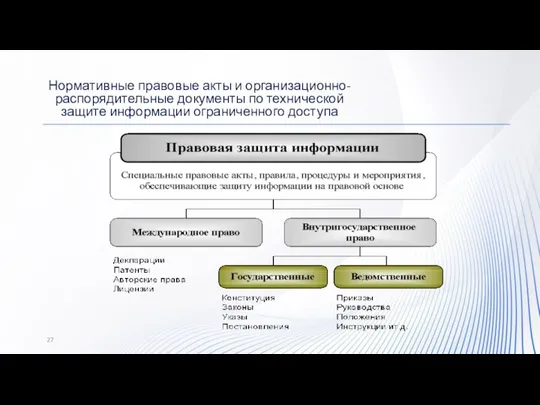

- 27. Нормативные правовые акты и организационно-распорядительные документы по технической защите информации ограниченного доступа

- 28. Статья 24. Сбор, хранение, использование и распространение информации о частной жизни лица без его согласия не

- 29. Положение о ГСЗИ в РФ от ИТР и от её утечки по техническим каналам Определяет задачи

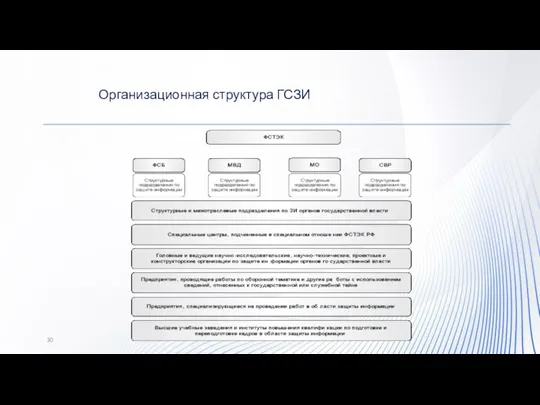

- 30. Организационная структура ГСЗИ

- 31. Конвенции и иные международные договора Законы Постановления правительства Приказы и иные документы Европейская конвенция 152-ФЗ от

- 32. Угрозы несанкционированного доступа к информации и реализации технического канала утечки информации

- 33. НСД (несанкционированные действия) - доступ к информации или действия с информацией, нарушающие правила разграничения доступа с

- 34. источник угрозы (приемник информативного сигнала) среда (путь) распространения информационного сигнала источник (носитель) информации Описание угрозы утечки

- 35. Технический канал утечки информации - совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и

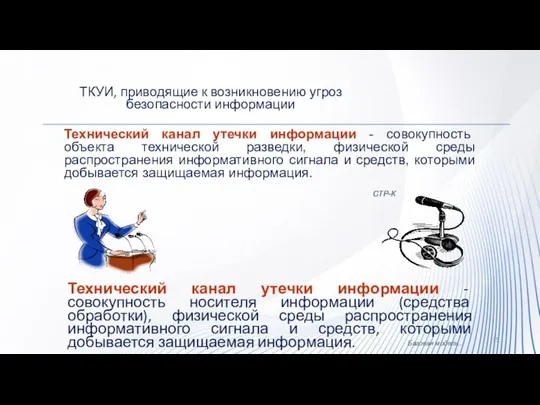

- 36. за счет перехода сигнала из одной среды в другую Среда распространения информативного сигнала Физическая среда, по

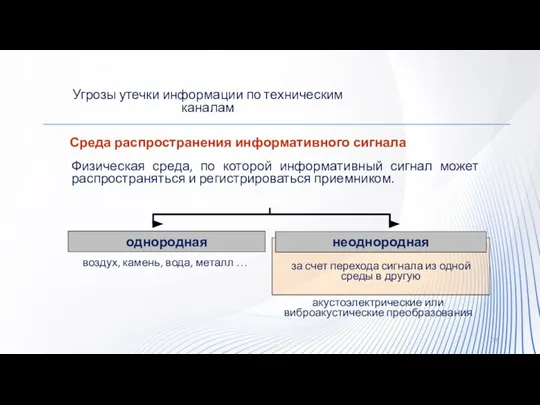

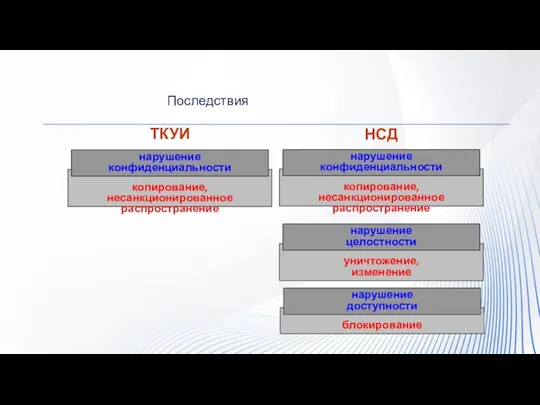

- 37. копирование, несанкционированное распространение нарушение конфиденциальности уничтожение, изменение нарушение целостности блокирование нарушение доступности копирование, несанкционированное распространение нарушение

- 38. Подключение с кратковременным разрывом ВОЛС Подключение к работающему каналу ВОЛС без разрыва соединения Съем информации с

- 39. Радиомикрофон аналоговый NFM-400M (BT3V-300) частота: 400-470 MГц питание: батарея CR2450 время работы: 100-120 ч дальность :

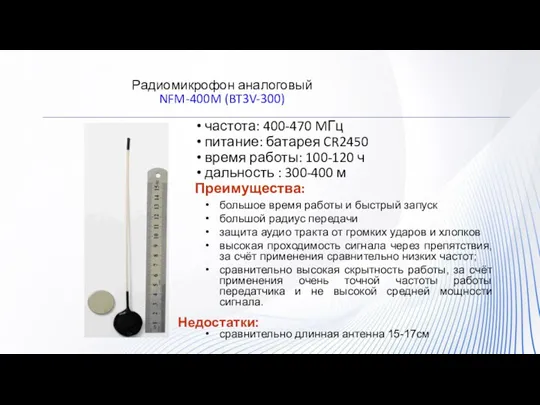

- 40. Радиомикрофон аналоговый WFM-1G(VN-120) частота: 900 - 1100 MГц питание: батарея любая на 3-6 V время работы:

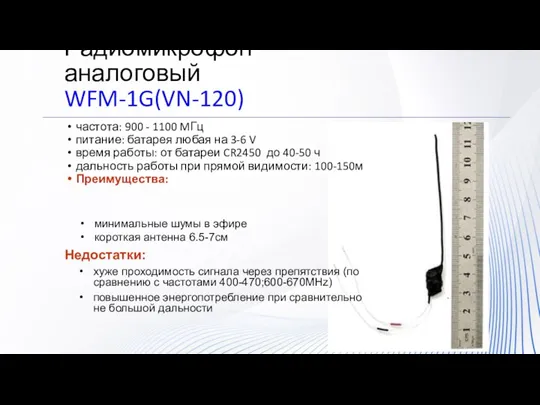

- 41. Цифровой радиомикрофон МР-04 дальность действия: 300 м чувствительность встроенного микрофона: 7-9 м питание: 3 V габариты:

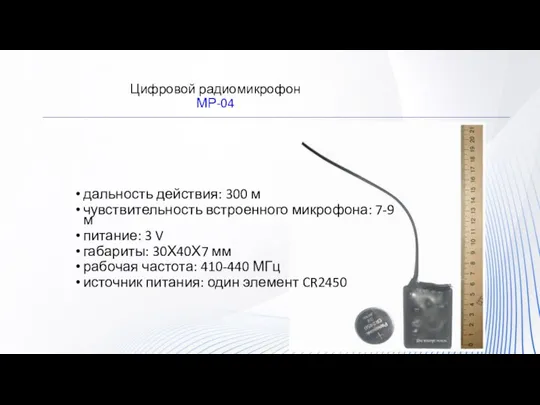

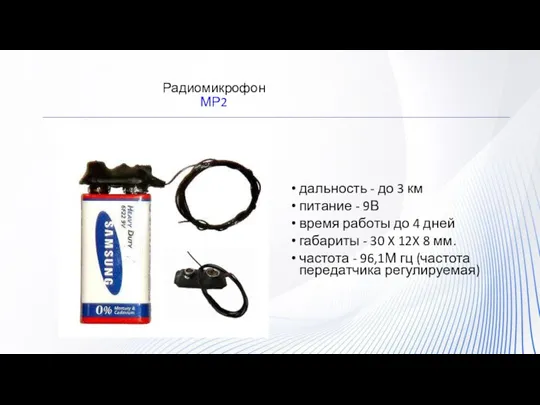

- 42. Радиомикрофон МР2 дальность - до 3 км питание - 9В время работы до 4 дней габариты

- 43. Генри Кэбот Лодж, представитель США в ООН, демонстрирует «Златоуста» во время чрезвычайной сессии Организации Объединенных Наций.

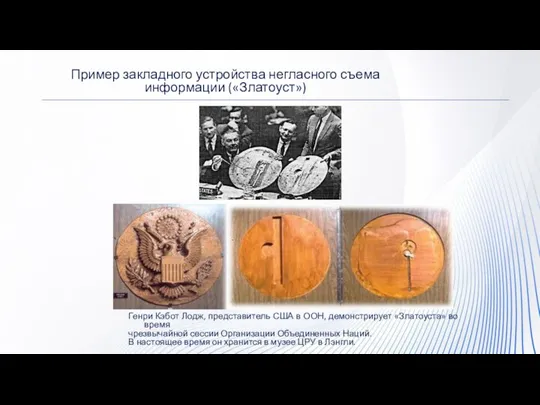

- 44. Видеонаблюдение за помещением с использованием телевизионной камеры, установленной на беспилотном дистанционно – управляемом вертолете (БПВ) Телевизионная

- 45. Уровень шума 65 дБ на расстоянии 3 м Беспилотный малогабаритный вертолет с электрическим малошумным двигателем SkyEye

- 46. Беспилотный управляемый вертолет SIM-SkyEye

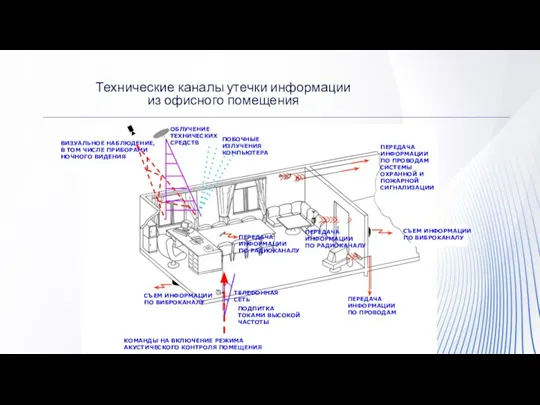

- 47. Технические каналы утечки информации из офисного помещения ВИЗУАЛЬНОЕ НАБЛЮДЕНИЕ, В ТОМ ЧИСЛЕ ПРИБОРАМИ НОЧНОГО ВИДЕНИЯ ОБЛУЧЕНИЕ

- 48. Конституция РФ. ФЗ-152 «О персональных данных». ФЗ-149 «Об информации, информационных технологиях и о защите информации». Требования

- 49. http://www.fstec.ru http://www.fsb.ru http://www.rsoc.ru http://www.garant.ru http://www.consultant.ru http://www.gost.ru/wps/portal http://www.abiss.ru/doc Информационные ресурсы федеральных регуляторов безопасности информации и нормативно-правового обеспечения

- 51. Скачать презентацию

Включение в работу числовых данных. (Урок 5-6)

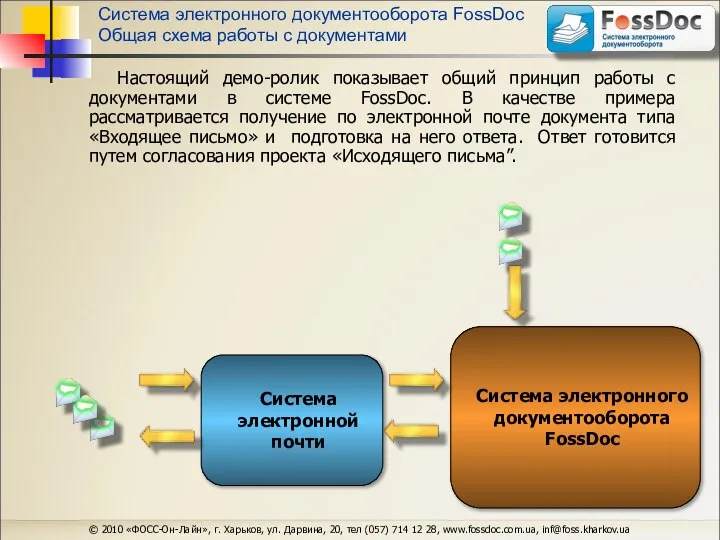

Включение в работу числовых данных. (Урок 5-6) Система электронного документооборота FossDoc

Система электронного документооборота FossDoc 6

6 Уровневая модель ISO

Уровневая модель ISO Режимы и способы обработки данных

Режимы и способы обработки данных Короткое кликабельное лого

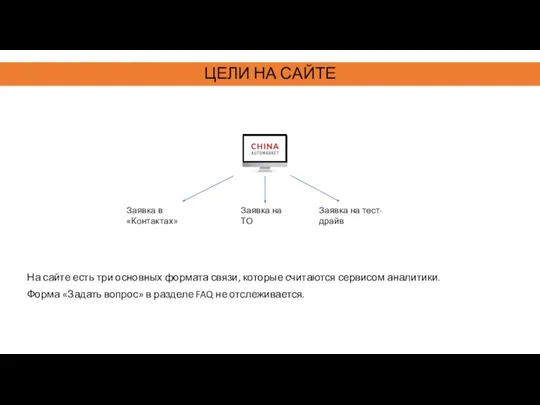

Короткое кликабельное лого Цели на сайте

Цели на сайте Для чего мы делаем презентации?

Для чего мы делаем презентации? Низкоуровневый анализ конструкций языка С++

Низкоуровневый анализ конструкций языка С++ Кодирование данных, комбинаторика, системы счисления (Задача 8)

Кодирование данных, комбинаторика, системы счисления (Задача 8) Организация вычислений в электронных таблицах обработка числовой информации в электронных таблицах

Организация вычислений в электронных таблицах обработка числовой информации в электронных таблицах Разработка и исследование АСУ цеха регенерации ДЭГа

Разработка и исследование АСУ цеха регенерации ДЭГа Нейронні мережі

Нейронні мережі Презентация 1 урок - new (1)

Презентация 1 урок - new (1) Телеканал Гейм Шоу

Телеканал Гейм Шоу Доставка в Яндекс.Про

Доставка в Яндекс.Про Разработка игры

Разработка игры Информационное общество. Защита информации.

Информационное общество. Защита информации. Презентация на тему Хранение информации

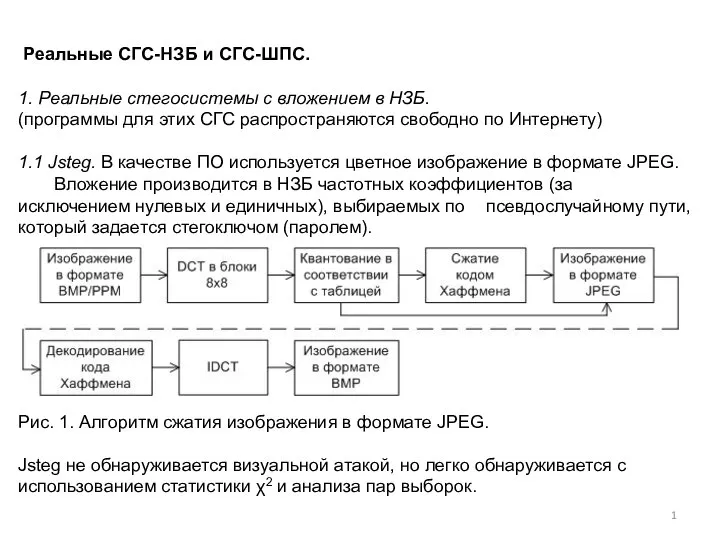

Презентация на тему Хранение информации  Реальные СГC-НЗБ и СГС-ШПС

Реальные СГC-НЗБ и СГС-ШПС Программирование в среде Robot C. Занятие 3

Программирование в среде Robot C. Занятие 3 A technology that will help humanity

A technology that will help humanity Презентация на тему Объект и его свойства

Презентация на тему Объект и его свойства  Информация и её виды

Информация и её виды Презентация на тему GPS - навигаторы

Презентация на тему GPS - навигаторы  Красноярский филиал регламент обращений в техническую поддержку

Красноярский филиал регламент обращений в техническую поддержку Детская библиотека №4 планового поселка Тракторозаводского района

Детская библиотека №4 планового поселка Тракторозаводского района Cистемный блок и системная плата

Cистемный блок и системная плата