Содержание

- 2. Построение эффективной системы безопасности предприятия является актуальной задачей на сегодняшний день. Современное предприятие представляет собой большое

- 3. Все средства, методы и мероприятия, используемые для безопасности, наиболее рациональным образом объединяются в единый целостный механизм.

- 4. Очевидно, что это деление условно и реально такого четкого функционального разделения может не быть. Так системы

- 5. Функции и задачи физической защиты Под физической защитой понимается совокупность организационных мероприятий, инженерно-технических средств, действий подразделений

- 6. Физические средства защиты — разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути

- 7. Все физические средства защиты объектов можно разделить на три категории: средства предупреждения, средства обнаружения и системы

- 8. Допуск — разрешение на проведение определенной работы или на получение определенных документов и сведений. Доступ —

- 9. Обнаружение — установление факта несанкционированного действия. Функции обнаружения – оповещение о действиях нарушителя (тайных, открытых) с

- 10. Подразделение охраны — вооруженное подразделение, выполняющее задачи по охране и обороне объектов предприятия. Система охранной сигнализации

- 11. Комплекс мероприятий, направленных на ограничение и санкционирование перемещение людей, предметов, транспорта в помещениях, зданиях, сооружениях и

- 12. Система физической защиты (СФЗ) предприятия включает: Организационные мероприятия; Инженерно-технические средства; Действия подразделений охраны. К объектам защиты

- 13. – угроза (безопасности информации): совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности

- 14. Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной

- 15. С точки зрения защиты информации ее источниками являются субъекты и объекты, от которых информация может поступить

- 16. Основные объекты защищаемой информации можно объединить в следующие группы: собственники, владельцы и пользователи; носители и технические

- 17. В группе носителей и технических средств передачи и обработки информации защите подлежат следующие объекты: носители информации

- 18. В интересах ЗИ о вооружении и военной технике защите подлежат: характеристики и параметры конкретных образцов вооружений

- 19. Для структурирования информации в качестве исходных данных используется перечень сведений составляющих государственную, ведомственную или коммерческую тайну,

- 20. Результаты структурирования оформляются в виде таблиц. Структурная модель объекта защиты – вербальная модель, таблица со столбцами:

- 21. Моделирование объекта защиты включает в себя: определение источников защищаемой информации, описание пространственного расположения основных мест размещения

- 22. Моделирование проводится на основе пространственных моделей контролируемых зон с указанием мест расположения источников защищаемой информации. Это

- 23. Основным признаком конфиденциальной информации является ее ценность для потенциального противника (конкурентов). Поэтому, определяя перечень сведений конфиденциального

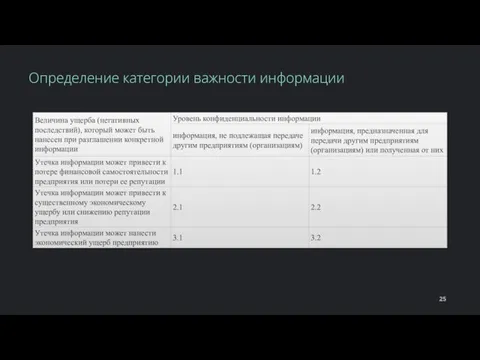

- 24. С точки зрения распространения информации на две группы: первая группа (1) – конфиденциальная информация, которая циркулирует

- 25. Определение категории важности информации 25

- 26. 1) Предотвращение несанкционированного проникновения нарушителя на объект с целью хищения или уничтожения материальных ценностей. 2) Защита

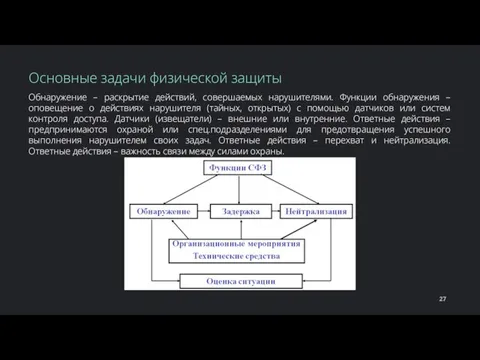

- 27. Обнаружение – раскрытие действий, совершаемых нарушителями. Функции обнаружения – оповещение о действиях нарушителя (тайных, открытых) с

- 28. Принципы (общие): Непрерывность (постоянная готовность к отражению угроз); «Угроза» - потенциальная возможность совершения действий, направленных на

- 29. Принципы (специальные): соответствие уровня защиты ценности информации; гибкость защиты; Многозональность (разбиение объекта на защищаемые (контролируемые) зоны;

- 30. Требуемый уровень информационной безопасности достигается многозональностью и многорубежностью защиты. Многозональность обеспечивает дифференцированный санкционированный доступ различных категорий

- 31. Зоны могут быть независимыми (здания, помещения), пересекающимися и вложенными (сейф в комнате, комната в здании, здание

- 32. Чем больше удалённость источника информации от места нахождения злоумышленника или его средства добывания информации и чем

- 33. Рассмотренные выше принципы относятся к защите информации в целом. При построении системы защиты информации нужно учитывать

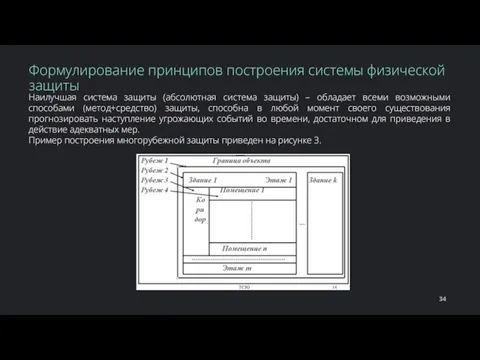

- 34. Наилучшая система защиты (абсолютная система защиты) – обладает всеми возможными способами (метод+средство) защиты, способна в любой

- 35. Под моделью нарушителя понимается совокупность количественных и качественных характеристик нарушителя, с учетом которых определяются требования к

- 36. Для описания моделей нарушителей в качестве критериев классификации рассматриваются: 1. Цели и задачи вероятного нарушителя: проникновение

- 37. 3. Степень осведомленности вероятного нарушителя об объекте: детальное знание объекта; осведомленность о назначении объекта, его внешних

- 38. 5. Степень профессиональной подготовленности вероятного нарушителя: специальная подготовка по преодолению систем охраны; вероятный нарушитель не имеет

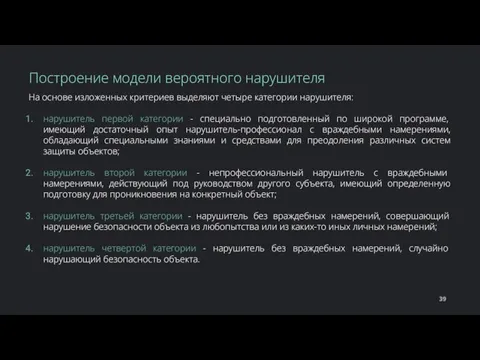

- 39. На основе изложенных критериев выделяют четыре категории нарушителя: нарушитель первой категории - специально подготовленный по широкой

- 40. Модели нарушителя по типу бывают: неформализованные, формализованные. Неформализованная модель нарушителя представляет собой словесное описание его, отражает

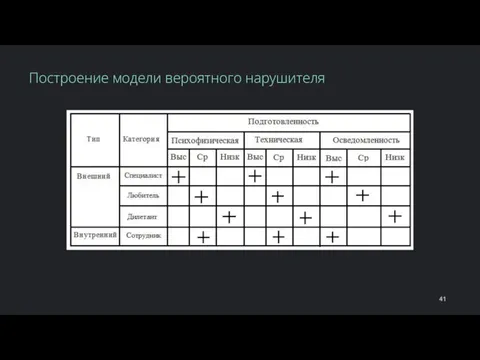

- 41. Построение модели вероятного нарушителя 41

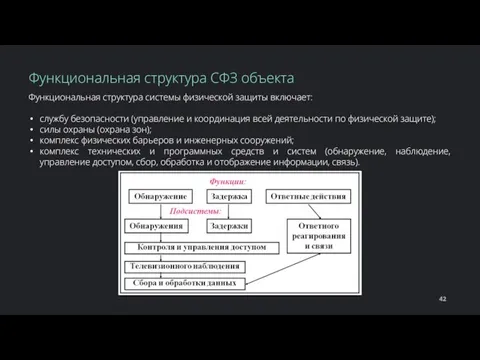

- 42. Функциональная структура системы физической защиты включает: службу безопасности (управление и координация всей деятельности по физической защите);

- 43. Инженерно-техническая защита информации на объекте достигается выполнением комплекса организационно-технических и технических мероприятий с применением средств защиты

- 44. В процессе организационных мероприятий необходимо определить: а) контролируемую зону (зоны). Контролируемая зона может ограничиваться: периметром охраняемой

- 45. б) выделить из эксплуатируемых технических средств технические средства, используемые для передачи, обработки и хранения конфиденциальной информации

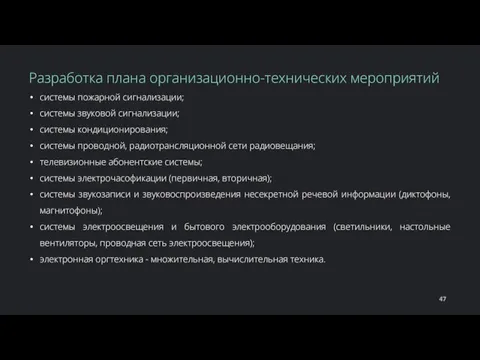

- 46. в) выявить в контролируемой зоне (зонах) вспомогательные технические средства и системы (ВТСС). ВТСС - средства и

- 47. системы пожарной сигнализации; системы звуковой сигнализации; системы кондиционирования; системы проводной, радиотрансляционной сети радиовещания; телевизионные абонентские системы;

- 49. Скачать презентацию

Работа в Photoshop. Из фото в плакат. Задание 4

Работа в Photoshop. Из фото в плакат. Задание 4 Мультисайтовость

Мультисайтовость Указатели и ссылки для АСУб и ЭВМб. Тема 3-2

Указатели и ссылки для АСУб и ЭВМб. Тема 3-2 Паскаль. Циклические вычисления

Паскаль. Циклические вычисления Xfce. Свободная среда рабочего стола для Unix-подобных операционных систем

Xfce. Свободная среда рабочего стола для Unix-подобных операционных систем Системы хранения информации. Генератор опорных образов Mind-Surfing (урок 13)

Системы хранения информации. Генератор опорных образов Mind-Surfing (урок 13) Прием кодирования Материализация. Вспомнить всё! Урок 4

Прием кодирования Материализация. Вспомнить всё! Урок 4 Модель Кларка – Вилсона

Модель Кларка – Вилсона Заставки. Код формы

Заставки. Код формы Цифровые сервисы сети интернет в помощь педагогам

Цифровые сервисы сети интернет в помощь педагогам Ближе к клиенту

Ближе к клиенту Система интервального регулирования Анаконда

Система интервального регулирования Анаконда Дизайн печатного издания и веб-дизайн

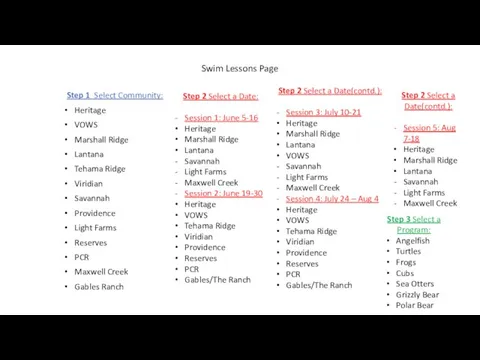

Дизайн печатного издания и веб-дизайн Website Form Trees

Website Form Trees Логическое и физическое форматирование текста

Логическое и физическое форматирование текста React Native. Основной код приложения. Тестирование и отладка

React Native. Основной код приложения. Тестирование и отладка Debian GNU Linux Wheezy

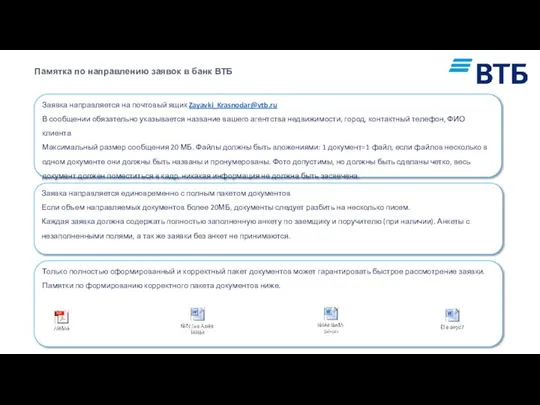

Debian GNU Linux Wheezy Направление заявок в банк ВТБ

Направление заявок в банк ВТБ Синтез электрохромной пленки, основанной на соединении фуллерена лития и оксида переходного металла

Синтез электрохромной пленки, основанной на соединении фуллерена лития и оксида переходного металла Его Величество Интернет

Его Величество Интернет ZHAN Development Studio ZDS. Разработка и создание видео игр

ZHAN Development Studio ZDS. Разработка и создание видео игр Презентация "Бланки" - скачать презентации по Информатике

Презентация "Бланки" - скачать презентации по Информатике База данных

База данных Adobe Lightroom Photoshop

Adobe Lightroom Photoshop Компьютерная игра Death Patrol

Компьютерная игра Death Patrol Мобильные ПК

Мобильные ПК Презентация на тему Издательская программа PageMaker

Презентация на тему Издательская программа PageMaker  Робототехника и искусственный интеллект

Робототехника и искусственный интеллект