Слайд 2Понятие кибербезопасности включает в себя заботу о сохранности не только данных, но и душевного спокойствия пользователя интернета.

Однако пока слабо развита защита от этой формы социальной провокации в сетевом общении. О чем идет речь?

1.Блоггинг

2. Хактивизм

3.Троллинг

4. Фаббинг

Слайд 3Разработчики вируса WannaCry явно поставили перед собой цель довести до слез любого, кто

станет жертвой его беспощадной атаки, самой масштабной в истории. В чем принцип работы этого вируса?

1. Это вирус-шифровальщик, который требует за разблокировку данных выкуп в кибервалюте.

2. Вирус заставляет зараженные компьютеры подключаться к определенным сайтам в определенные дни.

3. Это компьютерный червь, который позволяет дистанционно управлять зараженным компьютером.

4. При заражении этим вирусом на мониторе компьютера появляется видео с плачущим младенцем.

Слайд 4Почтовый ящик современного человека завален входящими сообщениями, среди которых попадаются опасные письма.

Как называют рассылку писем, сфабрикованных под видом разных форм общественной деятельности для получения конфиденциальной информации?

1. Руткит

2. Стримминг

3. Мистификация

4. Фишинг

Слайд 5В некоторых европейских странах в целях борьбы с кибератаками вводится специальная сертификация для больших компаний.

Какие средства необходимо использовать для того, чтобы подтвердить защищенность продукта от основных киберугроз?

1. Патч-менеджмент

2. Файервол

3. Все перечисленные средства

4. Средства контроля доступа пользователей

Слайд 6Новые онлайн-технологии могут служить уловкам маркетологов, и это тоже относится к категории киберугроз. Такие

приемы называются темными паттернами. Сможете ли вы распознать, что из нижеперечисленных английских терминов НЕ относится к темным паттернам?

1. Privacy zuckering18.4%

2. Misdirection17.6%

3. Bait and switch15.7%

4. Hubspot48.4%

Слайд 7В 1988 году аспирант Университета Корнелл, движимый любопытством, предпринял попытку измерить, насколько большим

является интернет. Но все вышло из-под контроля, и его эксперимент стал одной из самых известных кибератак в истории. Какой вирус он создал?

1. «Червь Морриса»

2. Чернобыльский вирус

3. Вирус Brain

4. LOVELETTER-вирус

Слайд 8Кибербезопасность — это постоянная гонка вооружений, своеобразное соревнование между хакерами и специалистами по системам защиты

информации. По прогнозам исследователей, развитие каких технологий приведет к возникновению абсолютно безопасной коммуникации?

1. Темные паттерны

2. Системы прокси-серверов

3. Квантовый компьютер

4. Облачные вычисления

Слайд 9В любом ПО есть уязвимые места, поэтому для обнаружения техник взломов нужны новые решения.

Система определения нормального компьютерного поведения и обнаружения аномалий в нем — это основа кибербезопасности. Кто впервые ввел понятие «выявление аномалий»?

1. Алан Тьюринг

2. Бьёрн Страуструп

3. Линус Торвальдс

4. Дороти Деннинг

Слайд 10Высокотехнологичность нашего общества является как достоинством, так и недостатком. Мы зависим от сервисов, сбой в работе

которых приводит к катастрофическим последствиям. А вы знаете, какой случай кибератак оказался самым масштабным?

1. Трамвайная сеть в Лодзе

2. Светофоры в Лос-Анджелесе

3. Stuxnet

4. Maroochy Water System

Кодирование графической информации

Кодирование графической информации Конструкция switch

Конструкция switch WordPress 6-7

WordPress 6-7 Территориальное общественное самоуправление Север-актив

Территориальное общественное самоуправление Север-актив Персональные данные

Персональные данные Шифрование информации

Шифрование информации Технологии беспроводной связи

Технологии беспроводной связи E-mail – электронная почта

E-mail – электронная почта Уровни сетевой архитектуры

Уровни сетевой архитектуры Алгоритмизация вычислений

Алгоритмизация вычислений Современные технологии

Современные технологии Измерение информации (Алфавитный подход)

Измерение информации (Алфавитный подход) Описание открытки

Описание открытки Программное обеспечение. Профессия программист

Программное обеспечение. Профессия программист Технология клиентсервер

Технология клиентсервер Электронный архив бухгалтерских и финансовых документов

Электронный архив бухгалтерских и финансовых документов Источники информации

Источники информации Киберпреступники

Киберпреступники 3 Статическая маршрутизация в компьютерных сетях

3 Статическая маршрутизация в компьютерных сетях Магия и боль ML. Машинное обучение

Магия и боль ML. Машинное обучение Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3)

Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3) Верстка веб-страниц

Верстка веб-страниц Процедурное программирование 01_09_2021

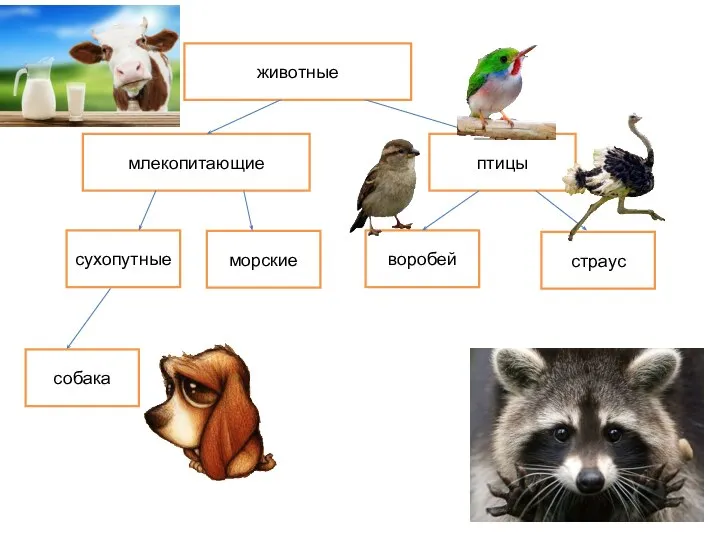

Процедурное программирование 01_09_2021 Иерархия классов

Иерархия классов Алгоритмы с ветвлением

Алгоритмы с ветвлением Подпрограммы. Обращение к подпрограмме

Подпрограммы. Обращение к подпрограмме Применение технологии формирующего оценивания Цепочка заметок на уроке информатики

Применение технологии формирующего оценивания Цепочка заметок на уроке информатики Программирование на языке Паскаль

Программирование на языке Паскаль