Содержание

- 2. Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а

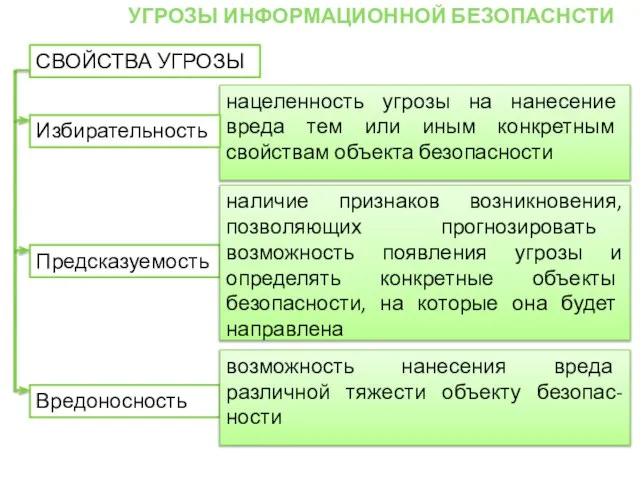

- 3. нацеленность угрозы на нанесение вреда тем или иным конкретным свойствам объекта безопасности УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНСТИ СВОЙСТВА

- 4. Цель деятельности по обеспечению безопасности: ликвидация угроз объектам информационной безопасности и минимизация возможного ущерба, который может

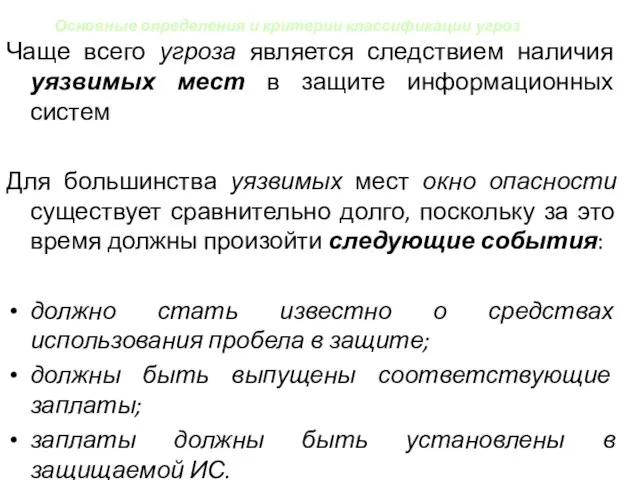

- 5. Основные определения и критерии классификации угроз Чаще всего угроза является следствием наличия уязвимых мест в защите

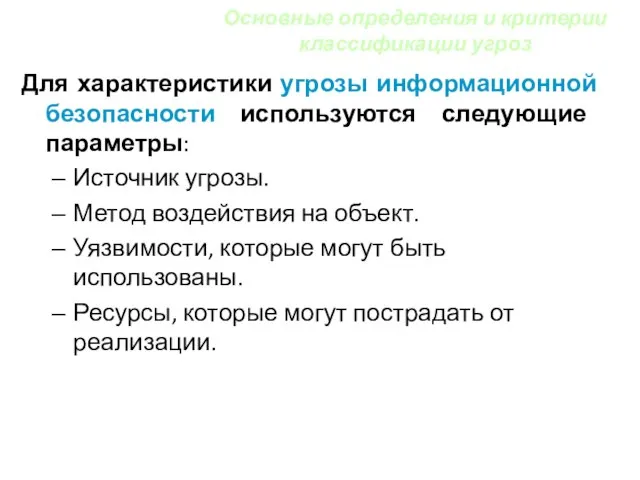

- 6. Для характеристики угрозы информационной безопасности используются следующие параметры: Источник угрозы. Метод воздействия на объект. Уязвимости, которые

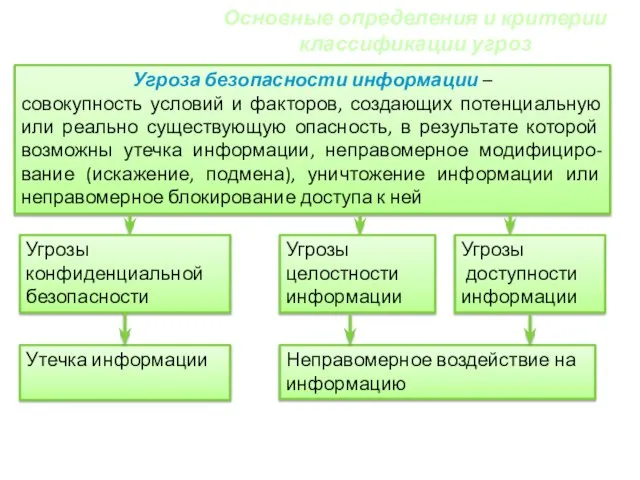

- 7. Основные определения и критерии классификации угроз Угроза безопасности информации – совокупность условий и факторов, создающих потенциальную

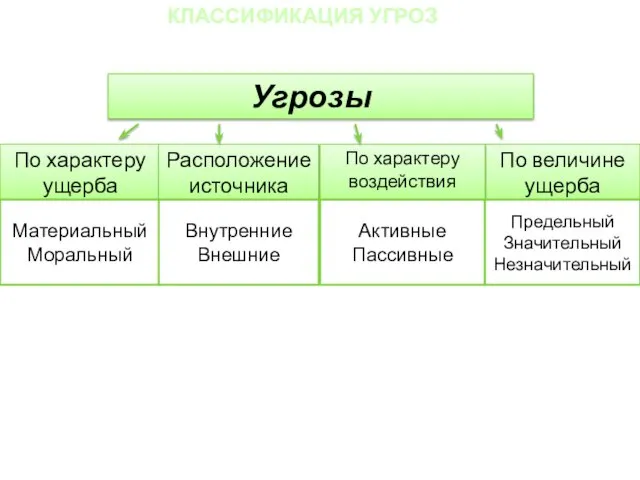

- 8. КЛАССИФИКАЦИЯ УГРОЗ По характеру ущерба Расположение источника По величине ущерба По характеру воздействия Материальный Моральный Внутренние

- 9. Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов,

- 10. Опасны так называемые сотрудники - нынешние и бывшие. Как правило, они стремятся нанести вред организации-"обидчику", например:

- 11. 1) Кражи и подлоги С целью нарушения статической целостности злоумышленник (как правило, штатный сотрудник) может: ввести

- 13. Скачать презентацию

Kibersport

Kibersport Python Start 1

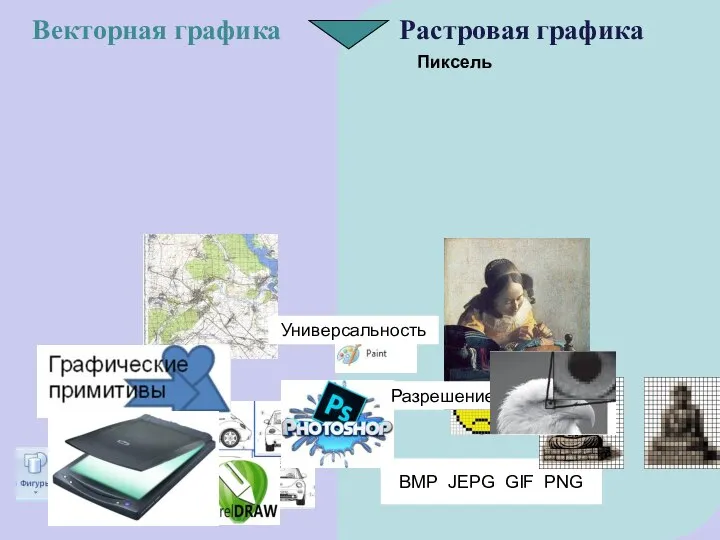

Python Start 1 Векторная графика. Растровая графика

Векторная графика. Растровая графика Информационно-коммуникационная компетентность

Информационно-коммуникационная компетентность Презентация на тему Класс больших компьютеров

Презентация на тему Класс больших компьютеров  Кейс. Интернет-магазин мужской одежды Bismark-shop

Кейс. Интернет-магазин мужской одежды Bismark-shop Презентация на тему Защита файлов и управление доступом к ним

Презентация на тему Защита файлов и управление доступом к ним  Игровой компьютер

Игровой компьютер Линейные алгоритмы

Линейные алгоритмы Проектирование программного обеспечения при объектном подходе

Проектирование программного обеспечения при объектном подходе Виды информации (интерактивный тест, 8 класс)

Виды информации (интерактивный тест, 8 класс) Алгебра высказываний

Алгебра высказываний SMM специалист с нуля

SMM специалист с нуля Методичка по созданию сайта

Методичка по созданию сайта Алгоритмы и исполнители. Основы алгоритмизации

Алгоритмы и исполнители. Основы алгоритмизации Работа с материалами в 3ds Max

Работа с материалами в 3ds Max Тип данных Массив. Основы программирования

Тип данных Массив. Основы программирования Дистанционный режим. Работа на сайте Учи.ру

Дистанционный режим. Работа на сайте Учи.ру Insignia. Идея

Insignia. Идея Программный модуль для регулирования Пуассоновских потоков в информационных системах

Программный модуль для регулирования Пуассоновских потоков в информационных системах Тестирование производительности SportsBook 2.0 с использованием k6

Тестирование производительности SportsBook 2.0 с использованием k6 Магнитная память

Магнитная память Прямой, обратный, дополнительный коды

Прямой, обратный, дополнительный коды Онлайн-передача фискальных данных с кассовой техники в ФНС в соответствии c изменениями в 54-ФЗ

Онлайн-передача фискальных данных с кассовой техники в ФНС в соответствии c изменениями в 54-ФЗ Погрузись в мир анимации powerpoint

Погрузись в мир анимации powerpoint Презентация на тему Виды информации

Презентация на тему Виды информации  1С: Библиотека Процессы обработки документов. Дополнительные задания

1С: Библиотека Процессы обработки документов. Дополнительные задания КРОШ по информатике

КРОШ по информатике