Содержание

- 2. Вредоносное ПО ПО, наносящее вред программно-аппаратному обеспечению атакуемого компьютера (сети) данным пользователя ПК самому пользователю ПК

- 3. Основные компьютерные угрозы Вредоносные программы Спам Сетевые атаки утечка/потеря информации нештатное поведение ПО резкий рост входящего/исходящего

- 4. Современные интернет-угрозы Похищение конфиденциальной информации Зомби-сети рассылка спама DDoS-атаки троянские прокси-сервера Шифрование пользовательской информации с требованием

- 5. Основные виды современных вредоносных программ

- 6. От Лаборатории Касперского От Symantec От Microsoft Разнообразие классификаций От Dr Web

- 7. Актуальность вопроса Разнообразие классификаций Многообразие понятий Неоднозначность определений Сложность в понимании Проблемы с переводами на иностранные

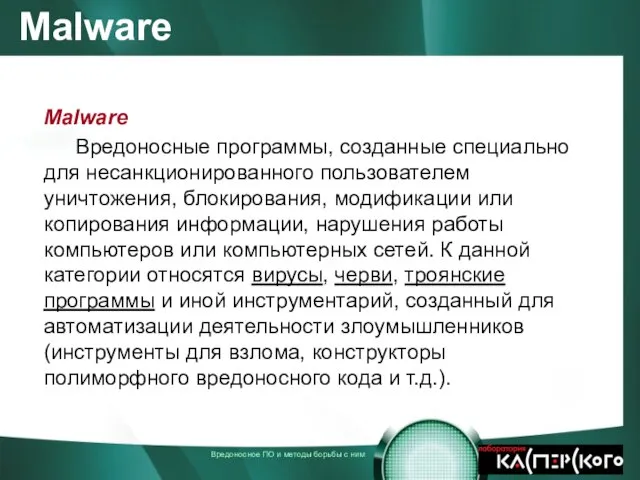

- 8. Malware Malware Вредоносные программы, созданные специально для несанкционированного пользователем уничтожения, блокирования, модификации или копирования информации, нарушения

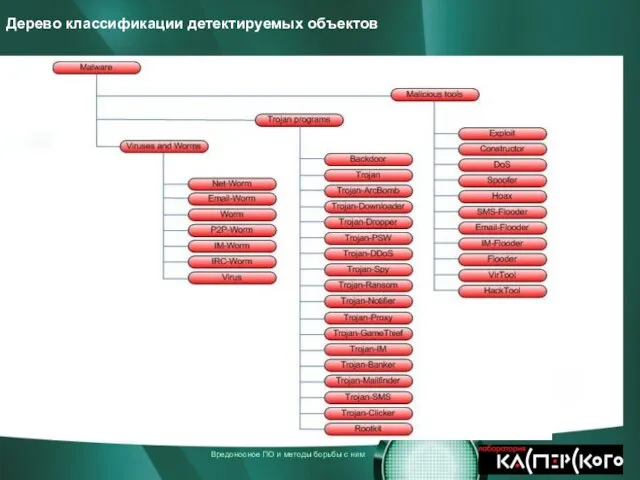

- 9. Дерево классификации детектируемых объектов

- 10. Сетевые черви

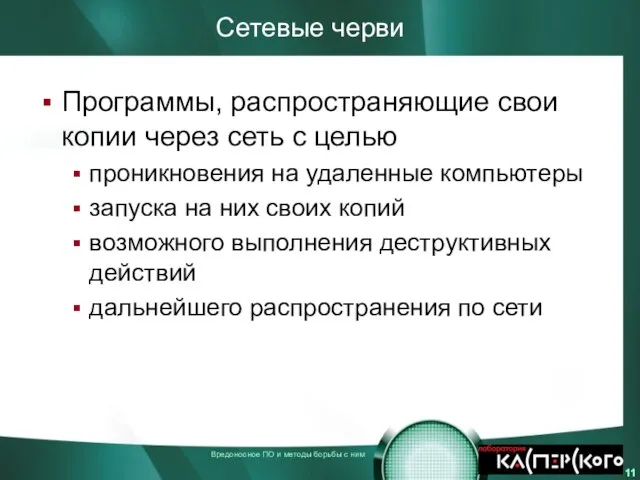

- 11. Сетевые черви Программы, распространяющие свои копии через сеть с целью проникновения на удаленные компьютеры запуска на

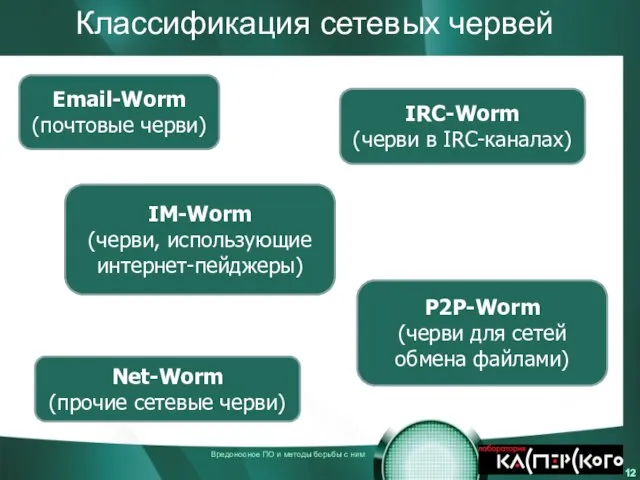

- 12. Классификация сетевых червей Email-Worm (почтовые черви) IM-Worm (черви, использующие интернет-пейджеры) IRC-Worm (черви в IRC-каналах) Net-Worm (прочие

- 13. Классические компьютерные вирусы

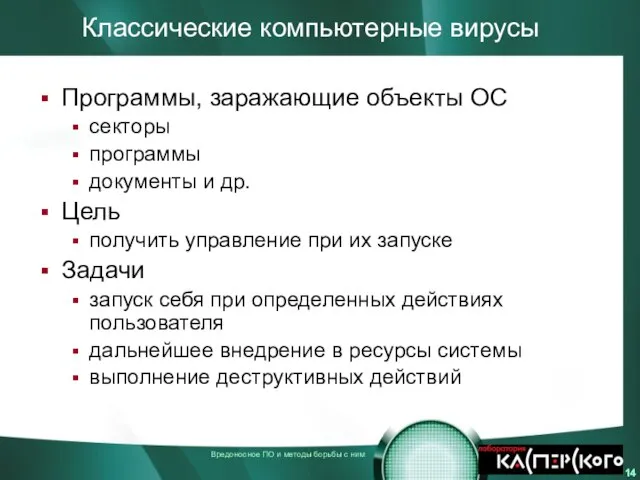

- 14. Классические компьютерные вирусы Программы, заражающие объекты ОС секторы программы документы и др. Цель получить управление при

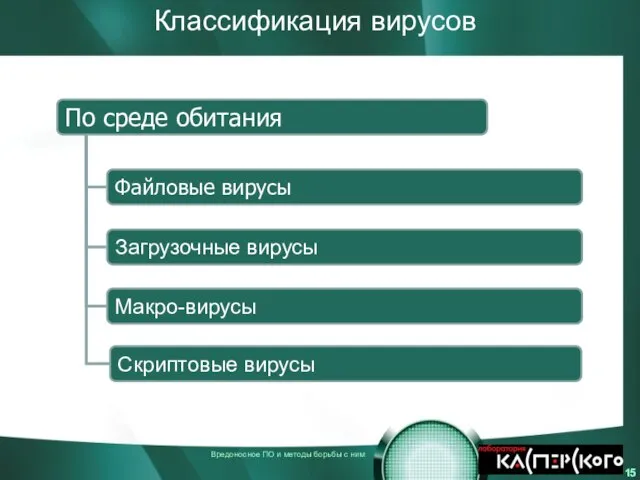

- 15. Классификация вирусов

- 16. Троянские программы

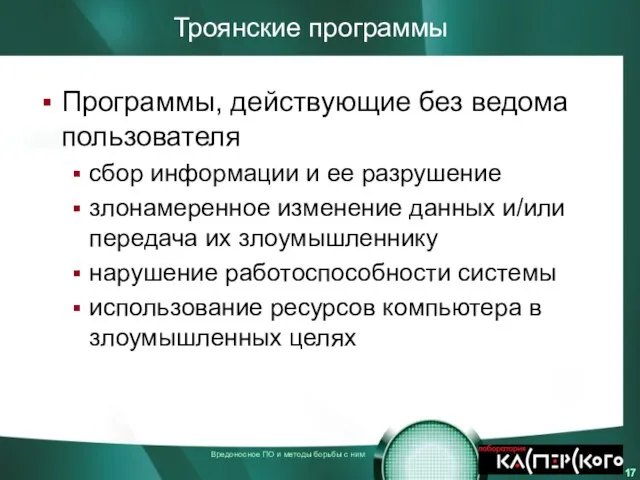

- 17. Троянские программы Программы, действующие без ведома пользователя сбор информации и ее разрушение злонамеренное изменение данных и/или

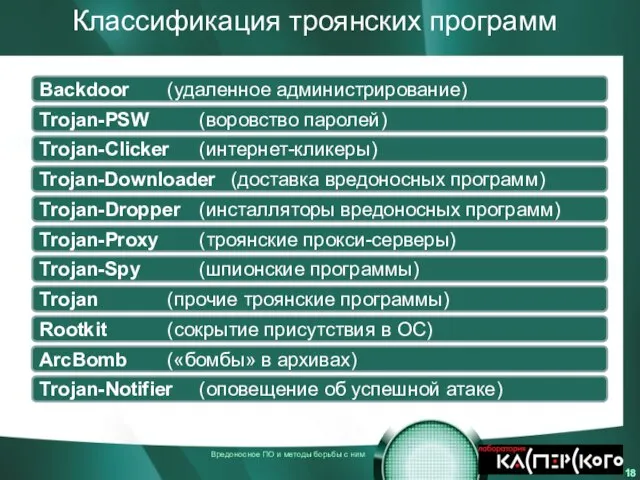

- 18. Классификация троянских программ

- 19. Условно опасные программы PUPs – Potentially Unwanted Programs

- 20. Дерево классификации детектируемых объектов

- 21. Условно опасные программы (PUPs) Разрабатываются и распространяются легальными компаниями Могут использоваться в повседневной работе утилиты удаленного

- 22. Хакерские утилиты и прочие вредоносные программы

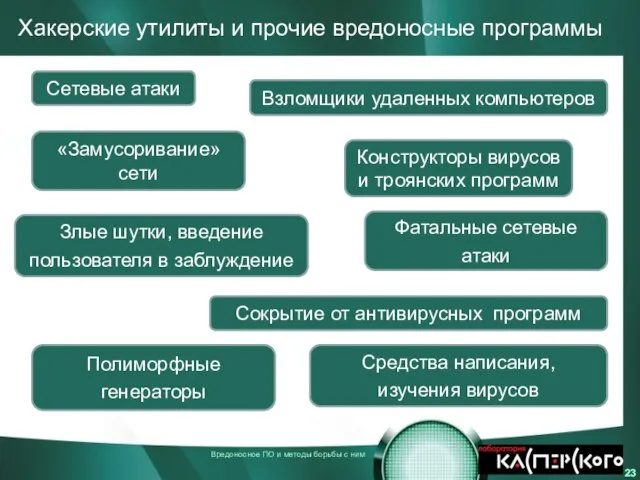

- 23. Хакерские утилиты и прочие вредоносные программы

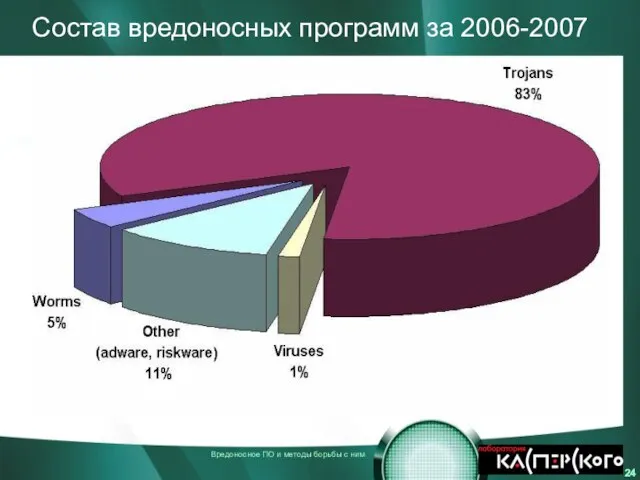

- 24. Состав вредоносных программ за 2006-2007

- 25. Методы борьбы с вредоносными программами

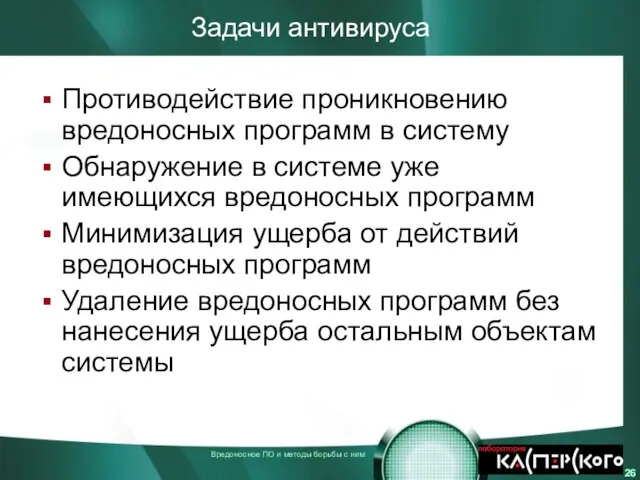

- 26. Задачи антивируса Противодействие проникновению вредоносных программ в систему Обнаружение в системе уже имеющихся вредоносных программ Минимизация

- 27. Методы антивирусной защиты Сигнатурное детектирование Проактивная защита эвристическое детектирование поведенческие блокираторы

- 28. Оценка эффективности антивирусных решений

- 29. Предмет исследования Функционал Скорость работы Частота обновления антивирусных баз Качество работы отдельных компонентов Основа любого решения

- 30. Критерии оценки антивирусного ядра Качество детектирования Диапазон детектирования Скорость проверки на вирусы Поддержка архивированных файлов и

- 31. Антивирус Касперского 6.0 для Windows Workstations

- 32. Назначение Антивируса Касперского Защита персонального компьютера от: вредоносных программ сетевых атак интернет-мошенничества нежелательной интернет-рекламы спама

- 33. Компоненты защиты Файловый антивирус Почтовый антивирус Веб-Антивирус Проактивная защита Анти-Шпион Анти-Хакер Анти-Спам Мастер создания диска аварийного

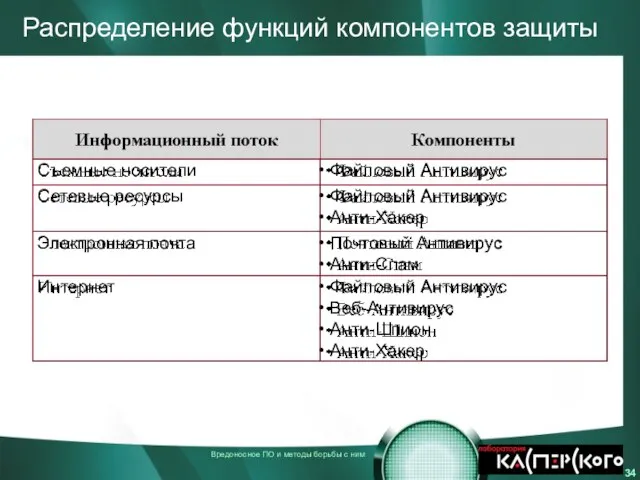

- 34. Распределение функций компонентов защиты

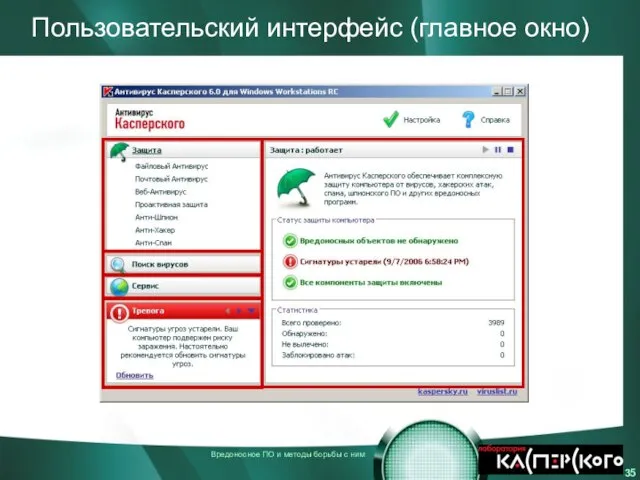

- 35. Пользовательский интерфейс (главное окно)

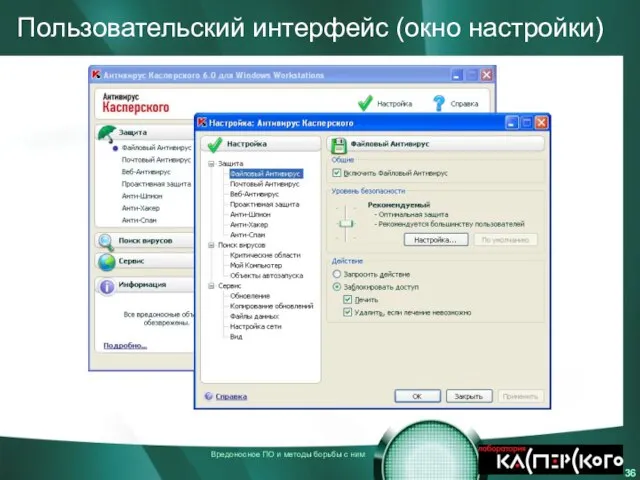

- 36. Пользовательский интерфейс (окно настройки)

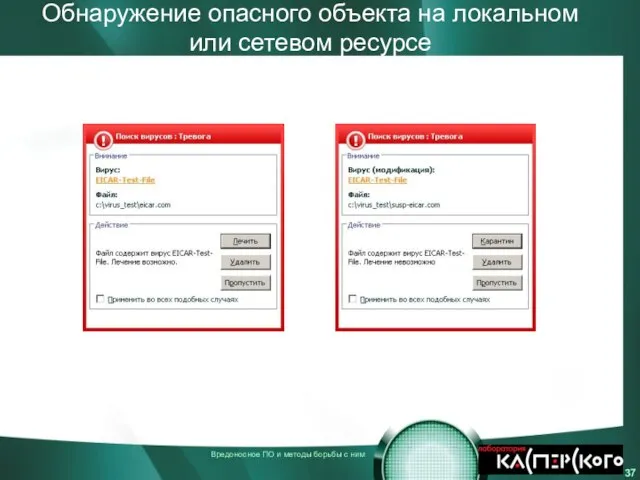

- 37. Обнаружение опасного объекта на локальном или сетевом ресурсе

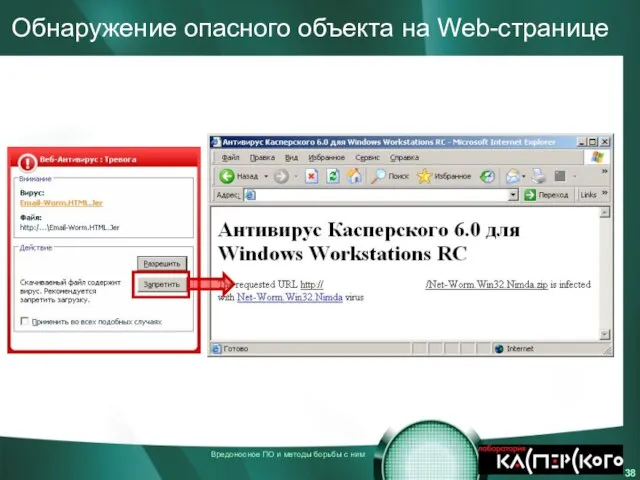

- 38. Обнаружение опасного объекта на Web-странице

- 39. Качество детектирования Сигнатурные методы постоянно обновляемые сигнатуры угроз Проактивная защита контроль опасной активности в системе мониторинг

- 40. Скорость работы Технологии iSwift и iChecker Возможность приостановки антивирусной проверки Распределение ресурсов системы при работе пользовательских

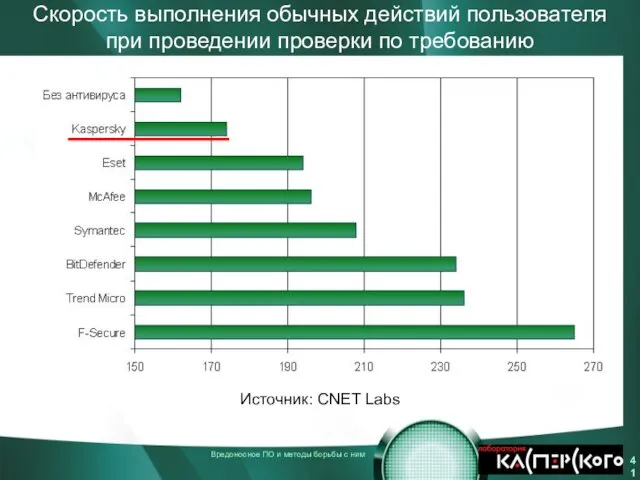

- 41. Скорость выполнения обычных действий пользователя при проведении проверки по требованию

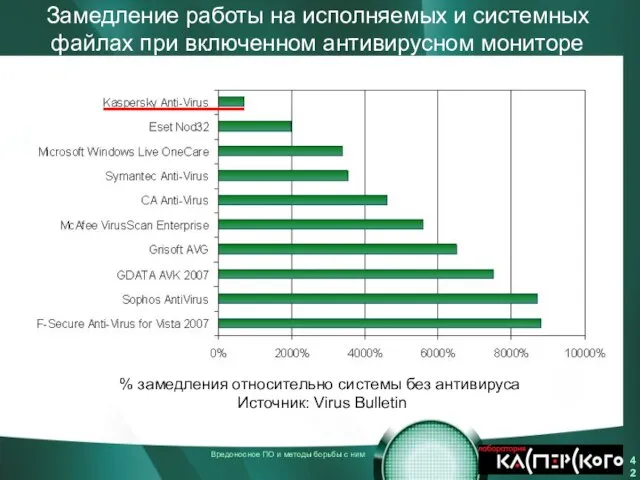

- 42. Замедление работы на исполняемых и системных файлах при включенном антивирусном мониторе

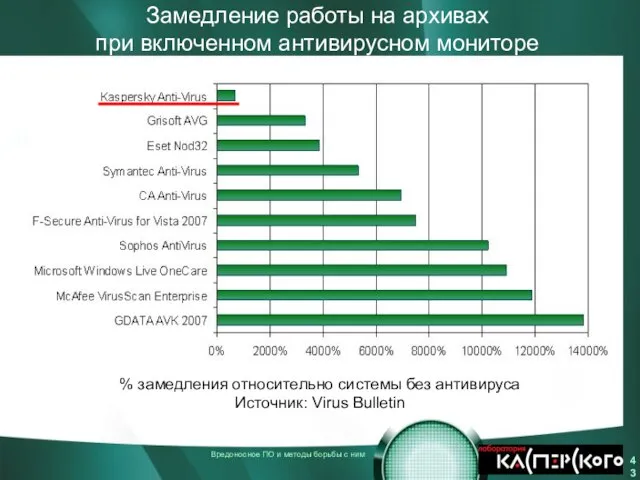

- 43. Замедление работы на архивах при включенном антивирусном мониторе

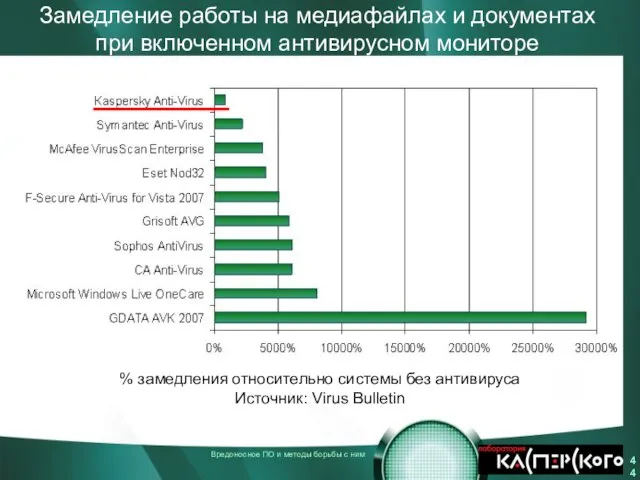

- 44. Замедление работы на медиафайлах и документах при включенном антивирусном мониторе

- 45. Возможности Антивируса Касперского для Windows Workstations (версии 5.0 и 6.0)

- 46. Тенденции развития вредоносного ПО

- 47. Похищение конфиденциальной информации Зомби-сети: рассылка спама, DDoS-атаки, троянские прокси-сервера, ботнеты Шифрование пользовательской информации с требованием выкупа

- 48. Финансовая информация (онлайн-банки и системы Интернет-платежей, Интернет-аукционы) Фишинг Кража логинов, паролей и т.д. (троянские программы, клавиатурные

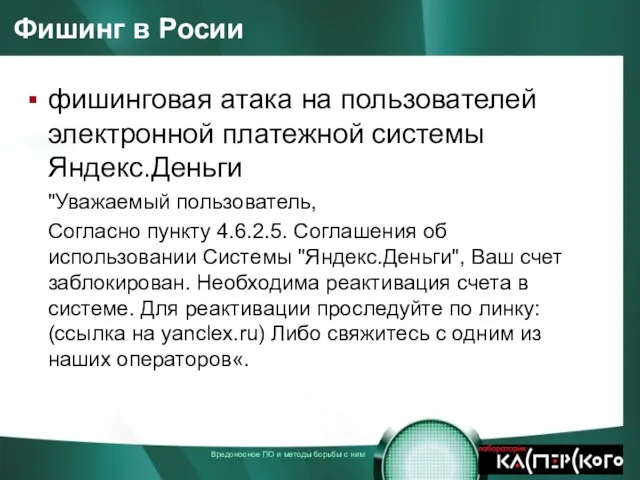

- 49. фишинговая атака на пользователей электронной платежной системы Яндекс.Деньги "Уважаемый пользователь, Согласно пункту 4.6.2.5. Соглашения об использовании

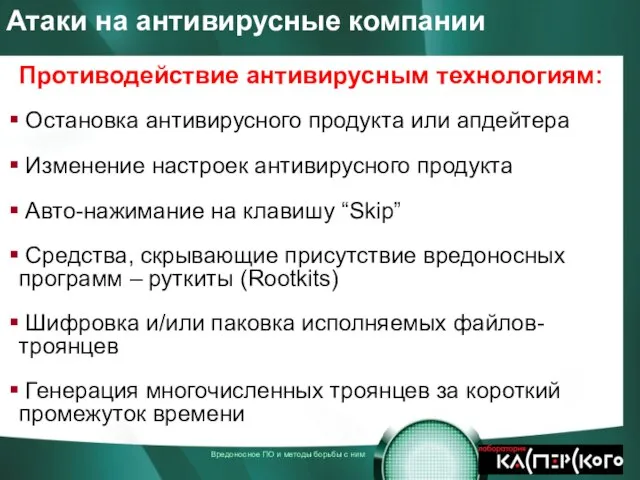

- 50. Атаки на антивирусные компании Противодействие антивирусным технологиям: Остановка антивирусного продукта или апдейтера Изменение настроек антивирусного продукта

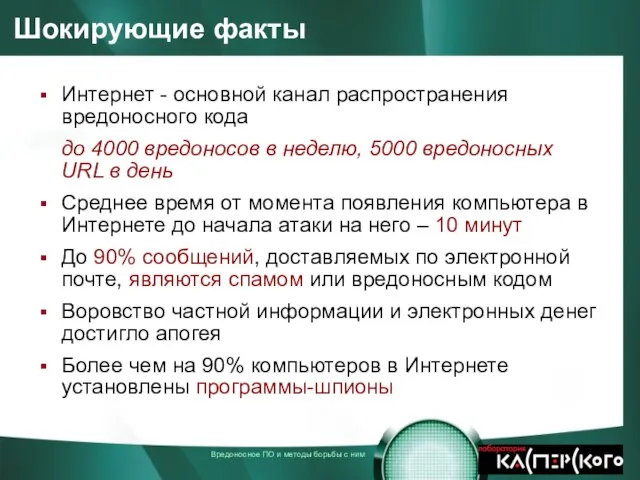

- 51. Интернет - основной канал распространения вредоносного кода до 4000 вредоносов в неделю, 5000 вредоносных URL в

- 53. Скачать презентацию

Программирование 3 модуль

Программирование 3 модуль Задачи поиска последовательностей

Задачи поиска последовательностей Синтез электрохромной пленки, основанной на соединении фуллерена лития и оксида переходного металла

Синтез электрохромной пленки, основанной на соединении фуллерена лития и оксида переходного металла Социальные сети

Социальные сети Команды получения справочной информации об объекте. Возможности команды массив

Команды получения справочной информации об объекте. Возможности команды массив Информационные технологии в дизайне

Информационные технологии в дизайне Детерминированные нелинейные модели с непрерывными переменными

Детерминированные нелинейные модели с непрерывными переменными Minecraft

Minecraft Ввод данных с клавиатуры. (Урок 11-12)

Ввод данных с клавиатуры. (Урок 11-12) Языки программирования. Понятие алгоритма и его свойства

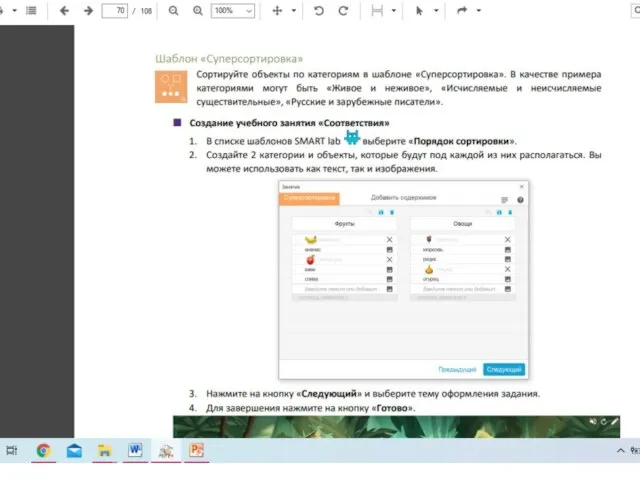

Языки программирования. Понятие алгоритма и его свойства Игровые шаблоны

Игровые шаблоны Визуальное сообщение

Визуальное сообщение Компьютерная графика

Компьютерная графика Python anaconda 3.5.1.0. Установка

Python anaconda 3.5.1.0. Установка Беспроводные колонки

Беспроводные колонки Практика применения текстовых технологий на уроках информатики

Практика применения текстовых технологий на уроках информатики Возможности электронных таблиц

Возможности электронных таблиц Компьютерные сети. Мультимедиа. Тест

Компьютерные сети. Мультимедиа. Тест Інформація. Інформаційні процеси

Інформація. Інформаційні процеси Нормализация баз данных

Нормализация баз данных Одномерные массивы. Часть 2

Одномерные массивы. Часть 2 Графические форматы и программная реализация базовых алгоритмов компьютерной графики

Графические форматы и программная реализация базовых алгоритмов компьютерной графики Эффективная систематизация папок и файлов

Эффективная систематизация папок и файлов Информация. Виды и свойства

Информация. Виды и свойства Интернет. История развития интернета

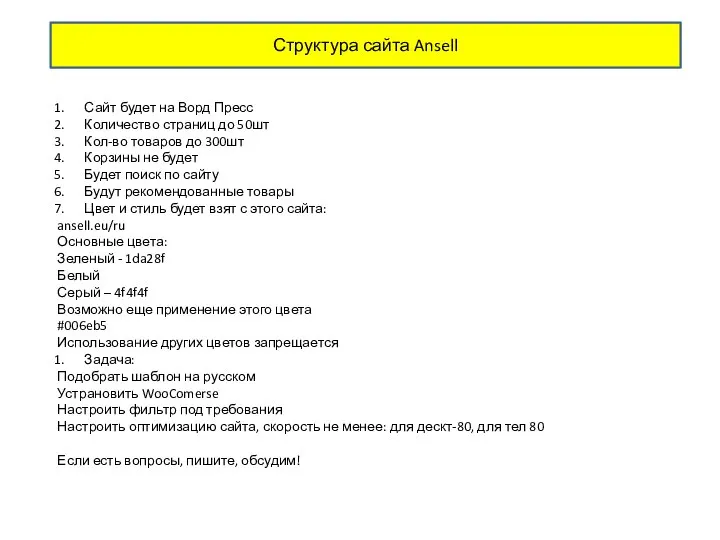

Интернет. История развития интернета Структура сайта Ansell

Структура сайта Ansell Обработка исключений. Лекция 12

Обработка исключений. Лекция 12 Создание новогодней открытки в графическом редакторе Paint

Создание новогодней открытки в графическом редакторе Paint