Содержание

- 2. ВРЕДОНОСНЫЕ ПРОГРАММЫ Вредоносные программы – это программы, наносящие вред данным и программам, хранящимся на компьютере. За

- 3. КОМПЬЮТЕРНЫЕ ВИРУСЫ Компьютерные вирусы - это вредоносные программы, которые могут «размножаться» и скрытно внедрять свои копии

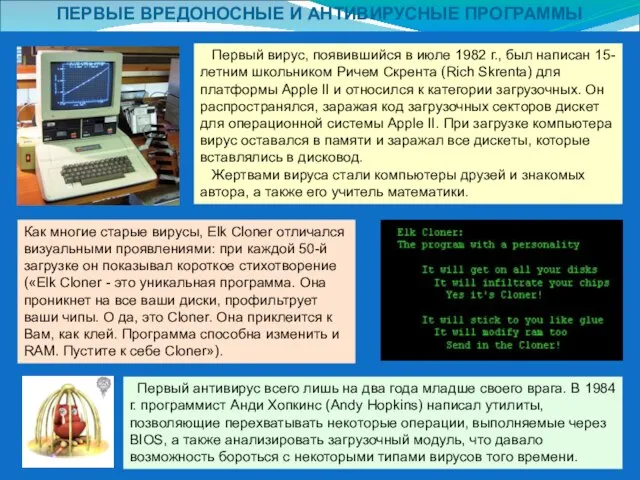

- 4. ПЕРВЫЕ ВРЕДОНОСНЫЕ И АНТИВИРУСНЫЕ ПРОГРАММЫ Первый вирус, появившийся в июле 1982 г., был написан 15-летним школьником

- 5. Вирусы можно разделить на классы по следующим основным признакам: среда обитания; операционная система (OC); особенности алгоритма

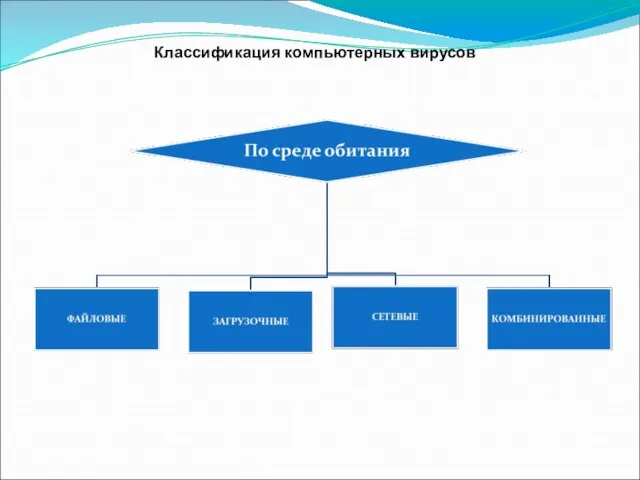

- 6. Классификация компьютерных вирусов

- 7. КЛАССИФИКАЦИЯ ВИРУСОВ По способу сохранения и исполнения своего кода: ЗАГРУЗОЧНЫЕ ФАЙЛОВЫЕ МАКРО-ВИРУСЫ СКРИПТ-ВИРУСЫ

- 8. Классификация компьютерных вирусов

- 9. КЛАССИФИКАЦИЯ ВИРУСОВ ПО ДЕСТРУКТИВНЫМ ВОЗМОЖНОСТЯМ (ПО ВРЕДОНОСНОМУ ВОЗДЕЙСТВИЮ) : БЕЗВРЕДНЫЕ ОПАСНЫЕ (последствия действия вирусов - сбои

- 10. ЗАГРУЗОЧНЫЕ ВИРУСЫ Загрузочные вирусы заражают загрузочный сектор гибкого или жесткого диска. При заражении дисков загрузочные вирусы

- 11. ФАЙЛОВЫЕ ВИРУСЫ Файловые вирусы внедряются в исполняемые файлы (командные файлы *.bat, программы *.exe, системные файлы *.com

- 12. МАКРО-ВИРУСЫ Макро-вирусы заражают документы, созданные в офисных приложениях. Макро-вирусы являются макрокомандами (макросами) на встроенном языке программирования

- 13. СКРИПТ-ВИРУСЫ Скрипт-вирусы – активные элементы (программы) на языках JavaScript или VBScript, которые могут содержаться в файлах

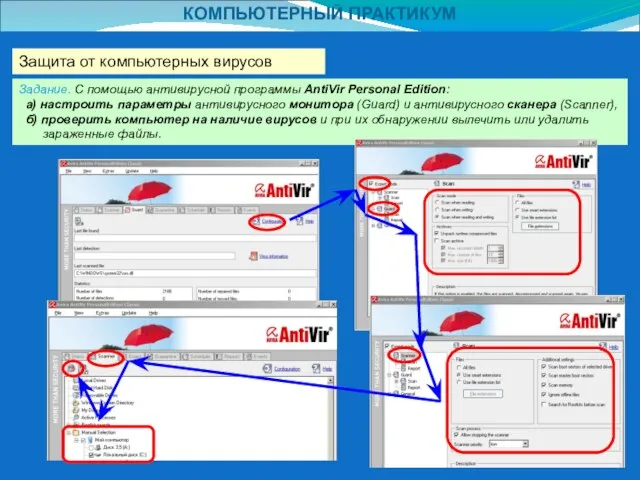

- 14. КОМПЬЮТЕРНЫЙ ПРАКТИКУМ Защита от компьютерных вирусов Задание. С помощью антивирусной программы AntiVir Personal Edition: а) настроить

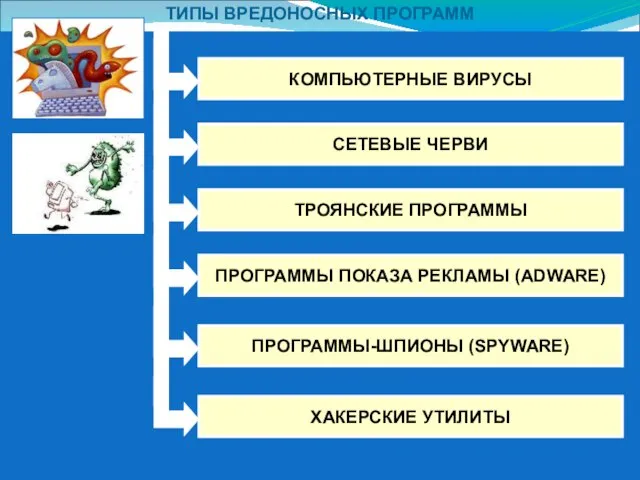

- 15. ТИПЫ ВРЕДОНОСНЫХ ПРОГРАММ

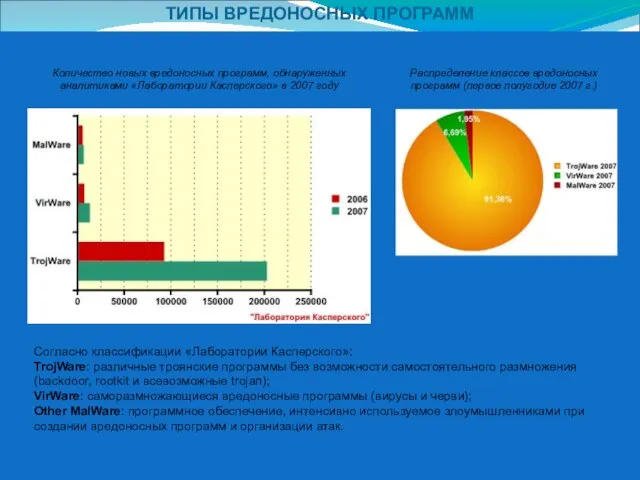

- 16. ТИПЫ ВРЕДОНОСНЫХ ПРОГРАММ Распределение классов вредоносных программ (первое полугодие 2007 г.) Согласно классификации «Лаборатории Касперского»: TrojWare:

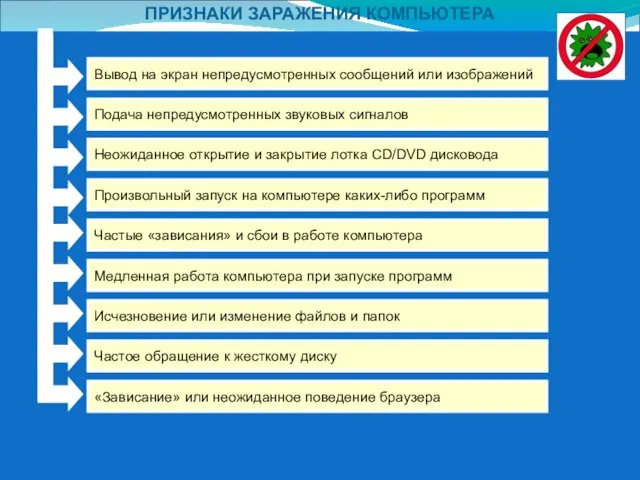

- 17. ПРИЗНАКИ ЗАРАЖЕНИЯ КОМПЬЮТЕРА Вывод на экран непредусмотренных сообщений или изображений Подача непредусмотренных звуковых сигналов Неожиданное открытие

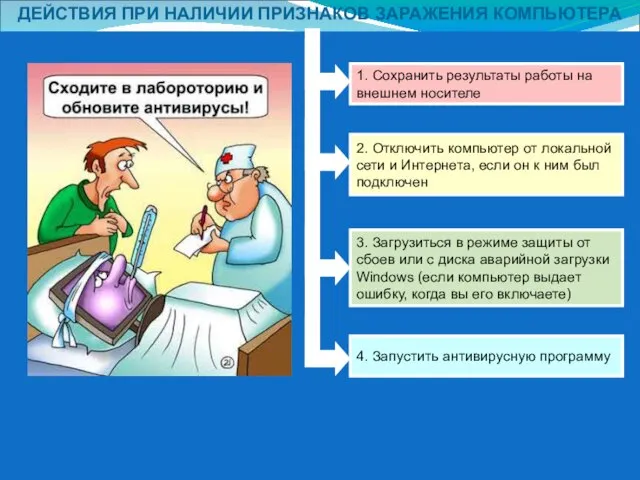

- 18. ДЕЙСТВИЯ ПРИ НАЛИЧИИ ПРИЗНАКОВ ЗАРАЖЕНИЯ КОМПЬЮТЕРА

- 19. Сетевые черви и защита от них

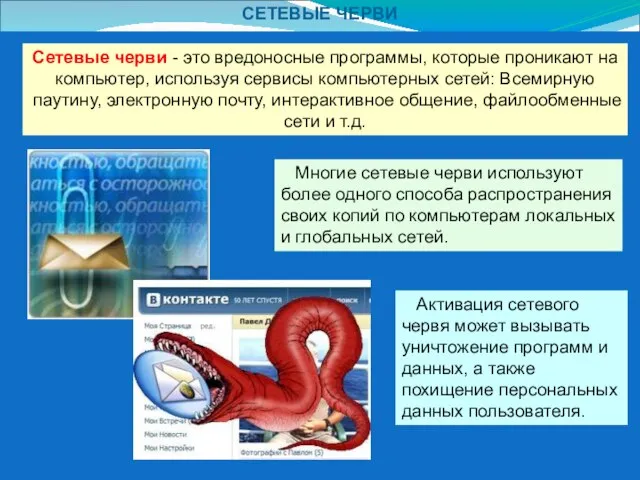

- 20. СЕТЕВЫЕ ЧЕРВИ Сетевые черви - это вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей:

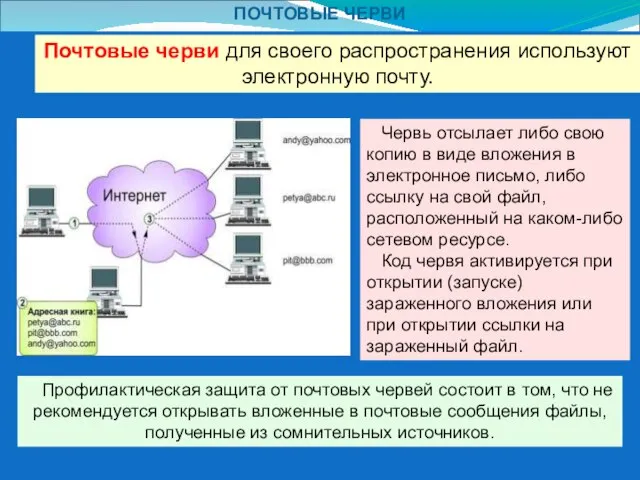

- 21. ПОЧТОВЫЕ ЧЕРВИ Почтовые черви для своего распространения используют электронную почту. Червь отсылает либо свою копию в

- 22. ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ Червь ищет в сети компьютеры, на которых используются операционная система и

- 23. ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИ Для внедрения в файлообменную сеть червь копирует себя в папку обмена файлами

- 24. Троянские программы и защита от них

- 25. ТРОЯНСКИЕ ПРОГРАММЫ Троянская программа, троянец (от англ. trojan) – вредоносная программа, которая выполняет несанкционированную пользователем передачу

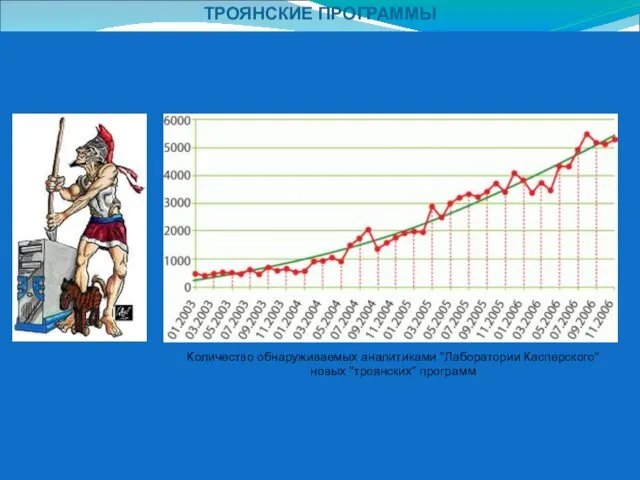

- 26. ТРОЯНСКИЕ ПРОГРАММЫ Количество обнаруживаемых аналитиками "Лаборатории Касперского" новых "троянских" программ

- 27. ТРОЯНСКИЕ УТИЛИТЫ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯ Утилиты скрытого управления позволяют принимать или отсылать файлы, запускать и уничтожать их,

- 28. ТРОЯНСКИЕ ПРОГРАММЫ, ВОРУЮЩИЕ ИНФОРМАЦИЮ Троянские программы ворующие информацию, при запуске ищут файлы, хранящие конфиденциальную информацию о

- 29. ТРОЯНСКИЕ ПРОГРАММЫ – ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММ Троянские программы этого класса скрытно инсталлируют другие вредоносные программ и

- 30. ТРОЯНСКИЕ ПРОГРАММЫ - ШПИОНЫ Данные троянцы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры

- 31. Рекламные и шпионские программы и защита от них

- 32. РЕКЛАМНЫЕ ПРОГРАММЫ Рекламные программы (от англ. Adware: Advertisement - реклама и Software - программное обеспечение) встраивают

- 33. ШПИОНСКИЕ ПРОГРАММЫ Шпионские программы (от англ. Spyware: Spy - шпион и Software - программное обеспечение) скрытно

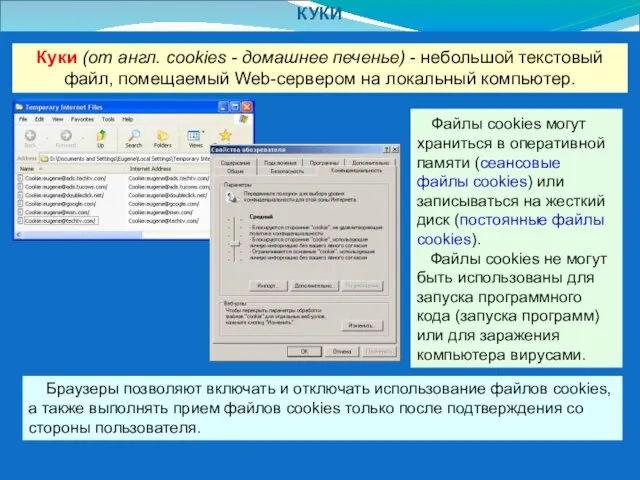

- 34. КУКИ Куки (от англ. cookies - домашнее печенье) - небольшой текстовый файл, помещаемый Web-сервером на локальный

- 35. Спам и защита от него

- 36. СПАМ Спам (от англ. spam) — это массовая автоматическая рассылка рекламных электронных сообщений, со скрытым или

- 37. РЕКЛАМНЫЙ СПАМ Рекламный спам используют некоторые компании, занимающиеся легальным бизнесом, для рекламы своих товаров или услуг.

- 38. «НИГЕРИЙСКИЕ ПИСЬМА» Иногда спам используется для выманивания денег у получателя письма. Наиболее распространенный способ получил название

- 39. ФИШИНГ Фишинг (от англ. fishing - рыбалка) — выманивание у получателя письма данных, которые можно использовать

- 40. ЗАЩИТА ОТ СПАМА В силу массового характера спамовые почтовые рассылки затрудняют работу информационных систем и ресурсов,

- 41. Хакерские утилиты и защита от них

- 42. СЕТЕВЫЕ АТАКИ Сетевые атаки - направленные действия на удаленные сервера для создания затруднений в работе или

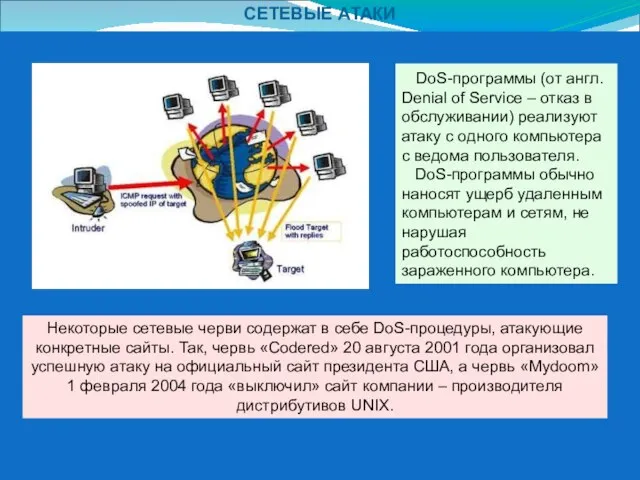

- 43. СЕТЕВЫЕ АТАКИ DoS-программы (от англ. Denial of Service – отказ в обслуживании) реализуют атаку с одного

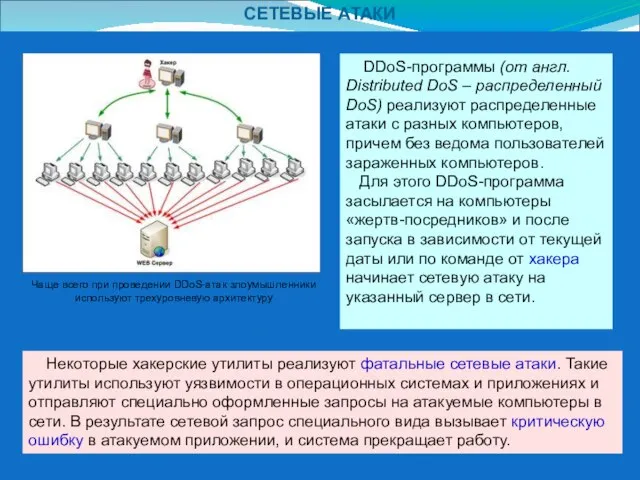

- 44. СЕТЕВЫЕ АТАКИ DDoS-программы (от англ. Distributed DoS – распределенный DoS) реализуют распределенные атаки с разных компьютеров,

- 45. УТИЛИТЫ «ВЗЛОМА» УДАЛЁНЫХ КОМПЬЮТЕРОВ Утилиты «взлома» удаленных компьютеров обычно используют уязвимости в операционных системах или приложениях,

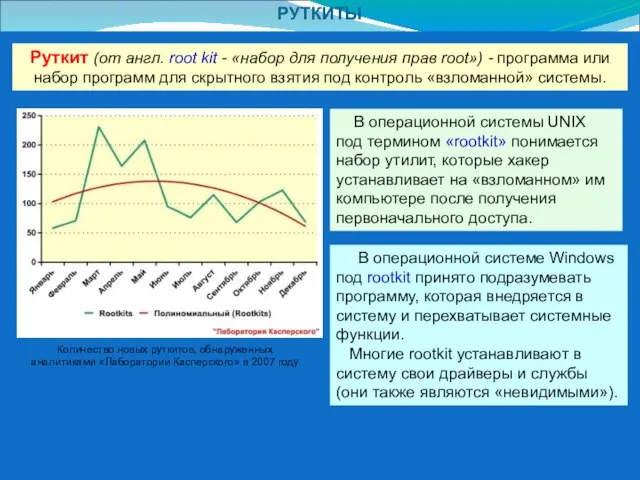

- 46. РУТКИТЫ Руткит (от англ. root kit - «набор для получения прав root») - программа или набор

- 48. Скачать презентацию

Информационные технологии. (Лекция 7)

Информационные технологии. (Лекция 7) Автоматизированные системы обработки информации и управления

Автоматизированные системы обработки информации и управления Техническая грамотность (лекция 10)

Техническая грамотность (лекция 10) Алгоритмы и исполнители. Основы алгоритмизации. 8 класс

Алгоритмы и исполнители. Основы алгоритмизации. 8 класс Бизнес в стиле .RU. Управление и аналитика интернет-проекта

Бизнес в стиле .RU. Управление и аналитика интернет-проекта Цифровой волонтер ЛНР

Цифровой волонтер ЛНР Варианты получения информации

Варианты получения информации Что такое связи между таблицами

Что такое связи между таблицами Виды компьютерной графики

Виды компьютерной графики Операционная система

Операционная система Литературный обзор. Цитирование

Литературный обзор. Цитирование Сайт библиотеки, как инструмент в деятельности ШИБЦ для продвижения книги и чтения

Сайт библиотеки, как инструмент в деятельности ШИБЦ для продвижения книги и чтения 10-05-Кодирование текстовой информации (1)

10-05-Кодирование текстовой информации (1) Основы построения и функционирования

Основы построения и функционирования Безопасный Интернет

Безопасный Интернет Мы продаем качественный контакт с аудиторией

Мы продаем качественный контакт с аудиторией Линейный список в динамической памяти. Структура памяти языка Си

Линейный список в динамической памяти. Структура памяти языка Си Развитие систем подвижной связи к 5G

Развитие систем подвижной связи к 5G Многофункциональная электронная карта ОАО РЖД

Многофункциональная электронная карта ОАО РЖД Транспортный уровень (Transport)

Транспортный уровень (Transport) IComparable

IComparable Модели жизненного цикла разработки программного обеспечения

Модели жизненного цикла разработки программного обеспечения Определение PDO

Определение PDO What is computer?

What is computer? Масиви. Введення даних у масив

Масиви. Введення даних у масив Носители информации. Перфокарты

Носители информации. Перфокарты Определение идеи алгоритма, выбор методов решения и структур данных. Деревья

Определение идеи алгоритма, выбор методов решения и структур данных. Деревья 7-1-2

7-1-2