Содержание

- 2. Качество информации является сложным понятием, его основу составляет базовая система показателей, включающая показатели трех классов: класс

- 3. В качестве предмета защиты рассматривается информация, хранящаяся, обрабатываемая и передаваемая в компьютерных системах. Понятие компьютерные системы

- 4. Государственную тайну могут содержать сведения, принадлежащие государству. Сведениям, представляющим ценность для государства, могут быть присвоены следующие

- 5. Безопасность (защищённость) информации в КС – это состояние всех компонент компьютерной системы, обеспечивающее на требуемом уровне

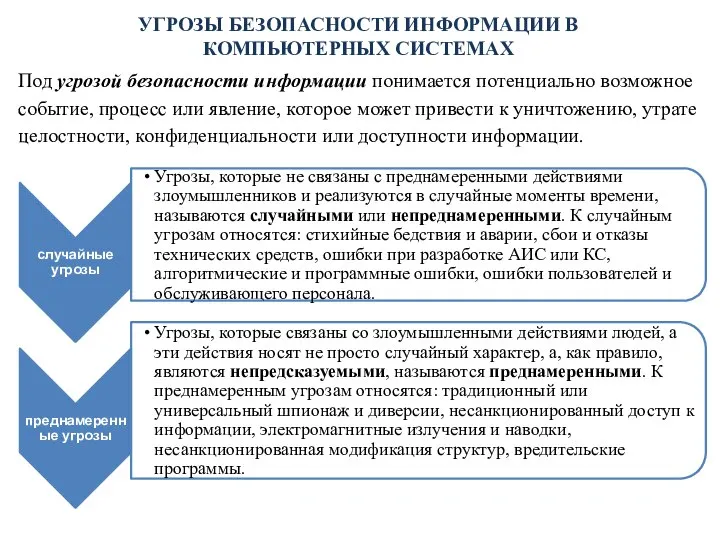

- 6. УГРОЗЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ Под угрозой безопасности информации понимается потенциально возможное событие, процесс или

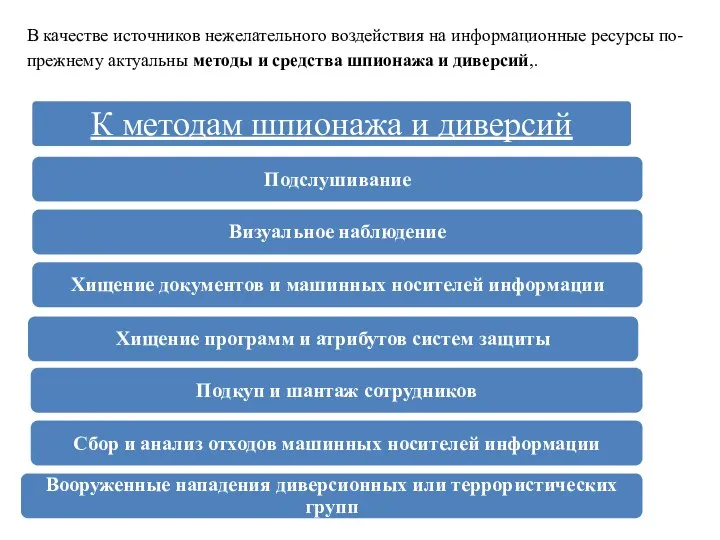

- 7. В качестве источников нежелательного воздействия на информационные ресурсы по-прежнему актуальны методы и средства шпионажа и диверсий,.

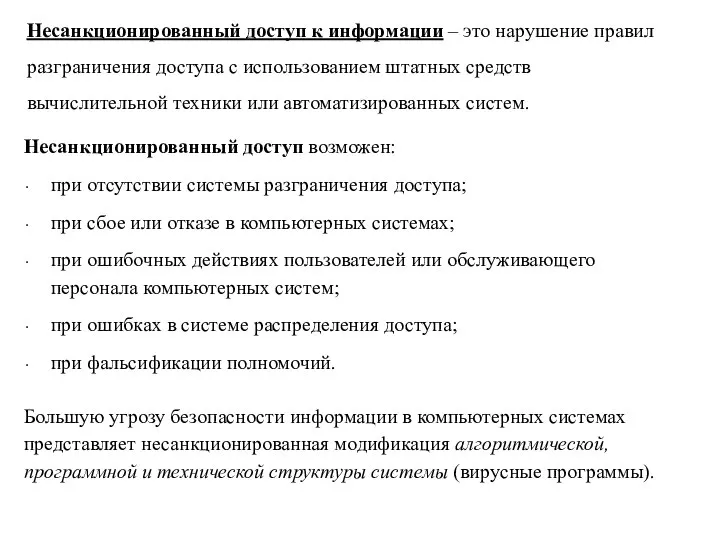

- 8. Несанкционированный доступ к информации – это нарушение правил разграничения доступа с использованием штатных средств вычислительной техники

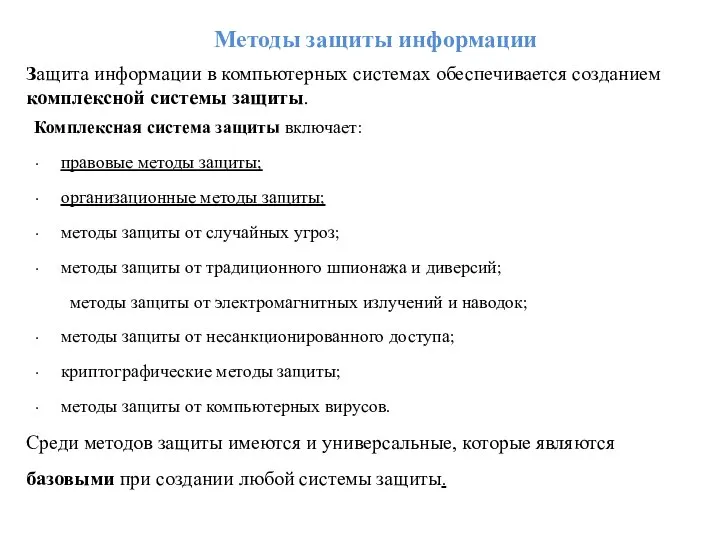

- 9. Методы защиты информации Защита информации в компьютерных системах обеспечивается созданием комплексной системы защиты. Комплексная система защиты

- 10. Методы защиты от случайных угроз разрабатываются и внедряются на этапах проектирования, создания, внедрения и эксплуатации компьютерных

- 11. При защите информации в компьютерных системах от традиционного шпионажа и диверсий используются те же средства и

- 12. Все методы защиты от электромагнитных излучений и наводок можно разделить: Пассивные методы обеспечивают уменьшение уровня опасного

- 13. Для защиты информации от несанкционированного доступа создаются: система разграничения доступа к информации; система защиты от исследования

- 14. Под криптографической защитой информации понимается такое преобразование исходной информации, в результате которого она становится недоступной для

- 15. Вредительские программы и, прежде всего, вирусы представляют очень серьёзную опасность для информации в компьютерных системах. Знание

- 16. Профилактика заражения вирусами компьютерных систем Правило первое. Обязательное использование программных продуктов, полученных законным путём. Так как

- 17. Порядок действий пользователя при обнаружении заражения вирусами компьютерной системы О наличии вирусов можно судить по следующим

- 18. Если заражение действительно произошло, тогда пользователю следует выполнить следующую последовательность действий: выключить ЭВМ для уничтожения резидентных

- 19. осуществить полное стирание и разметку (форматирование) несъёмных внешних запоминающих устройств. В персональных компьютерах для этого могут

- 20. Особенности защиты информации в базах данных Базы данных рассматриваются как надёжное хранилище структурированных данных, снабжённое специальным

- 22. Скачать презентацию

Редактирование параметров объектов

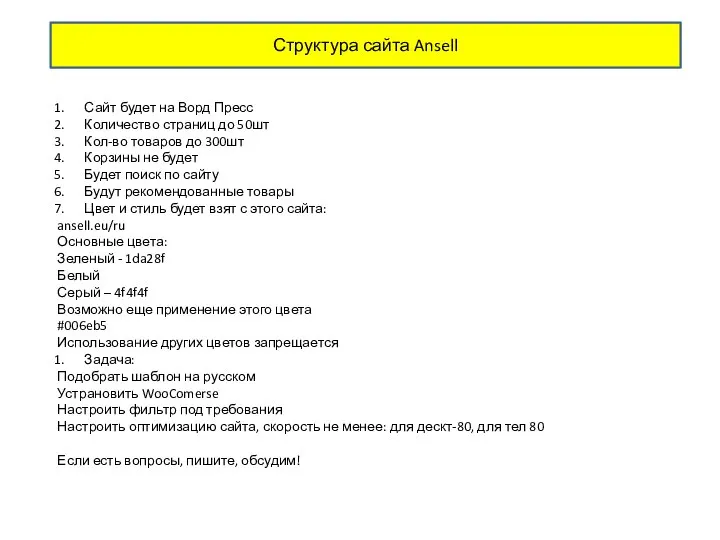

Редактирование параметров объектов Структура сайта Ansell

Структура сайта Ansell Лекция 6-7 Семиуровневая модель OSI

Лекция 6-7 Семиуровневая модель OSI Элементы теории алгоритмов

Элементы теории алгоритмов Модели жизненного цикла разработки программного обеспечения

Модели жизненного цикла разработки программного обеспечения Компьютерная игра, где могут играть 4 игрока, используя 1 компьютер

Компьютерная игра, где могут играть 4 игрока, используя 1 компьютер Алгоритм. Эффективность алгоритмов

Алгоритм. Эффективность алгоритмов Работа редактора с композицией медиатекста

Работа редактора с композицией медиатекста Ошибки в тестировании ПО

Ошибки в тестировании ПО Презентация на тему Кодирование графики

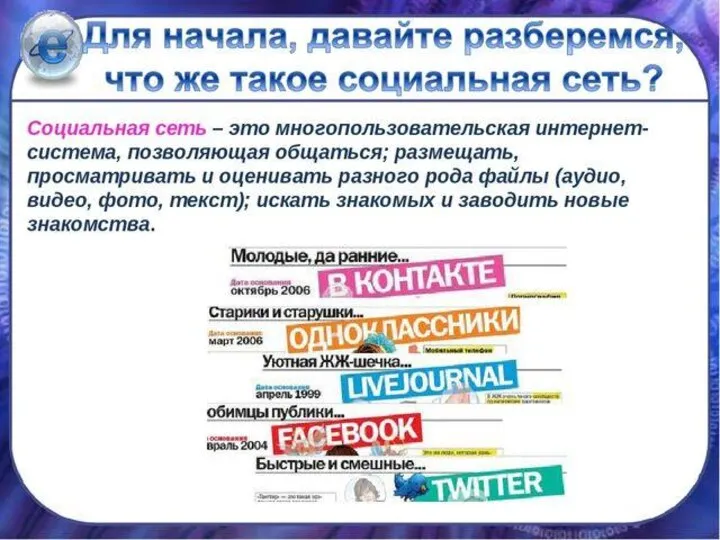

Презентация на тему Кодирование графики  Социальные сети

Социальные сети Векторные иконки

Векторные иконки Блог как персональное СМИ

Блог как персональное СМИ Глобальная компьютерная сеть Интернет. Тест

Глобальная компьютерная сеть Интернет. Тест Пользовательский интерфейс компьютер как унивесальное устройство для работы с информацией

Пользовательский интерфейс компьютер как унивесальное устройство для работы с информацией Windows 2000

Windows 2000 Компьютерное информационное моделирование

Компьютерное информационное моделирование Оценка трудоемкости создания программного обеспечения

Оценка трудоемкости создания программного обеспечения ЗЛП і її властивості

ЗЛП і її властивості Организация работы с документацией. Лабораторная работа

Организация работы с документацией. Лабораторная работа Компьютерные игры, которые основаны на книгах

Компьютерные игры, которые основаны на книгах Язык программирования Python. Операторы ветвления в языке Python

Язык программирования Python. Операторы ветвления в языке Python Классы

Классы Виды и техника правки текстов

Виды и техника правки текстов Основы web дизайна

Основы web дизайна Инсоляция территорий с помощью SketchUp и Photoshop

Инсоляция территорий с помощью SketchUp и Photoshop Презентация на тему омпьютерные вирусы и антивирусные программы

Презентация на тему омпьютерные вирусы и антивирусные программы  Продвижение видео

Продвижение видео