Содержание

- 2. ПЛАН ЛЕКЦИИ Понятие и виды каналов утечки информации на объектах информатизации. Технические каналы утечки информации. Организационная

- 3. ЛИТЕРАТУРА Григорьев А.Н. Основы информационной безопасности в органах внутренних дел: учебное пособие. – Калининград: Калининградский филиал

- 4. ПОНЯТИЕ И ВИДЫ КАНАЛОВ УТЕЧКИ ИНФОРМАЦИИ ОБЪЕКТ ИНФОРМАТИЗАЦИИ – это совокупность информационных ресурсов, средств и систем

- 5. НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ (НСД) – получение защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и

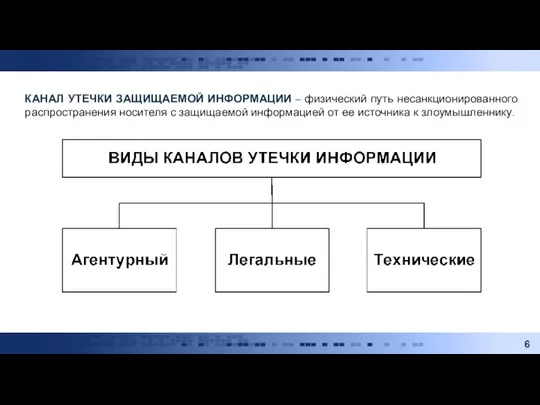

- 6. КАНАЛ УТЕЧКИ ЗАЩИЩАЕМОЙ ИНФОРМАЦИИ – физический путь несанкционированного распространения носителя с защищаемой информацией от ее источника

- 7. АГЕНТУРНЫЙ КАНАЛ УТЕЧКИ ИНФОРМАЦИИ – использование противником тайных агентов для получения несанкционированного доступа к защищаемой информации.

- 8. ЛЕГАЛЬНЫЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ – использование противником открытых источников информации. Информация, полученная из открытых источников –

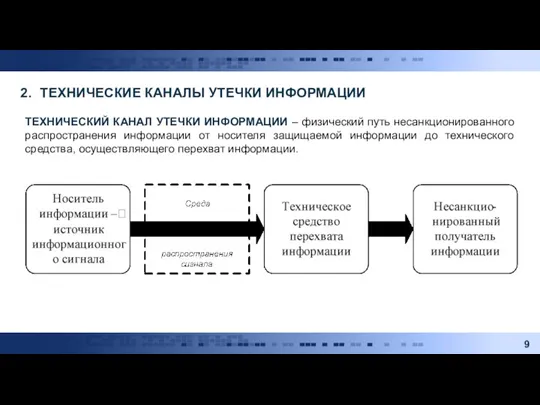

- 9. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ ТЕХНИЧЕСКИЙ КАНАЛ УТЕЧКИ ИНФОРМАЦИИ – физический путь несанкционированного распространения информации от носителя

- 10. ВИДЫ ТЕХНИЧЕСКИХ КАНАЛОВ УТЕЧКИ ИНФОРМАЦИИ: технические каналы утечки информации, обрабатываемой техническими средствами приема и передачи информации;

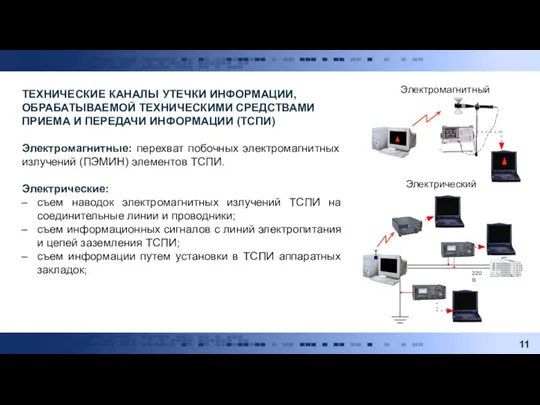

- 11. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ ТЕХНИЧЕСКИМИ СРЕДСТВАМИ ПРИЕМА И ПЕРЕДАЧИ ИНФОРМАЦИИ (ТСПИ) Электромагнитные: перехват побочных электромагнитных

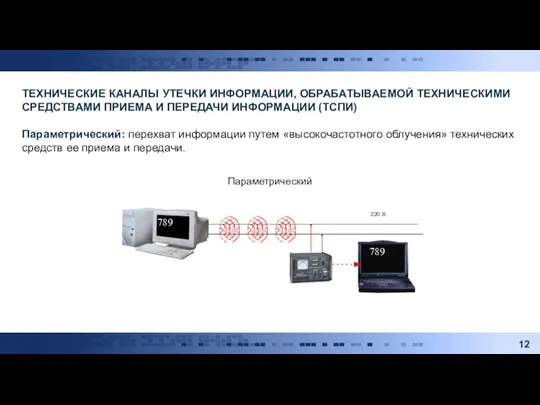

- 12. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ ТЕХНИЧЕСКИМИ СРЕДСТВАМИ ПРИЕМА И ПЕРЕДАЧИ ИНФОРМАЦИИ (ТСПИ) Параметрический: перехват информации путем

- 13. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ, ПЕРЕДАВАЕМОЙ ПО КАНАЛАМ СВЯЗИ Электромагнитный: перехват высокочастотных электромагнитных излучений передатчиков средств связи,

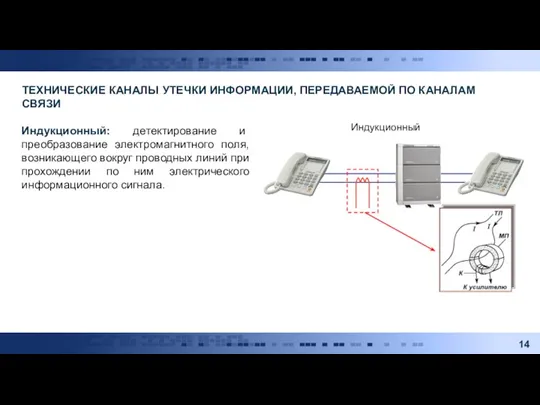

- 14. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ, ПЕРЕДАВАЕМОЙ ПО КАНАЛАМ СВЯЗИ Индукционный: детектирование и преобразование электромагнитного поля, возникающего вокруг

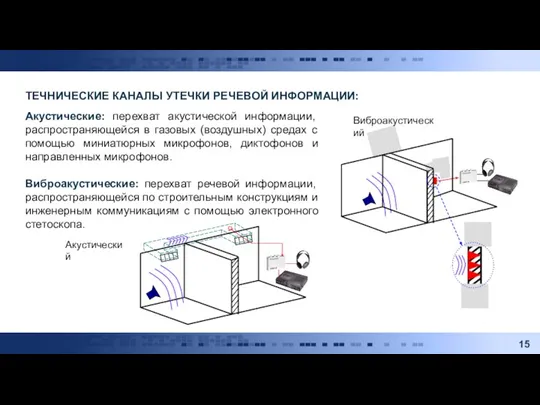

- 15. ТЕЧНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ РЕЧЕВОЙ ИНФОРМАЦИИ: Акустические: перехват акустической информации, распространяющейся в газовых (воздушных) средах с помощью

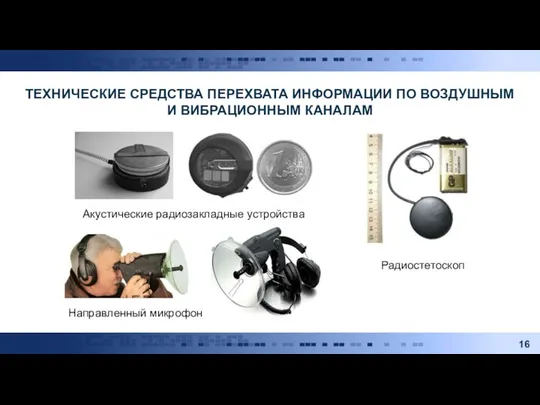

- 16. ТЕХНИЧЕСКИЕ СРЕДСТВА ПЕРЕХВАТА ИНФОРМАЦИИ ПО ВОЗДУШНЫМ И ВИБРАЦИОННЫМ КАНАЛАМ Акустические радиозакладные устройства Направленный микрофон Радиостетоскоп

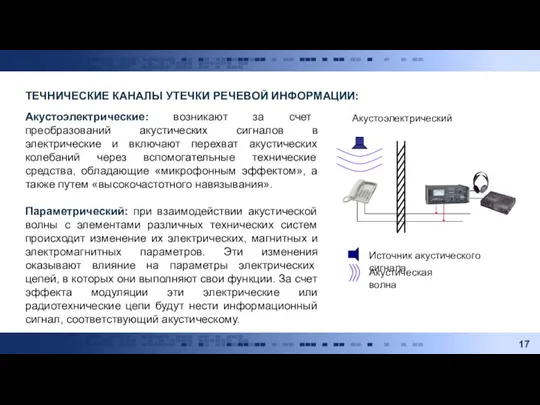

- 17. ТЕЧНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ РЕЧЕВОЙ ИНФОРМАЦИИ: Акустоэлектрические: возникают за счет преобразований акустических сигналов в электрические и включают

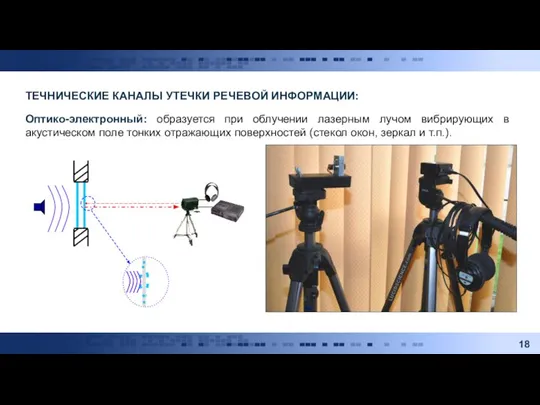

- 18. ТЕЧНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ РЕЧЕВОЙ ИНФОРМАЦИИ: Оптико-электронный: образуется при облучении лазерным лучом вибрирующих в акустическом поле тонких

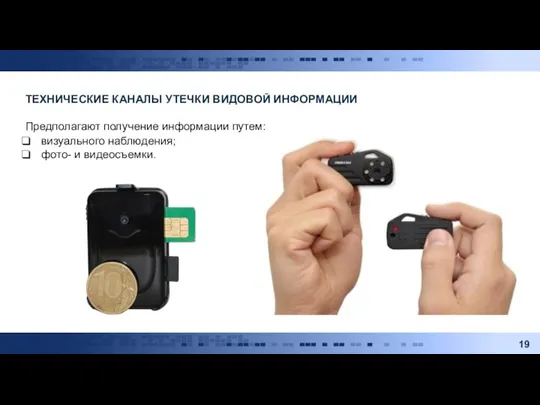

- 19. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ВИДОВОЙ ИНФОРМАЦИИ Предполагают получение информации путем: визуального наблюдения; фото- и видеосъемки.

- 20. ОРГАНИЗАЦИОННАЯ И ИНЖЕНЕРНО-ТЕХНИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ ОВД ОТ УТЕЧКИ Организационные мероприятия – это мероприятия по защите информации,

- 21. СЕРТИФИКАЦИЯ – подтверждение соответствия продукции или услуг установленным требованиям или стандартам. СЕРТИФИКАЦИЯ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ ПО

- 22. Применительно к органам внутренних дел можно выделить следующие основные системы обязательной сертификации средств защиты информации по

- 23. Система сертификации средств защиты информации по требованиям безопасности информации (РОСС RU.0001.01БИОО). Обязательной сертификации подлежат: средства, предназначенные

- 24. Система сертификации средств криптографической защиты информации (РОСС RU.0001.030001). Она устанавливает правила сертификации по требованиям безопасности информации:

- 25. Система сертификации средств защиты информации по требованиям безопасности для сведений, составляющих государственную тайну (РОСС RU.0003.01БИ00). Обязательному

- 26. Выделенное помещение – это специальное помещение, предназначенное для регулярного проведения собраний, совещаний, бесед и других мероприятий

- 27. При вводе основных технических средств и систем, выделенных помещений в эксплуатацию должна периодически проводиться их аттестация

- 28. Нормативно-правовой основой проведения аттестации является Положение по аттестации объектов информатизации по требованиям безопасности информации (утв. председателем

- 29. ИНЖЕНЕРНО-ТЕХНИЧЕСКИЕ МЕРОПРИЯТИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ – это комплекс организационных и технических мероприятий, направленных на организацию активно-пассивного

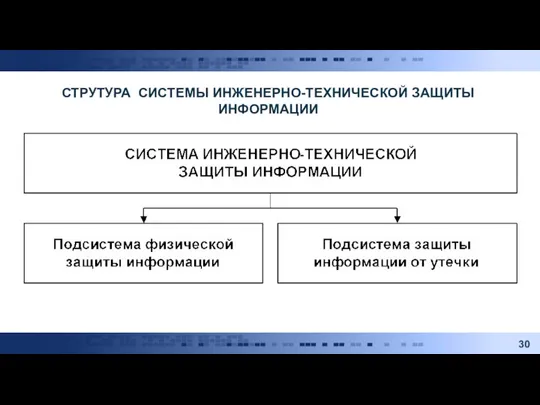

- 30. СТРУТУРА СИСТЕМЫ ИНЖЕНЕРНО-ТЕХНИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ

- 31. Подсистема физической защиты информации создается для противодействия преднамеренным угрозам воздействия злоумышленника и стихийным силам, прежде всего

- 32. Подсистема инженерно-технической защиты информации от утечки предназначена для снижения до допустимых значений величины риска (вероятности) несанкционированного

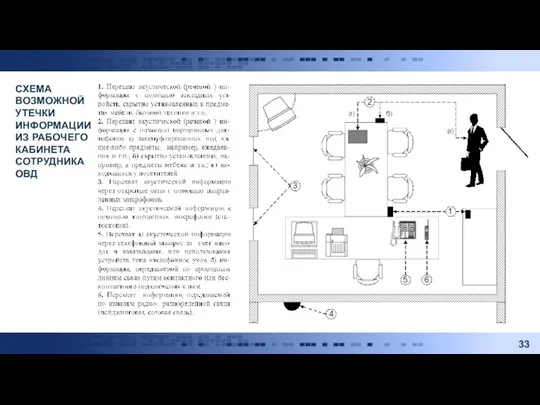

- 33. СХЕМА ВОЗМОЖНОЙ УТЕЧКИ ИНФОРМАЦИИ ИЗ РАБОЧЕГО КАБИНЕТА СОТРУДНИКА ОВД

- 34. ОСНОВНЫЕ УСЛОВИЯ ПО ОРГАНИЗАЦИИ И ОБОРУДОВАНИЮ РАБОЧЕГО КАБИНЕТА СОТРУДНИКА ОВД ПО ТРЕБОВАНИЯМ ЗАЩИТЫ ИНФОРМАЦИИ 1. Окна

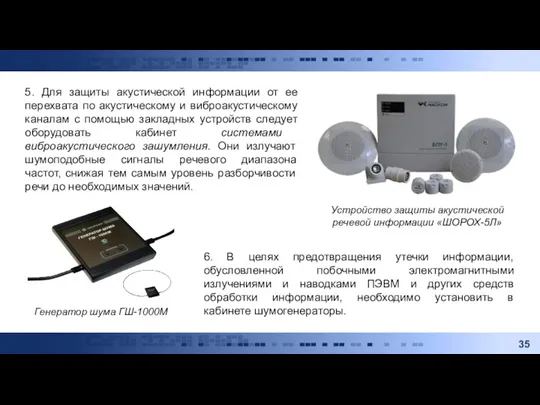

- 35. 5. Для защиты акустической информации от ее перехвата по акустическому и виброакустическому каналам с помощью закладных

- 36. 7. Кабинет может быть оборудован портативными системами обнаружения технических средств негласного получения информации. 8. Для исключения

- 37. 9. Избежать утечки акустической информации из служебного кабинета через сотовый телефон, принадлежащий сотруднику, в случае его

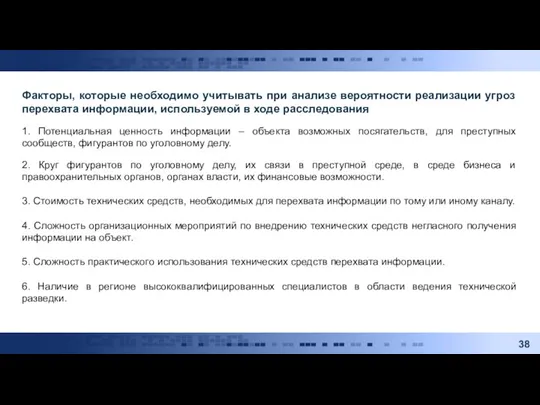

- 38. Факторы, которые необходимо учитывать при анализе вероятности реализации угроз перехвата информации, используемой в ходе расследования 1.

- 39. ОРГАНИЗАЦИЯ И ПРОВЕДЕНИЕ СПЕЦИАЛЬНЫХ ПРОВЕРОК ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ ОВД Специальная проверка – проверка объекта информатизации в целях

- 40. Лицензирование – это процесс передачи или получения в отношении физических или юридических лиц прав на проведение

- 41. Специальная проверка технических средств – это комплекс мероприятий по поиску электронных устройств съема информации («закладочных устройств»),

- 42. Специальное обследование помещений – это комплекс инженерно-технических мероприятий, проводимых с использованием специализированных технических средств, с целью

- 43. По глубине проводимых проверок поисковые мероприятия подразделяются на четыре уровня. Первый уровень: в результате проверки могут

- 44. Мероприятия по поиску средств съема информации могут проводиться как в служебных, так и в не служебных

- 46. Скачать презентацию

Устройство компьютера

Устройство компьютера Autodesk inventor. Работа в режиме модель. Браузер. Команды навигации. Базовые операции. Вспомогательная геометрия

Autodesk inventor. Работа в режиме модель. Браузер. Команды навигации. Базовые операции. Вспомогательная геометрия Кассовые операции в филиале ФНКЦ ФМБА

Кассовые операции в филиале ФНКЦ ФМБА Моделирование. Что такое кибернетика?

Моделирование. Что такое кибернетика? Диагностика работоспособности и устранение неполадок OC Windows

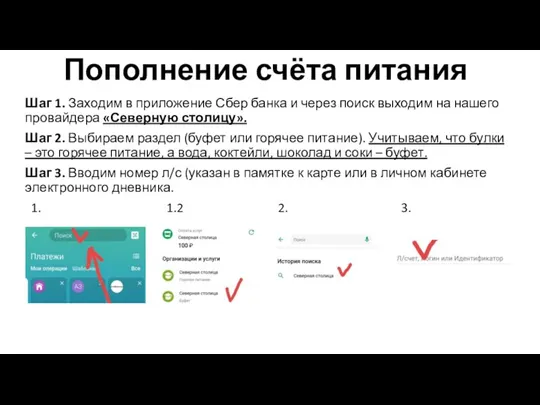

Диагностика работоспособности и устранение неполадок OC Windows Пополнение счёта питания

Пополнение счёта питания Введение в Блюпринты. Лекция 1

Введение в Блюпринты. Лекция 1 Работа с изображениями. Создаем аватарку для Вконтакте

Работа с изображениями. Создаем аватарку для Вконтакте Информационная поддержка деятельности врача

Информационная поддержка деятельности врача Основы программирования. Лабораторная работа №10

Основы программирования. Лабораторная работа №10 Передача информации

Передача информации Банкротство первого канала

Банкротство первого канала Интерактивные визуальные коммуникации.Genially

Интерактивные визуальные коммуникации.Genially Ментального счета

Ментального счета ТРПО. Лекция 1

ТРПО. Лекция 1 Организация глобальных сетей

Организация глобальных сетей Сопровождение инженерных проектов

Сопровождение инженерных проектов Презентация на тему Типы информационных моделей

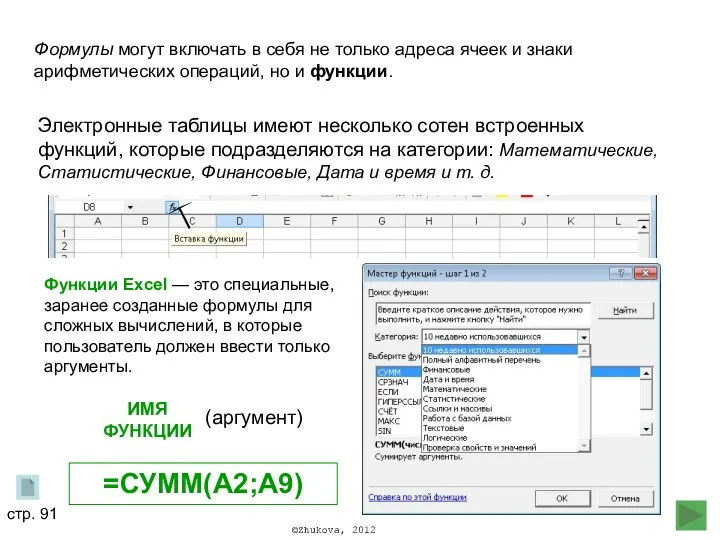

Презентация на тему Типы информационных моделей  Электронные таблицы

Электронные таблицы Лекция 2. Классификация ПО

Лекция 2. Классификация ПО Основы алгоритмизации и программирования

Основы алгоритмизации и программирования C гаджетами на ты. Смартфон

C гаджетами на ты. Смартфон 02_ООП_практика

02_ООП_практика Работа с логированием событий в операционных системах

Работа с логированием событий в операционных системах 218668

218668 Проверка статуса запроса (заявления) online. Личный кабинет

Проверка статуса запроса (заявления) online. Личный кабинет В контакте с молодежью. Информация XXI века

В контакте с молодежью. Информация XXI века 2.Вводная лекция

2.Вводная лекция