Слайд 2Проведение финансовых операций с использованием Интернета, заказ товаров и услуг, использование кредитных

карточек, доступ к закрытым информационным ресурсам, передача телефонных разговоров требуют обеспечения соответствующего уровня безопасности.

Конфиденциальная информация, которая передается по сети Интернет, проходит через определенное количество маршрутизаторов и серверов, прежде чем достигнет пункта назначения.

Слайд 3Принципы защиты информации

Проблемы безопасности передачи можно разделить на четыре основных типа:

перехват информации

- целостность информации сохраняется, но ее конфиденциальность нарушена;

модификация информации - исходное сообщение изменяется либо полностью подменяется другим и отсылается адресату;

подмена авторства информации;

перехват сообщения с его изъятием.

Слайд 4Обычно маршрутизаторы не отслеживают проходящие сквозь них потоки информации, но возможность того,

что информация может быть перехвачена, существует. Более того, информация может быть изменена и передана адресату в измененном виде. К сожалению, сама архитектура сети Интернет всегда оставляет возможность для недобросовестного пользователя осуществить подобные действия

Слайд 5Характеристики безопасность системы:

1. Аутентификация - это процесс распознавания пользователя системы и предоставления ему определенных

прав и полномочий.

2. Целостность - состояние данных, при котором они сохраняют свое информационное содержание и однозначность интерпретации в условиях различных воздействий

3. Секретность - предотвращение несанкционированного доступа к информации.

Слайд 6Криптография

Для обеспечения секретности применяется шифрование, или криптография, позволяющая трансформировать данные в зашифрованную

форму, из которой извлечь исходную информацию можно только при наличии ключа.

Слайд 7В основе шифрования лежат два основных понятия: алгоритм и ключ. Алгоритм -

это способ закодировать исходный текст, в результате чего получается зашифрованное послание. Зашифрованное послание может быть интерпретировано только с помощью ключа.

Очевидно, чтобы зашифровать послание, достаточно алгоритма.

Слайд 8Электронная цифровая подпись

Передача пользователем получателю краткого представления передаваемого сообщения. Подобное краткое представление называют контрольной суммой, или дайджестом сообщения.

Контрольные суммы используются

при создании резюме фиксированной длины для представления длинных сообщений.

Слайд 9Аутентификация

Аутентификация является одним из самых важных компонентов. Прежде чем пользователю будет предоставлено

право получить тот или иной ресурс, необходимо убедиться, что он действительно тот, за кого себя выдает.

При получении запроса на использование ресурса от имени какого-либо пользователя сервер, предоставляющий данный ресурс, передает управление серверу аутентификации.

Слайд 10Защита сетей

Для защиты корпоративных информационных сетей используются брандмауэры. Брандмауэр - это система

или комбинация систем, позволяющие разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую.

Программное обеспечение конроллеров. Алгоблоки

Программное обеспечение конроллеров. Алгоблоки Персональные данные: проблемы использования и защиты

Персональные данные: проблемы использования и защиты Алгебра логики

Алгебра логики Защита информации

Защита информации Нахождение сайта в ТОП 10 поисковой выдачи. Предложение по сотрудничеству

Нахождение сайта в ТОП 10 поисковой выдачи. Предложение по сотрудничеству Требования к программному обеспечению и их анализ. Лекция 3

Требования к программному обеспечению и их анализ. Лекция 3 Блогер - хобби или профессия?

Блогер - хобби или профессия? Архитектура операционных систем. Основы ОС и С

Архитектура операционных систем. Основы ОС и С Презентация на тему Единицы измерения информации

Презентация на тему Единицы измерения информации  JavaScript. Using Handlebars

JavaScript. Using Handlebars Компьютерные сети, IP, DNS, утилиты командной строки, брандмауэр

Компьютерные сети, IP, DNS, утилиты командной строки, брандмауэр Операционная система: назначение и состав

Операционная система: назначение и состав Основы .NET разработки. Операторы повтора. Операторы перехода

Основы .NET разработки. Операторы повтора. Операторы перехода DeLion Steel. Проект

DeLion Steel. Проект Беседа. Правила безопасности в интернете

Беседа. Правила безопасности в интернете Управление персонажем игры мышью и клавиатурой. MouseLook

Управление персонажем игры мышью и клавиатурой. MouseLook Протокол IPv6. Вычислительные сети и коммуникации

Протокол IPv6. Вычислительные сети и коммуникации информатика Художиткова

информатика Художиткова Алфавитный подход к измерению количества информации

Алфавитный подход к измерению количества информации Структура базы данных

Структура базы данных Информация вокруг нас

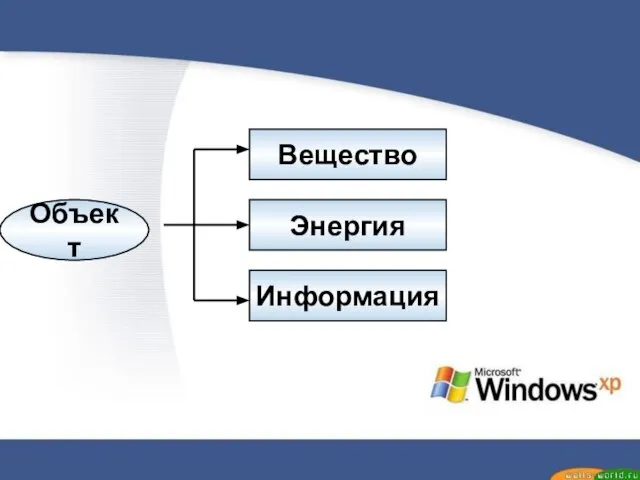

Информация вокруг нас MAX MERCH v2.0 для Android

MAX MERCH v2.0 для Android Базовые типы данных языков программирования высокого уровня

Базовые типы данных языков программирования высокого уровня Основы логики

Основы логики Модульное проектирование программных средств

Модульное проектирование программных средств Динамические структуры данных (язык Си)

Динамические структуры данных (язык Си) Реестр школьных музеев

Реестр школьных музеев Марвел. Игра

Марвел. Игра