Содержание

- 2. Проблема несанкционированного доступа Несанкционированный доступ (НСД) злоумышленника на компьютер опасен не только возможностью прочтения и/или модификации

- 3. Читать и/или модифицировать электронные документы, которые в дальнейшем будут храниться или редактироваться на компьютере. Осуществлять перехват

- 4. Основные механизмы защиты ПК от НСД могут быть представлены: 1) физическая защита ПК и носителей информации;

- 5. Физическая защита ПК и носителей информации ПК лучше размещать в надежно запираемом помещении, причем, в рабочее

- 6. Опознавание (аутентификация) пользователей и используемых компонентов обработки информации Система защиты должна надежно определять законность каждого обращения

- 7. Для опознавания пользователей к настоящему времени разработаны и нашли практическое применение следующие способы: 1) с использованием

- 8. Криптографическое закрытие защищаемой информации, хранимой на носителях (архивация данных) Данный механизм, предназначается для обеспечения защиты информации,

- 9. Криптографическое закрытие защищаемой информации в процессе непосредственной ее обработки Если обработка информации осуществляется в сетевой среде,

- 10. Криптографическое устройство «Криптон» Криптон – это ряд выполняемых в виде одноплатных устройств программно-аппаратных комплексов, обеспечивающих шифрование

- 11. Устройство «Криптон» позволяют осуществлять: Шифрование и дешифрование файлов, групп файлов и разделов дисков; Разграничение и контроль

- 12. Регистрация всех обращений к защищаемой информации Регистрация обращений к защищаемой информации ПК позволяет решать ряд важных

- 14. Скачать презентацию

Построение таблиц истинности

Построение таблиц истинности Клавиатура. Индивидуальный проект

Клавиатура. Индивидуальный проект Алгоритм. Понятие алгоритма. Свойства алгоритмов

Алгоритм. Понятие алгоритма. Свойства алгоритмов Дед Мороз. Рисуем в Paint

Дед Мороз. Рисуем в Paint Проектирование и разработка автоматизированной информационной системы для учета в компьютерном магазине

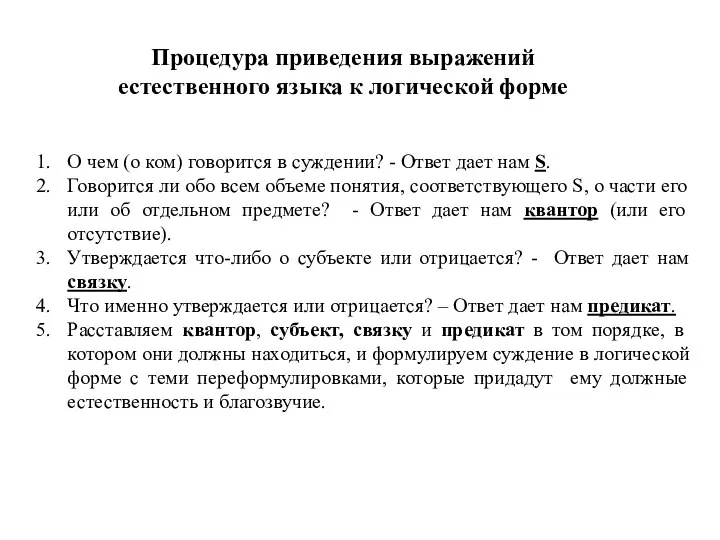

Проектирование и разработка автоматизированной информационной системы для учета в компьютерном магазине Процедура приведения выражений естественного языка к логической форме

Процедура приведения выражений естественного языка к логической форме Базы данных. Практическое занятие №1

Базы данных. Практическое занятие №1 Правила поведения в интернете

Правила поведения в интернете Что такое клавиатура?

Что такое клавиатура? Введение в программирование

Введение в программирование Группа в Вконтакте - Первое апреля

Группа в Вконтакте - Первое апреля Беспроводная среда передачи данных

Беспроводная среда передачи данных Создание блока представления изображений для ДСМ- и ВКФ-систем битовыми строками

Создание блока представления изображений для ДСМ- и ВКФ-систем битовыми строками Внедрение и сопровождение 1С

Внедрение и сопровождение 1С Обход графа в глубину

Обход графа в глубину Поиск информации в Интернете

Поиск информации в Интернете Библиотека в школе

Библиотека в школе Формирование библиографической записи на DVD

Формирование библиографической записи на DVD Переход от процедурного подхода к объектно-ориентированному

Переход от процедурного подхода к объектно-ориентированному Человек и информация. 4 класс

Человек и информация. 4 класс Цифровой Казахстан: настоящее и будущее

Цифровой Казахстан: настоящее и будущее Эту презентацию подготовили пчёлы…

Эту презентацию подготовили пчёлы… Компьютерная графика

Компьютерная графика Разработка web-приложений p2p. Структура клиента

Разработка web-приложений p2p. Структура клиента Основы 3d моделирования

Основы 3d моделирования Профилирование и мониторинг приложений

Профилирование и мониторинг приложений Передача информации, источник и приёмник информации, сигнал, кодирование и декодирование, искажение информации при передаче

Передача информации, источник и приёмник информации, сигнал, кодирование и декодирование, искажение информации при передаче Процедуры в Turbo Pascalе

Процедуры в Turbo Pascalе