Содержание

- 2. ЭВМ (компьютеры) предназначены для выполнения программ – различных (любых) алгоритмов, описанных на языках программирования отличие от

- 3. «Машина Тьюринга» Машина Тьюринга – алгоритм – вычислимость была предложена для формализации понятия алгоритма является расширением

- 4. УВМ (СВТ, ПЭВМ) частично (с конечной памятью) моделируют машину Тьюринга, давая псевдо неограниченные возможности и толкая

- 5. Полнота по Тьюрингу характеристика исполнителя (множества вычисляющих элементов) в теории вычислимостихарактеристика исполнителя (множества вычисляющих элементов) в

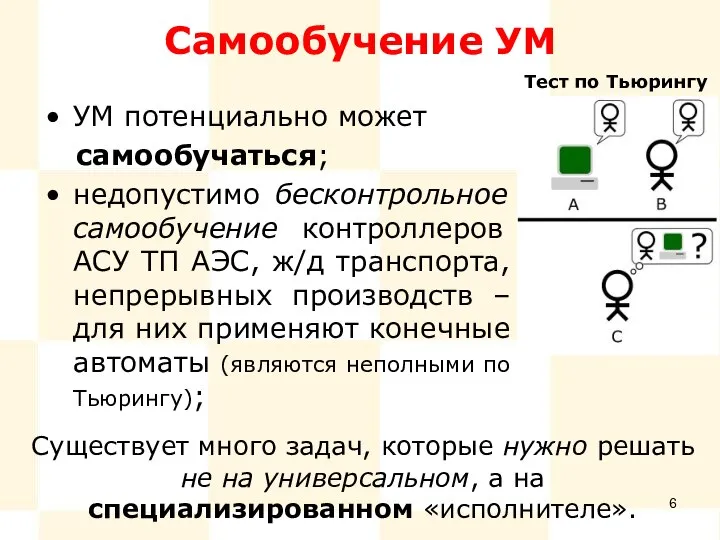

- 6. Самообучение УМ УМ потенциально может самообучаться; недопустимо бесконтрольное самообучение контроллеров АСУ ТП АЭС, ж/д транспорта, непрерывных

- 7. Уязвимость машины Тьюринга УМ выполняет «любые» программы, значит, выполнит и вредоносную программу; Универсальность обеспечивается архитектурой УМ;

- 8. Уязвимость машины Тьюринга Архитектуру нельзя изменить программным путем Никакие программные средства не помогут защититься от хакеров

- 9. Уязвимость машины Тьюринга Архитектуру нельзя изменить программным путем Никакие программные средства не помогут защититься от хакеров

- 10. Классические архитектуры архитектура фон-Неймана (настольные компьютеры) гарвардская архитектура (планшетные компьютеры и телефоны)

- 11. Принципы фон-Неймана организации вычислительного процесса (П1-П3) Использование двоичной системы счисления в вычислительных машинах. Программное управление ЭВМ.

- 12. Принципы фон-неймана организации вычислительного процесса (П4-П5) Ячейки памяти ЭВМ имеют адреса, которые последовательно пронумерованы. В любой

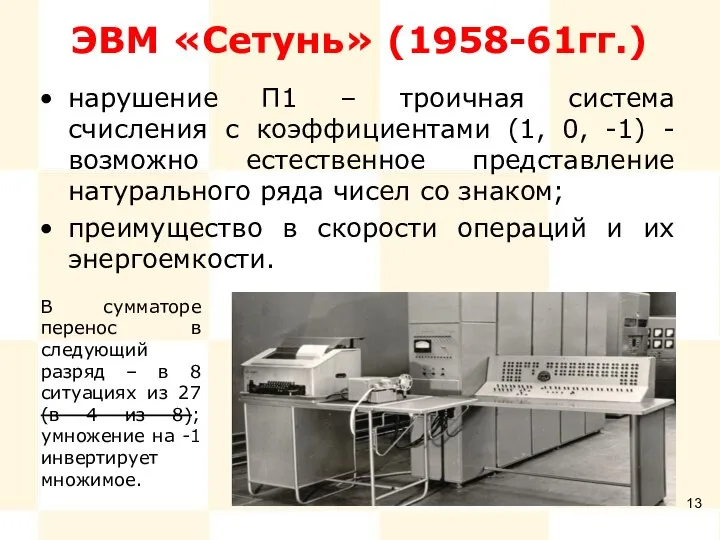

- 13. ЭВМ «Сетунь» (1958-61гг.) нарушение П1 – троичная система счисления с коэффициентами (1, 0, -1) - возможно

- 14. ЭВМ МИР-1 (1967г.) нарушение П2, П3 – язык высокого уровня («Аналитик»), непосредственно исполняемый машиной; разработчики реализовали

- 15. Макроконвеер (1974г.) нарушение П2, П3 – суть принципа макроконвейерной обработки данных: ЭВМ содержит не один, а

- 16. Аккорд-СБ макроконвейерные многостековые сопроцессоры безопасности; применялись для подписи и проверки на всех этапах обработки финансовых документов;

- 17. ЭВМ В5000 (1961 г.) нарушение П2, П3 – двухпроцессорный компьютер с виртуальной памятью; особенности: адресация на

- 18. Важность идей, заложенных в ЭВМ В5000 и МИР впервые опробован механизм динамического изменения структуры ЭВМ в

- 19. ЭВМ «Эльбрус» (1961 г.) особенности – использование Алгола в качестве управляющего языка и теговая организация памяти;

- 20. ПС-2000 (1972-1975 г.) многопроцессорная машина с одним потоком команд и многими потоками данных; управление состоянием ПС-2000

- 21. МВК ПС-3000 (1979г.) в полной мере были реализованы идеи динамической перестраиваемости структуры; основные архитектурные и структурные

- 22. Усовершенствование архитектуры компьютера При разработке компьютера главное – понять, какая часть функций должна быть реализована аппаратно,

- 23. Архитектура фон-Неймана команды и данные не разделяются (передаются по единому общему каналу)

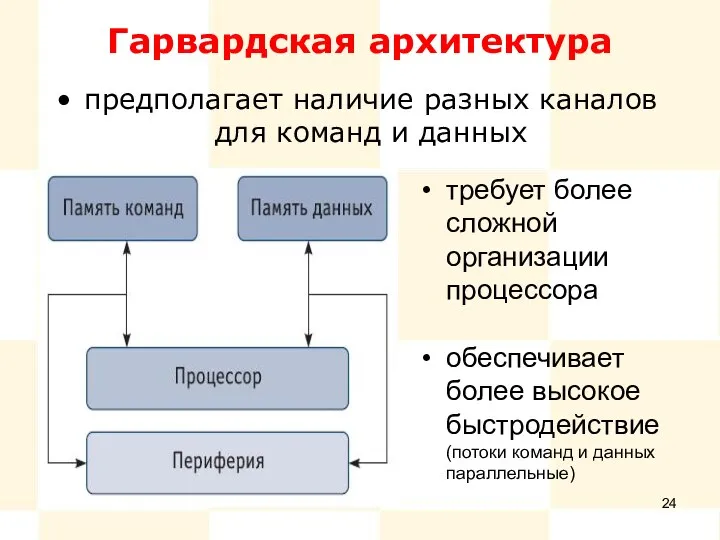

- 24. Гарвардская архитектура предполагает наличие разных каналов для команд и данных требует более сложной организации процессора обеспечивает

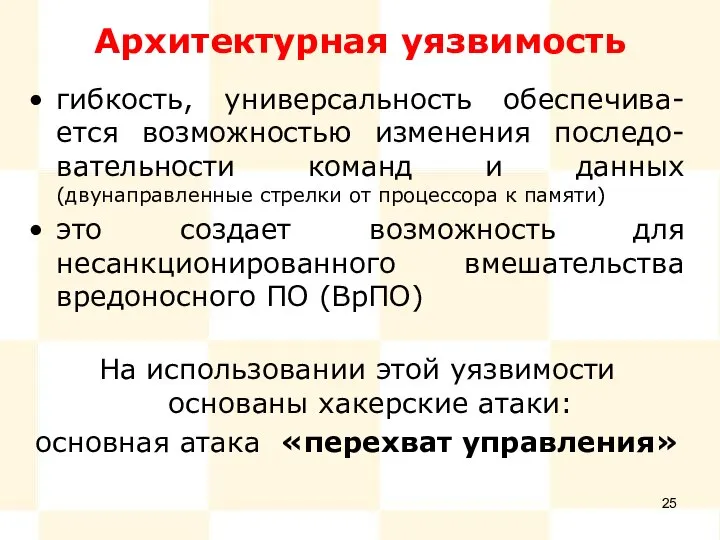

- 25. Архитектурная уязвимость гибкость, универсальность обеспечива-ется возможностью изменения последо- вательности команд и данных (двунаправленные стрелки от процессора

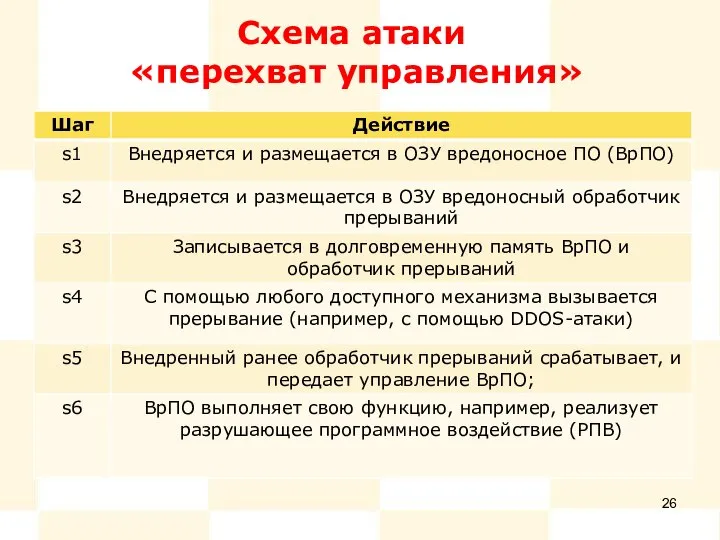

- 26. Схема атаки «перехват управления»

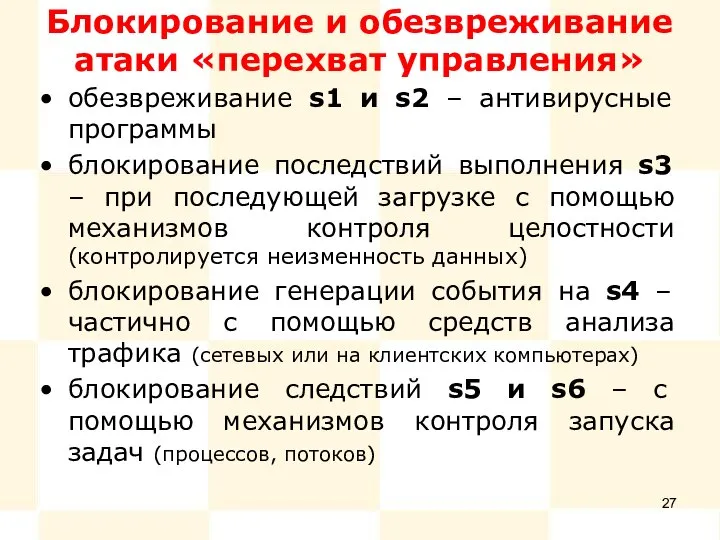

- 27. Блокирование и обезвреживание атаки «перехват управления» обезвреживание s1 и s2 – антивирусные программы блокирование последствий выполнения

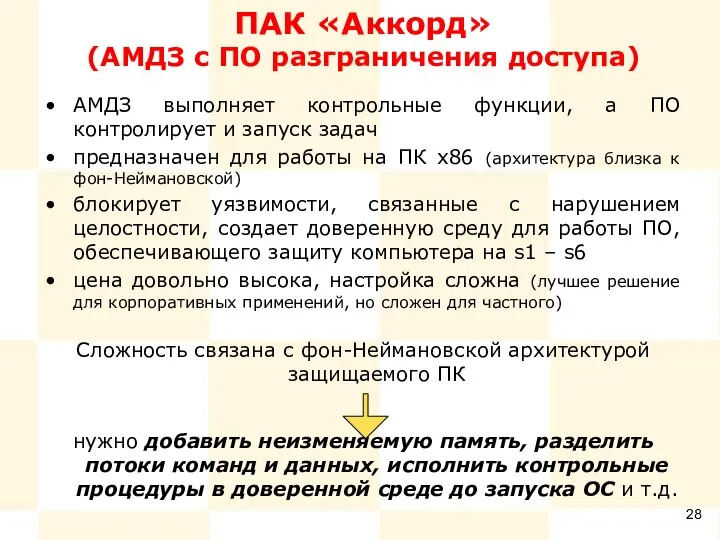

- 28. ПАК «Аккорд» (АМДЗ с ПО разграничения доступа) АМДЗ выполняет контрольные функции, а ПО контролирует и запуск

- 29. Гарвардская архитектура с памятью RO нужно сделать память неизменяемой (RO) (не нужно использовать сложные механизмы КЦ

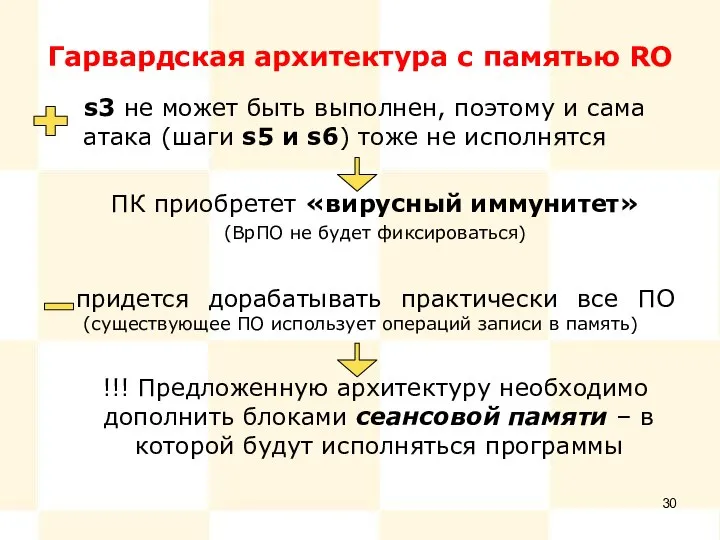

- 30. Гарвардская архитектура с памятью RO s3 не может быть выполнен, поэтому и сама атака (шаги s5

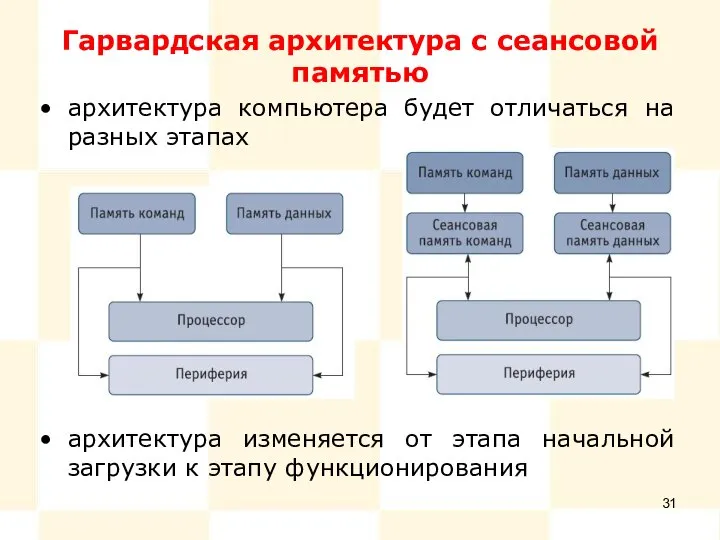

- 31. Гарвардская архитектура с сеансовой памятью архитектура компьютера будет отличаться на разных этапах архитектура изменяется от этапа

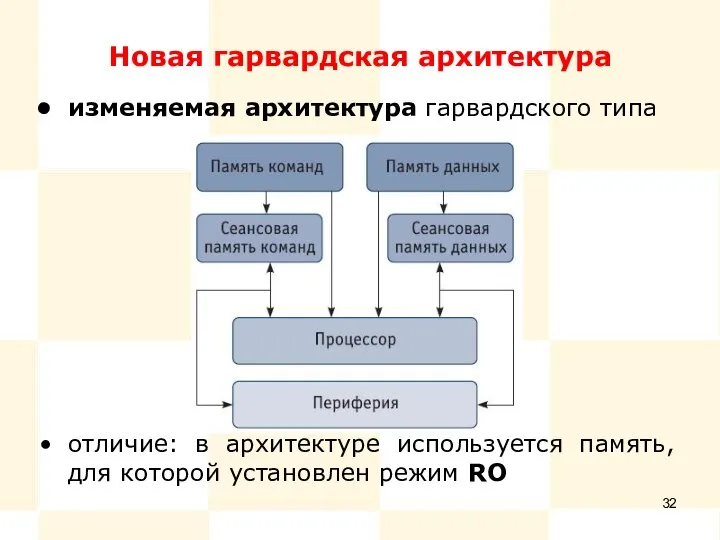

- 32. Новая гарвардская архитектура изменяемая архитектура гарвардского типа отличие: в архитектуре используется память, для которой установлен режим

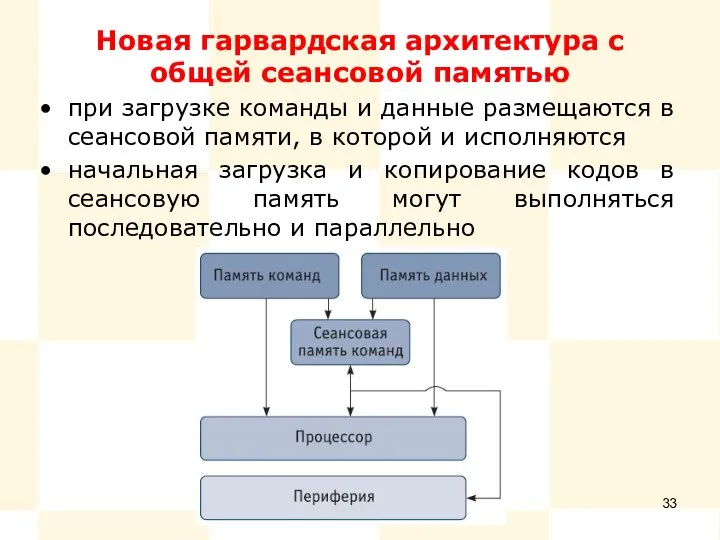

- 33. Новая гарвардская архитектура с общей сеансовой памятью при загрузке команды и данные размещаются в сеансовой памяти,

- 34. Особенности Новой гарвардской архитектуры динамически изменяемая архитектура: защищенность и эффективность неизменность ОС «вирусный иммунитет» возможность применения

- 35. Возможности Новой гарвардской архитектуры высокий уровень «вирусного иммунитета» возможность создания и поддержки доверенной среды возможность использовать

- 36. Направления устранения уязвимостей компьютерной техники Усовершенствовать архитектуру уже существующих технических средств Использовать новые технические средства на

- 37. Устройства с совершенной архитектурой

- 38. Микрокомпьютеры с Новой гарвардской архитектурой Ответственный разработчик: Батраков Антон Юрьевич, начальник отдела инновационных разработок МК –

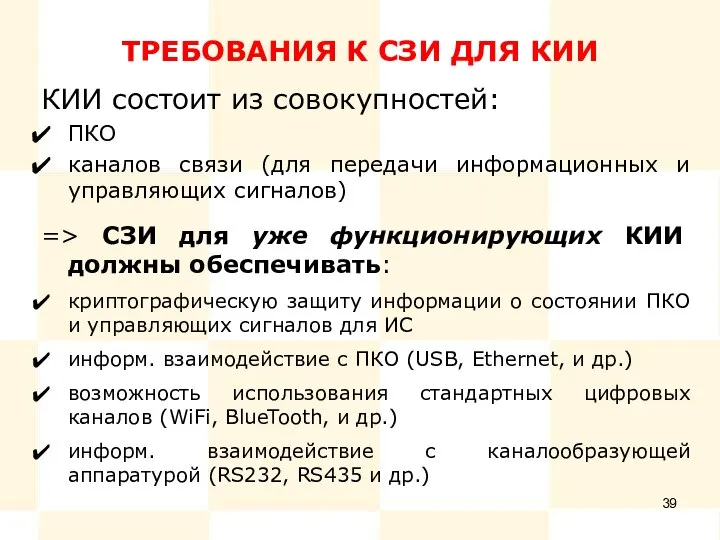

- 39. ТРЕБОВАНИЯ К СЗИ ДЛЯ КИИ КИИ состоит из совокупностей: ПКО каналов связи (для передачи информационных и

- 40. ЗАЩИЩЕННЫЙ МИКРОКОМПЬЮТЕР «M-TRUST»

- 41. ЗАЩИЩЕННЫЙ МИКРОКОМПЬЮТЕР «M-TRUST» Интерфейсная плата («облегченный» вариант) с подключенным «m-TrusT» «m-TrusT» сервер Интерфейсная плата с подключенным

- 42. ИСТОРИЯ НГА*: MKT-CARD LONG И TRUSTPAD * – МК не производятся, но их выпуск может быть

- 44. Скачать презентацию

Водные виды спорта

Водные виды спорта Проблемы и перспективы традиционной энергетики

Проблемы и перспективы традиционной энергетики Герои России

Герои России Показательная функция

Показательная функция Арт кафе

Арт кафе Племя Масаи

Племя Масаи Новая коллекция бытовой техники ROLSEN ELECTRONICS WWW.ROLSEN.RU

Новая коллекция бытовой техники ROLSEN ELECTRONICS WWW.ROLSEN.RU Презентация на тему История развития железнодорожного транспорта

Презентация на тему История развития железнодорожного транспорта  Классификация опалубочных систем

Классификация опалубочных систем Презентация на тему Средневековый город и его обитатели 6 класс

Презентация на тему Средневековый город и его обитатели 6 класс Особенности деятельности педагога – психолога в формировании культуры здорового образа жизни детей дошкольного возраста

Особенности деятельности педагога – психолога в формировании культуры здорового образа жизни детей дошкольного возраста Что значит быть моральным?

Что значит быть моральным? Вольфрам

Вольфрам Открытые морские залы. Тихоокеанское время

Открытые морские залы. Тихоокеанское время Построение уточненной теории пластин с применением уравнения равновесия элементарного столбика Выполнил: Скращук Дми

Построение уточненной теории пластин с применением уравнения равновесия элементарного столбика Выполнил: Скращук Дми Презентация на тему Геополитика и геополитическое положение

Презентация на тему Геополитика и геополитическое положение Азотная кислота и ее соли (9 класс)

Азотная кислота и ее соли (9 класс) Административно-правовые методы

Административно-правовые методы Особенности правовой охраны изобретений и полезных моделей в условиях действия части IV Гражданского кодекса и Административных р

Особенности правовой охраны изобретений и полезных моделей в условиях действия части IV Гражданского кодекса и Административных р Использование инноваций в ДОУ

Использование инноваций в ДОУ Мочевыделительная система

Мочевыделительная система Microsoft Word

Microsoft Word Самуил Яковлевич Маршак - детям! 2 класс

Самуил Яковлевич Маршак - детям! 2 класс Состав и структура налоговых органов _

Состав и структура налоговых органов _ №3 Решение задач по теме Гармонические колебания

№3 Решение задач по теме Гармонические колебания Жизнь без агрессии Мероприятие по профилактике агрессивного поведения подростков Лемешкина И.Е., Лемешкинская СОШ Волгоградск

Жизнь без агрессии Мероприятие по профилактике агрессивного поведения подростков Лемешкина И.Е., Лемешкинская СОШ Волгоградск Патентоведение. Интеллектуальная собственность

Патентоведение. Интеллектуальная собственность О создании официального туристского портала Ярославской области Курганов Александр Дмитриевич заместитель директора департам

О создании официального туристского портала Ярославской области Курганов Александр Дмитриевич заместитель директора департам