Содержание

- 2. Основные вопросы: Техника TCP ip - хэндшейкинга Техника традиционных методов сканирования ID-последовательности и их предсказание Сканирование

- 3. Техника TCP - хэндшейкинга Определения Заголовок Tcp Традиционная схема 3-х стороннего хэндшейкинга

- 4. Определения Открытое соединение между двумя компьютерами в протоколе TCP/IP называется сокетом и определяется: IP-адресом источника Номером

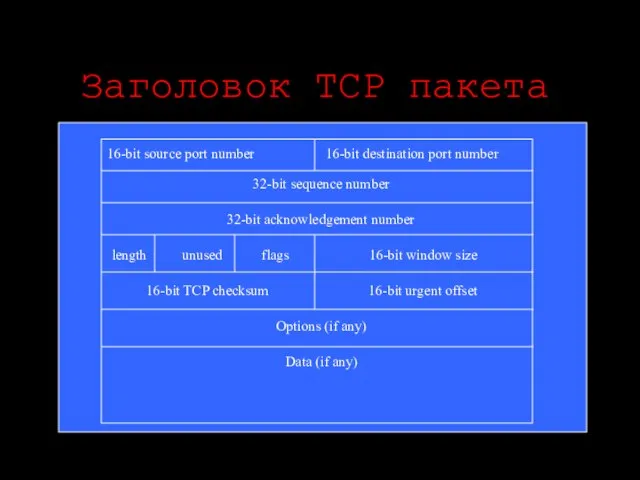

- 5. Заголовок TCP пакета 16-bit source port number 16-bit destination port number 32-bit sequence number 32-bit acknowledgement

- 6. TCP/IP-хэндшейкинг жертва атакующий syn Src ip,Dst ip Src prt, Dst Prt Syn = in seq# Ack

- 7. TCP/IP - хэндшейкинг цель атакующий syn Src ip,Dst ip Src prt, Dst Prt Syn = src

- 8. TCP/IP-хэндшейкинг цель атакующий syn Src ip,Dst ip Src prt, Dst Prt Syn = src seq# Ack

- 9. Установление сокета A B SYN (seqa) SYN/ACK (seqb/ack= seqa+1) ACK (ack= seqb+1)

- 10. Традиционное сканирование цель атакующий syn Syn / Ack Ack

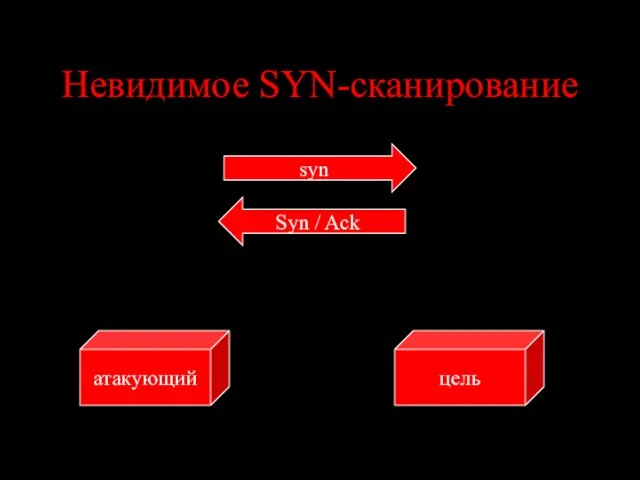

- 11. цель атакующий syn Syn / Ack Невидимое SYN-сканирование

- 12. Невидимое SYN-сканирование 2 цель атакующий syn Syn / Ack Rst

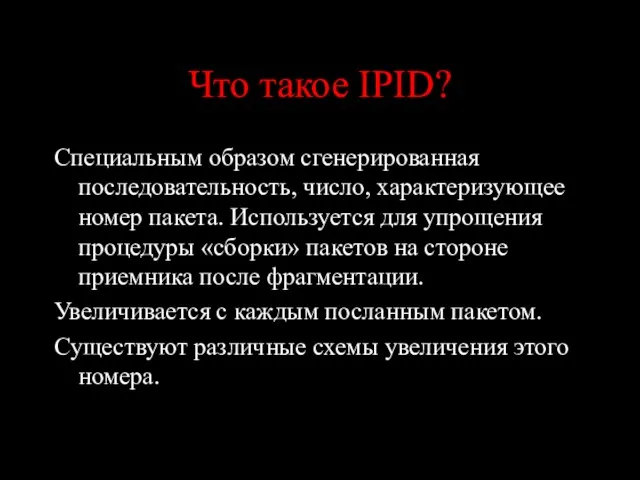

- 13. Что такое IPID? Специальным образом сгенерированная последовательность, число, характеризующее номер пакета. Используется для упрощения процедуры «сборки»

- 14. Что такое ID – флаг ? Идентифицирует каждую TCP-сессию. В некоторых случаях используется для «сборки» пакетов

- 15. Предсказание значения ID-флага Большинство UNIX-систем дают случайное или псевдо-случайное приращение этому счетчику. До сегодняшнего дня не

- 16. «Поддельное» сканирование в теории Постоянно опрашивая ложный хост на предмет увеличения его id можно увидеть, отправил

- 17. «Поддельное» сканирование в теории Поскольку известно, что Windows увеличивает значение id# при отправке пакета, опрашивая хост,

- 18. «Поддельное» сканирование в теории Если порт открыт, хост или сервер ответит пакетом syn/ack Если порт закрыт,

- 19. «Поддельное» сканирование в теории Если хост принял syn ack от неизвестного источника, он отправляет в ответ

- 20. «Поддельное» сканирование на практике Или как все это работает

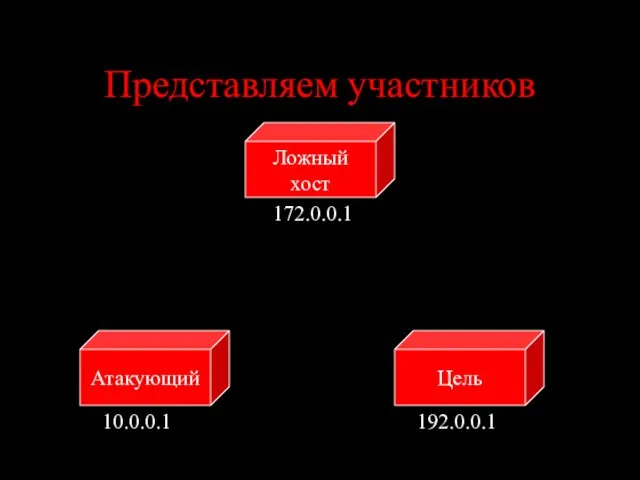

- 21. Представляем участников Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1

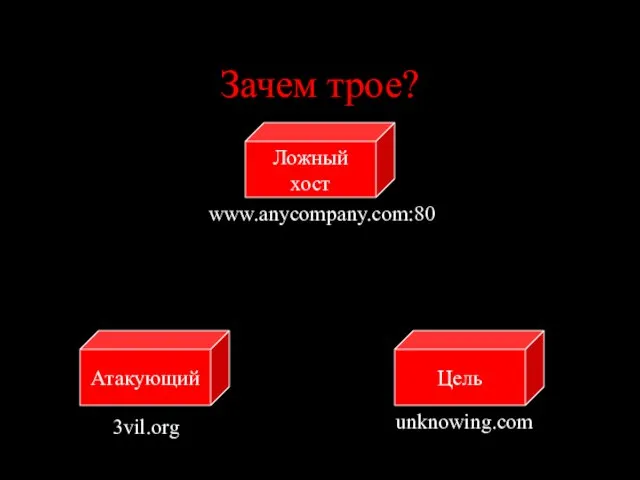

- 22. Зачем трое? Цель Атакующий Ложный хост www.anycompany.com:80 unknowing.com 3vil.org

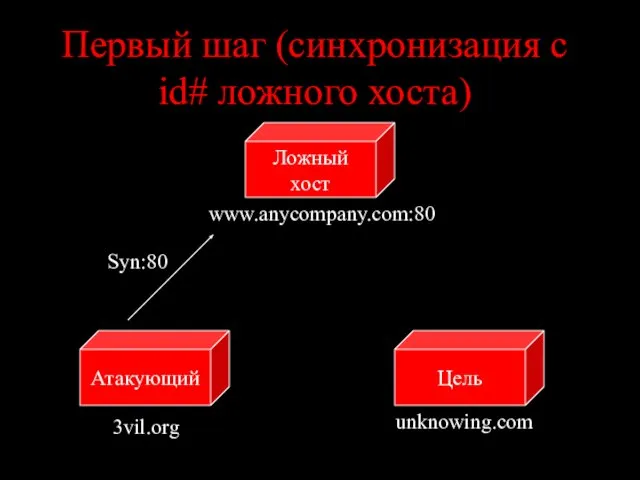

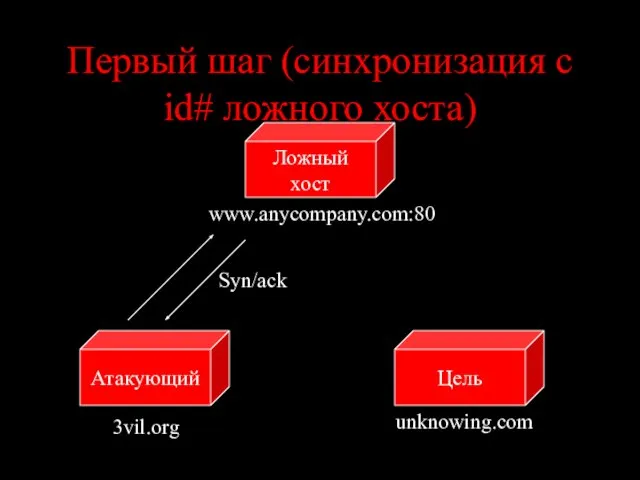

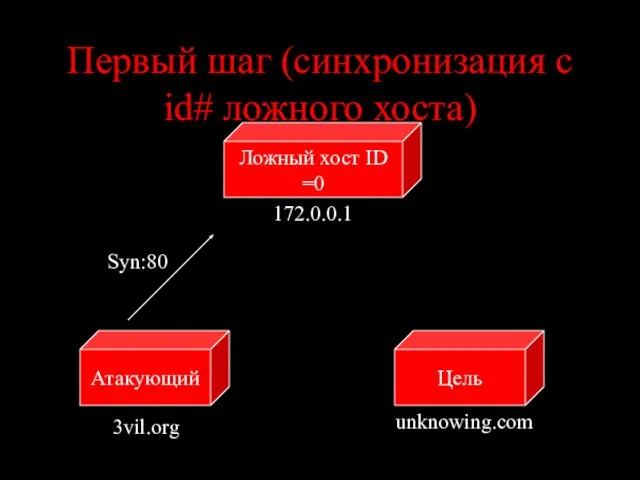

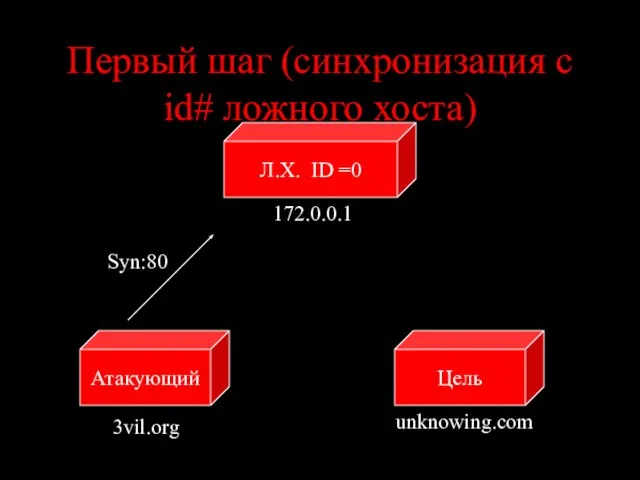

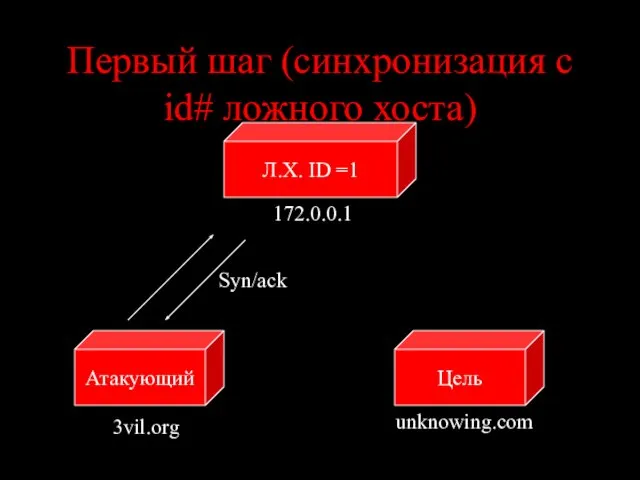

- 23. Первый шаг (синхронизация с id# ложного хоста) Цель Атакующий Ложный хост www.anycompany.com:80 unknowing.com 3vil.org Syn:80

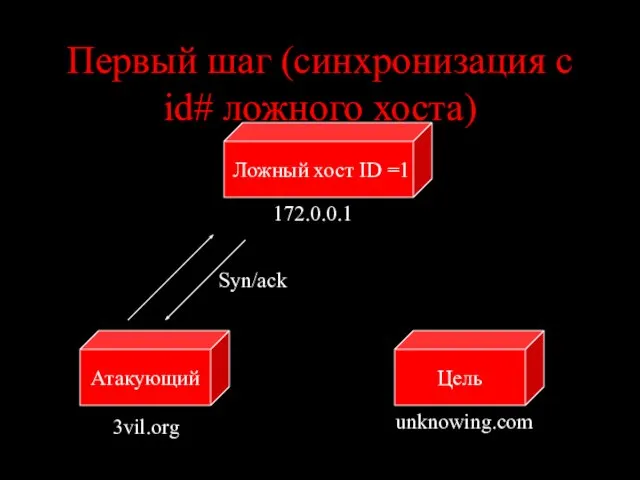

- 24. Первый шаг (синхронизация с id# ложного хоста) Цель Атакующий Ложный хост www.anycompany.com:80 unknowing.com 3vil.org Syn/ack

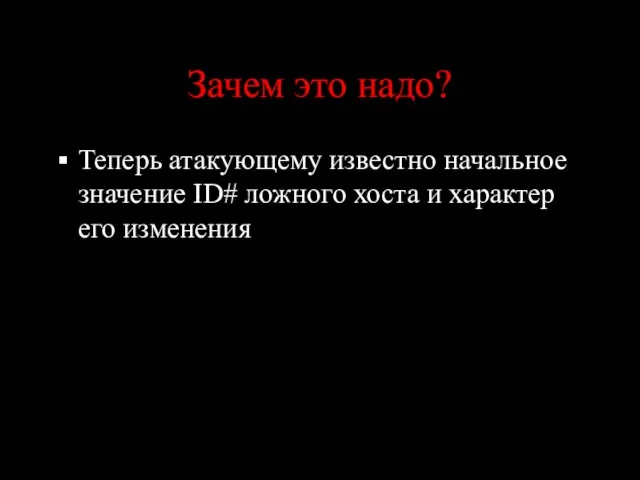

- 25. Зачем это надо? Теперь атакующему известно начальное значение ID# ложного хоста и характер его изменения

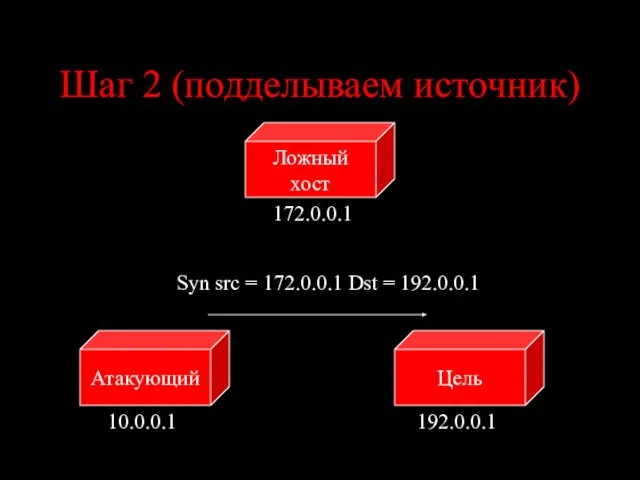

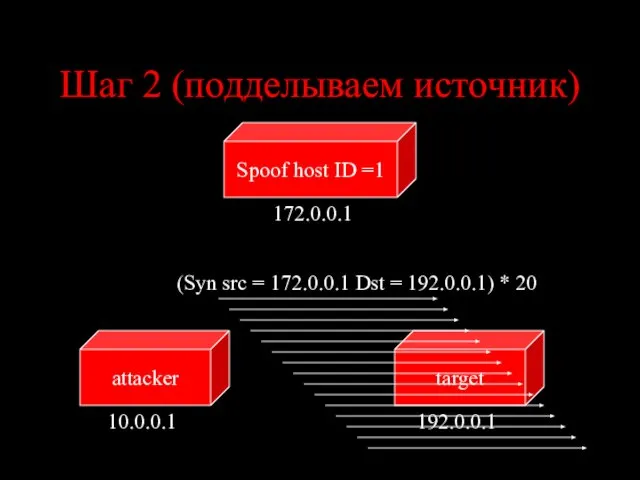

- 26. Шаг 2 (подделываем источник) Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1 Syn src = 172.0.0.1 Dst

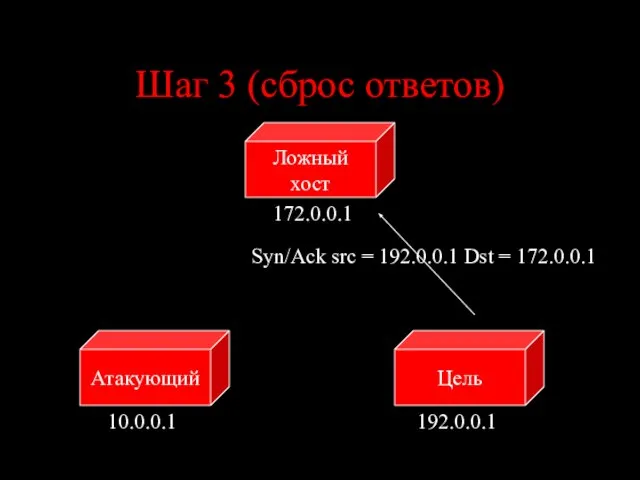

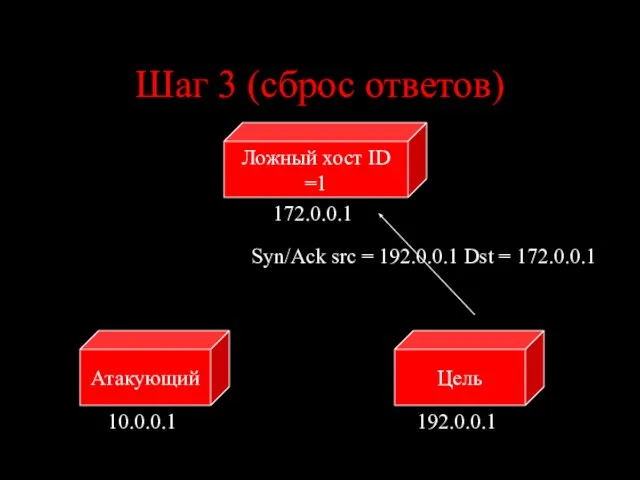

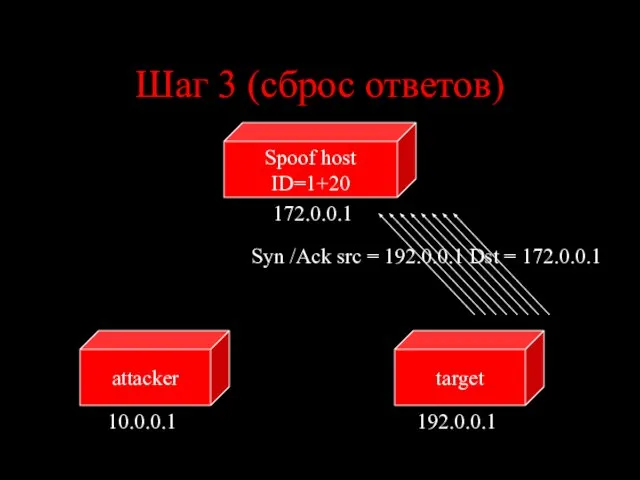

- 27. Шаг 3 (сброс ответов) Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1 Syn/Ack src = 192.0.0.1 Dst

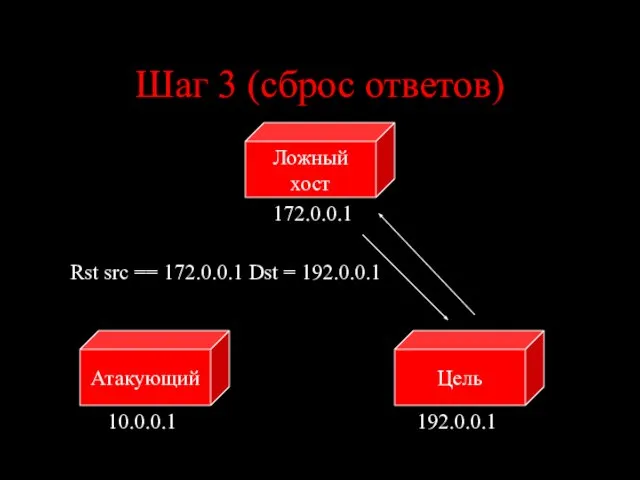

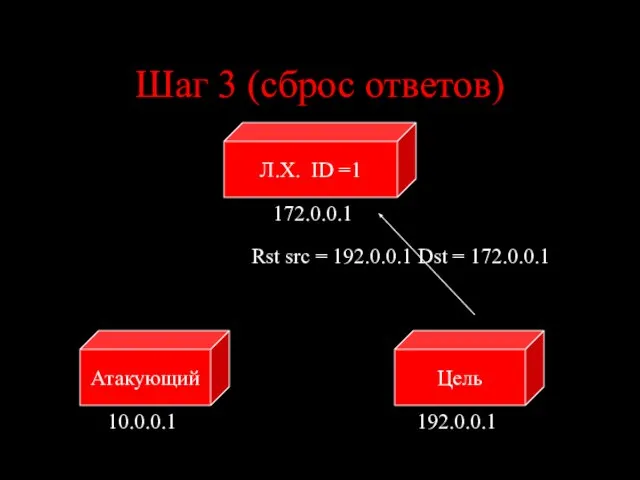

- 28. Шаг 3 (сброс ответов) Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1 Rst src == 172.0.0.1 Dst

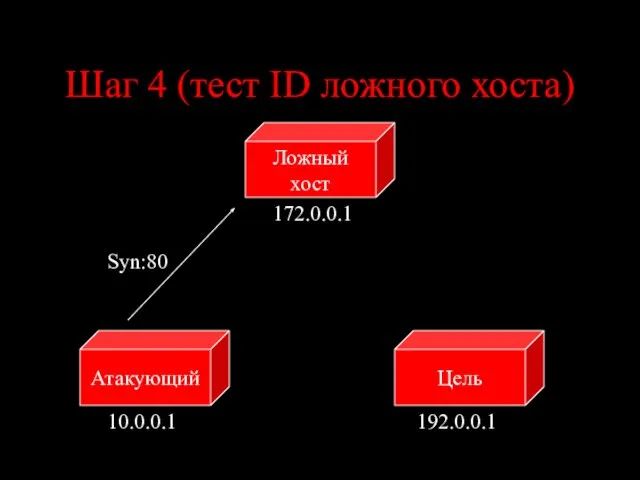

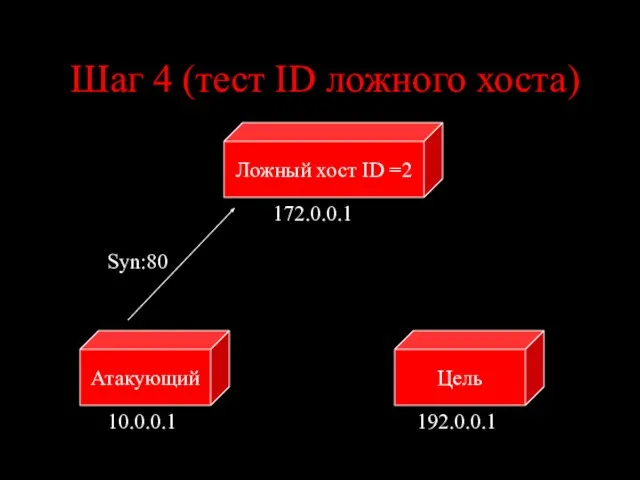

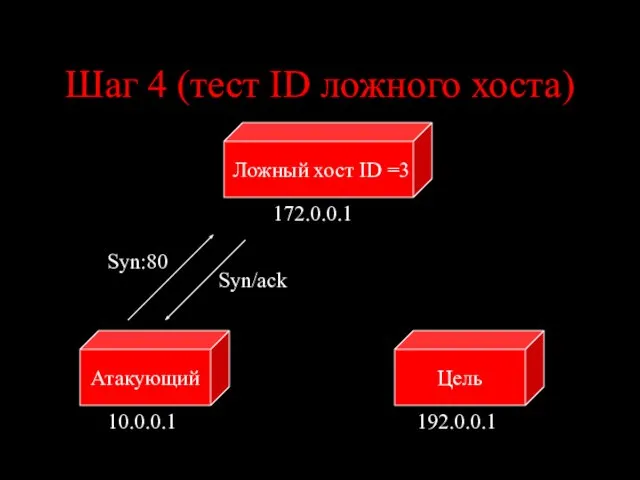

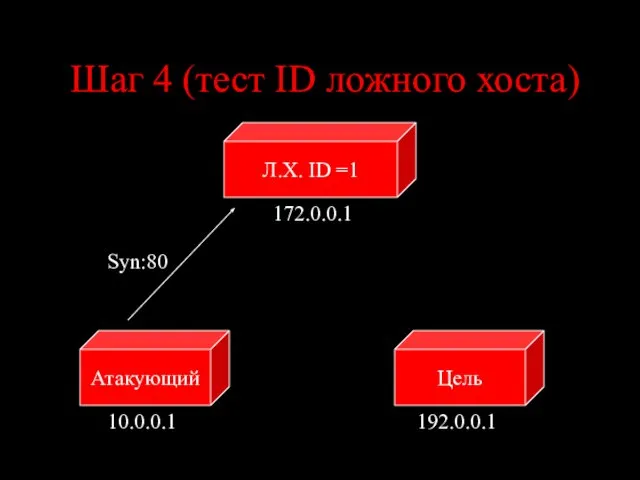

- 29. Шаг 4 (тест ID ложного хоста) Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1 Syn:80

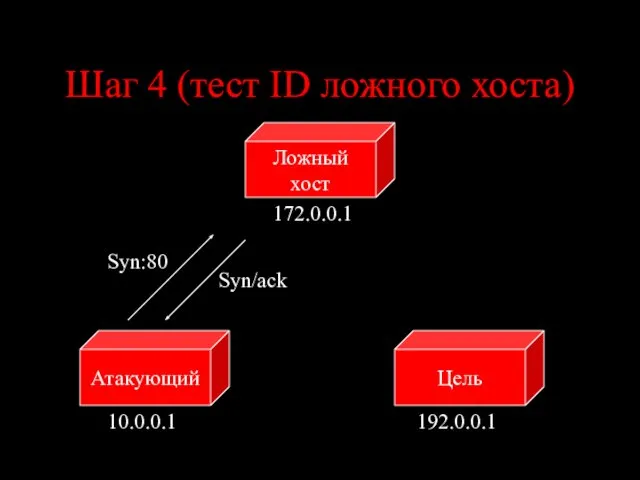

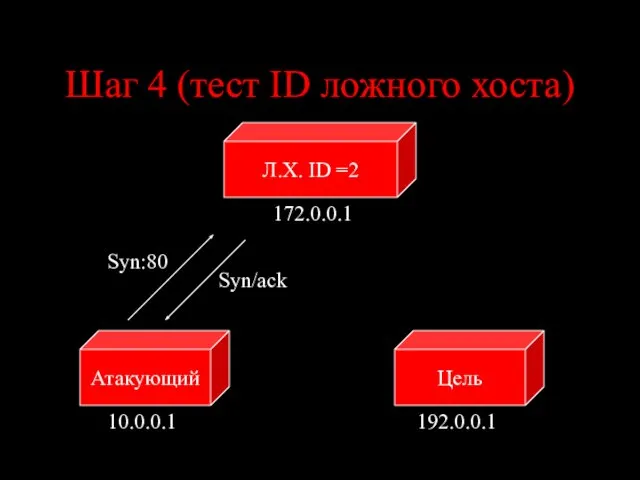

- 30. Шаг 4 (тест ID ложного хоста) Цель Атакующий Ложный хост 10.0.0.1 192.0.0.1 172.0.0.1 Syn:80 Syn/ack

- 31. Если порт открыт: Значение ID будет увеличено. Смотрим пример:

- 32. Первый шаг (синхронизация с id# ложного хоста) Цель Атакующий unknowing.com 3vil.org Syn:80 Ложный хост ID =0

- 33. Первый шаг (синхронизация с id# ложного хоста) Цель Атакующий unknowing.com 3vil.org Syn/ack Ложный хост ID =1

- 34. Шаг 2 (подделываем источник) Цель Атакующий Ложный хост ID =1 10.0.0.1 192.0.0.1 172.0.0.1 Syn src =

- 35. Шаг 3 (сброс ответов) Цель Атакующий 10.0.0.1 192.0.0.1 Syn/Ack src = 192.0.0.1 Dst = 172.0.0.1 Ложный

- 36. Шаг 3 (сброс ответов) Цель Атакующий 10.0.0.1 192.0.0.1 Rst src == 172.0.0.1 Dst = 192.0.0.1 Ложный

- 37. Шаг 4 (тест ID ложного хоста) Цель Атакующий 10.0.0.1 192.0.0.1 Syn:80 Ложный хост ID =2 172.0.0.1

- 38. Шаг 4 (тест ID ложного хоста) Цель Атакующий 10.0.0.1 192.0.0.1 Syn:80 Syn/ack Ложный хост ID =3

- 39. Если порт закрыт: Значение ID не увеличивается. Смотрим пример:

- 40. Первый шаг (синхронизация с id# ложного хоста) Цель Атакующий unknowing.com 3vil.org Syn:80 Л.Х. ID =0 172.0.0.1

- 41. Первый шаг (синхронизация с id# ложного хоста) Цель Атакующий unknowing.com 3vil.org Syn/ack Л.Х. ID =1 172.0.0.1

- 42. Шаг 2 (подделываем источник) Цель Атакующий Л.Х. ID =1 10.0.0.1 192.0.0.1 172.0.0.1 Syn src = 172.0.0.1

- 43. Шаг 3 (сброс ответов) Цель Атакующий 10.0.0.1 192.0.0.1 Rst src = 192.0.0.1 Dst = 172.0.0.1 Л.Х.

- 44. Шаг 4 (тест ID ложного хоста) Цель Атакующий 10.0.0.1 192.0.0.1 Syn:80 Л.Х. ID =1 172.0.0.1

- 45. Шаг 4 (тест ID ложного хоста) Цель Атакующий 10.0.0.1 192.0.0.1 Syn:80 Syn/ack Л.Х. ID =2 172.0.0.1

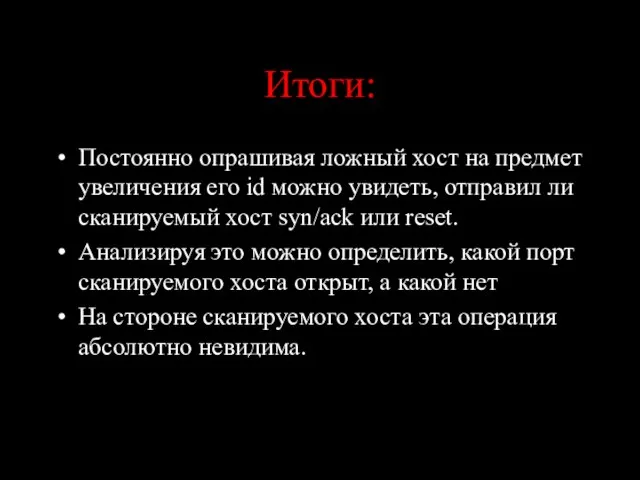

- 46. Итоги: Постоянно опрашивая ложный хост на предмет увеличения его id можно увидеть, отправил ли сканируемый хост

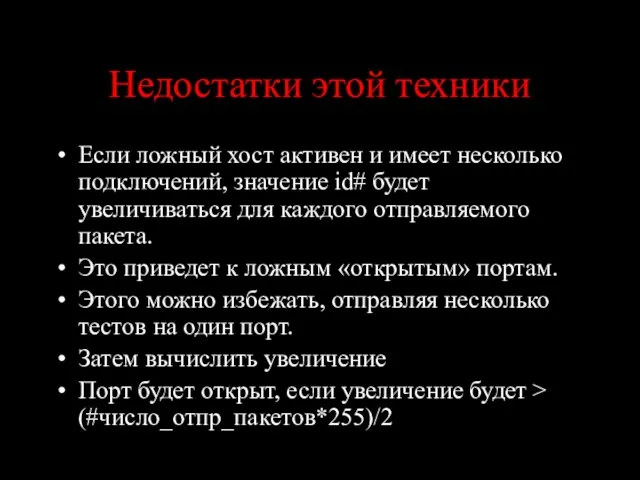

- 47. Недостатки этой техники Если ложный хост активен и имеет несколько подключений, значение id# будет увеличиваться для

- 48. Шаг 2 (подделываем источник) target attacker Spoof host ID =1 10.0.0.1 192.0.0.1 172.0.0.1 (Syn src =

- 49. Шаг 3 (сброс ответов) target attacker 10.0.0.1 192.0.0.1 Syn /Ack src = 192.0.0.1 Dst = 172.0.0.1

- 51. Скачать презентацию

Бавина Ирина Владимировна Дата рождения: 24.01.1984г. Образование: высшее Окончила: Российский государственный профессионально-пед

Бавина Ирина Владимировна Дата рождения: 24.01.1984г. Образование: высшее Окончила: Российский государственный профессионально-пед Республика Ирландия

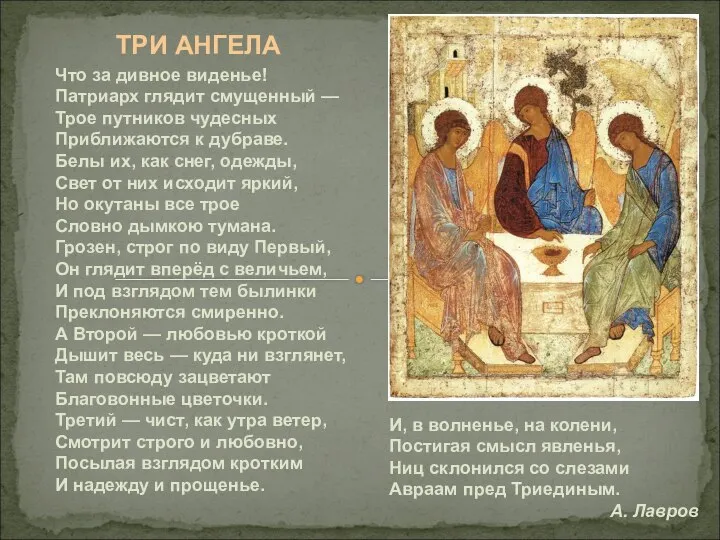

Республика Ирландия Андрей Рублёв

Андрей Рублёв Презентация на тему Памятные места Брянской области

Презентация на тему Памятные места Брянской области  Туристическое агенство Солана

Туристическое агенство Солана Творческий отчет

Творческий отчет Моделі активних компонентів

Моделі активних компонентів Раимджанов

Раимджанов АКУШЕРИЯ и ГИНЕКОЛОГИЯ

АКУШЕРИЯ и ГИНЕКОЛОГИЯ РАБОЧЕЕ МЕСТО QUIK

РАБОЧЕЕ МЕСТО QUIK Школьный бизнес-стартап

Школьный бизнес-стартап Аква-реконструкция PLEYANA (1) [Автосохраненный]

Аква-реконструкция PLEYANA (1) [Автосохраненный] Современные финансово-экономические механизмы реализации ФГОС

Современные финансово-экономические механизмы реализации ФГОС Моё конкурсное портфолио Ивашкова Наталья Васильевна, старшая вожатая МОУ «Новосергиевская СОШ№3».

Моё конкурсное портфолио Ивашкова Наталья Васильевна, старшая вожатая МОУ «Новосергиевская СОШ№3». Презентация на тему Как ты провел каникулы How did you spend your holidays

Презентация на тему Как ты провел каникулы How did you spend your holidays Цветотип внешности. Определение моего цветотипа

Цветотип внешности. Определение моего цветотипа PROBLEMS OF CAPITALISM

PROBLEMS OF CAPITALISM Подготовка и проведение новогодних праздников

Подготовка и проведение новогодних праздников Энергоэффективность электрических машин WEG

Энергоэффективность электрических машин WEG Поэмы Гомера «Илиада» и «Одиссея»

Поэмы Гомера «Илиада» и «Одиссея» Год 2009. Школа № 403. Результаты и перспективы развития.

Год 2009. Школа № 403. Результаты и перспективы развития. Презентация на тему Федеральные Государственные Образовательные Стандарты

Презентация на тему Федеральные Государственные Образовательные Стандарты  КВН

КВН Стон блокадного Ленинграда

Стон блокадного Ленинграда Экономика:

Экономика: "Электризация тел. Два рода электрического заряда"

"Электризация тел. Два рода электрического заряда" Компьютерные и биологические вирусы - сходства и различия

Компьютерные и биологические вирусы - сходства и различия Нерабочие дни в октябре - ноябре 2021 года

Нерабочие дни в октябре - ноябре 2021 года