Содержание

- 2. Содержание Планирование анализа сетевой безопасности Сбор информации об организации Тест на проникновение Учебный пример: анализ сетевой

- 3. Планирование анализа сетевой безопасности Планирование анализа сетевой безопасности Сбор информации об организации Тест на проникновение Учебный

- 4. Почему взламывают сети? Сетевая безопасность может подвести по нескольким причинам: Человеческий фактор Нарушения политик и распоряжений

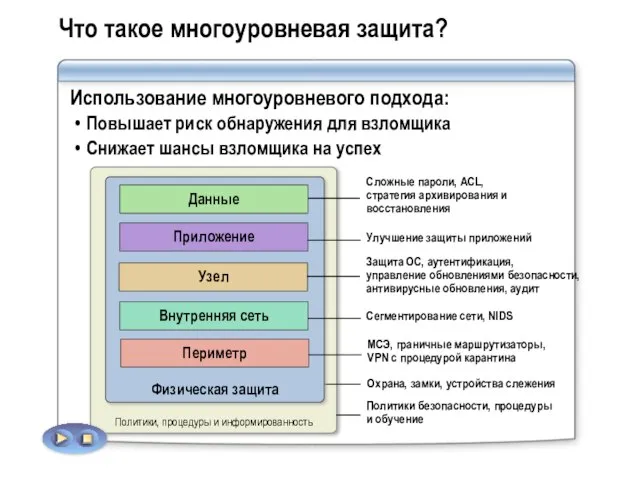

- 5. Что такое многоуровневая защита? Использование многоуровневого подхода: Повышает риск обнаружения для взломщика Снижает шансы взломщика на

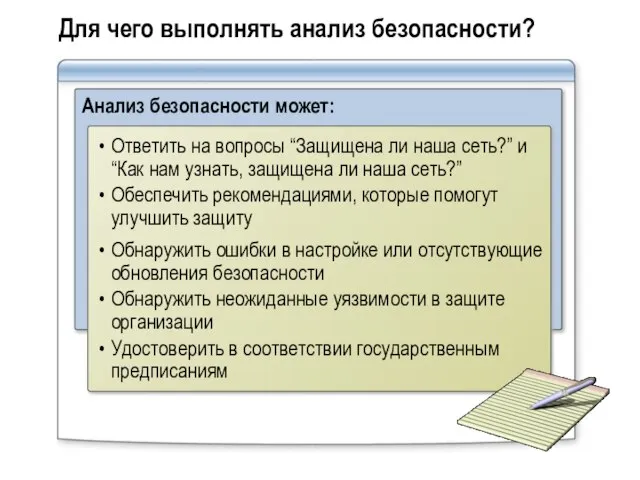

- 6. Для чего выполнять анализ безопасности? Анализ безопасности может: Ответить на вопросы “Защищена ли наша сеть?” и

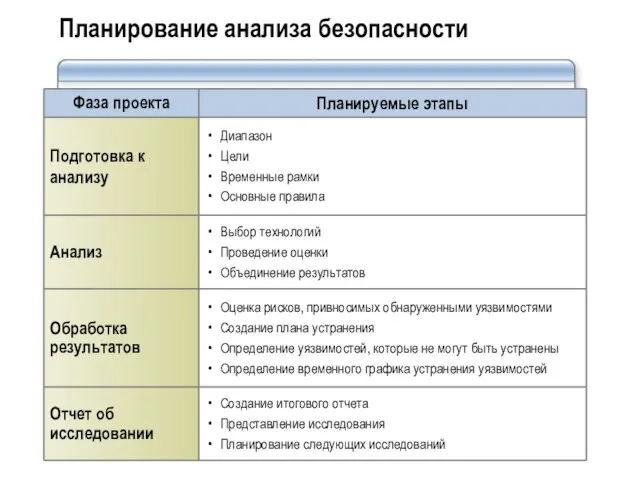

- 7. Планирование анализа безопасности

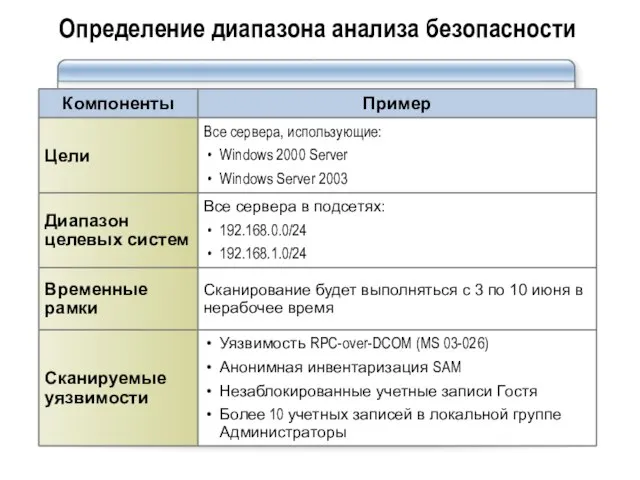

- 8. Определение диапазона анализа безопасности

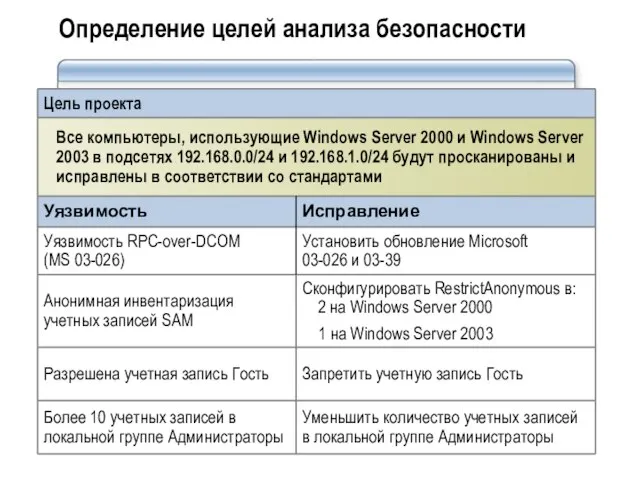

- 9. Определение целей анализа безопасности

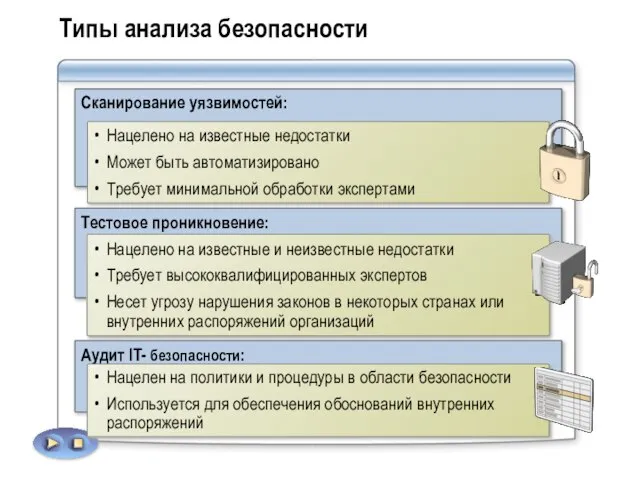

- 10. Типы анализа безопасности Сканирование уязвимостей: Нацелено на известные недостатки Может быть автоматизировано Требует минимальной обработки экспертами

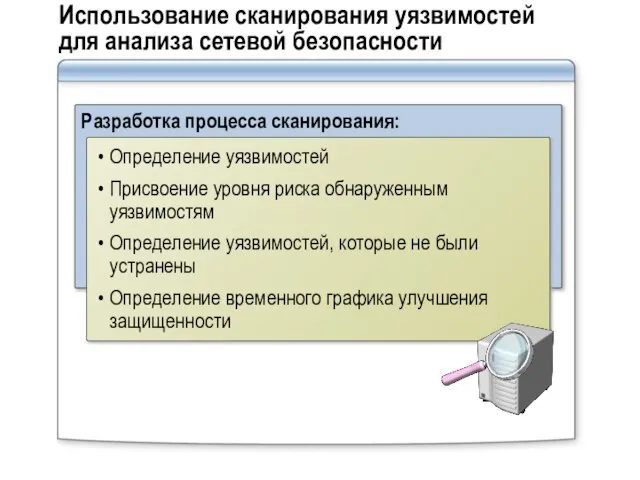

- 11. Использование сканирования уязвимостей для анализа сетевой безопасности Разработка процесса сканирования: Определение уязвимостей Присвоение уровня риска обнаруженным

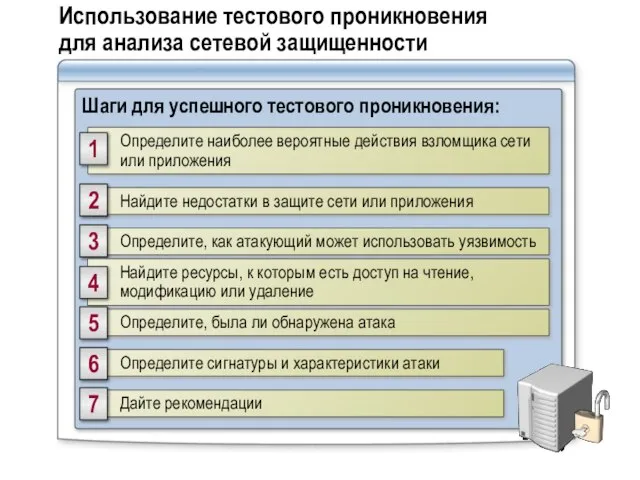

- 12. Использование тестового проникновения для анализа сетевой защищенности Шаги для успешного тестового проникновения: Определите наиболее вероятные действия

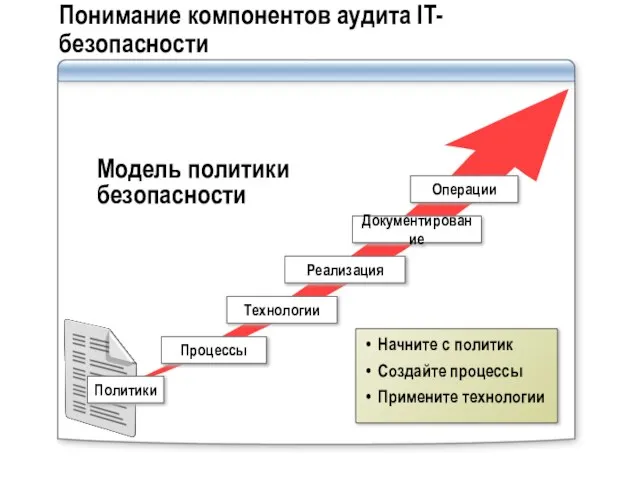

- 13. Понимание компонентов аудита IT- безопасности Процессы Технологии Реализация Документирование Операции Начните с политик Создайте процессы Примените

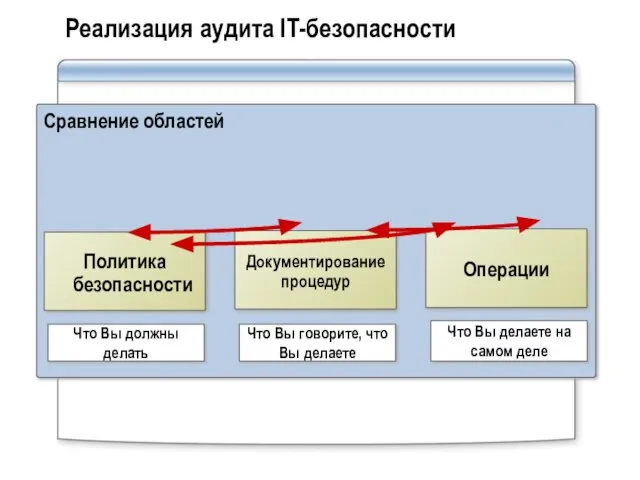

- 14. Реализация аудита IT-безопасности Сравнение областей Политика безопасности Документирование процедур Операции Что Вы должны делать Что Вы

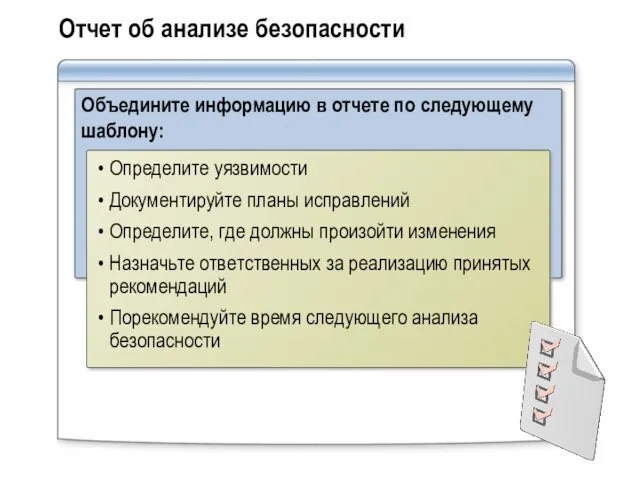

- 15. Отчет об анализе безопасности Объедините информацию в отчете по следующему шаблону: Определите уязвимости Документируйте планы исправлений

- 16. Сбор информации об организации Планирование анализа сетевой безопасности Сбор информации об организации Тестовое проникновение Учебный пример:

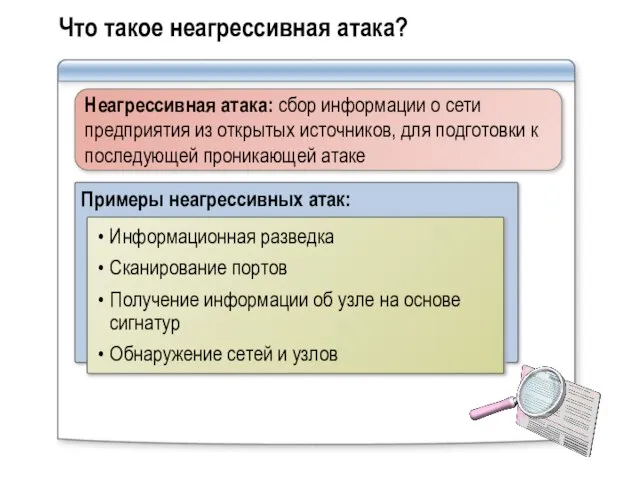

- 17. Что такое неагрессивная атака? Примеры неагрессивных атак: Информационная разведка Сканирование портов Получение информации об узле на

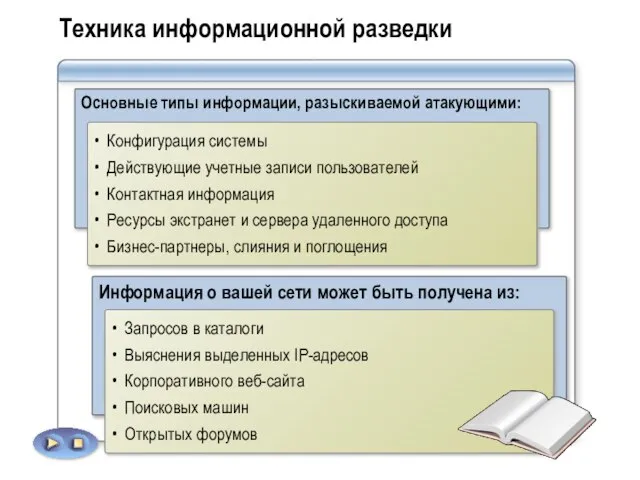

- 18. Техника информационной разведки Основные типы информации, разыскиваемой атакующими: Конфигурация системы Действующие учетные записи пользователей Контактная информация

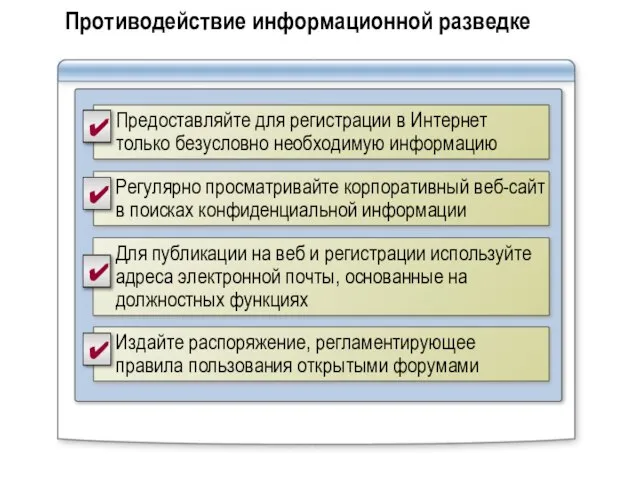

- 19. Противодействие информационной разведке Предоставляйте для регистрации в Интернет только безусловно необходимую информацию Регулярно просматривайте корпоративный веб-сайт

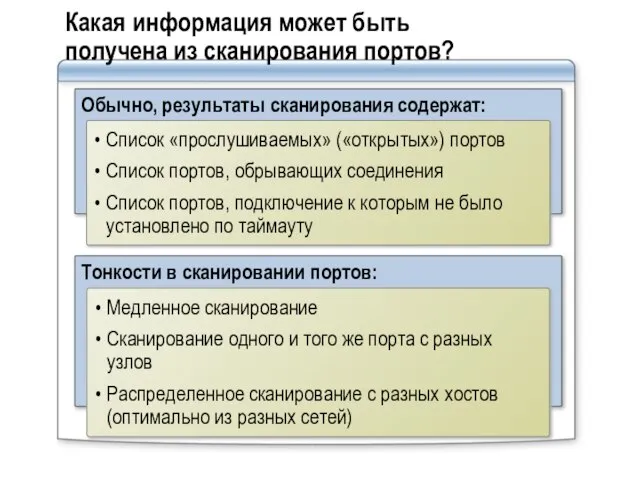

- 20. Какая информация может быть получена из сканирования портов? Тонкости в сканировании портов: Медленное сканирование Сканирование одного

- 21. Противодействие сканированию портов Меры противодействия сканированию портов: Внедрение многоуровневой фильтрации трафика План на случай компрометации или

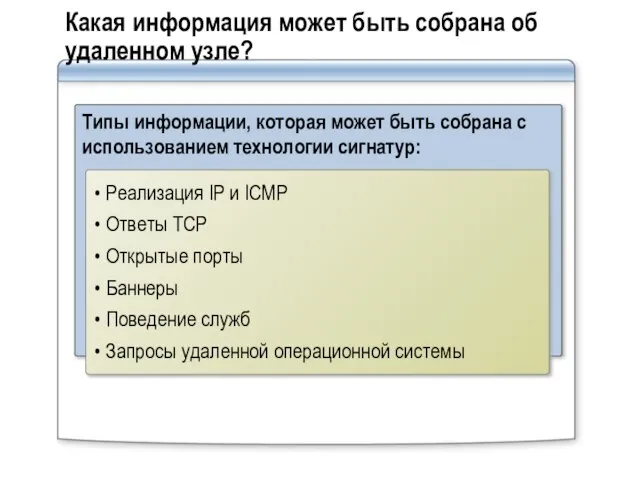

- 22. Какая информация может быть собрана об удаленном узле? Типы информации, которая может быть собрана с использованием

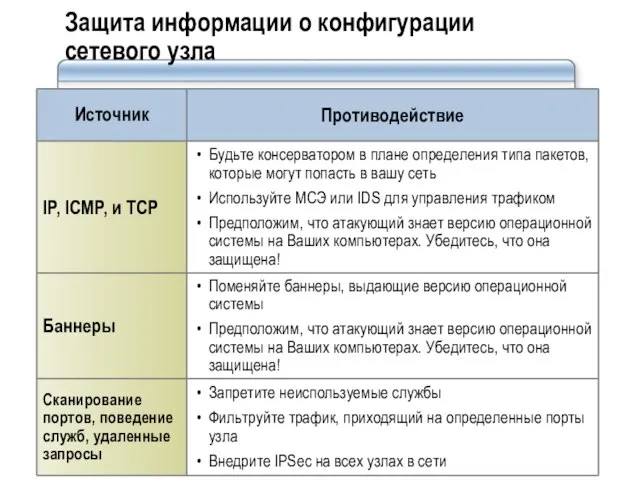

- 23. Защита информации о конфигурации сетевого узла

- 24. Тестовое проникновение Планирование анализа сетевой безопасности Сбор информации об организации Тестовое проникновение Учебный пример: анализ сетевой

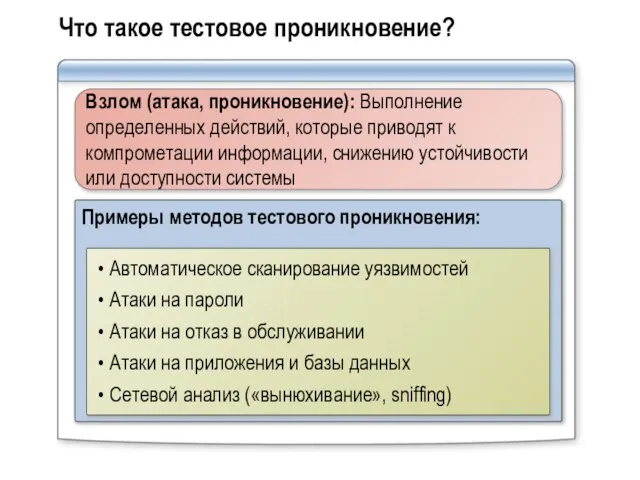

- 25. Что такое тестовое проникновение? Примеры методов тестового проникновения: Автоматическое сканирование уязвимостей Атаки на пароли Атаки на

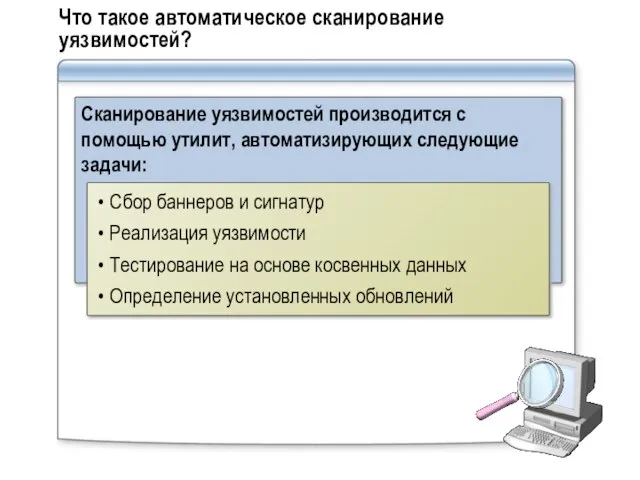

- 26. Что такое автоматическое сканирование уязвимостей? Сканирование уязвимостей производится с помощью утилит, автоматизирующих следующие задачи: Сбор баннеров

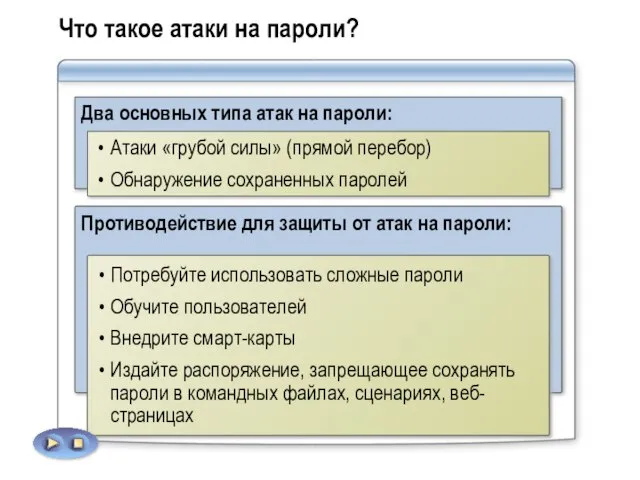

- 27. Что такое атаки на пароли? Два основных типа атак на пароли: Атаки «грубой силы» (прямой перебор)

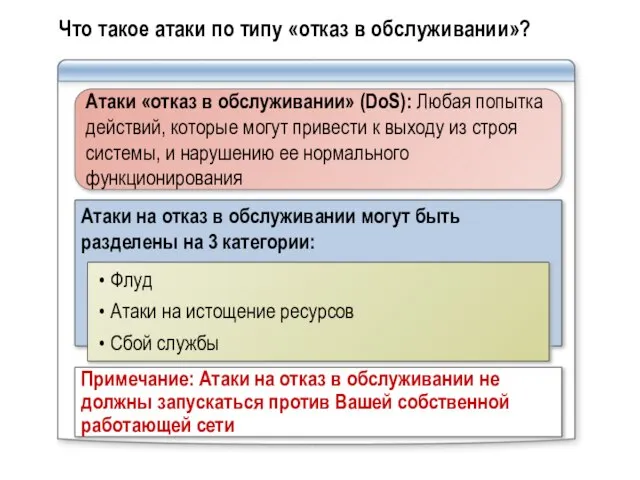

- 28. Что такое атаки по типу «отказ в обслуживании»? Атаки на отказ в обслуживании могут быть разделены

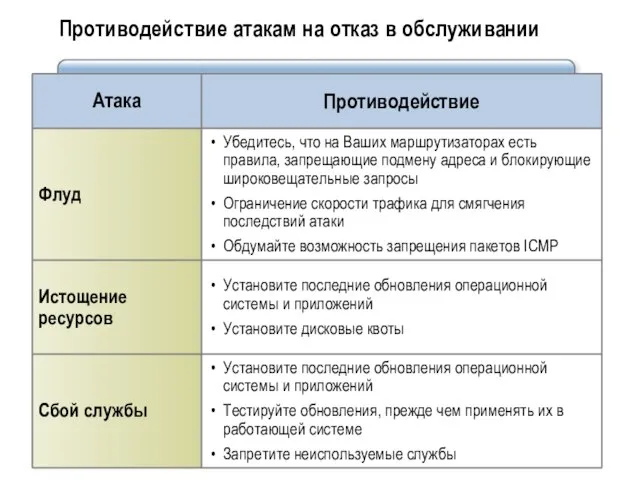

- 29. Противодействие атакам на отказ в обслуживании

- 30. Понимание атак на приложения и базы данных Основные атаки на приложения и базы данных включают в

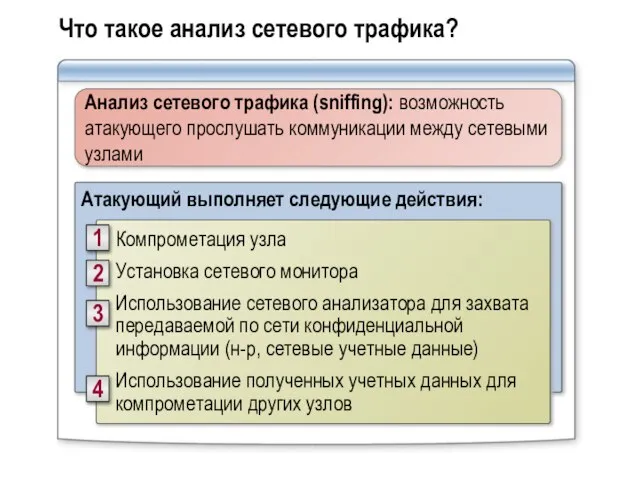

- 31. Что такое анализ сетевого трафика? Атакующий выполняет следующие действия: Компрометация узла Установка сетевого монитора Использование сетевого

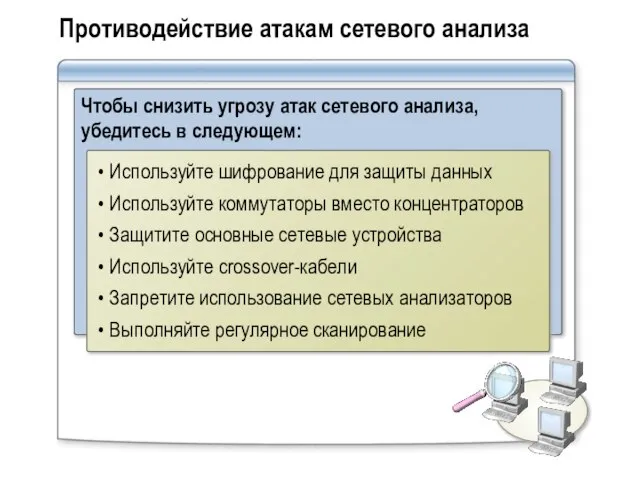

- 32. Противодействие атакам сетевого анализа Чтобы снизить угрозу атак сетевого анализа, убедитесь в следующем: Используйте шифрование для

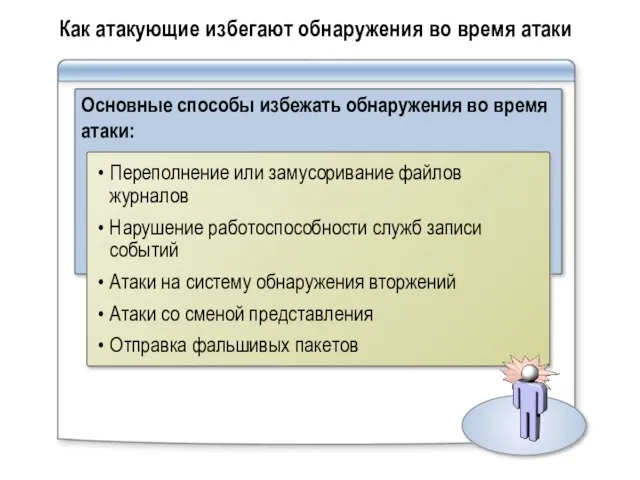

- 33. Как атакующие избегают обнаружения во время атаки Основные способы избежать обнаружения во время атаки: Переполнение или

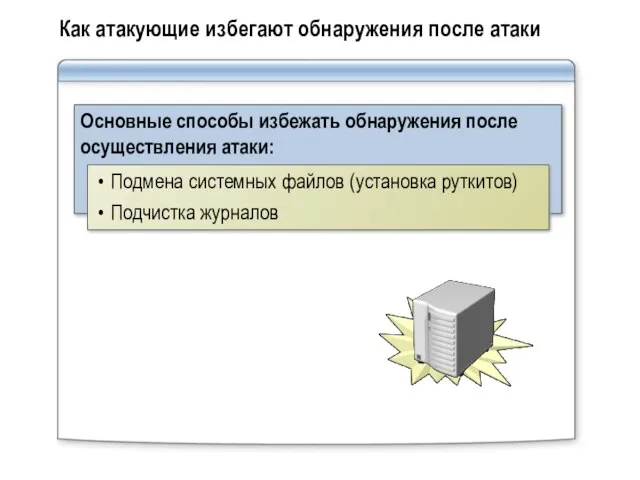

- 34. Как атакующие избегают обнаружения после атаки Основные способы избежать обнаружения после осуществления атаки: Подмена системных файлов

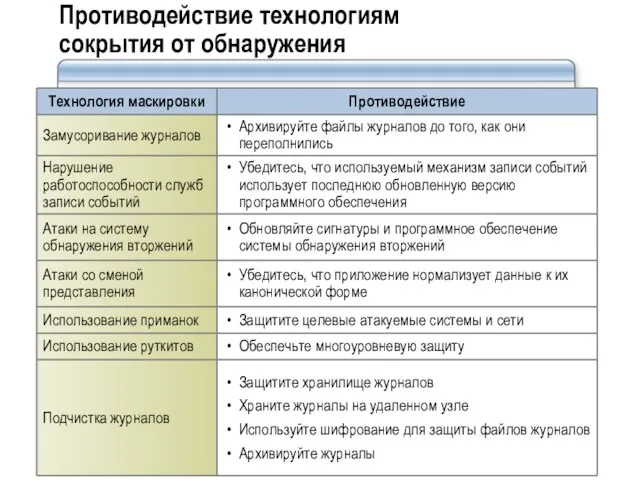

- 35. Противодействие технологиям сокрытия от обнаружения

- 36. Учебный пример: анализ сетевой безопасности компании Northwind Traders Планирование анализа сетевой безопасности Сбор информации об организации

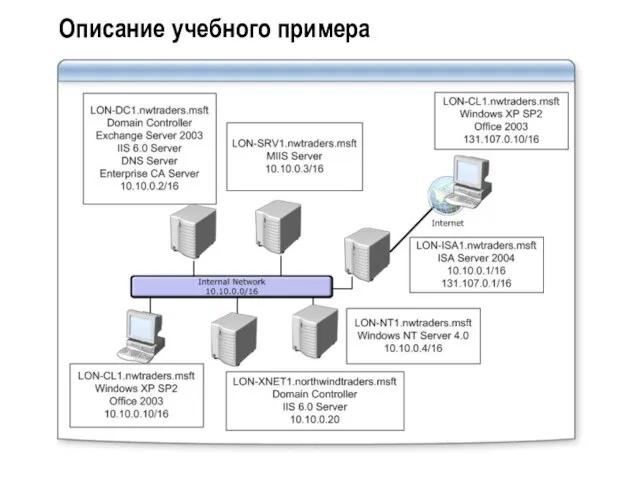

- 37. Описание учебного примера

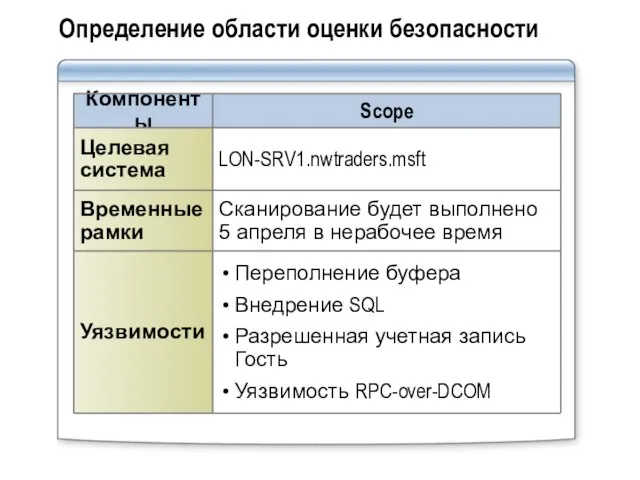

- 38. Определение области оценки безопасности

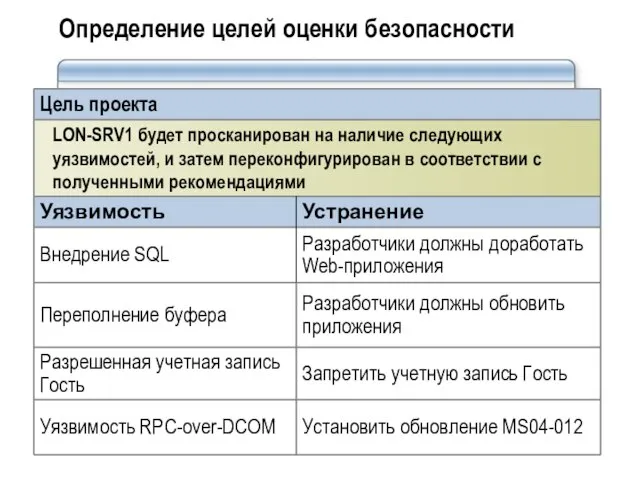

- 39. Определение целей оценки безопасности

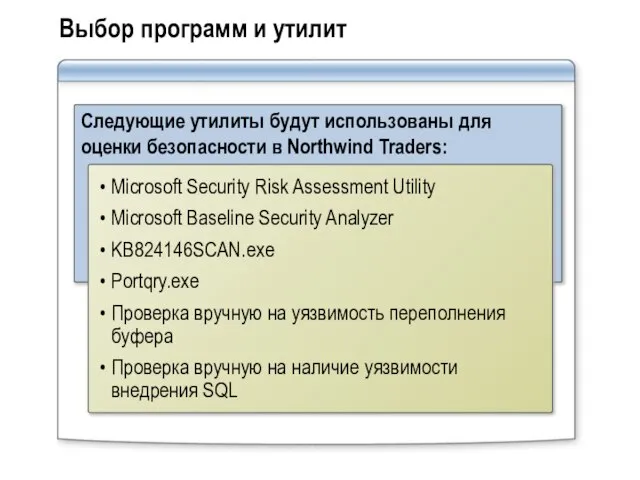

- 40. Выбор программ и утилит Следующие утилиты будут использованы для оценки безопасности в Northwind Traders: Microsoft Security

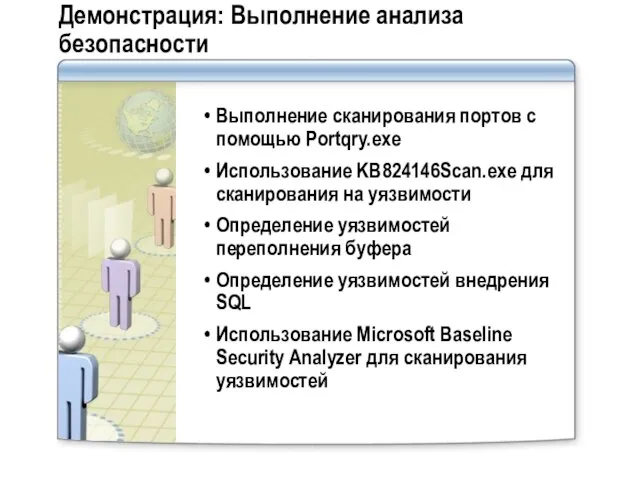

- 41. Демонстрация: Выполнение анализа безопасности Выполнение сканирования портов с помощью Portqry.exe Использование KB824146Scan.exe для сканирования на уязвимости

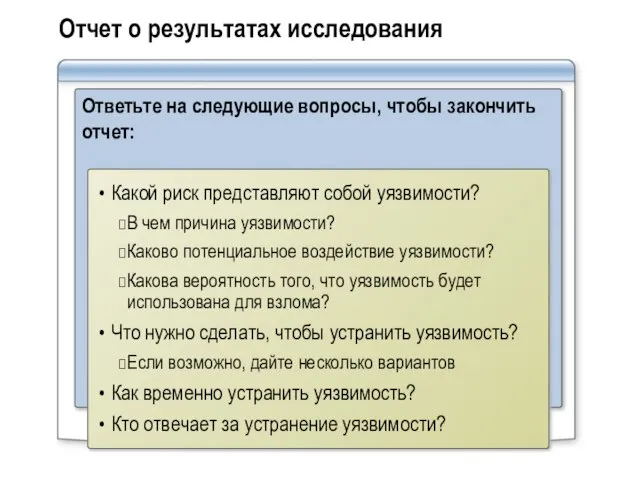

- 42. Отчет о результатах исследования Ответьте на следующие вопросы, чтобы закончить отчет: Какой риск представляют собой уязвимости?

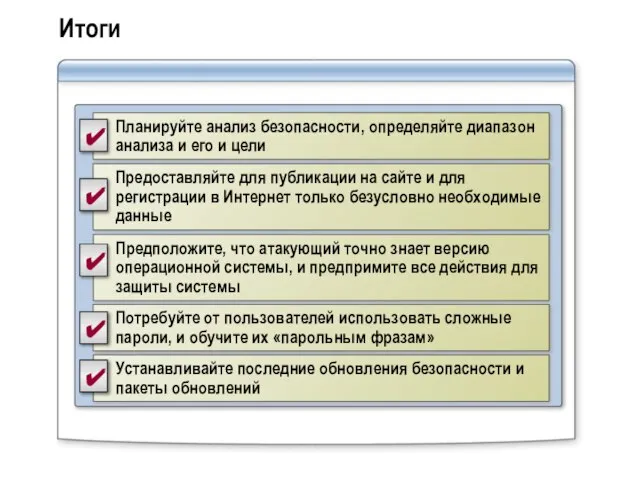

- 43. Итоги Планируйте анализ безопасности, определяйте диапазон анализа и его и цели Предоставляйте для публикации на сайте

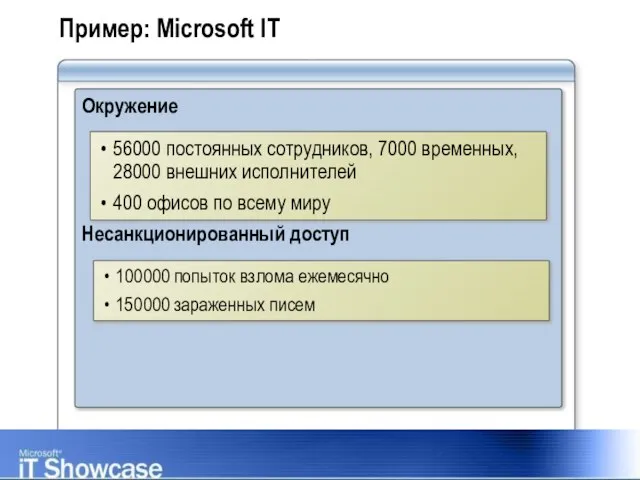

- 44. Пример: Microsoft IT Окружение Несанкционированный доступ 56000 постоянных сотрудников, 7000 временных, 28000 внешних исполнителей 400 офисов

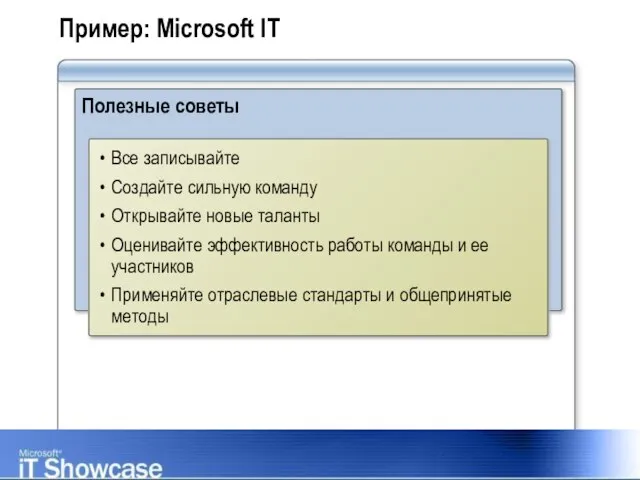

- 45. Пример: Microsoft IT Полезные советы Все записывайте Создайте сильную команду Открывайте новые таланты Оценивайте эффективность работы

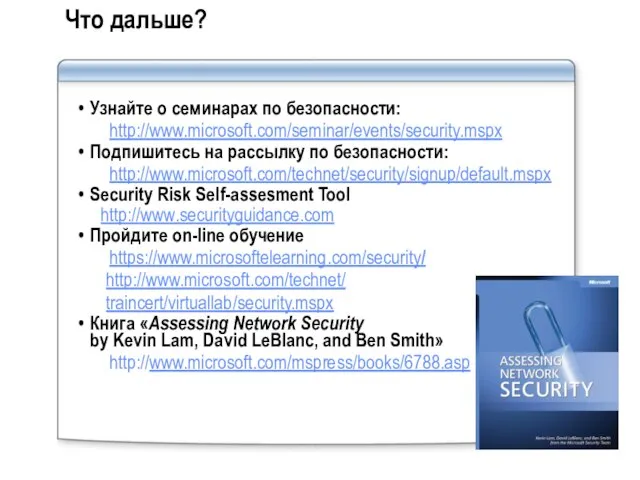

- 46. Что дальше? Узнайте о семинарах по безопасности: http://www.microsoft.com/seminar/events/security.mspx Подпишитесь на рассылку по безопасности: http://www.microsoft.com/technet/security/signup/default.mspx Security Risk

- 48. Скачать презентацию

Определение тканей из натуральных волокон

Определение тканей из натуральных волокон Презентация на тему Химический состав клетки и её строение

Презентация на тему Химический состав клетки и её строение  Виды и формы иммунитета

Виды и формы иммунитета История Роллтона

История Роллтона Презентация на тему Перспективы развития физики

Презентация на тему Перспективы развития физики  Изменение целей и задач образования

Изменение целей и задач образования Как я выгляжу

Как я выгляжу Пожарные Автомобили

Пожарные Автомобили Как строить отношения с теми, кто непохож на нас

Как строить отношения с теми, кто непохож на нас Лот 5, г. Хабаровск, ул. Сысоева, 21, кв. 7

Лот 5, г. Хабаровск, ул. Сысоева, 21, кв. 7 Презентация на тему Изменение климата на Земле

Презентация на тему Изменение климата на Земле Спелеошкола. Клуб спелеологов ДВФУ

Спелеошкола. Клуб спелеологов ДВФУ Сценарии развития банковской системы России до 2020 г.

Сценарии развития банковской системы России до 2020 г. Как сегодня работает поисковая система

Как сегодня работает поисковая система Новый устав ДШИ и его основные разделы

Новый устав ДШИ и его основные разделы Климанова Елена Владимировна

Климанова Елена Владимировна Стратегический менеджмент. Глава 3. Визионерская стратегия красота есть во всем, но не всем дано это видеть

Стратегический менеджмент. Глава 3. Визионерская стратегия красота есть во всем, но не всем дано это видеть Презентация на тему Весенний лед-источник повышенной опасности

Презентация на тему Весенний лед-источник повышенной опасности Радианная мера угла.

Радианная мера угла. УЧЕБНЫЙ ЦЕНТР «ИНТЕЛЛЕКТ»

УЧЕБНЫЙ ЦЕНТР «ИНТЕЛЛЕКТ» Правовые аспекты организации группы продленного дня

Правовые аспекты организации группы продленного дня Презентация на тему Поисковые системы

Презентация на тему Поисковые системы Поэтическая версия революции в поэме «Двенадцать» как пророчество и предупреждение.

Поэтическая версия революции в поэме «Двенадцать» как пророчество и предупреждение. Электромагнитное экранирование

Электромагнитное экранирование Разделительный ъ и Ь знаки

Разделительный ъ и Ь знаки The Unified Modeling Language

The Unified Modeling Language Презентация на тему Современные воспитательные технологии

Презентация на тему Современные воспитательные технологии Презентация на тему Электролиты

Презентация на тему Электролиты