Содержание

- 2. О компании Positive Technologies Специализация компании – анализ и поиск уязвимостей компьютерных систем. Лицензиат ФСТЭК, ФСБ,

- 3. Клиенты компании

- 4. ПРАКТИКА АНАЛИЗА ЗАЩИЩЕННОСТИ

- 5. Наиболее вероятные пути проникновения Социальная инженерия в сочетании с уязвимостями рабочих мест пользователей Использование уязвимостей в

- 6. Люди и их рабочие места Письма с интересным заголовком Список увольняемых 2009 год.doc Премиальные выплаты.pdf 100

- 7. Защищенность Web-приложений 1,5 процента легальных сайтов в интернете взломано и используется для установки вредоносного ПО. Более

- 8. Наиболее часто используемые пароли в России По материалам исследований компании Positive Technologies: «Анализ проблем парольной защиты

- 9. Мировая статистика 74% инцидентов – результат внешних атак 83% атак не требовало высокой квалификации нарушителя В

- 10. В чем причина?

- 11. Признаки «бумажной безопасности» Отсутствует контроль настроек ИТ-систем. Политики реализованы только в виде регламентирующих документов. Как они

- 12. Прогнозирование угроз. Gartner - 2005 Год.

- 13. Резюме. Преобладание «бумажной» безопасности над реальной Обеспечение «реальной» безопасности не является первостепенным вопросом для руководства служб

- 14. Основная предпосылка Безопасность невозможна без порядка в ИТ Порядок в ИТ трудно навести без технических стандартов

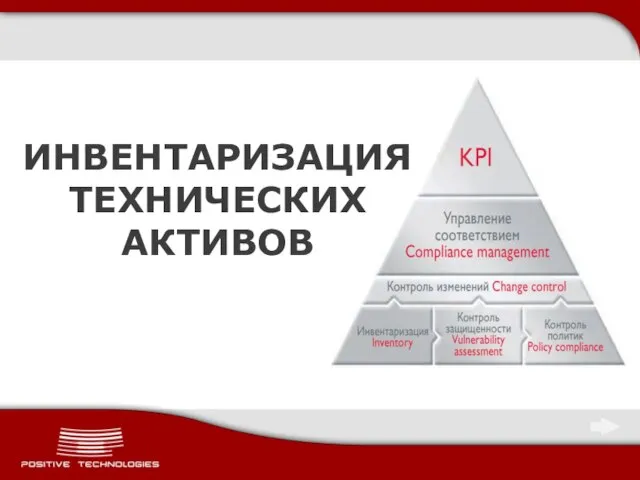

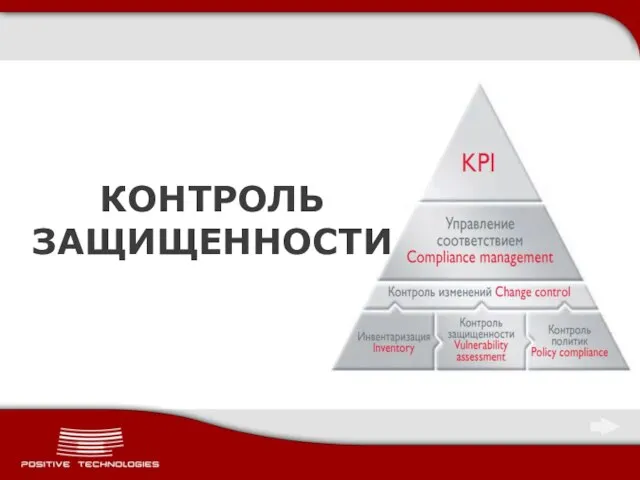

- 15. Концепция Реальная безопасность Контроль технических политик Инвентаризация технических активов Контроль изменений, KPI Контроль защищенности

- 16. СИСТЕМА КОНТРОЛЯ ЗАЩИЩЕННОСТИ И СООТВЕТСТВИЯ ТЕХНИЧЕСКИМ ПОЛИТИКАМ MaxPatrol

- 17. Подход к «реальной безопасности» на базе MaxPatrol

- 18. ИНВЕНТАРИЗАЦИЯ ТЕХНИЧЕСКИХ АКТИВОВ

- 19. Инвентаризация. Внешний периметр: Определить перечень узлов и приложений Выявить нелигитимные службы (Web-сервера, сетевое оборудование) Инвентаризировать внешние

- 20. Инвентаризация. Собрать конфигурацию всех узлов сети: Рабочие станции (перечень установленного ПО, лицензионность ПО, локальные администраторы, внешние

- 21. КОНТРОЛЬ ЗАЩИЩЕННОСТИ

- 22. Контроль защищенности – 5 в одном Сетевой сканнер Network scanner Тестирование на проникновение Penetration test Сканер

- 23. Контроль защищенности Vulnerability management. Контроль управления уязвимостями. Порядка 15000 уязвимостей в Базе Знаний Ежедневное обновление БД

- 24. КОНТРОЛЬ ПОЛИТИК

- 25. MaxPatrol. База знаний Встроенные технические стандарты Cisco, Nortel… MS Windows, Active Directory, Exchange… Linux, Solaris,HP-UX… Microsoft

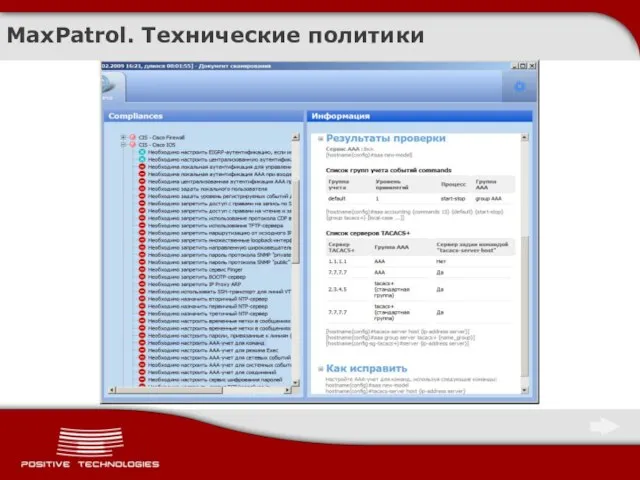

- 26. MaxPatrol. Технические политики

- 27. УПРАВЛЕНИЕ СООТВЕТСТВИЕМ

- 28. Контроль соблюдения стандартов Compliance management. Контроль соответствия стандартам. Определили технические стандарты для ключевых систем Согласовали их

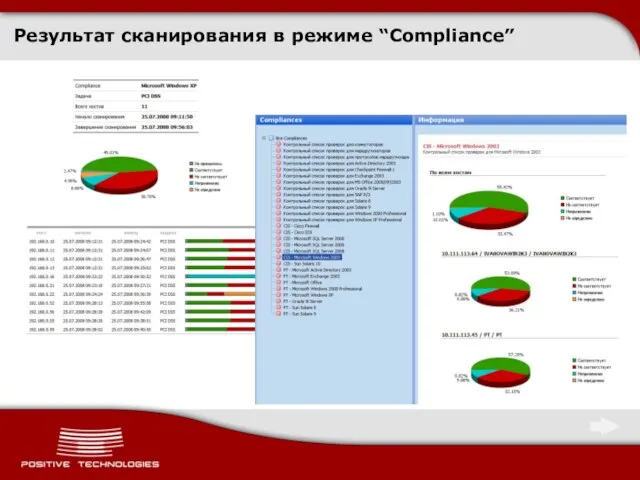

- 29. Результат сканирования в режиме “Compliance”

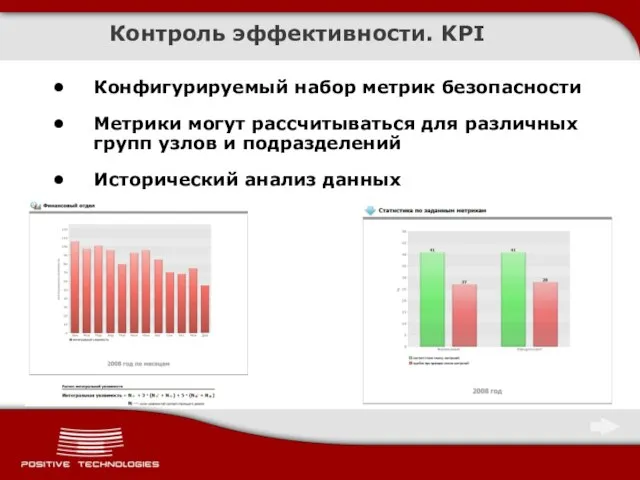

- 30. Контроль эффективности. KPI Конфигурируемый набор метрик безопасности Метрики могут рассчитываться для различных групп узлов и подразделений

- 31. Центр контроля защищенности на основе MaxPatrol

- 33. Скачать презентацию

Отдельные виды договорных отношений в жилищном праве

Отдельные виды договорных отношений в жилищном праве Организация велостоянки для гимназии №1

Организация велостоянки для гимназии №1 О компании Основным направлением деятельности группы компаний InstaForex является предоставление услуг online-трейдинга клиентам с 2007 го

О компании Основным направлением деятельности группы компаний InstaForex является предоставление услуг online-трейдинга клиентам с 2007 го Урок русского языка в 6 классе по теме: «Правописание сложных существительных»

Урок русского языка в 6 классе по теме: «Правописание сложных существительных» Ярмарка инноваций в образовании Секция: Инновации в дошкольном образовании

Ярмарка инноваций в образовании Секция: Инновации в дошкольном образовании Невидимые нити в весеннем лесу (2 класс)

Невидимые нити в весеннем лесу (2 класс) Игрушки из носочков своими руками №7

Игрушки из носочков своими руками №7 Введение в специальность

Введение в специальность Герцог Ами

Герцог Ами Трение. Вредно или полезно

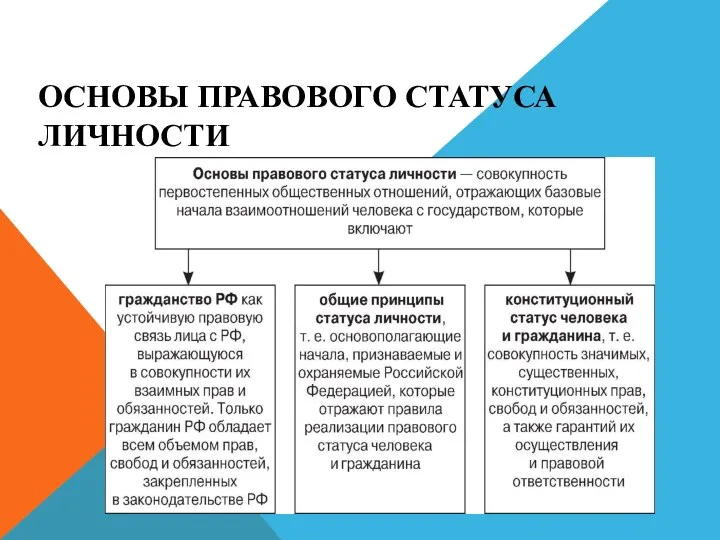

Трение. Вредно или полезно Правовой статус личности. Гражданство РФ

Правовой статус личности. Гражданство РФ Социальная психология

Социальная психология Презентация на тему АФАНАСИЙ НИКИТИН

Презентация на тему АФАНАСИЙ НИКИТИН  Теория обучения

Теория обучения Презентация на тему Our Environment (Наша окружающая среда)

Презентация на тему Our Environment (Наша окружающая среда) Универсальный программный комплекс для информационно-аналитического сопровождения (УПК ИАС)

Универсальный программный комплекс для информационно-аналитического сопровождения (УПК ИАС) Презентация по информатике на тему: «Устройства вывода информации, монитор.»

Презентация по информатике на тему: «Устройства вывода информации, монитор.» Круглопольское сельское поселение

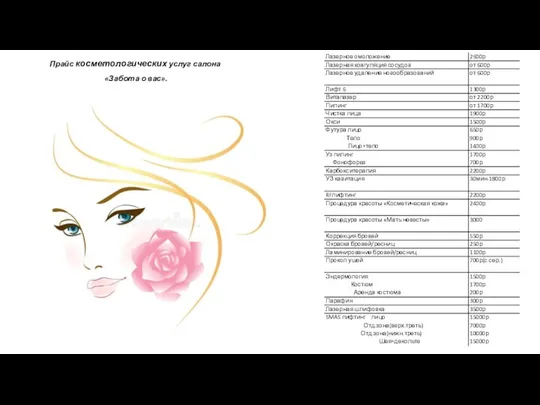

Круглопольское сельское поселение Прайс косметологических услуг салона Забота о вас

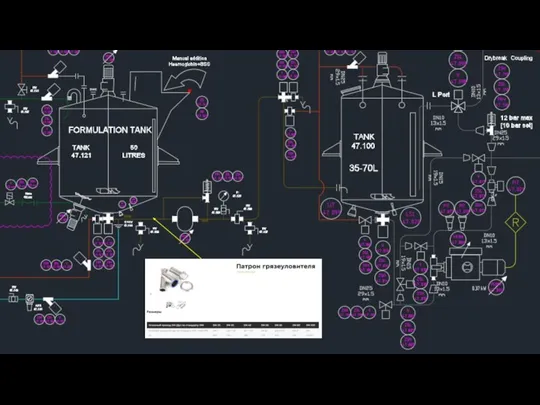

Прайс косметологических услуг салона Забота о вас Патрон грязеуловителя

Патрон грязеуловителя Назначение изделия и его описание

Назначение изделия и его описание Планирование и организация процесса закупок материальных ресурсов промышленного предприятия

Планирование и организация процесса закупок материальных ресурсов промышленного предприятия Распространение объектно-ориентированного подхода на информационную безопасность

Распространение объектно-ориентированного подхода на информационную безопасность Определите тему произведения по моделям Дмитрий Наркисович Мамин - Сибиряк.

Определите тему произведения по моделям Дмитрий Наркисович Мамин - Сибиряк. Пейзаж в графике

Пейзаж в графике Рогожка. Коллекция однотонных штор

Рогожка. Коллекция однотонных штор _Презентация. Предоставление

_Презентация. Предоставление Презентация

Презентация