Содержание

- 2. Право на частную жизнь Право на конфиденциальность переписки Логично распространить его на электронные коммуникации Проблемы протокола

- 3. Системы СОРМ, Echelon Провайдеры Internet не имеют технической возможности гарантировать конфиденциальности электронной почты Борьба с терроризмом

- 4. Симметричные шифры Пусть даны функции E(T,k) и D(C,k), причем D(E(T,k),k)=T Назовем k ключом, T – открытым

- 5. Симметричные шифры Простой пример: шифр Юлия Цезаря Алгоритм: сдвиг номера буквы алфавита на величину ключа, например,

- 6. Симметричные шифры Невскрываемый шифр: одноразовый блокнот Изобретен в 1917 году Major Joseph Mauborgne и Gilbert Vernam

- 7. Симметричные шифры Если Виктория желает общаться с Бобом и Алисой, причем так, что бы третье лицо

- 8. Симметричные шифры Шифр DES Разработан IBM под именем Lucifer, в 1977 году после некоторых модификаций принят

- 9. Симметричные шифры 3DES, как попытка продлить жизнь DES 2DES и атака «встреча посередине» ГОСТ 28147-89, проблема

- 10. Режимы шифрования ECB: независимое шифрование блоков CFB: шифруется синхропосылка; Результат шифрования складывается по модулю 2 с

- 11. Режимы шифрования OFB: сначала зашифрованию подвергается синхропосылка. Результат складывается по модулю 2 с первым блоком открытого

- 12. Режимы шифрования CBC: очередной блок открытого текста складывается по модулю 2 с предыдущим блоком шифртекста, после

- 13. Ассиметричные шифры Пусть даны функции E(T,k) и D(T,k) Пусть даны k и k‘, взаимосвязанные, таким образом,

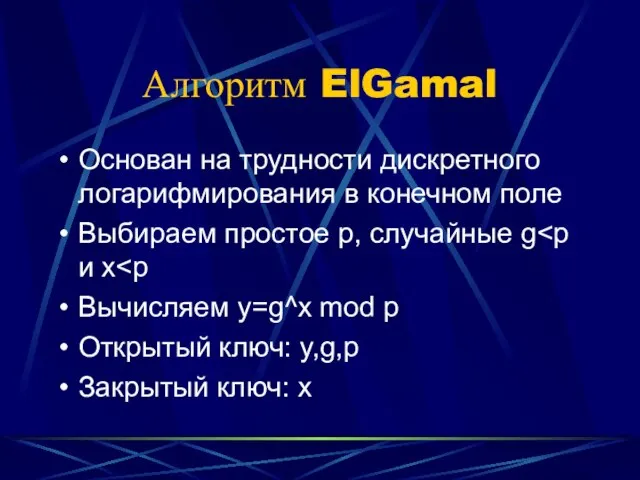

- 14. Алгоритм ElGamal Основан на трудности дискретного логарифмирования в конечном поле Выбираем простое p, случайные g Вычисляем

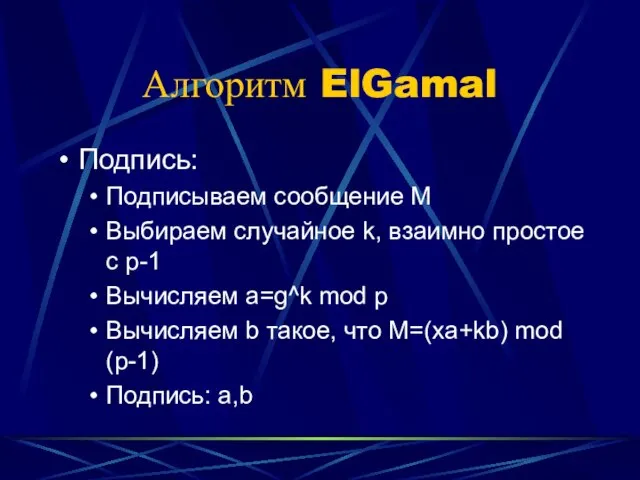

- 15. Алгоритм ElGamal Подпись: Подписываем сообщение M Выбираем случайное k, взаимно простое с p-1 Вычисляем a=g^k mod

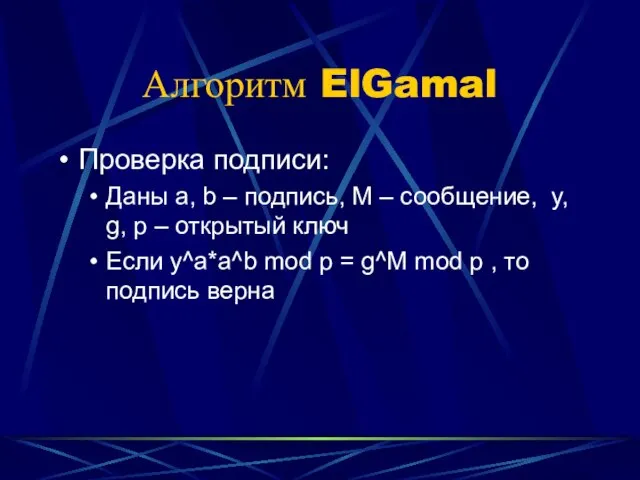

- 16. Алгоритм ElGamal Проверка подписи: Даны a, b – подпись, M – сообщение, y, g, p –

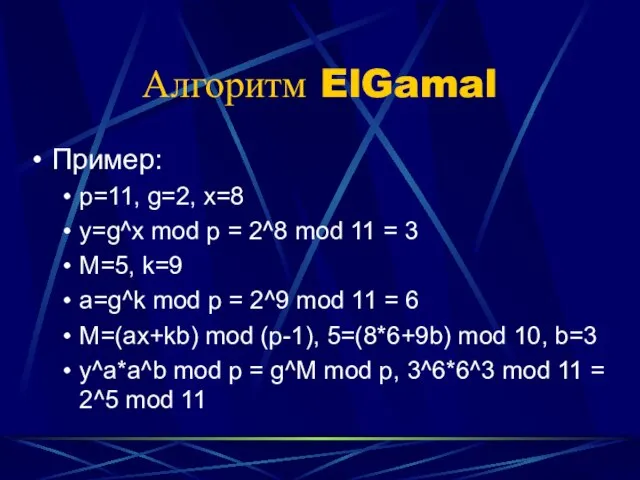

- 17. Алгоритм ElGamal Пример: p=11, g=2, x=8 y=g^x mod p = 2^8 mod 11 = 3 M=5,

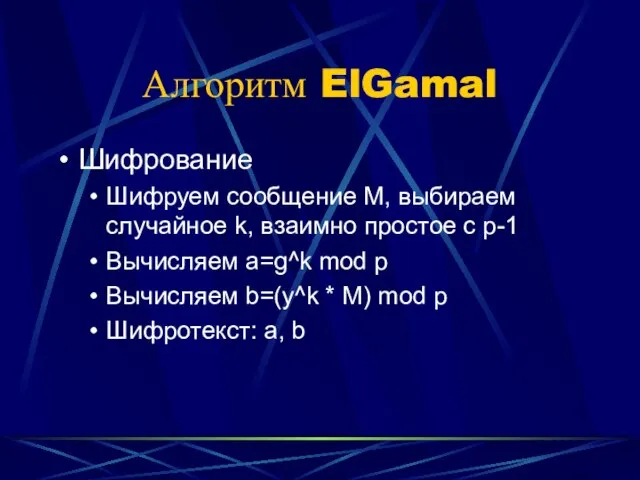

- 18. Алгоритм ElGamal Шифрование Шифруем сообщение M, выбираем случайное k, взаимно простое с p-1 Вычисляем a=g^k mod

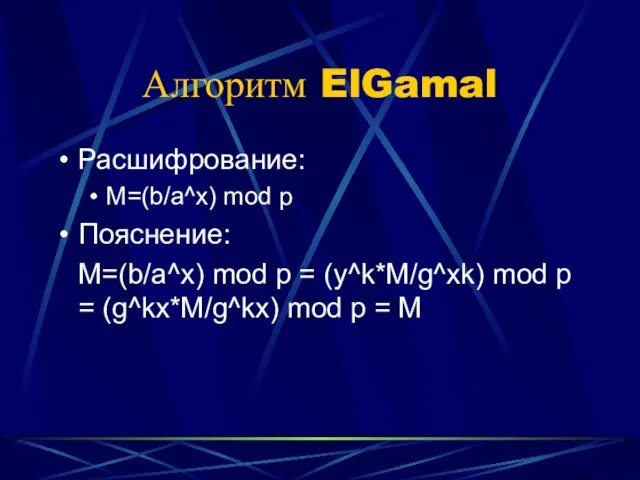

- 19. Алгоритм ElGamal Расшифрование: M=(b/a^x) mod p Пояснение: M=(b/a^x) mod p = (y^k*M/g^xk) mod p = (g^kx*M/g^kx)

- 20. Алгоритм RSA Основан на трудоемкости факторизации больших чисел Назван в честь разработчиков Rivest, Shamir и Adleman

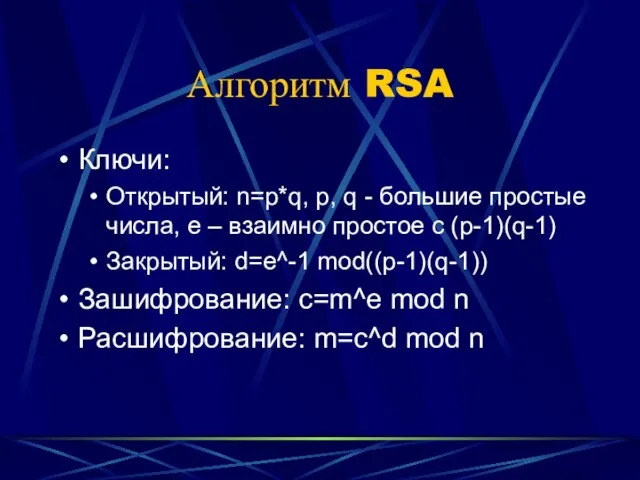

- 21. Алгоритм RSA Ключи: Открытый: n=p*q, p, q - большие простые числа, e – взаимно простое с

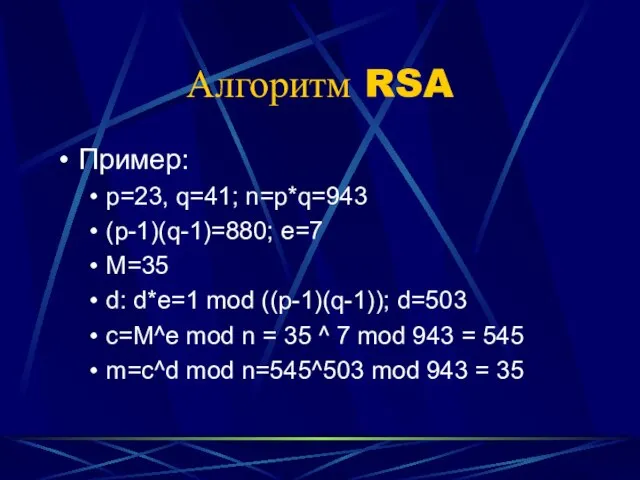

- 22. Алгоритм RSA Пример: p=23, q=41; n=p*q=943 (p-1)(q-1)=880; e=7 M=35 d: d*e=1 mod ((p-1)(q-1)); d=503 c=M^e mod

- 23. Понятие хеша Хешем называется «однонаправленная» функция, по значению которой нельзя восстановить ее аргументы Алгоритмы хеширования: MD5,SHA,

- 24. PGP и GnuPG Запрет на экспорт алгоритмов шифрования из США Создание PGP Филиппом Циммерманом и публикация

- 25. Создание ключей Команда gpg --gen-key Ответить на вопросы Выбрать «хорошую» ключевую фразу Выбор длины ключа и

- 26. Отзывающий сертификат Команда gpg --output revoke.txt --gen-revoke keyid Распечатать сертификат и хранить под замком

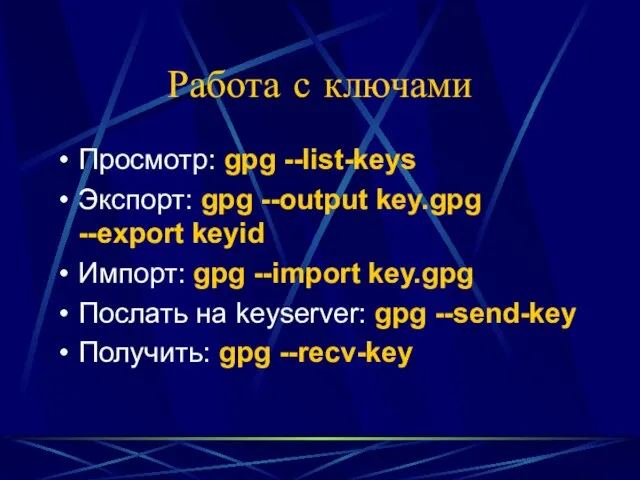

- 27. Работа с ключами Просмотр: gpg --list-keys Экспорт: gpg --output key.gpg --export keyid Импорт: gpg --import key.gpg

- 28. Шифрование Зашифрование: gpg --encrypt --recipient Расшифрование: gpg --decrypt

- 29. Подписи Подпись: gpg --sign «Чистая» подпись: gpg --clearsign Отделенная подпись: gpg --detach-sig Проверка: gpg --verify

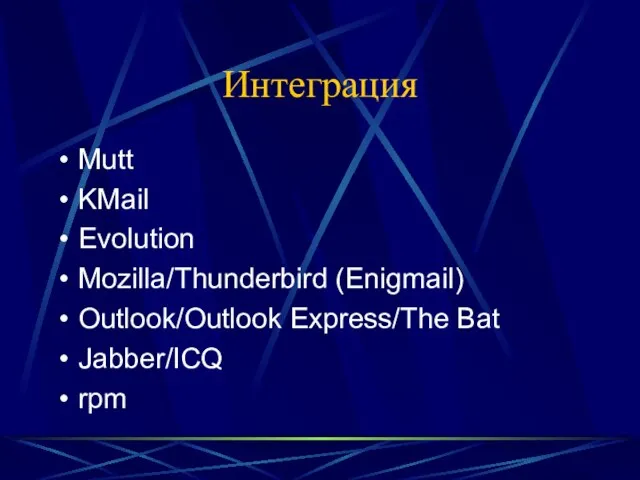

- 30. Интеграция Mutt KMail Evolution Mozilla/Thunderbird (Enigmail) Outlook/Outlook Express/The Bat Jabber/ICQ rpm

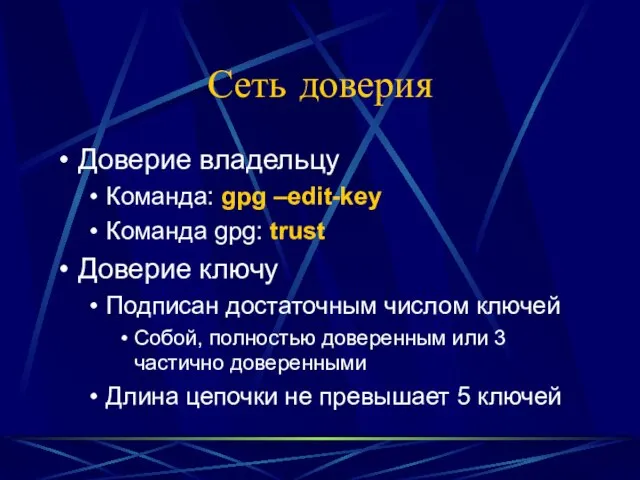

- 31. Сеть доверия Доверие владельцу Команда: gpg –edit-key Команда gpg: trust Доверие ключу Подписан достаточным числом ключей

- 33. Скачать презентацию

Презентация на тему Муза Клио Муза истории

Презентация на тему Муза Клио Муза истории  Ценообразование на рынке автомобилей

Ценообразование на рынке автомобилей Ребрендинг. Серии MyCo подгузники

Ребрендинг. Серии MyCo подгузники Qu’est-ce que c’est? Что это

Qu’est-ce que c’est? Что это Торжественный Бал Казанского ГМУ

Торжественный Бал Казанского ГМУ Презентация на тему Виды таможенных деклараций

Презентация на тему Виды таможенных деклараций  Cisco Unified Communications построение корпоративной сети (технологическая презентация)

Cisco Unified Communications построение корпоративной сети (технологическая презентация) 2 белки - копия

2 белки - копия Ветераны педагогического труда

Ветераны педагогического труда Теологическая теория происхождения государства и права

Теологическая теория происхождения государства и права Минем спорт кумирым

Минем спорт кумирым ИКТ как средство институциональной реформы

ИКТ как средство институциональной реформы Розрахунки перехідних процесів при трифазних коротких замиканнях (тема 1)

Розрахунки перехідних процесів при трифазних коротких замиканнях (тема 1) Презентация на тему Животные Севера

Презентация на тему Животные Севера  Формирование письменных коммуникативных компетентностей на уроках русского языка в начальной школе

Формирование письменных коммуникативных компетентностей на уроках русского языка в начальной школе Воздушно-дуговая резка

Воздушно-дуговая резка Знаковая теория языка. Учение Фердинанда де Соссюра о лингвистическом знаке

Знаковая теория языка. Учение Фердинанда де Соссюра о лингвистическом знаке Как восстановить почти полностью разрушенный зуб ?

Как восстановить почти полностью разрушенный зуб ? 1431919216

1431919216 Социальные познания

Социальные познания  Как отмечают Новый Год в разных странах мира

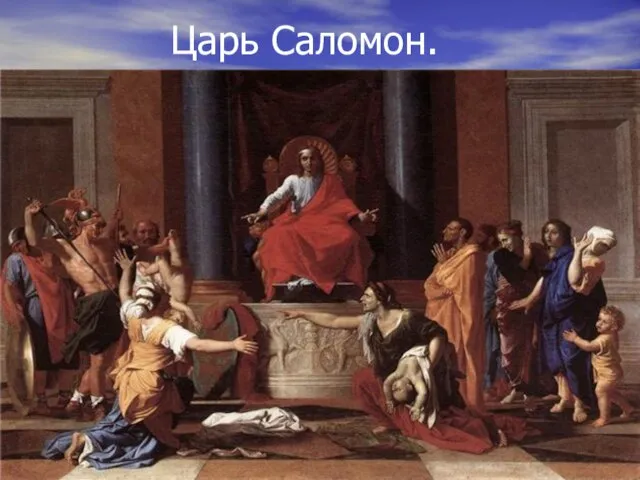

Как отмечают Новый Год в разных странах мира Царь Саломон.

Царь Саломон. Мир бального танца

Мир бального танца Виды и строение сложного предложения

Виды и строение сложного предложения Ведущие социологические и маркетинговые компании россии

Ведущие социологические и маркетинговые компании россии Презентация на тему Светлейший князь Григорий Александрович Потемкин-Таврический

Презентация на тему Светлейший князь Григорий Александрович Потемкин-Таврический  Презентация на тему П.И. Чайковский Опера "Черевички"

Презентация на тему П.И. Чайковский Опера "Черевички"  Высшее образование в РК: чему и как учиться в Корее

Высшее образование в РК: чему и как учиться в Корее