Слайд 2ОПРЕДЕЛЕНИЕ

Компьютерная преступность (преступление с использованием компьютера) представляет собой любое незаконное, неэтичное или

неразрешенное поведение, затрагивающее автоматизированную обработку данных или передачу данных. При этом, компьютерная информация является предметом или средством совершения преступления. Структура и динамика компьютерной преступности в разных странах существенно отличается друг от друга. В юридическом понятии, компьютерных преступлений, как преступлений специфических не существует.

Слайд 3ВИДЫ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ:

Внедрение компьютерного вируса

Несанкционированный доступ к информации

Подделка выходной информации

Несанкционированное копирование конфиденциальной

информации

Слайд 4ВНЕДРЕНИЕ КОМПЬЮТЕРНОГО ВИРУСА-

-процесс внедрения вредоносной программы с целью нарушения работы ПК. Вирусы

могут быть внедрены в операционную систему, прикладную программу или в сетевой драйвер. Вирус может проявлять себя в разных формах. Это могут быть замедления в выполнении программ; увеличение объёма программных файлов и наконец, эти проявления могут привести к стиранию файлов и уничтожению программного обеспечения.

Слайд 5НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ-

- может осуществляться с целью её хищения или же

ради развлечения и последующего использования данной информации. Существуют множество способов осуществления несанкционированного доступа к системе, как правило, с использованием чужого имени; подбором паролей; изменением адресов устройств; использованием информации, оставшейся после решения задач; модификацией программного и информационного обеспечения, хищением носителей информации; установкой аппаратуры записи и т. д.

Слайд 6ПОДДЕЛКА ВЫХОДНОЙ ИНФОРМАЦИИ-

- подделка информации может преследовать различные цели. Итогом подделки является

то, что конечному потребителю информации будут предоставлены недостоверные данные. Примером могут служить подтасовка результатов выборов или же хищение различного вида товаров, путем ввода в программу фальшивых данных; подделка, изготовление или сбыт поддельных документов, штампов, печатей и бланков; изготовление или сбыт поддельных кредитных либо расчетных карт и иных платежных документов.

Слайд 7НЕСАНКЦИОНИРОВАННОЕ КОПИРОВАНИЕ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ-

- в процессе работы каждой компании неизбежны случаи утечки

конфиденциальной информации. Несмотря на то, что защитные системы, отвечающие за хранение и доступ к внутренней информации, постоянно совершенствуются, проблема продолжает существовать. Организации несут огромные потери из-за несанкционированного распространения конфиденциальной информации. Несанкционированное копирование может осуществляться посредством изъятия средств компьютерной техники; перехвата информации; несанкционированного доступа к технике, а также манипуляции данными и управляющими командами.

Слайд 8Всем уже давно известно, что неразглашение внутренней информации совсем неэффективно. Необходимо применять

меры, основной составляющей которых является защита компьютеров, принадлежащих компаниям, от несанкционированного копирования и выведения данных.

Необходимо внедрять программы с помощью которых производится мониторинг всех действий, осуществляемых на компьютерах сотрудников фирмы.Необходимо отслеживать любые движения корпоративных данных, их копирование и вывод на внешние носители. Таким образом, службы безопасности компаний имеют возможность моментально реагировать и пресекать любые несанкционированные действия, связанные с копированием информации.

Ошибки в работе и выход из строя компьютерных систем могут привести к тяжелым последствиям, вопросы компьютерной безопасности становятся наиболее актуальными на сегодняшний день. Известно много мер, направленных на предупреждение преступления. Необходимо наиболее эффективно использовать всевозможные подходы к сохранению конфиденциальной информации с целью сохранения информационной целостности организации.

Слайд 10К техническим мерам можно отнести защиту от несанкционированного доступа к системе, резервирование

особо важных компьютерных подсистем, организацию вычислительных сетей с возможностью перераспределения ресурсов в случае нарушения работоспособности отдельных звеньев, установку сигнализации и многое другое.

К организационным мерам отнесем охрану вычислительного центра, тщательный подбор персонала, наличие плана восстановления работоспособности центра после выхода его из строя, универсальность средств защиты от всех пользователей (включая высшее руководство), возложение ответственности на лиц, которые должны обеспечить безопасность центра и т. д. К правовым мерам следует отнести разработку норм, устанавливающих ответственность за компьютерные преступления, защиту авторских прав программистов, совершенствование уголовного и гражданского законодательства, а также судопроизводства.

К правовым мерам относятся также вопросы общественного контроля за разработчиками компьютерных систем и принятие международных договоров об их ограничениях, если они влияют или могут повлиять на военные, экономические и социальные аспекты жизни стран, заключающих соглашение.

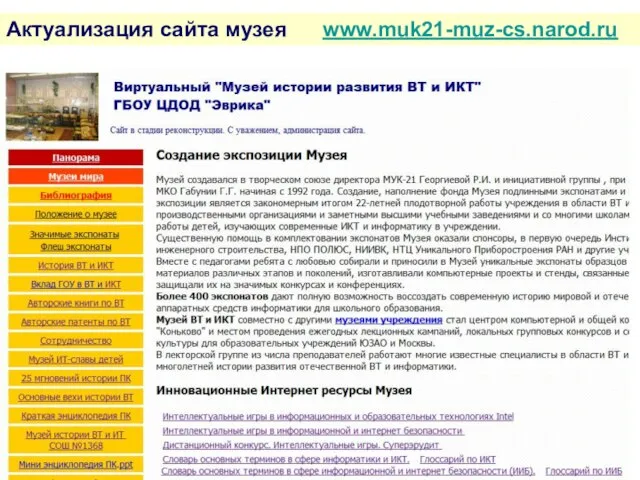

Актуализация сайта музея www.muk21-muz-cs.narod.ru

Актуализация сайта музея www.muk21-muz-cs.narod.ru КРАСИВО, ЧИСТО, ЛЕГКО! ООО «Хозпоставка» Производство и продажа хозтоваров (губки и мочалки для кухни и дома, для ванной и тела, сери

КРАСИВО, ЧИСТО, ЛЕГКО! ООО «Хозпоставка» Производство и продажа хозтоваров (губки и мочалки для кухни и дома, для ванной и тела, сери Происхождение и значение термина коммуникация

Происхождение и значение термина коммуникация Firms in Competitive Markets

Firms in Competitive Markets Схема координации деятельности по противодействию терроризму в Российской Федерации

Схема координации деятельности по противодействию терроризму в Российской Федерации Санкт-Петербургский государственный университетинформационных технологий, механики и оптики

Санкт-Петербургский государственный университетинформационных технологий, механики и оптики Gracia ceramica

Gracia ceramica ПРЕЗЕНТАЦИЯ муниципального дошкольного образовательного учреждения«Детский сад «Ромашка»

ПРЕЗЕНТАЦИЯ муниципального дошкольного образовательного учреждения«Детский сад «Ромашка» Intonation

Intonation Ключевые компетенции педагогов инклюзивного образования

Ключевые компетенции педагогов инклюзивного образования Характеристика основных этапов процесса усвоения

Характеристика основных этапов процесса усвоения Внутренняя политика Екатерины II. Была ли она противоречивой?

Внутренняя политика Екатерины II. Была ли она противоречивой? Творческий проект: «Юбка».

Творческий проект: «Юбка». Секреты успеха. Процветание - это установка сознания и жизненный принцип

Секреты успеха. Процветание - это установка сознания и жизненный принцип Государственная ДумаРоссийской Федерации

Государственная ДумаРоссийской Федерации Презентация на тему РОССИЯ В XVII ВЕКЕ Тема: Смутное время в России

Презентация на тему РОССИЯ В XVII ВЕКЕ Тема: Смутное время в России  Основы страхования

Основы страхования Due Diligence Проверка должной добросовестности

Due Diligence Проверка должной добросовестности Реализация проекта модернизации системы общего образования в городском округе Иваново в 2011-2012 годах

Реализация проекта модернизации системы общего образования в городском округе Иваново в 2011-2012 годах Стандарты телефонного обслуживания

Стандарты телефонного обслуживания Презентация на тему Жизнь, прожитая зря

Презентация на тему Жизнь, прожитая зря Пейте, дети, молоко – будете здоровы

Пейте, дети, молоко – будете здоровы Архитектура Коношского района

Архитектура Коношского района Презентация на тему Электрические явления

Презентация на тему Электрические явления  Wkf kata правила соревнований изменения 1 января 2019

Wkf kata правила соревнований изменения 1 января 2019 Past Continuous Прошедшее продолженное время

Past Continuous Прошедшее продолженное время Натюрморт. Тест

Натюрморт. Тест Финляндия 4 класс

Финляндия 4 класс