Конференция "152 ФЗ – основные ловушки и способы разминирования". Обобщенный опыт для тех у кого «конь не валялся» и нет лишних мил

Содержание

- 2. Каковы требования регуляторов? Учредительные документы Организационно - распорядительные документы Специальные документы в соответствии с требованиями закона

- 3. С чего начать ? Инициировать назначение ответственного лица и/или ответственного подразделения ! Создать и утвердить приказом

- 4. Создание карты персональных данных Задача данного этапа – получить полное понимание того, Где? Как? и Какие?

- 5. Сокращение перечня сведений составляющих персональные данные Прежде чем защищать какие-то сведения, составляющие персональные данные, нужно выяснить,

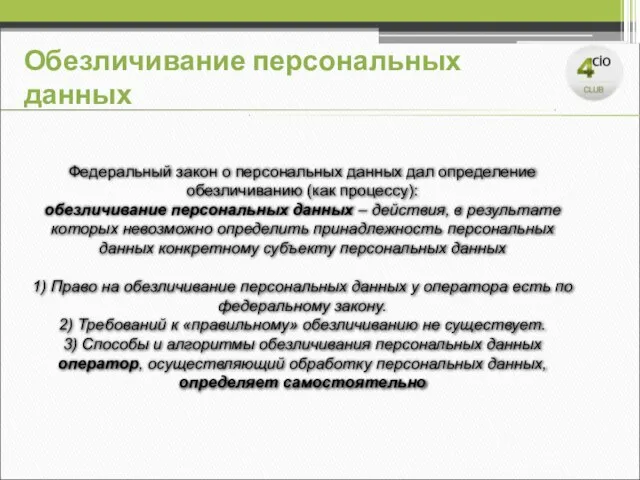

- 6. Обезличивание персональных данных Федеральный закон о персональных данных дал определение обезличиванию (как процессу): обезличивание персональных данных

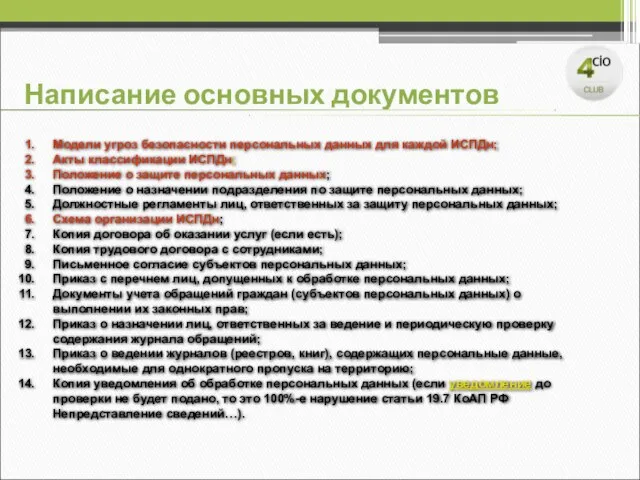

- 7. Написание основных документов Модели угроз безопасности персональных данных для каждой ИСПДн; Акты классификации ИСПДн; Положение о

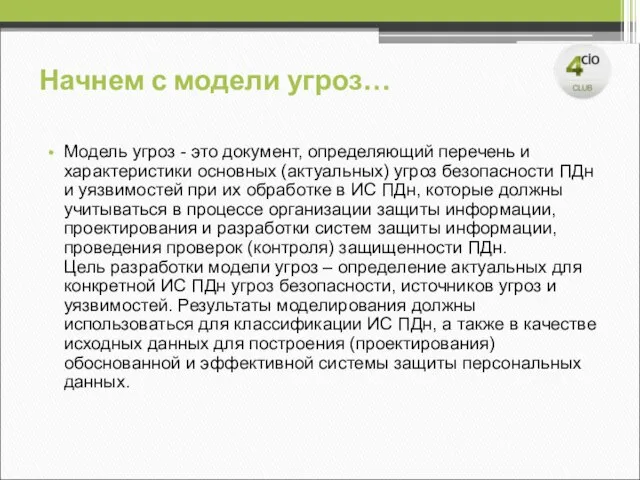

- 8. Начнем с модели угроз… Модель угроз - это документ, определяющий перечень и характеристики основных (актуальных) угроз

- 9. НТЦ «Сфера» http://www.ntc-sfera.ru/products/ Откуда ждать помощи ???

- 10. Программный комплекс WingDoc ПД . Программа имеет модульную архитектуру. В состав программы входят следующие модули: Модуль

- 11. Внимание! Заполнение сведений для модели угроз задача не тривиальная. Перед тем как приступить убедитесь в наличии

- 12. Удачи Вам в нелегком труде и плодотворной работы на сегодняшней конференции! Помните жизненный принцип воинов-самураев, «Делай,

- 14. Скачать презентацию

Проект Приоритет Семейных Ценностей в г. Риддерчасть 2

Проект Приоритет Семейных Ценностей в г. Риддерчасть 2 Общий физический практикум

Общий физический практикум НАБІР

НАБІР Конструирование фартука

Конструирование фартука Локальные и глобальные компьютерные сети

Локальные и глобальные компьютерные сети Импровизация

Импровизация УЧИСЬ БЫТЬ УСПЕШНЫМ ОРАТОРОМ

УЧИСЬ БЫТЬ УСПЕШНЫМ ОРАТОРОМ  Сулейков А.В.

Сулейков А.В. Железнодорожные перевозки по всей России!

Железнодорожные перевозки по всей России! Мастерская по ремонту мобильных телефонов«ЭЛЕКТРО»

Мастерская по ремонту мобильных телефонов«ЭЛЕКТРО» Olympic Games

Olympic Games История числа

История числа Николай Михайлович Рубцов «Берёзы». Иллюстрирование стихотворения

Николай Михайлович Рубцов «Берёзы». Иллюстрирование стихотворения 2 MegaMix Group 3 людей тратят больше времени на общение в интернете, чем в реальной жизни 57 % крупных компаний США планируют использовать

2 MegaMix Group 3 людей тратят больше времени на общение в интернете, чем в реальной жизни 57 % крупных компаний США планируют использовать  Технологический процесс приготовления блюд из птицы, песочного теста и изделий из него

Технологический процесс приготовления блюд из птицы, песочного теста и изделий из него НДС

НДС Анализ изображений на космических снимках и моделирование пространственной организации растений

Анализ изображений на космических снимках и моделирование пространственной организации растений Такси для бизнеса. Яндекс Такси

Такси для бизнеса. Яндекс Такси Силуэт

Силуэт Оценка качества сервиса в городах России

Оценка качества сервиса в городах России Определенный интеграл

Определенный интеграл Презентация на тему Художественная культура Среднего Востока

Презентация на тему Художественная культура Среднего Востока  The National Bank of Ukraine

The National Bank of Ukraine  St. Valentine’s Day

St. Valentine’s Day Введение в курс истории древнего мира

Введение в курс истории древнего мира Obs studio как незаменимый инструмент для создания видео материалов во время дистанционного обучения

Obs studio как незаменимый инструмент для создания видео материалов во время дистанционного обучения Моделирование как метод познания

Моделирование как метод познания История возникновения и развития систем счисления

История возникновения и развития систем счисления