Содержание

- 2. АГЕНДА

- 3. Векторы заражений

- 4. Как может проникнуть вредоносное ПО Снаружи Изнутри Через Броузер Через интернет-сервисы (email, instant messenger, etc) С

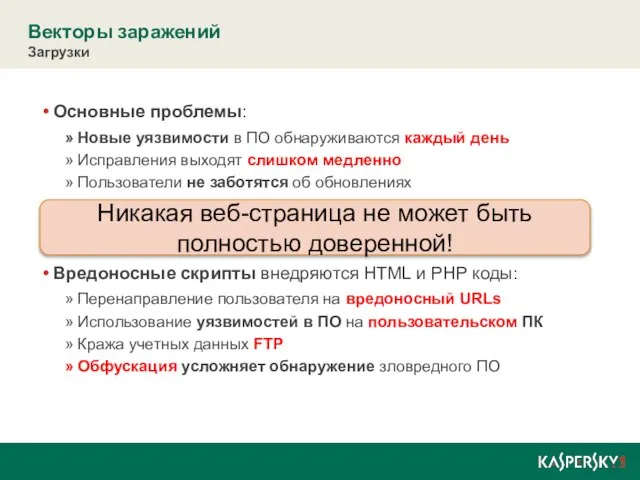

- 5. Векторы заражений Загрузки Основные проблемы: Новые уязвимости в ПО обнаруживаются каждый день Исправления выходят слишком медленно

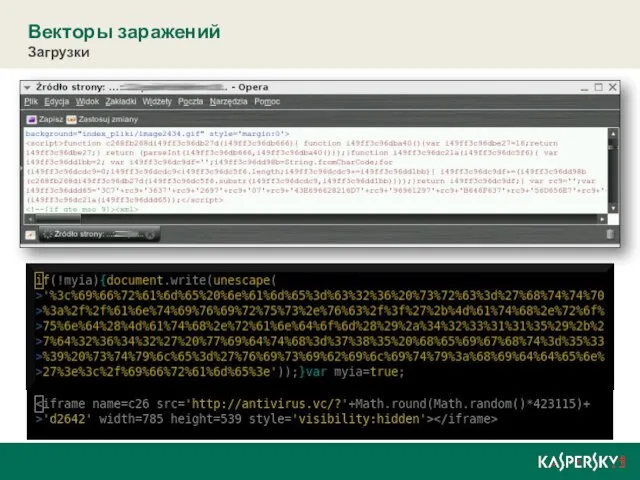

- 6. Векторы заражений Загрузки

- 7. Векторы заражений Социальные сети Один из наиболее общих векторов атак! зловреды & спам фишинг & социальная

- 8. Векторы заражений Почта, IM Большое кол-во заражение этим способом инфицированные приложения инфицированные ссылк социальная инженерия Спуфинг

- 9. Векторы заражений Внешние устройства Автозапуск вирусов и червей само-распространение, авто-репликация использование функции Windows автозапуска инфицирование файлов

- 10. Продвинутые технологии Rootkits, bootkits Высоко-интеллектуальные угрозы Чрезвычайно сложно выявить и обезвредить Могут скрывать другие вредоносные приложения

- 11. Продвинутые технологии Зловреды с цифровой подписью Цифровая подпись Дает гарантию подлинности ПО Не предрасположена к фальсификации

- 12. Направленные атаки

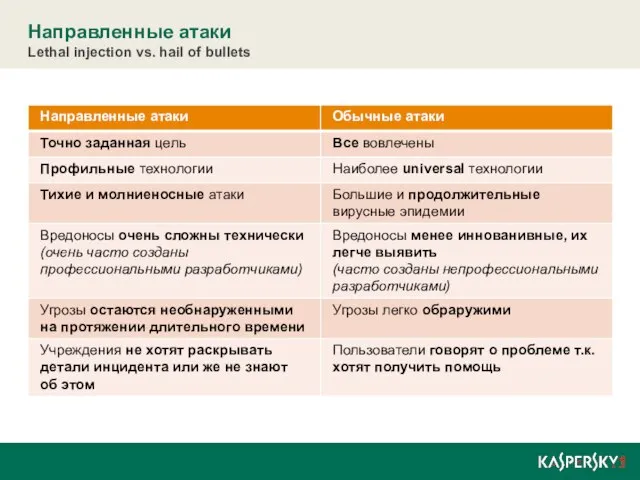

- 13. Направленные атаки Lethal injection vs. hail of bullets

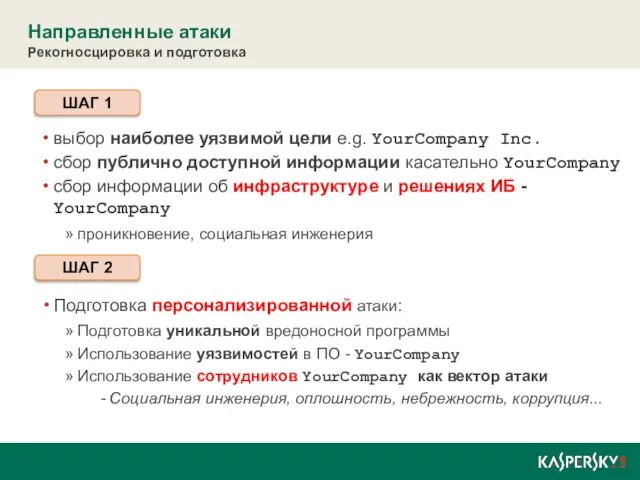

- 14. Направленные атаки Рекогносцировка и подготовка выбор наиболее уязвимой цели e.g. YourCompany Inc. сбор публично доступной информации

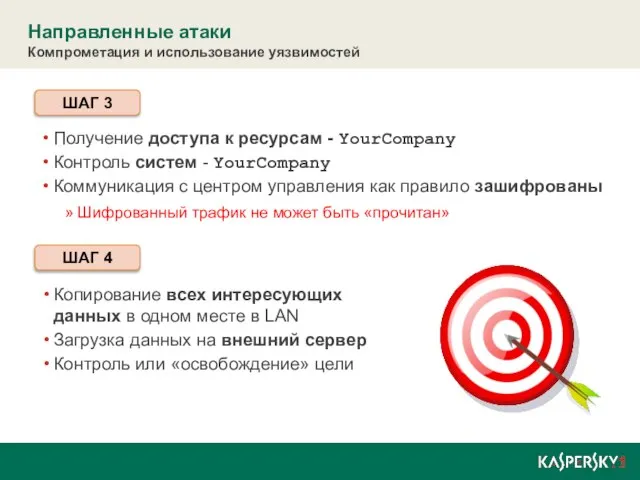

- 15. Направленные атаки Компрометация и использование уязвимостей Получение доступа к ресурсам - YourCompany Контроль систем - YourCompany

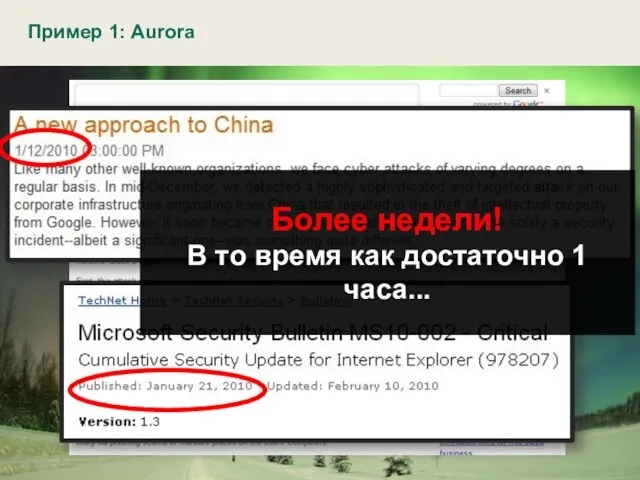

- 16. Пример 1: Aurora Более недели! В то время как достаточно 1 часа...

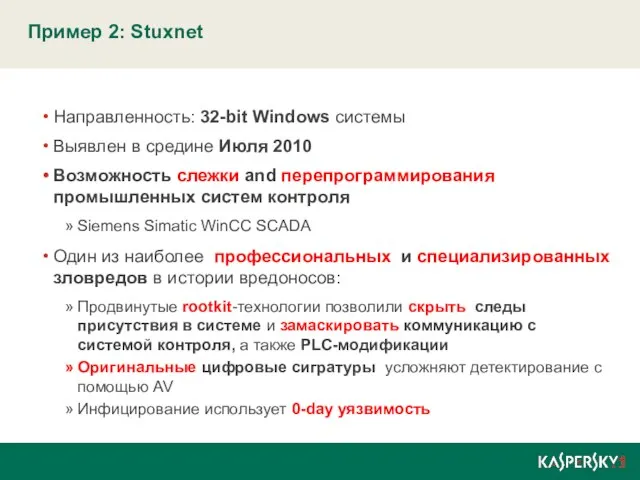

- 17. Пример 2: Stuxnet Направленность: 32-bit Windows системы Выявлен в средине Июля 2010 Возможность слежки and перепрограммирования

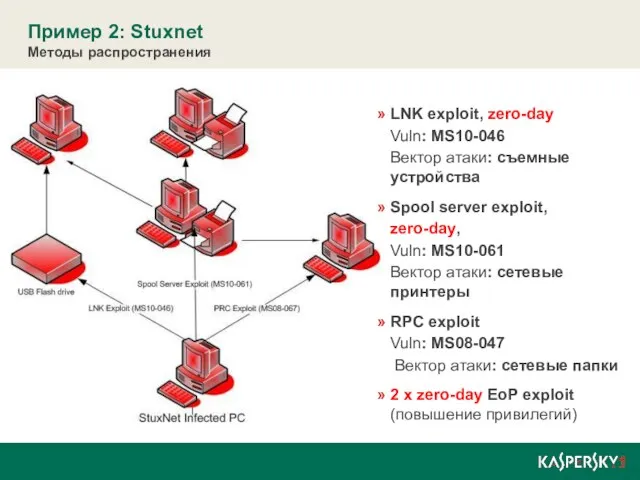

- 18. Пример 2: Stuxnet Методы распространения LNK exploit, zero-day Vuln: MS10-046 Вектор атаки: съемные устройства Spool server

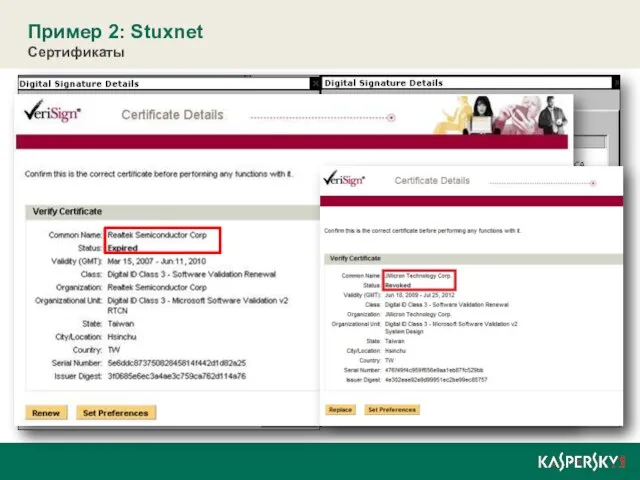

- 19. Пример 2: Stuxnet Сертификаты

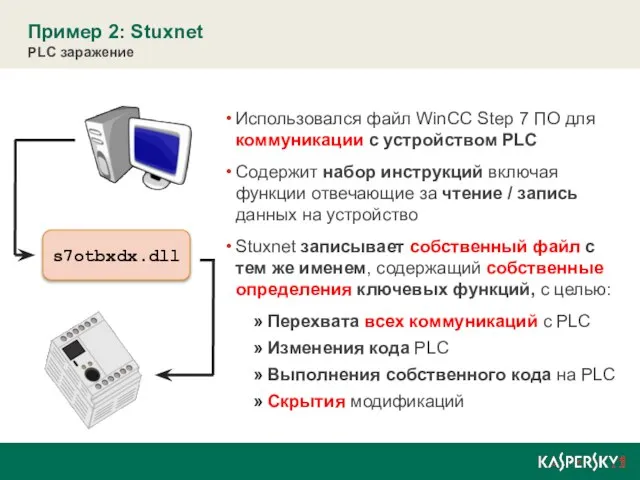

- 20. Пример 2: Stuxnet PLC заражение s7otbxdx.dll Использовался файл WinCC Step 7 ПО для коммуникации с устройством

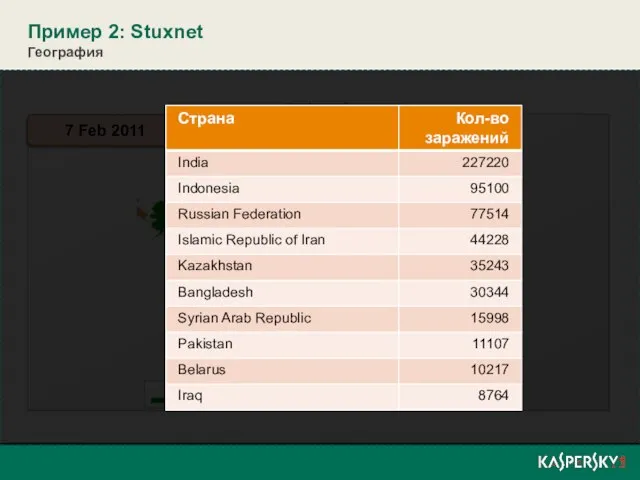

- 21. Пример 2: Stuxnet География 12 Sep 2010 7 Feb 2011

- 22. Пример 3: Anonymous vs. HBGary Интернет-группа активистов сформирована в 2003 Хакинг-активности с 2008 (в основном DDoS

- 23. Пример 3: Anonymous vs. HBGary

- 24. Пример 3: Anonymous vs. HBGary Компания ИБ, сотрудничает с правительством США Вовлечена в расследование деятельности Anonymous

- 25. Пример 3: Anonymous vs. HBGary Компрометированы - Anonymous в Феврале 2011 SQL injection + social engineering

- 26. Пример 4: LulzSec Хакерская группа, активность май-июнь 2011 Направленные атаки: Sony Pictures, MediaFire Bethesda Game Studios

- 27. Пример 4: LulzSec

- 28. От виртуальных к физическим Угрозы производству, здоровью и жизни

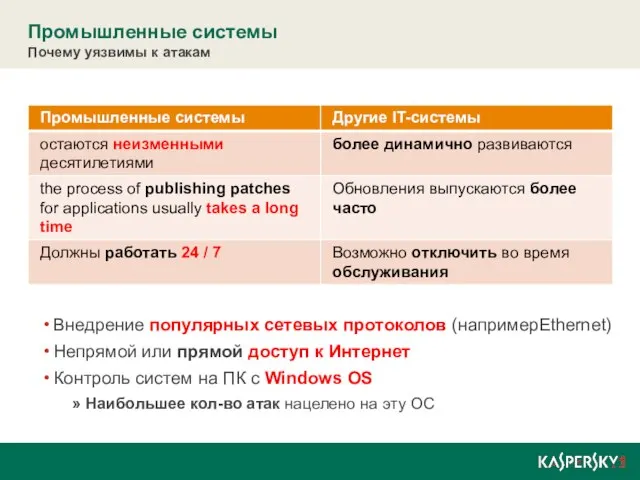

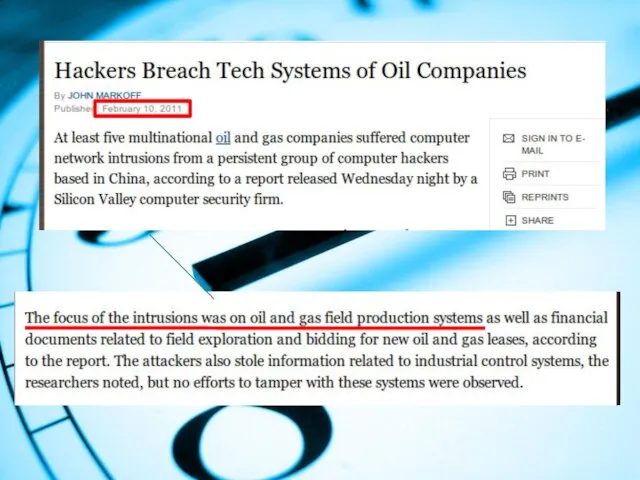

- 29. Промышленные системы Почему уязвимы к атакам Внедрение популярных сетевых протоколов (напримерEthernet) Непрямой или прямой доступ к

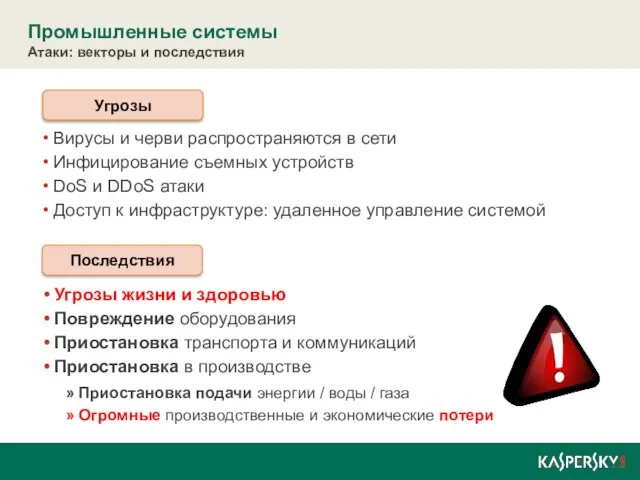

- 30. Промышленные системы Атаки: векторы и последствия Вирусы и черви распространяются в сети Инфицирование съемных устройств DoS

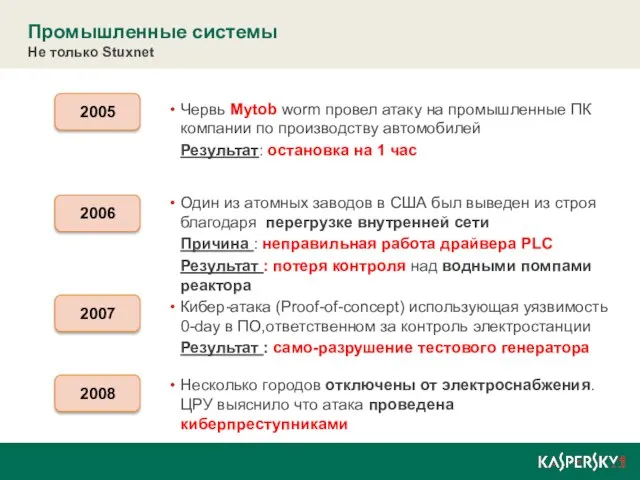

- 31. Промышленные системы Не только Stuxnet 2005 Червь Mytob worm провел атаку на промышленные ПК компании по

- 32. | December 13, 2011 Kaspersky Lab PowerPoint Template PAGE |

- 33. Меры противодействия

- 34. Основные правила безопасности Самое слабое звено Образование Доверие

- 35. Основные правила безопасности Для сотрудников Образование «Безопасный» тип мышления Осторожность, ответственность Осведомленность и рисках безопасности Внимание

- 36. Основные правила безопасности Для работодателей и сисадминов Образование сотрудников по текущим угрозам безопасности Использование безопасных паролей

- 37. Основные правила безопасности Работа над укреплением локальной инфраструктуры Убедиться что приложения и ОС настроены в соответствии

- 38. Чего ожидать в будущем?

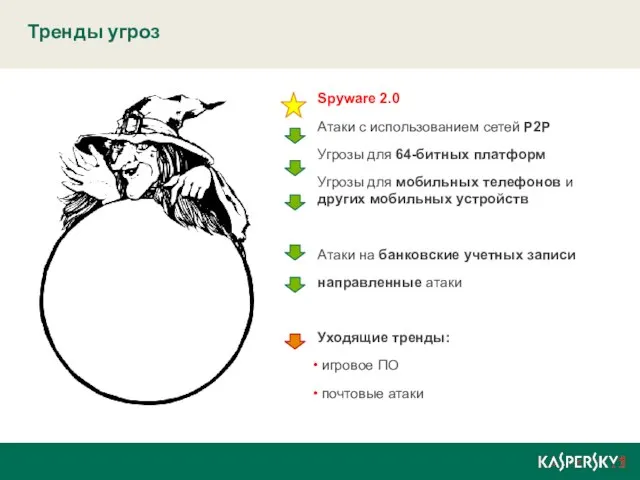

- 39. Тренды угроз Spyware 2.0 Атаки с использованием сетей P2P Угрозы для 64-битных платформ Угрозы для мобильных

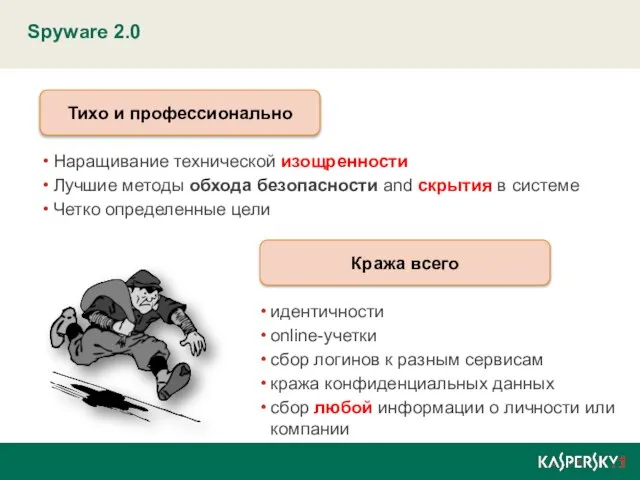

- 40. Spyware 2.0 Наращивание технической изощренности Лучшие методы обхода безопасности and скрытия в системе Четко определенные цели

- 42. Скачать презентацию

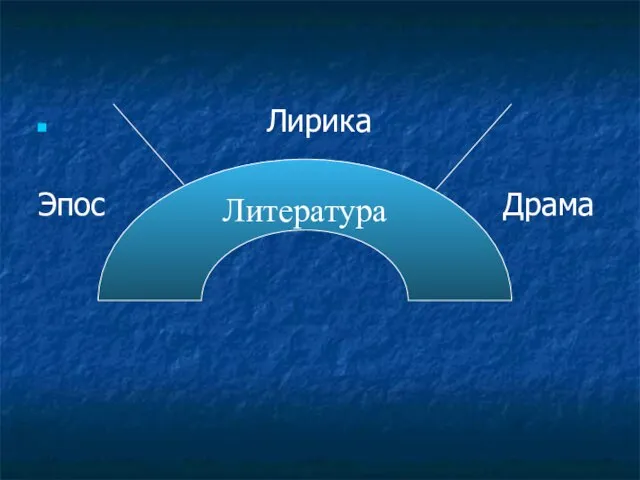

Слайд-лекция По дисциплине «Современная методика преподавания литературы» Для студентов специальностей 050205 «Филология: Русская

Слайд-лекция По дисциплине «Современная методика преподавания литературы» Для студентов специальностей 050205 «Филология: Русская  А. Т. Твардовский (1910-1971)

А. Т. Твардовский (1910-1971) Использование ИКТ в работе классного руководителя

Использование ИКТ в работе классного руководителя Strategic Integrative International Management for Small and Medium Business Enterprises

Strategic Integrative International Management for Small and Medium Business Enterprises Англицизмы в русском языке

Англицизмы в русском языке Конкурс«Знай- наших!»

Конкурс«Знай- наших!» A normalisation example

A normalisation example Н. М. Рубцов Звезда полей

Н. М. Рубцов Звезда полей Презентация на тему Метод проектов в патриотическом воспитании детей старшего дошкольного возраста

Презентация на тему Метод проектов в патриотическом воспитании детей старшего дошкольного возраста Основные понятия информатики. Операционная система. Файл. Файловая система. Устройства ввода-вывода. Потоки. Файловый менеджер Алг

Основные понятия информатики. Операционная система. Файл. Файловая система. Устройства ввода-вывода. Потоки. Файловый менеджер Алг Документы и сведения, представляемые таможенным органам при прибытии на таможенную территорию Подготовили: студентки 3-го курса

Документы и сведения, представляемые таможенным органам при прибытии на таможенную территорию Подготовили: студентки 3-го курса  Організація роботи техніка (з безпеки дорожнього руху) – начальника контрольно-технічного пункту

Організація роботи техніка (з безпеки дорожнього руху) – начальника контрольно-технічного пункту Создание сайта. Сервисы Google

Создание сайта. Сервисы Google Тема: Проект

Тема: Проект Страхование лекция

Страхование лекция Приемы видеомонтажа. Восьмерка

Приемы видеомонтажа. Восьмерка Александр Твардовский (1910 – 1971)

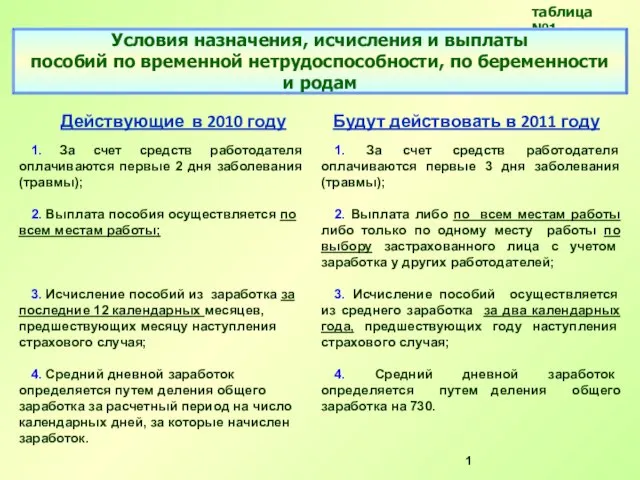

Александр Твардовский (1910 – 1971) Действующие в 2010 году

Действующие в 2010 году Рефинансирование

Рефинансирование Презентация на тему English-speaking countries (Англоговорящие страны)

Презентация на тему English-speaking countries (Англоговорящие страны)  Управления охраной труда на предприятии путем привлечения профильной аутсорсинговой организации

Управления охраной труда на предприятии путем привлечения профильной аутсорсинговой организации Куда сходить и как это найти? Club Map

Куда сходить и как это найти? Club Map Кадровый состав ГПС МЧС России. Лекция 1.5

Кадровый состав ГПС МЧС России. Лекция 1.5 Развитие института корпоративных секретарей в России(проблемные вопросы)

Развитие института корпоративных секретарей в России(проблемные вопросы) Турнир знатоков

Турнир знатоков Масса тела

Масса тела Презентация на тему Пунктуационный разбор

Презентация на тему Пунктуационный разбор  Решение задач на смеси, растворы и сплавы

Решение задач на смеси, растворы и сплавы