Содержание

- 2. План Основы компьютерной коммуникации Аппаратные компоненты сети Классификации компьютерных сетей Организация сети Интернет Сервисы Интернет Компьютерные

- 3. Основы компьютерной коммуникации Компьютерная сеть - система распределенных на территории аппаратных, программных и информационных ресурсов, связанных

- 4. Сообщения передаются по каналу связи с использованием одного из методов: симплексный - передача только в одном

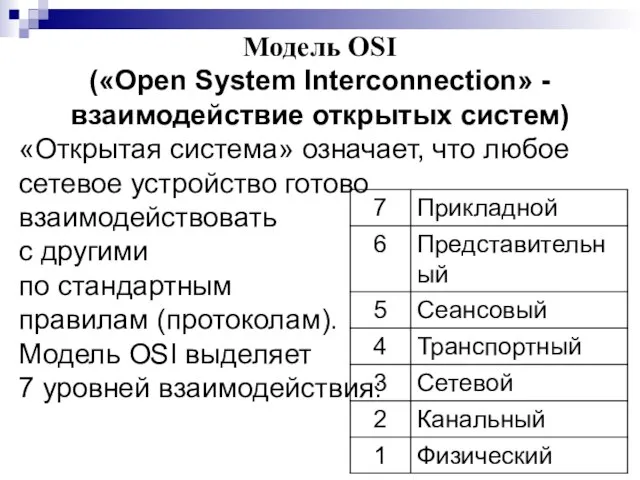

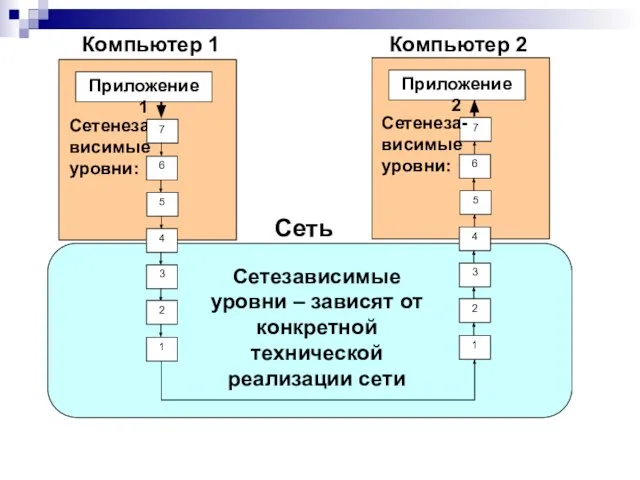

- 5. Модель OSI («Open System Interconnection» - взаимодействие открытых систем) «Открытая система» означает, что любое сетевое устройство

- 6. 1 – передача битов по кабелю; 2 – передача кадров по каналу связи; 3 - обеспечивает

- 8. Любая компьютерная сеть характеризуется топологией, протоколами, интерфейсами, сетевыми техническими и программными средствами (т.е. архитектурой сети). Сетевые

- 9. Стандарт Token Ring. Разработан IBM в 1984 г. Топология – «кольцо». Используется передача маркера (token) –

- 10. ATM («асинхронный режим передачи») – передача малыми ячейками (53 байта) с очень высокой скоростью. 1989 г.

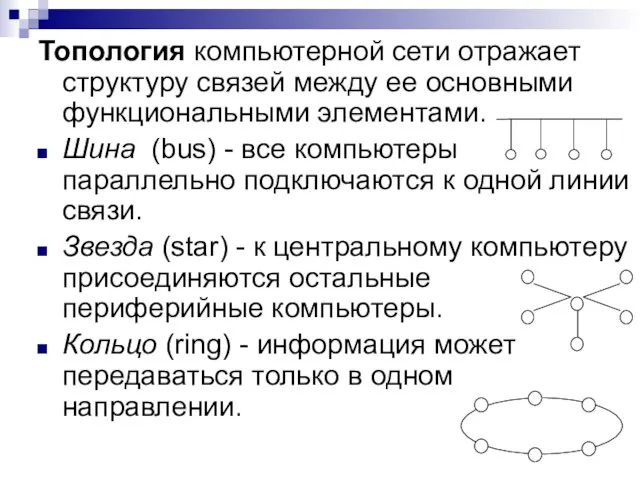

- 11. Топология компьютерной сети отражает структуру связей между ее основными функциональными элементами. Шина (bus) - все компьютеры

- 12. Сетевые программные средства осуществляют управление работой компьютерной сети и обеспечивают соответствующий интерфейс с пользователями. Особую роль

- 13. 2. Аппаратные компоненты сети 2.1. Каналы передачи данных компьютерных сетей аналоговые телефонные каналы общего назначения (выделенная

- 14. коаксиальный кабель (тонкий и толстый) – до недавнего времени был самым распространенным; витая пара: неэкранированная и

- 15. Три технологии передачи данных : коммутация каналов коммутация сообщений коммутация пакетов.

- 16. 2.2. Сетевое оборудование Сетевой адаптер (контроллер, карта) — это устройство, расположенное в компьютере, подключаемое к сетевому

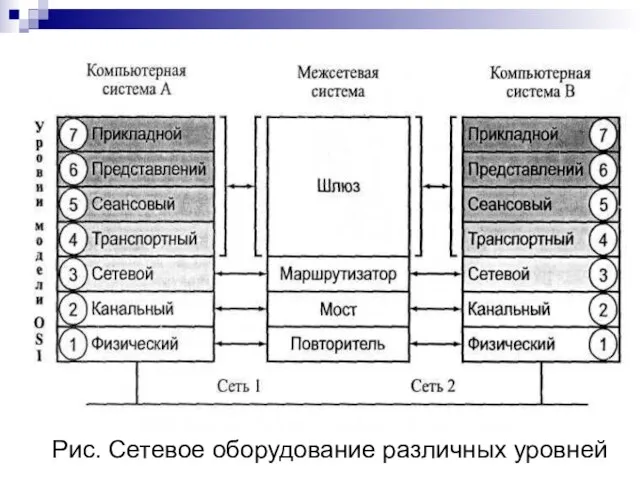

- 17. Рис. Сетевое оборудование различных уровней

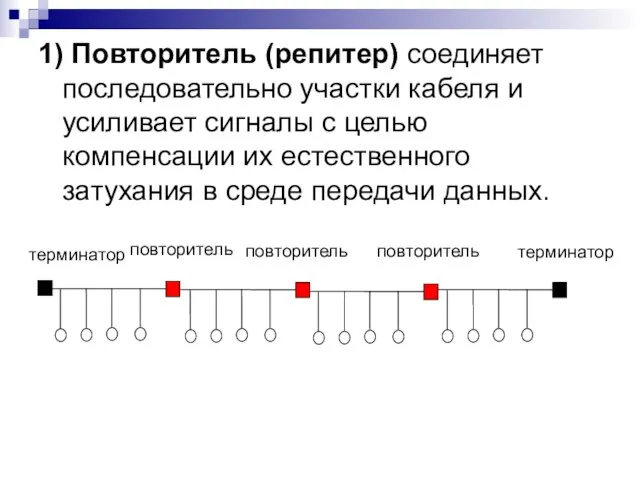

- 18. 1) Повторитель (репитер) соединяет последовательно участки кабеля и усиливает сигналы с целью компенсации их естественного затухания

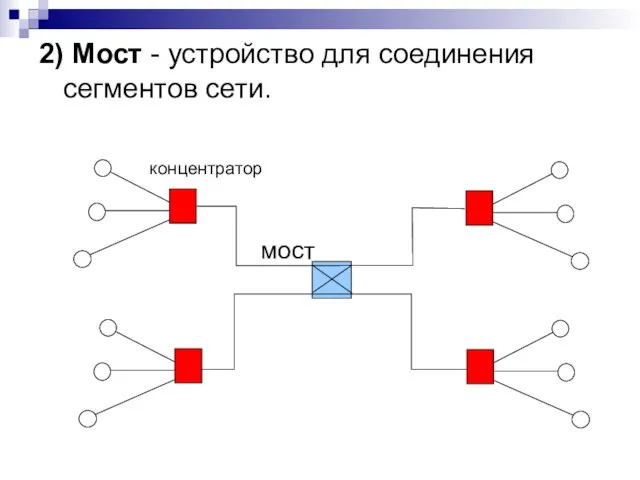

- 19. 2) Мост - устройство для соединения сегментов сети.

- 20. 3) Маршрутизатор - работает на границах сегментов сети; главная задача - оптимизация маршрутов продвижения информационных пакетов.

- 21. 6) Коммутатор (коммутирующий концентратор) распознает адрес пакета и при необходимости пересылает его в другой сегмент. Сам

- 22. 3. Классификации компьютерных сетей По территориальному признаку: LAN - локальные сети (Local Area Networks); MAN -

- 24. Базовый протокол Интернет: TCP/IP

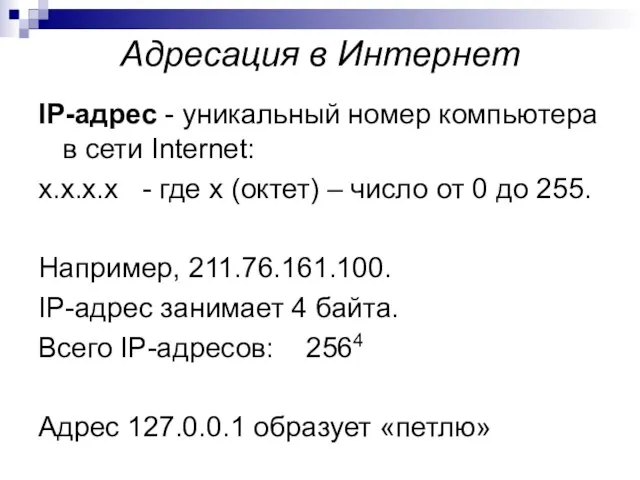

- 25. Адресация в Интернет IP-адрес - уникальный номер компьютера в сети Internet: x.x.x.x - где x (октет)

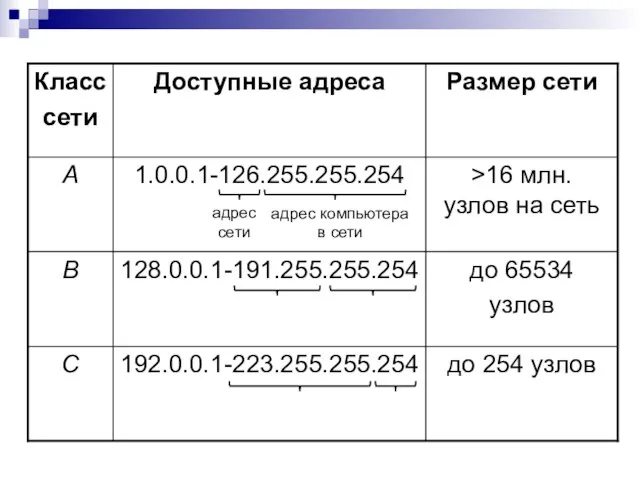

- 26. адрес сети адрес компьютера в сети

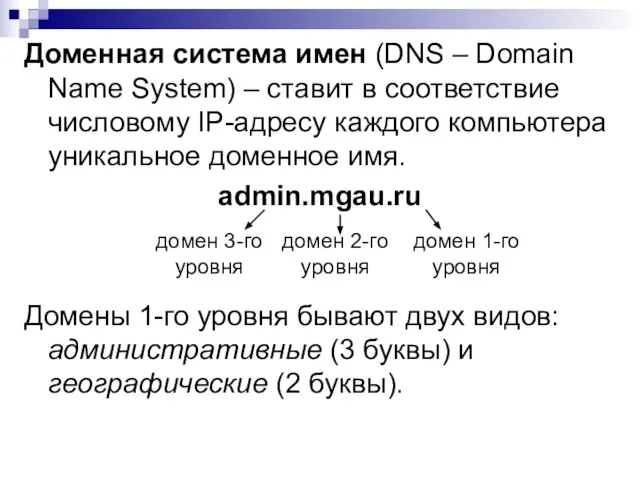

- 27. Доменная система имен (DNS – Domain Name System) – ставит в соответствие числовому IP-адресу каждого компьютера

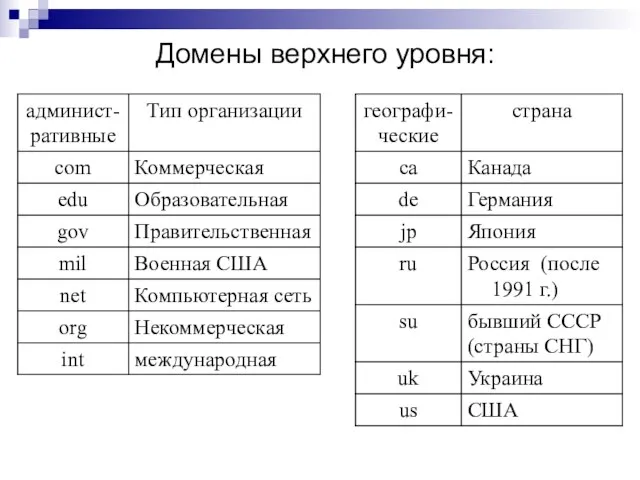

- 28. Домены верхнего уровня:

- 29. В Интернете любой документ имеет свое уникальное имя URL (Universal Resource Locator, универсальный указатель ресурса): служба://имя_компьютера/каталог/подкаталог/…./имяфайла.

- 30. 5. Сервисы Интернет Telnet - удаленный доступ. www – это гипертекстовая информационно-поисковая система в Интернет. Гипертекст

- 31. Создание web-страниц осуществляется с помощью языка разметки гипертекста HTML (Hyper Text Markup Language). Файлы веб-страниц имеют

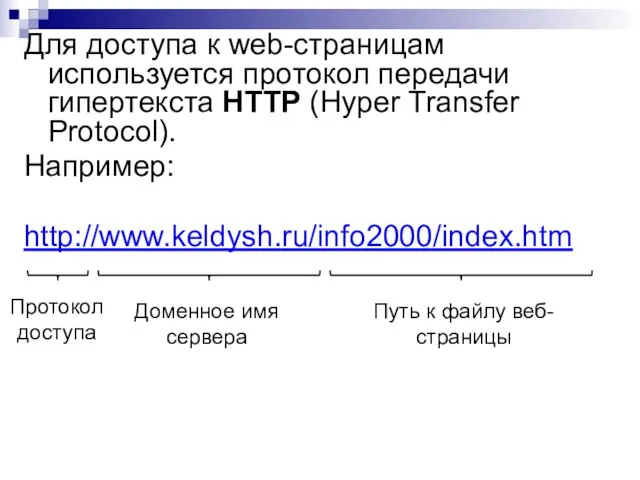

- 32. Для доступа к web-страницам используется протокол передачи гипертекста HTTP (Hyper Transfer Protocol). Например: http://www.keldysh.ru/info2000/index.htm Протокол доступа

- 33. Поисковые серверы: http://www.rambler.ru http://www.yandex.ru http://www.ya.ru http://www.google.ru http://www.aport.ru http://www.yahoo.ru

- 34. Служба FTP (File Transfer Protocol) — передача файлов. ftp://ftp.microsoft.com/pub/support/util/file.zip Электронная почта (e-mail) - обмен почтовыми сообщениями

- 35. Сетевые новости UseNet (группы новостей, конференции). comp.sys.sun.admin - обсуждение вопросов администрирования компьютерных систем фирмы Sun Microsystems

- 36. Общение on-line ICQ. Интернет-пейджер. 1996 г. IRC (Internet Relay Chat) - система, позволяющая вести диалог с

- 37. 6. Компьютерные преступления Компьютерные преступления - это предусмотренные уголовным законодательством общественно опасные действия, в которых объектом

- 38. Базовые принципы информационной безопасности: целостности данных конфиденциальности информации. Меры, направленные на предупреждение компьютерных преступлений: технические, организационные

- 39. 7. Защита информации в компьютерных сетях Меры защиты : средства физической защиты программные средства административные меры

- 40. Шифрование данных используют для обеспечения конфиденциальности данных. Стандарт DES использует симметричное шифрование. Алгоритм RSA является ассиметричным

- 41. В России базовые нормы защиты информации содержатся в законах «Об информации, информатизации и защите информации» (1995

- 42. 8. Компьютерные вирусы и антивирусные программы Компьютерным вирусом называется специально написанная программа, способная самопроизвольно присоединяться к

- 43. Классификации вирусов по среде обитания: сетевые, файловые, загрузочные, макровирусы; по способу заражения: резидентные, нерезидентные; по степени

- 45. Скачать презентацию

Мастерская радости

Мастерская радости Презентация на тему Природа и климат Австралии

Презентация на тему Природа и климат Австралии  Презентация на тему Фонетика. Методика Прокудиной А. В.

Презентация на тему Фонетика. Методика Прокудиной А. В. КВН юных пожарныхОткрытое внеклассное мероприятие по основам безопасности жизни для учеников 5-6-х классов

КВН юных пожарныхОткрытое внеклассное мероприятие по основам безопасности жизни для учеников 5-6-х классов Проектная деятельность педагога в учебном процессе

Проектная деятельность педагога в учебном процессе РЕАЛИЗАЦИЯ ПРОЕКТА «Спортивный клуб+ Спортивный сертификат» В ПЕРМСКОМ КРАЕ

РЕАЛИЗАЦИЯ ПРОЕКТА «Спортивный клуб+ Спортивный сертификат» В ПЕРМСКОМ КРАЕ Русскийй музей. Пейзаж и натюрморт

Русскийй музей. Пейзаж и натюрморт Презентация на тему Джинсы

Презентация на тему Джинсы  Приглашаем к сотрудничеству. Рекламные возможности ВК Алтай

Приглашаем к сотрудничеству. Рекламные возможности ВК Алтай Презентация на тему Новгородская земля Хозяйственные и культурные особенности Новгородской земли

Презентация на тему Новгородская земля Хозяйственные и культурные особенности Новгородской земли Отдых на Балтийском побережье

Отдых на Балтийском побережье Жизнь в профессии Имидж учителя

Жизнь в профессии Имидж учителя Школа в годы войны

Школа в годы войны Маркетинговое исследование авторынка. Производство автомобилей

Маркетинговое исследование авторынка. Производство автомобилей Использование ПК в процессе обучения детей с ограниченными возможностями в развитии

Использование ПК в процессе обучения детей с ограниченными возможностями в развитии Дворец Пусловских

Дворец Пусловских Бурашникова Роза Махмутовна Учитель русского языка и литературы МОУ «Лицей №11 им. Т.И. Александровой г. Йошкар-Олы» Стаж работы 26 л

Бурашникова Роза Махмутовна Учитель русского языка и литературы МОУ «Лицей №11 им. Т.И. Александровой г. Йошкар-Олы» Стаж работы 26 л Погода в доме

Погода в доме ВЫСШАЯ ШКОЛА ПСИХОЛОГИИ И ПЕДАГОГИЧЕСКОГО ОБРАЗОВАНИЯ Северного Арктического

ВЫСШАЯ ШКОЛА ПСИХОЛОГИИ И ПЕДАГОГИЧЕСКОГО ОБРАЗОВАНИЯ Северного Арктического Кто как наш Бог Агнец Он и лев Восходит на престол Преклонятся небо и земля В присутствиии Его

Кто как наш Бог Агнец Он и лев Восходит на престол Преклонятся небо и земля В присутствиии Его Бытовая мебель

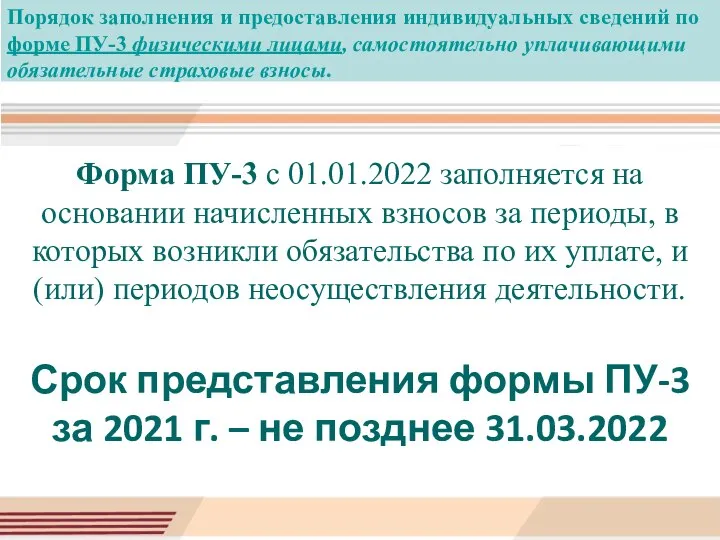

Бытовая мебель Порядок заполнения и предоставления индивидуальных сведений по форме ПУ-3 физическими лицами

Порядок заполнения и предоставления индивидуальных сведений по форме ПУ-3 физическими лицами Установочный вебинар второго межсессионного периода от Алины Безденежных. Образовательная программа Faberlic PRO

Установочный вебинар второго межсессионного периода от Алины Безденежных. Образовательная программа Faberlic PRO Система дополнительного образования ГОУ «Волгоградский кадетский (казачий) корпус»

Система дополнительного образования ГОУ «Волгоградский кадетский (казачий) корпус» Формальное исполнение алгоритма

Формальное исполнение алгоритма Движение - жизнь

Движение - жизнь Особенности интеграции в «БЫСТРЫХ» проектах

Особенности интеграции в «БЫСТРЫХ» проектах «Cодействие разработке мер, способствующих интеграции трудящихся-мигрантов в принимающее общество»

«Cодействие разработке мер, способствующих интеграции трудящихся-мигрантов в принимающее общество»