Содержание

- 2. Предисловие Бизнес требует доступности всех ИТ-сервисов из любой точки земного шара и с любых мобильных устройств…

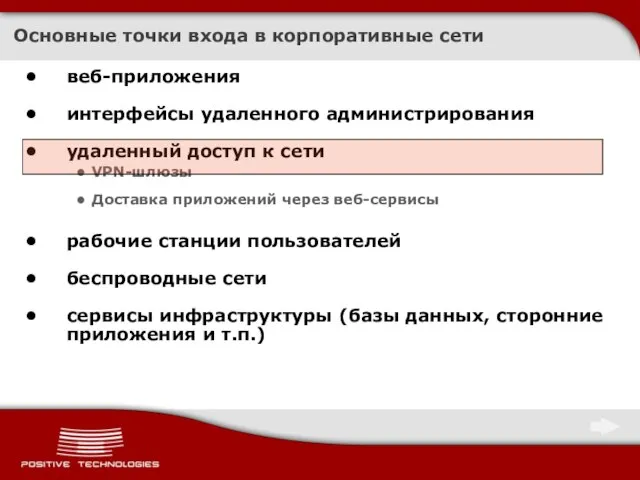

- 3. Основные точки входа в корпоративные сети веб-приложения интерфейсы удаленного администрирования удаленный доступ к сети VPN-шлюзы Доставка

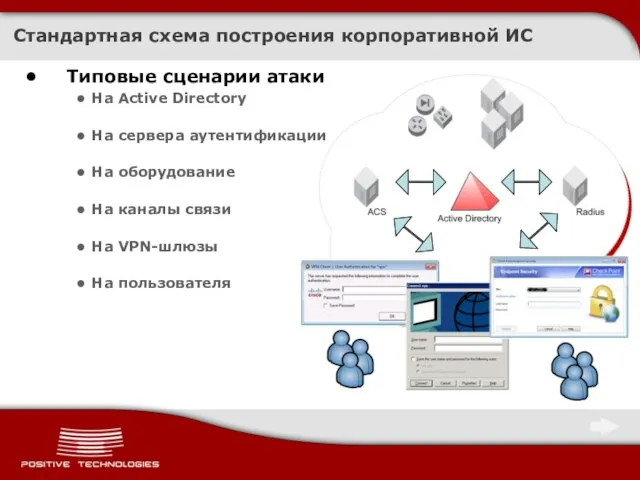

- 4. Типовые сценарии атаки На Active Directory На сервера аутентификации На оборудование На каналы связи На VPN-шлюзы

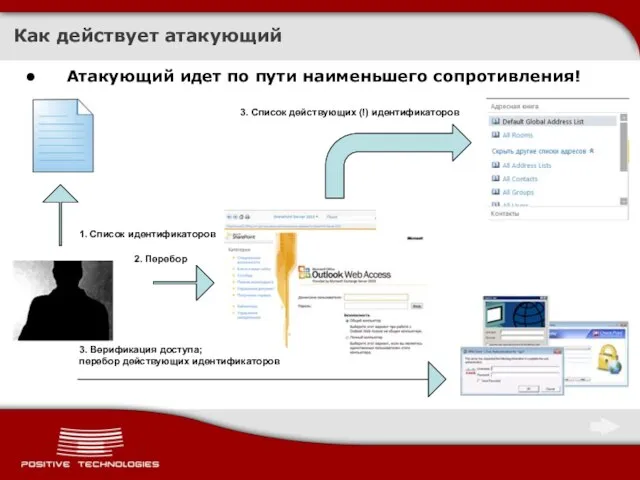

- 5. Как действует атакующий Атакующий идет по пути наименьшего сопротивления! 1. Список идентификаторов 2. Перебор 3. Список

- 6. Более половины пользователей в Российских компаниях используют цифровые пароли http://www.ptsecurity.ru/download/PT-Metrics-Passwords-2009.pdf Политика сложности используемых паролей в сетях

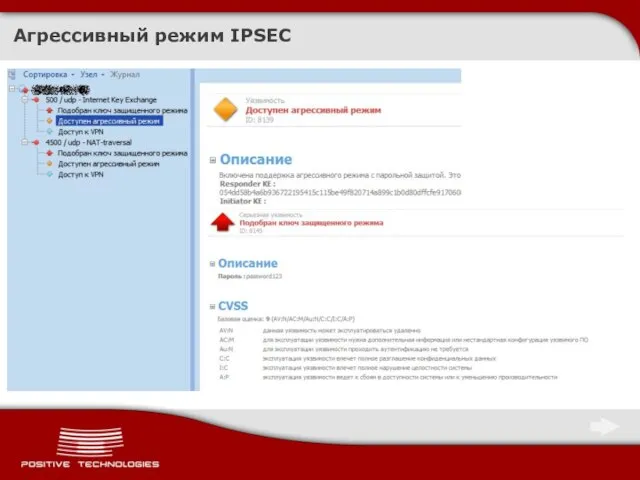

- 7. Агрессивный режим IPSEC

- 8. Основной режим IPSEC Pre-shared key и GroupName могут быть восстановлены путем перебора Могут быть найдены в

- 9. Чем опасен удаленный доступ к сети Классический удаленный доступ к сети (IPSEC/PPTP) Пользователь обладает административными привилегиями

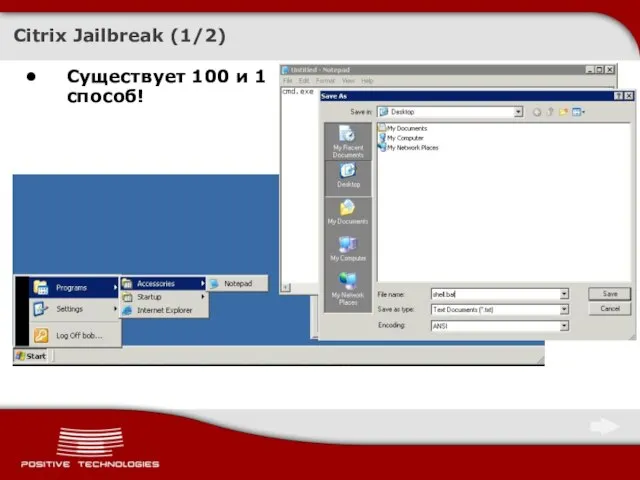

- 10. http://synjunkie.blogspot.com/search/label/Citrix Citrix Jailbreak (1/2) Существует 100 и 1 способ!

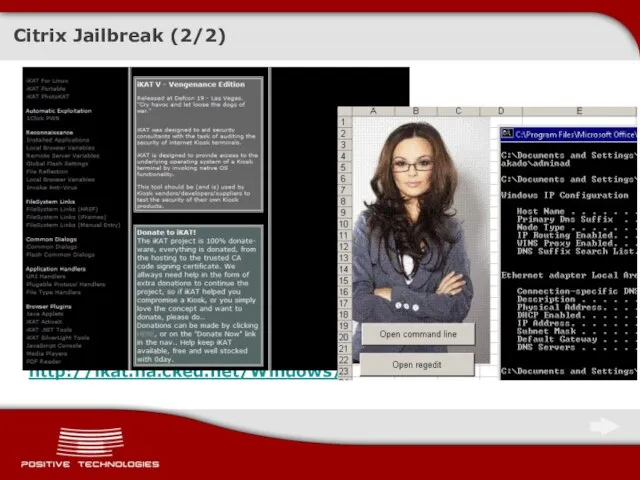

- 11. Citrix Jailbreak (2/2) http://ikat.ha.cked.net/Windows/

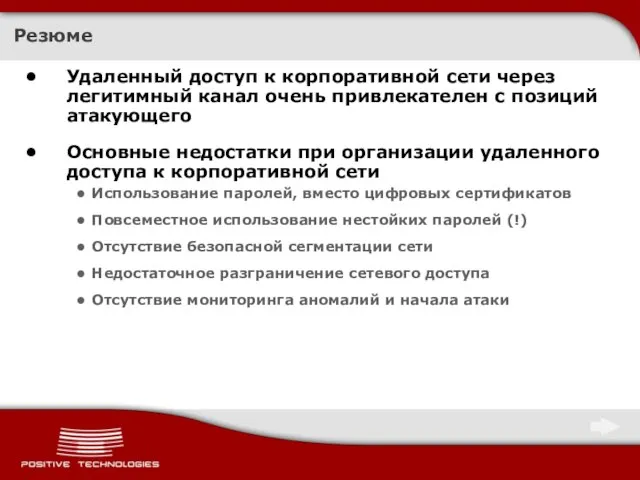

- 12. Резюме Удаленный доступ к корпоративной сети через легитимный канал очень привлекателен с позиций атакующего Основные недостатки

- 14. Скачать презентацию

Пример Маленво

Пример Маленво Налоговая система унитарных государств

Налоговая система унитарных государств Shrove Tuesday and Lent

Shrove Tuesday and Lent БЭСТ-5. АПТЕКАТо, что доктор прописал!

БЭСТ-5. АПТЕКАТо, что доктор прописал! Понятие избирательная система

Понятие избирательная система Исторические этапы становления и развития школы

Исторические этапы становления и развития школы Криминалистическое оружиеведение. Тема 6

Криминалистическое оружиеведение. Тема 6 Экологические функции правоохранительных органов

Экологические функции правоохранительных органов Презентация на тему Радиация вокруг нас

Презентация на тему Радиация вокруг нас  Реклама как способ стимулирования сбыта

Реклама как способ стимулирования сбыта Двигатель Туарег

Двигатель Туарег Роботизированный склад - вершина эволюции хранения

Роботизированный склад - вершина эволюции хранения Персональный состав комиссии по делам молодежи при общественном совете города Вологды

Персональный состав комиссии по делам молодежи при общественном совете города Вологды Теория целей Локка

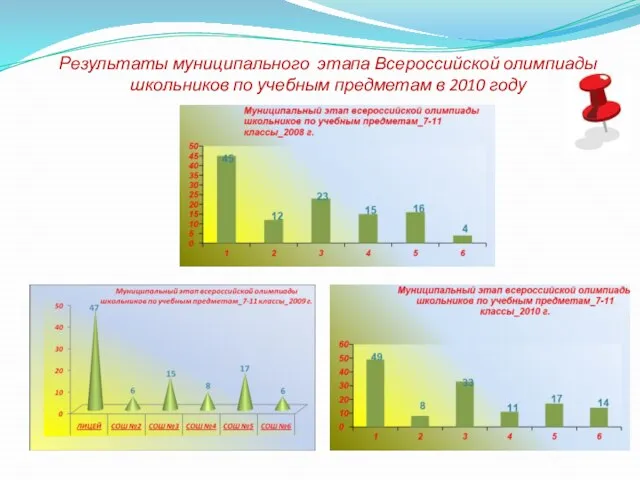

Теория целей Локка Результаты муниципального этапа Всероссийской олимпиады школьников по учебным предметам в 2010 году

Результаты муниципального этапа Всероссийской олимпиады школьников по учебным предметам в 2010 году Желатин

Желатин Перемикач, цикл while. Лекція 9

Перемикач, цикл while. Лекція 9 Летние оздоровительные лагеря (ЛОЛ)

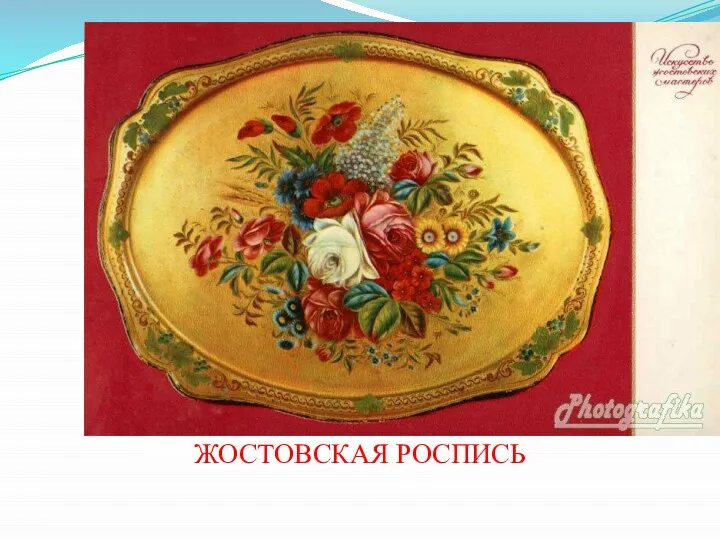

Летние оздоровительные лагеря (ЛОЛ) Жостовская роспись

Жостовская роспись Основы управления формирований территориальных войск

Основы управления формирований территориальных войск Код-ревью На страже ваших багов.

Код-ревью На страже ваших багов. Районное методическое объединение заместителей заведующих по организации безопасности Тема: «Пожар» Место проведения : Муниципа

Районное методическое объединение заместителей заведующих по организации безопасности Тема: «Пожар» Место проведения : Муниципа Изобразительные возможности средств письма

Изобразительные возможности средств письма Нанотехнологии

Нанотехнологии Разработка Web-представительства для ЗАО «А-СЕРВИС»

Разработка Web-представительства для ЗАО «А-СЕРВИС» Адресация в Интернет

Адресация в Интернет Сестринская помощь при новообразованиях

Сестринская помощь при новообразованиях  Дома интернаты ГАСО КРСоциальные показатели

Дома интернаты ГАСО КРСоциальные показатели