Содержание

- 2. Относно настоящата лекция Настоящата демонстрационна лекция е част от курса “Мрежова сигурност”, четен във ФМИ на

- 3. Лектори Атанас Бъчваров Системен и мрежов администратор Системен програмист Състезател по информатика Специалист по UNIX OS.

- 4. Лектори Васил Колев Програмист и състезател по информатика от 1992 Системен и мрежов администратор от 1996

- 5. Лектори Георги Чорбаджийски Системен и мрежов администратор от 1996 Технически директор и съдружник в Unix Solutions

- 6. Лектори Петър Пенчев Програмист от 1995, един от разработчиците на операционната система FreeBSD Системен и мрежов

- 7. Лектори Светлин Наков Консултант по разработка на софтуер Състезател по информатика от 1992 Медалист от няколко

- 8. Лектори Николай Недялков Програмист и състезател по информатика от 1995 Спечелил студентски права от олиампиадата по

- 9. За курса “Мрежова сигурност” Курсът “Мрежова сигурност” е изборна дисциплина към ФМИ на СУ Целта на

- 10. План на лекцията Въведение. Цели на демонстрацията. Необходими знания и умения Описание на тестовата мрежова инфраструктура

- 11. Въведение Цели на демонстрацията Запознаване с често срещани атаки върху datalink, network и transport слоевете от

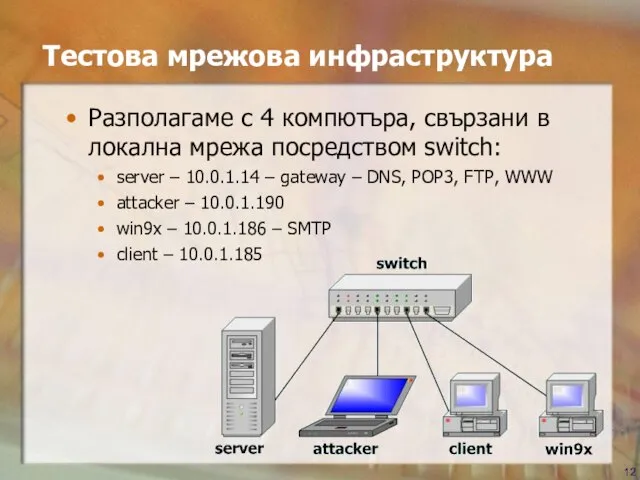

- 12. Tестова мрежова инфраструктура Разполагаме с 4 компютъра, свързани в локална мрежа посредством switch: server – 10.0.1.14

- 13. План за демонстрациите За всяка атака ще разгледаме: Цел на атаката Необходими условия Теоретично обяснение Схематично

- 14. Начало на демонстрацията

- 15. Datalink слой от OSI модела Слоят datalink отговаря за логическата организация на битовете данни, които се

- 16. ARP Poisoning Предварителна подготовка Разликата между switch и hub Hub устройствата са най-обикновени повторители – разпращат

- 17. ARP Poisoning Цели на атаката: Да се промени маршрута на чужд мрежов трафик в Ethernet локална

- 18. ARP Poisoning Необходими условия: Ethernet локална мрежа Свързаността може да е чрез hub или switch –

- 19. ARP Poisoning Теоретично обяснение: Атакуващият изпраща фалшифицирани (spoofed) ARP пакети към машината жертва и към gateway-а

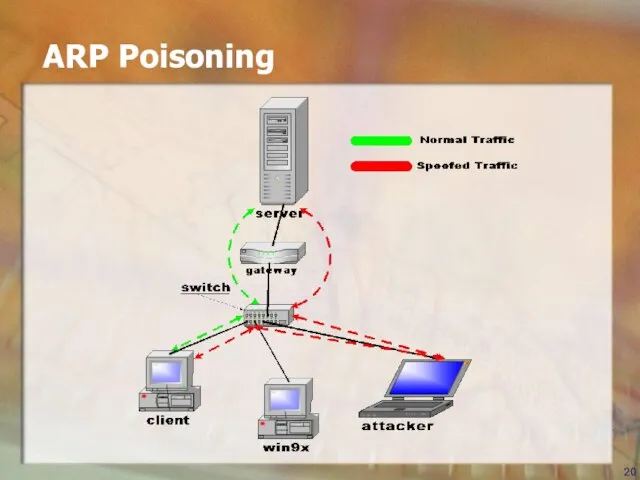

- 20. ARP Poisoning

- 21. ARP Poisoning Инструмент за провеждане на атаката arpspoof

- 22. ARP Poisoning Демонстрация на атаката ARP Poisoning

- 23. ARP Poisoning Начини за защита Разпознаване на ARP Poisoning атака arp ping -r traceroute Проблем: Атаката

- 24. ARP Poisoning Начини за защита Ефективна защита е възможна като се използва managed switch с филтри,

- 25. ARP Poisoning Разпознаване на ARP Poisoning атака arp Командата arp показва съдържанието на локалния ARP кеш

- 26. ARP Poisoning Разпознаване на ARP Poisoning атака ping -r Командата ping -r изпраща ICMP пакети с

- 27. ARP Poisoning Разпознаване на ARP Poisoning атака traceroute Командата traceroute проследява пътя на пакетите между две

- 28. ARP Poisoning Демонстрация на начините за откриване на атаката ARP Poisoning и начините за маскирането и

- 29. Анализ на чужд мрежов трафик Цели на атаката: Да се подслуша чужд мрежов трафик и да

- 30. Теоретично обяснение Ако чуждият мрежов трафик достига по някакъв начин до атакуващия, той може да го

- 31. Начини за защита: Защита в локалната мрежа Не използваме hub-ове Не допускаме възможност за ARP poisoning

- 32. Демонстрация на атаката “подслушване на чужд трафик по мрежата” Анализ на чужд мрежов трафик

- 33. DNS Spoofing DNS е много важна услуга в Интернет Атаката е върху network и application слоевете

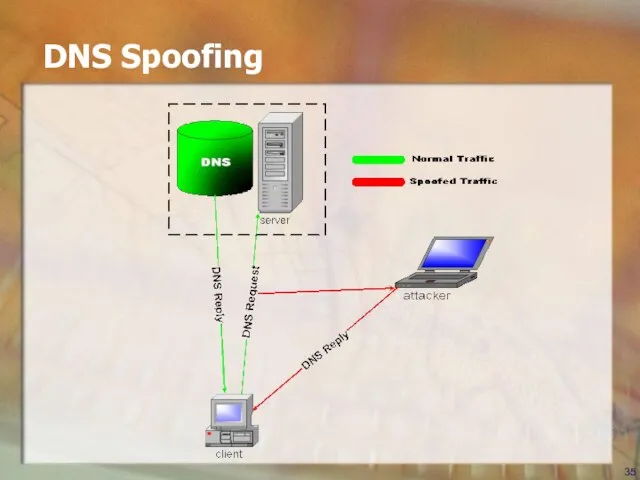

- 34. DNS Spoofing Теоретично обяснение Жертвата изпраща заявка за намиране на IP адреса по името на дадена

- 35. DNS Spoofing

- 36. DNS Spoofing Инструменти за провеждане на атаката DNSspoof arpspoof

- 37. Начини за защита Защита в локалната мрежа Не използваме hub-ове Не допускаме възможност за ARP poisoning

- 38. DNS Spoofing Демонстрация на атаката DNS Spoofing

- 39. Network слой от OSI модела Слоят network дефинира по какъв начин чрез последователност от обмяна на

- 40. IPID Games – Idle Scan Цели на атаката: Да се сканират TCP портовете на дадена машина

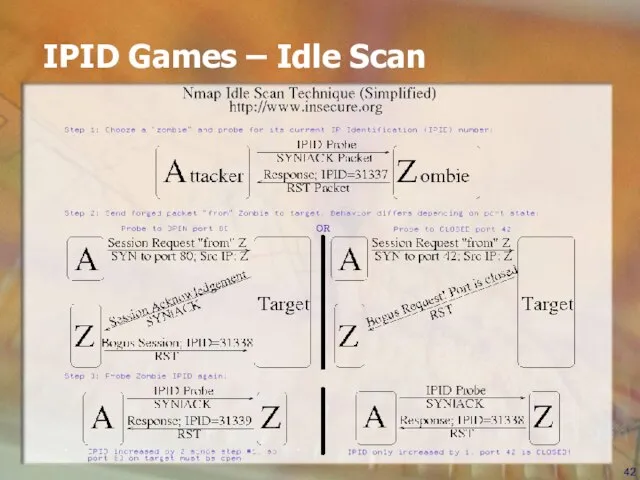

- 41. IPID Games – Idle Scan Теоретично обяснение: Атакуващата машина изпраща spoofed SYN пакет до някой порт

- 42. IPID Games – Idle Scan

- 43. Инструменти за провеждане на атаката hping Начини за защита Zombie машината може да се защити, като

- 44. IPID Games – Idle Scan Демонстрация на атаката Idle Scan

- 45. Измерване на трафика на дадена машина Чрез следене как се променят стойностите на IPID-то може да

- 46. Transport слой от OSI модела Слоят transport дефинира как да се извършва пренасянето на информация по

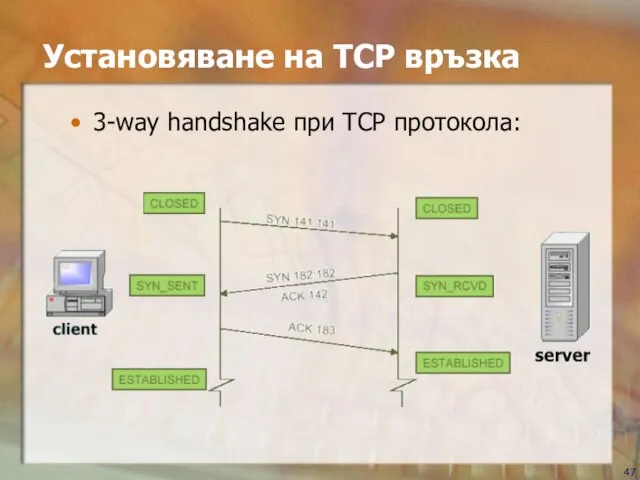

- 47. Установяване на TCP връзка 3-way handshake при TCP протокола:

- 48. Живот на една TCP връзка Първоначалното установяване на TCP връзка става с SYN пакет посредством 3-way

- 49. TCP Kill Цел на атаката: Да се прекрати насилствено TCP връзка Да не се позволява отваряне

- 50. TCP Kill Теоретично обяснение Атакуващата страна подслушва трафика на жертвата и прихваща неговите TCP sequence номера

- 51. TCP Kill Начини за защита: Не допускаме нашият трафик да бъде подслушван В локална мрежа Не

- 52. TCP Kill Демонстрация на атаката TCP Kill

- 53. Методи за контрол на скоростта в TCP/IP TCP window size Количеството чакащи данни (непотвърдени от получателя

- 54. TCP Nice Цел на атаката: Да се забави скоростта на отворена TCP връзка Необходими условия: Атакуващият

- 55. TCP Nice Теоретично обяснение Чрез подходящи spoofed пакети атакуващият принуждава машините-жертви да си изпращат данните една

- 56. TCP Nice Начини за защита: Не допускаме нашият трафик да бъде подслушван В локална мрежа Не

- 57. TCP Nice Демонстрация на атаката TCP Nice

- 58. SYN Flood Цел на атаката: Да направим невъзможно приемането на нови TCP връзки на определен порт

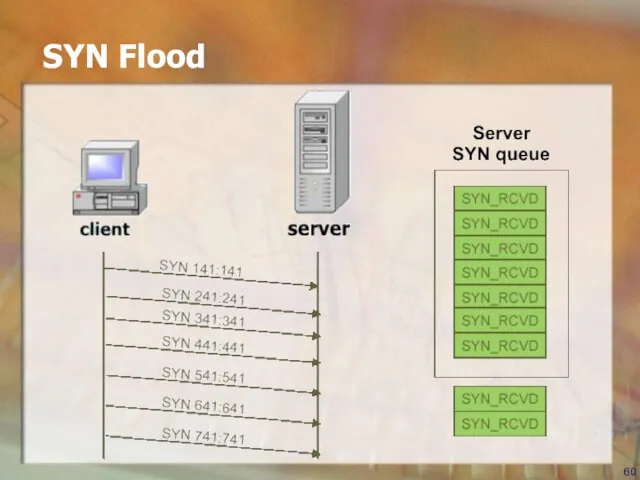

- 59. SYN Flood Теоретично обяснение Атакуващият изпраща голям брой фалшифицирани SYN пакети от името на различни недостъпни

- 60. SYN Flood

- 61. SYN Flood Инструменти за провеждане на атаката synk Начини за защита: SYN cookies Не се използва

- 62. SYN Flood Демонстрация на атаката SYN Flood

- 63. Blind TCP Spoofing Цел на атаката: Да се осъществи TCP връзка до определена машина от името

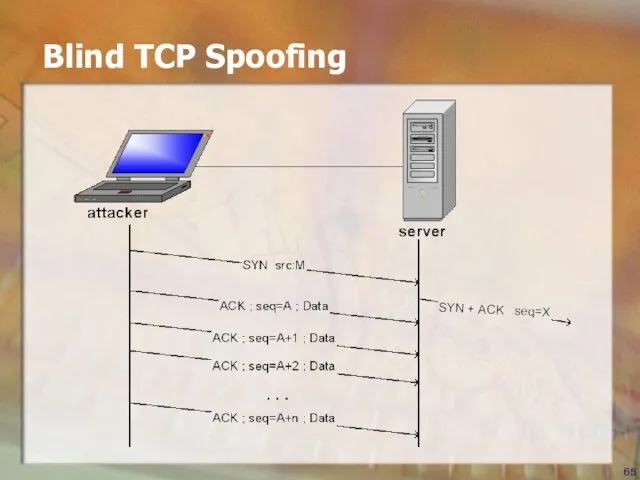

- 64. Blind TCP Spoofing Теоретично обяснение: Атакуващият изпраща SYN пакет към жертвата от името на някоя недостижима

- 65. Blind TCP Spoofing

- 66. Blind TCP Spoofing Инструменти за провеждане на атаката Саморъчно разработени инструменти Начини за защита: Смяна на

- 67. Blind TCP Spoofing Демонстрация на атаката Blind TCP Spoofing

- 68. Ресурси, свързани с темата Курс “Мрежова сигурност” – http://www.nedyalkov.com/security/ Wireless Access Points and ARP Poisoning –

- 69. Ресурси, свързани с темата Idle Scanning and related IPID games – http://www.insecure.org/nmap/idlescan.html hping - http://www.hping.org/ SYN

- 71. Скачать презентацию

Владимир Владимир Маяковский

Владимир Владимир Маяковский  Кукольный спектакль Зайкина тётя

Кукольный спектакль Зайкина тётя Презентация на тему Язык HTML

Презентация на тему Язык HTML Культура во второй половине XX-начале XXI века.

Культура во второй половине XX-начале XXI века. Сделай свое лето со 2 июня по 3 августа 2019 года включительно (период действия каталогов №№8–10 2019 года)

Сделай свое лето со 2 июня по 3 августа 2019 года включительно (период действия каталогов №№8–10 2019 года) Презентация на тему: Информация, как основная сущность теории информации

Презентация на тему: Информация, как основная сущность теории информации Тип губки

Тип губки использование религиозных символов в коммерческой рекламе

использование религиозных символов в коммерческой рекламе Prezentatsia1

Prezentatsia1 A real professional. What does it mean?

A real professional. What does it mean? Santa Claus

Santa Claus Внутренняя политика России в начале XXI века – восстановление государства

Внутренняя политика России в начале XXI века – восстановление государства Общественная жизнь России при Николае I

Общественная жизнь России при Николае I Le frasi ridicole

Le frasi ridicole Предложения по подготовке специалистовдля реализации проектов по коммерциализации товаров и услуг ГНСС «ГЛОНАСС»

Предложения по подготовке специалистовдля реализации проектов по коммерциализации товаров и услуг ГНСС «ГЛОНАСС» Создание культурной среды при обучении младших школьников иностранному языку

Создание культурной среды при обучении младших школьников иностранному языку Технические кодексы установившейся практики в области охраны окружающей среды и природопользования

Технические кодексы установившейся практики в области охраны окружающей среды и природопользования Одуванчик

Одуванчик Введение в теорию производства

Введение в теорию производства "ПО ДОРОГАМ ГРАЖДАНСКОЙ ВОЙНЫ"

"ПО ДОРОГАМ ГРАЖДАНСКОЙ ВОЙНЫ" Как фотографировать высокое сооружение

Как фотографировать высокое сооружение Презентация на тему Роль права в жизни государства

Презентация на тему Роль права в жизни государства Презентация на тему Деревья леса

Презентация на тему Деревья леса l_sapr_1-7

l_sapr_1-7 Эффективные способы использования заемных средств, способствующие развитию бизнеса.

Эффективные способы использования заемных средств, способствующие развитию бизнеса. Алиса в стране чудес

Алиса в стране чудес Добровольцы мы (3 раза) В армии Христа. Смело мы идем за своим Вождем, С Ним мы победим врага.

Добровольцы мы (3 раза) В армии Христа. Смело мы идем за своим Вождем, С Ним мы победим врага. Особенности проведенияЕГЭв штатном режиме

Особенности проведенияЕГЭв штатном режиме