Содержание

- 2. Область применения В мире более 600 миллионов персональных компьютеров, НО 90% из них до сих пор

- 3. Область применения В мире более 600 миллионов персональных компьютеров, НО 90% из них до сих пор

- 4. СТАТИЧЕСКИЕ ПАРОЛИ Что не так со статическими паролями ? Они являются СЛАБЫМ звеном в системе безопасности.

- 5. 1 ...что пароль может быть легко предсказуем, взломан или даже виден Потому что… ...обычно они простые,

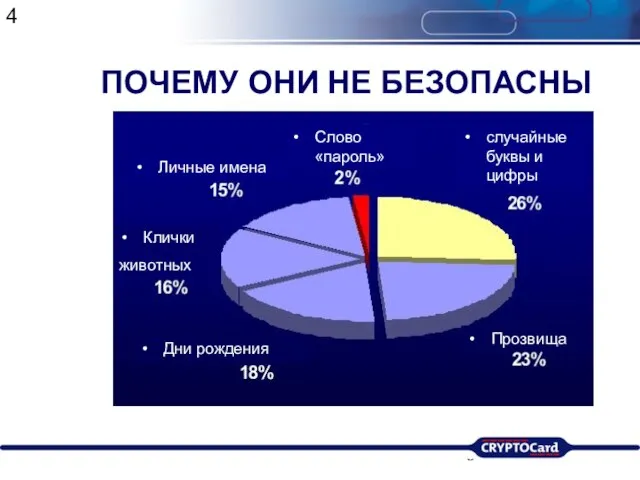

- 6. ПОЧЕМУ ОНИ НЕ БЕЗОПАСНЫ случайные буквы и цифры Прозвища Дни рождения Клички животных Личные имена Слово

- 7. КТО ГОВОРИТ, ЧТО ЭТО ПРОБЛЕМА “ Управление паролем входит в «Десятку» уязвимостей в безопасности, с которыми

- 8. ПУГАЮЩИЕ ФАКТЫ По данным последних исследований, LC4 (программа взлома паролей) угадывает половину случайных, программно-сгенерированных, “сложных” паролей

- 9. MICROSOFT ВЗЛОМАН ! КОД УКРАДЕН! “…. Хакеры воспользовались украденными паролями с целью проникновения в секретные зоны

- 10. ВНУТРИСЕТЕВАЯ УГРОЗА «БОЛЕЕ 50% сетевых атак были запущены внутри сети.» Gartner 8

- 11. ОПАСНОСТЬ ИЗВНЕ Угроза реальна и непрерывно возрастает, потому что “электронная преступность” это уже не просто вредоносные

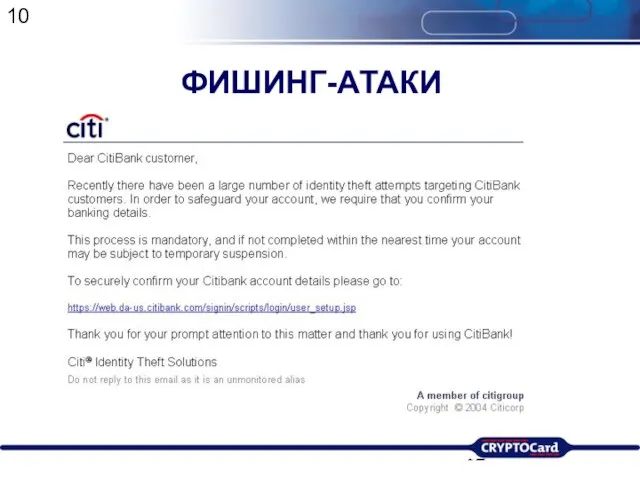

- 12. ФИШИНГ-АТАКИ 10

- 13. Потому что IT менеджеры верят, что они “БЕСПЛАТНЫЕ” ТАК ЗАЧЕМ ЖЕ СТАТИЧЕСКИЕ ПАРОЛИ? 11

- 14. НАСТОЯЩАЯ ЦЕНА “БЕСПЛАТНЫХ” ПАРОЛЕЙ Рассмотрим 2 факта…. “Обычно компания численностью 2,500 пользователей тратит только около 500,000$

- 15. СТАТИЧЕСКИЕ ПАРОЛИ- РОСКОШЬ! Таким образом, стоимость использования статических паролей на этом примере составляет…. Приблизительно 60$ на

- 16. ЧТО СТИМУЛИРУЕТ РЫНОК НЕОБХОДИМОСТЬ СОБЛЮДЕНИЯ ЗАКОНОВ Организации понимают, что находится под угрозой, и обращаются за подтверждением

- 17. Официальная позиция.. Компании должны быть в состоянии доказать, что пользователи, которым предоставляется доступ к их данным,

- 18. ИДЕАЛЬНЫЙ ПАРОЛЬ : Должен быть сложным Никогда не использоваться дважды Принадлежать одному пользователю Работать на любой

- 19. ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ Фактор 1: Что-то, что принадлежит ТОЛЬКО ВАМ (Ваш токен) Генерирует уникальный пароль Фактор 2:

- 20. ПРЕИМУЩЕСТВА 2FA Пароль не может быть совместным, украденным, забытым или записанным. Если токен потерян или украден

- 21. ПОЧЕМУ ИМЕННО CRYPTOCARD Уникальные возможности для продаж Абсолютная независимость Многоформатность отгрузки Мультиплатформенность Широкий ассортимент токенов Самостоятельная

- 22. Policy Security Integration Compliance Assimilation Cost SSL-VPN Web /App Username Databases Systems Windows XP 2000 Pro

- 23. CRYPTO-MAS Служба Управления Аутентификацией для организаций, которые не обладают опытом и не испытывают желания строить собственную

- 24. 1. Управляемая двухфакторная аутентификация 2. Небольшие первоначальные затраты 3. Быстрое внедрение 4. Не требуется специальной квалификации

- 25. CRYPTO-Server Интеграция с LDAP/AD Хранение информации о токенах в MySQL или Oracle Взаимодействие с приложениями по

- 26. Встраиваемое в существующую бизнес-среду решение по аутентификации с использованием токенов Взаимодействует, замещает или дополняет существующие методы

- 27. Достоинство многоплатформенности серверного программного обеспечения не только в поддержке всех основных операционных систем. Это возможность построения

- 28. Различные типы пользователей… Сетевые пользователи (LAN) Удаленные пользователи Надомные работники Контактные специалисты Технические специалисты Финансовые служащие

- 29. Мы позволяем конечным пользователям самостоятельно инициализировать их аппаратные токены. Это предотвращает возможность доступа третьей стороны к

- 30. Конкуренты изобрели один из лучших способов финансового мошенничества, который только можно было придумать! Они заставляют Вас

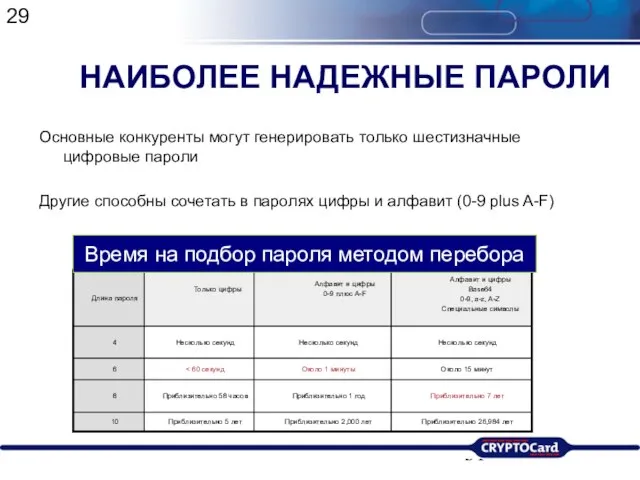

- 31. Основные конкуренты могут генерировать только шестизначные цифровые пароли Другие способны сочетать в паролях цифры и алфавит

- 32. Мы получаем Сертификат ФСТЭК Наш опытный дистрибьютор – Сетевые решения Мы готовы …….. К СОТРУДНИЧЕСТВУ CRYPTOCARD

- 33. Чем Лучше Продукт по Лучшей Цене, тем Лучше Результат ЗАПОМНИТЕ, ПОЖАЛУЙСТА 31

- 35. Скачать презентацию

КВН по русскому языку.

КВН по русскому языку. Конструкция There isare

Конструкция There isare Одеський навчально-виховний комплекс №49 «спеціалізована школа-загальноосвітня школа І-ІІ ступенів» Одеської міської ради Одеської області Конкурс малюнку « Польща в Європейському Союзі”

Одеський навчально-виховний комплекс №49 «спеціалізована школа-загальноосвітня школа І-ІІ ступенів» Одеської міської ради Одеської області Конкурс малюнку « Польща в Європейському Союзі” Скорость

Скорость Тема урока:«Остановка и стоянка транспортных средств»

Тема урока:«Остановка и стоянка транспортных средств» Легитимность. Виды легитимности

Легитимность. Виды легитимности История культивированного жемчуга

История культивированного жемчуга Глава 4. Экономика государства

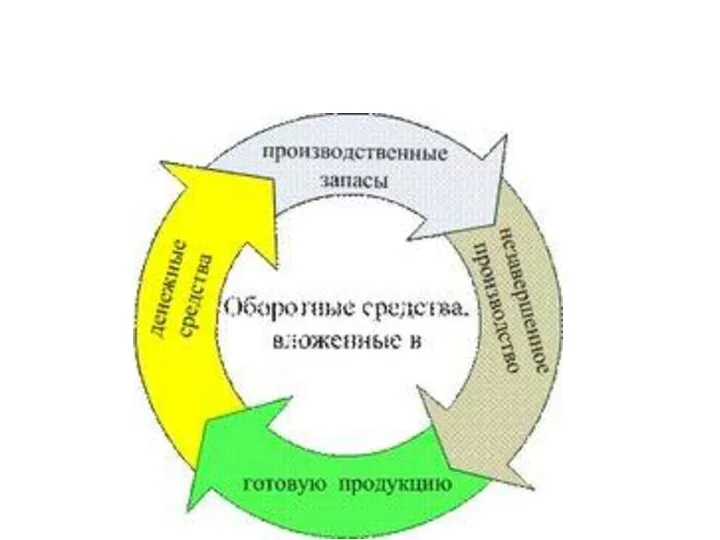

Глава 4. Экономика государства Производственные запасы

Производственные запасы Системы разведки залежей нефти и газа

Системы разведки залежей нефти и газа 21 октября – День герба и флага Тверской области

21 октября – День герба и флага Тверской области Международный свод сигналов (МСС-1965)

Международный свод сигналов (МСС-1965) «День Победы.»

«День Победы.» Презентация на тему Учебно-исследовательская работа на уроках внеклассного чтения как средство формирования интереса (мотивации)

Презентация на тему Учебно-исследовательская работа на уроках внеклассного чтения как средство формирования интереса (мотивации) Школа, где ребенку уютно, комфортно, где он ощущает себя успешным человеком независимо от полученных отметок, где самое главное раз

Школа, где ребенку уютно, комфортно, где он ощущает себя успешным человеком независимо от полученных отметок, где самое главное раз Биолокация, ясночтение. 3-й день

Биолокация, ясночтение. 3-й день Матрица коммуникаций FM Logistic V.3

Матрица коммуникаций FM Logistic V.3 Коммуникативное пространство руководителя

Коммуникативное пространство руководителя БЛОНДИНКИ.

БЛОНДИНКИ. Презентация на тему ТЭК России (9 класс)

Презентация на тему ТЭК России (9 класс)  Дом мод

Дом мод Презентация на тему Рокеры

Презентация на тему Рокеры ПРОЕКТЫ РОССИЙСКОЙАССОЦИАЦИИ ЛИЗИНГОВЫХКОМПАНИЙ В 2006 ГОДУ.

ПРОЕКТЫ РОССИЙСКОЙАССОЦИАЦИИ ЛИЗИНГОВЫХКОМПАНИЙ В 2006 ГОДУ. Вводное словоЛитература

Вводное словоЛитература Как общаются животные

Как общаются животные УПРАВЛЕНИЕ R&D ПРИ ПОМОЩИ ЭКОНОМИЧЕСКОГО АНАЛИЗА ЭФФЕКТА ОТ ВНЕДРЕНИЯ

УПРАВЛЕНИЕ R&D ПРИ ПОМОЩИ ЭКОНОМИЧЕСКОГО АНАЛИЗА ЭФФЕКТА ОТ ВНЕДРЕНИЯ Экслибрис – искусство книжного знака

Экслибрис – искусство книжного знака Моя любимая Азбука

Моя любимая Азбука