Содержание

- 2. План презентации Вопросы информационной безопасности и эволюция законотворчества в нашей стране Предложение Oracle – сквозная всеобъемлющая

- 3. Общие проблемы: управление рисками IT-безопасности Возрастающие объем данных и угрозы их компрометации Фрагментированные политики безопасности «Сиротские»

- 4. Общие проблемы: операционная эффективность Стоимость администрирования Управление доступом десятков тысяч пользователей Лавина обращения в службу поддержки

- 5. Общие проблемы: соблюдение законодательства Возрастающие требования регуляторов Несоответствие обходится дорого Недостатки некомплексных неустойчивых решений Задержки при

- 6. Эволюция законотворчества в нашей стране От требований для госструктур и тех, кто обеспечивает госзаказ (например, ДСП-приказ

- 7. Наиболее комплексный индустриальный набор документов в области безопасности,

- 8. …отвечающий современным тенденциям в области IT,… Преобразование модели вычислений Распределенные (облачные) и SaaS Services-based Application Architecture

- 9. ИС ПФР Федеральный регистр информации о выданных УСК ПФР ЕИС ОМС ЕИС Соцстрах ИС ОАО "РЖД"

- 10. …и задачам крупных организаций Thick Client Browser VPN Mobile Portal Решения в области безопасности

- 11. Information Маскирование и преобразование Управление привилегированными пользователями Многофакторная авторизация Аудит и мониторинг активности Безопасное конфигурирование Identity

- 12. Пример безопасного бизнес-приложения… Многоуровневая кластеризация и виртуализация обеспечивают отказоустойчивость и масштабирование Сквозная интегрированная безопасность

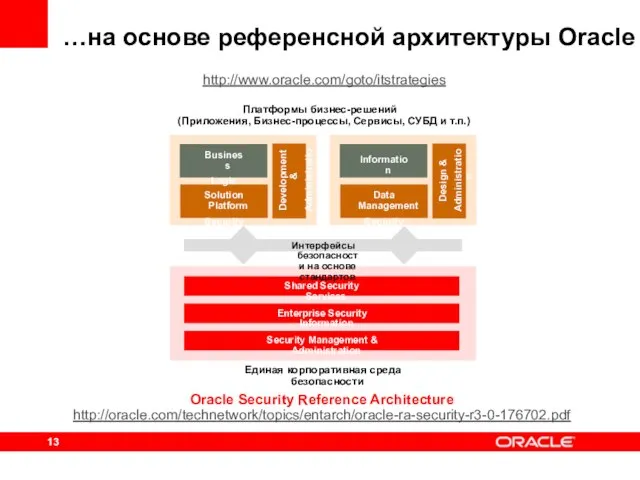

- 13. …на основе референсной архитектуры Oracle http://www.oracle.com/goto/itstrategies Oracle Security Reference Architecture http://oracle.com/technetwork/topics/entarch/oracle-ra-security-r3-0-176702.pdf

- 14. Стандартизация интерфейсов облегчает интеграцию вычислительных платформ

- 15. Полная поддержка стандартов и систем Отраслевые стандарты: Инновации, Вклад, Использование Поддержка всех лидирующих приложений и систем

- 16. Когда надо вспомнить про Oracle при построении СЗПДн Определить ответственное структурное подразделение или должностное лицо Определить

- 17. Примеры информационных бизнес-активов Биллинг/АБС – важнейшая бизнес-система, содержит много конфиденциальной информации о клиентах ERP/HRMS – важнейшая

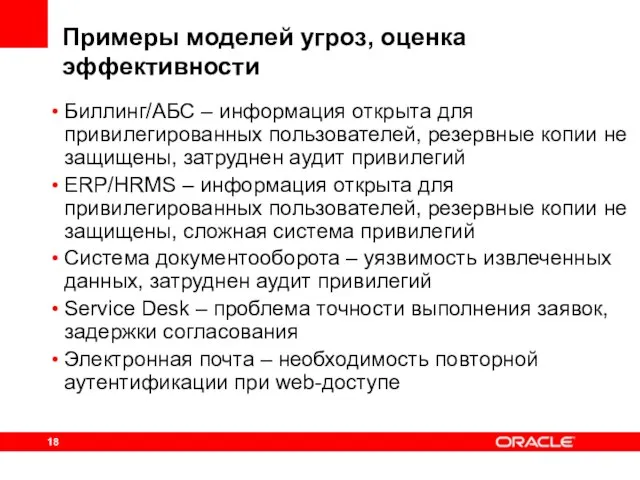

- 18. Примеры моделей угроз, оценка эффективности Биллинг/АБС – информация открыта для привилегированных пользователей, резервные копии не защищены,

- 19. Защита структурированной информации в СУБД Oracle и электронных документов

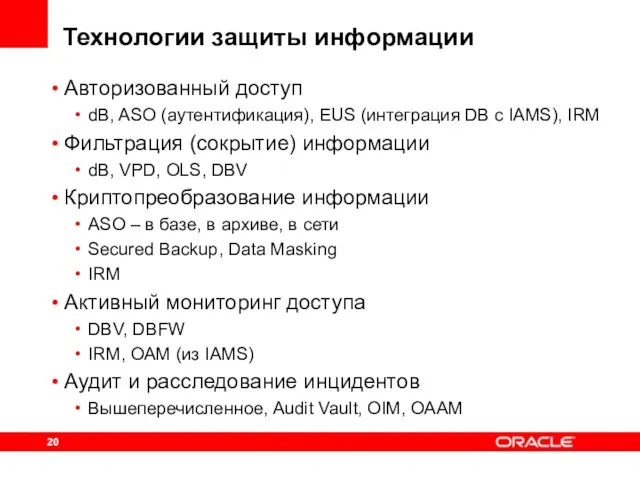

- 20. Технологии защиты информации Авторизованный доступ dB, ASO (аутентификация), EUS (интеграция DB с IAMS), IRM Фильтрация (сокрытие)

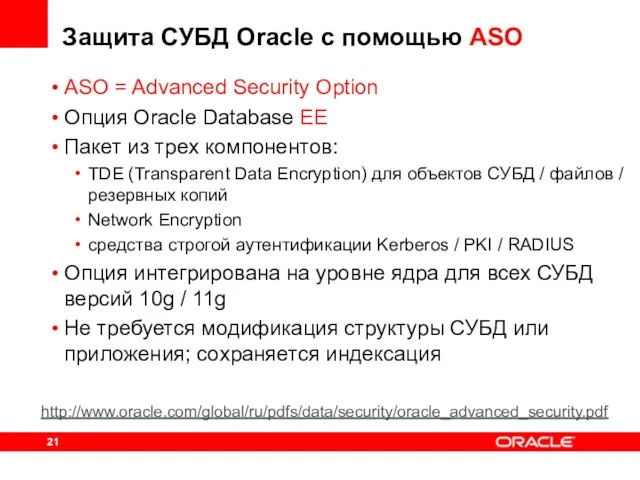

- 21. Защита СУБД Oracle с помощью ASO ASO = Advanced Security Option Опция Oracle Database EE Пакет

- 22. ASO: Защита на физическом уровне Прозрачное шифрование Данные на физических носителях информации и в резервных копиях

- 23. Ключи для колонок защищены мастер-ключем ASO: Ключи прозрачного шифрования Мастер-ключ и ключи защищенных колонок Таблицы с

- 24. Данные защищенных колонок таблиц доступны ASO: Ключи прозрачного шифрования Доступ к данным разрешен Пароль

- 25. ASO: Управление правами доступа Разделение обязанностей Database DBA Пароль для доступа к данным отличается от System

- 26. ASO: Права доступа к работающей СУБД Обеспечение доступа клиентов и его некоторые неприятные особенности Database DBA

- 27. ASO: ограничения на работающей СУБД Как защитить данные от инсайдеров ? Database DBA Пароль SELECT ANY

- 28. Как обеспечить доступ только к своим данным? Вариант 1: Виртуальные базы данных (VPD) Заказчик Разработчик select

- 29. Недостаток виртуальных базы данных Простое правило с использованием значения идентификатора пользователя Ответ: Использовать опцию Oracle Label

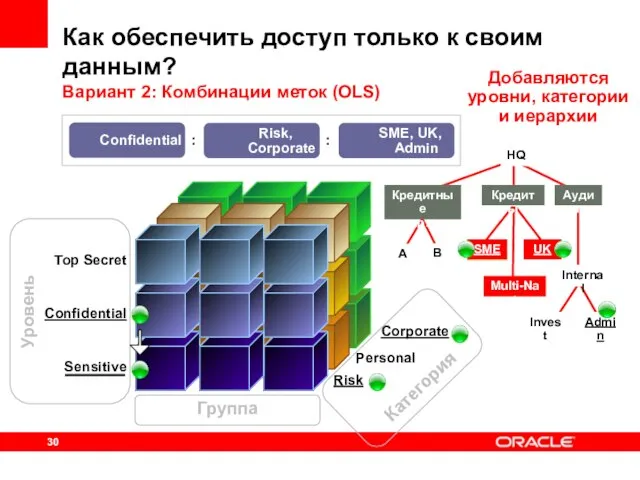

- 30. Как обеспечить доступ только к своим данным? Вариант 2: Комбинации меток (OLS) HQ Кредитные карты Кредиты

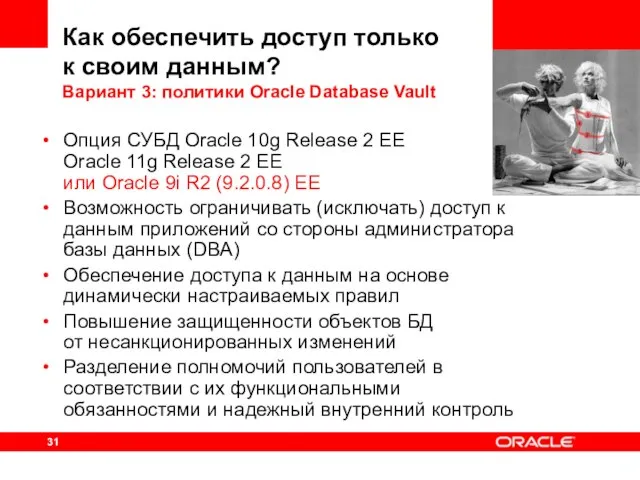

- 31. Опция СУБД Oracle 10g Release 2 EE Oracle 11g Release 2 EE или Oracle 9i R2

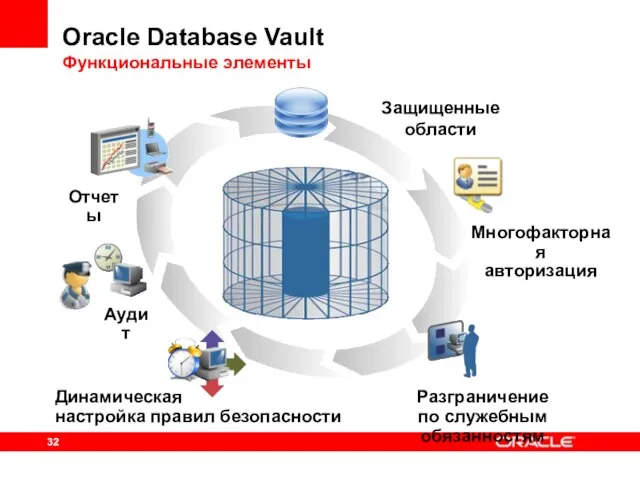

- 32. Oracle Database Vault Функциональные элементы Отчеты Защищенные области Многофакторная авторизация Разграничение по служебным обязанностям Динамическая настройка

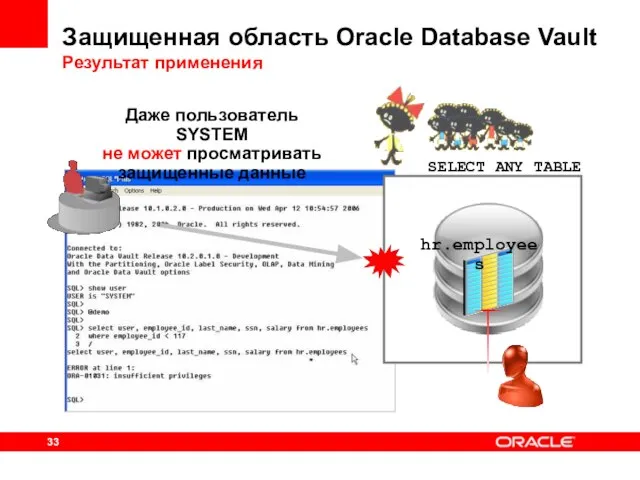

- 33. Защищенная область Oracle Database Vault Результат применения Даже пользователь SYSTEM не может просматривать защищенные данные SELECT

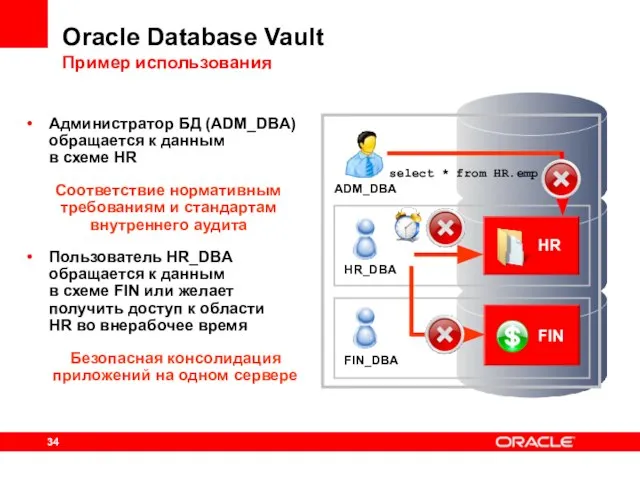

- 34. Oracle Database Vault Пример использования ADM_DBA select * from HR.emp Администратор БД (ADM_DBA) обращается к данным

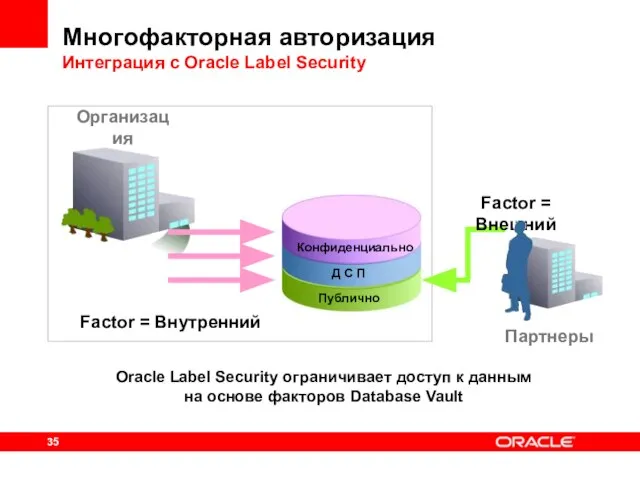

- 35. Многофакторная авторизация Интеграция с Oracle Label Security Oracle Label Security ограничивает доступ к данным на основе

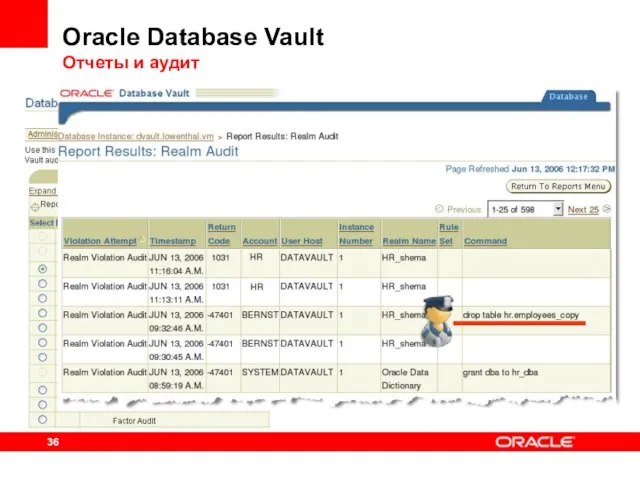

- 36. Oracle Database Vault Отчеты и аудит Более 30 предустановленных отчетов о выполнении политик безопасности Аудит попыток

- 37. VPD и OLS ограничивают доступ на уровне строк, в то время как Database Vault ограничивает доступ

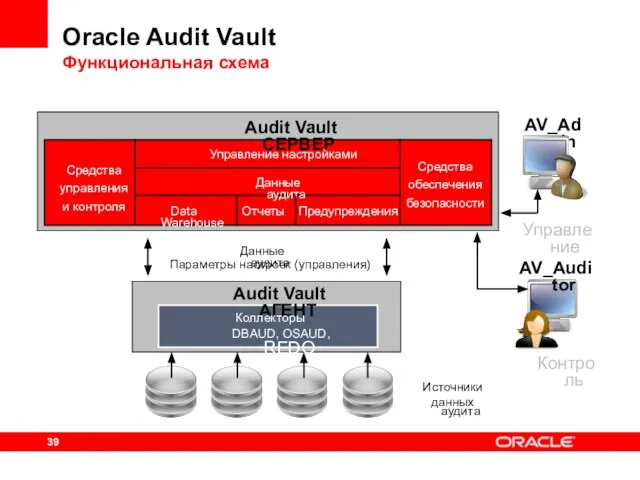

- 38. Oracle Audit Vault Мониторинг и отчетность Консолидация данных аудита в защищенном хранилище Обнаружение подозрительной активности. Предупреждения

- 39. Источники данных аудита Управление настройками Данные аудита Data Warehouse Отчеты Предупреждения Средства обеспечения безопасности Средства управления

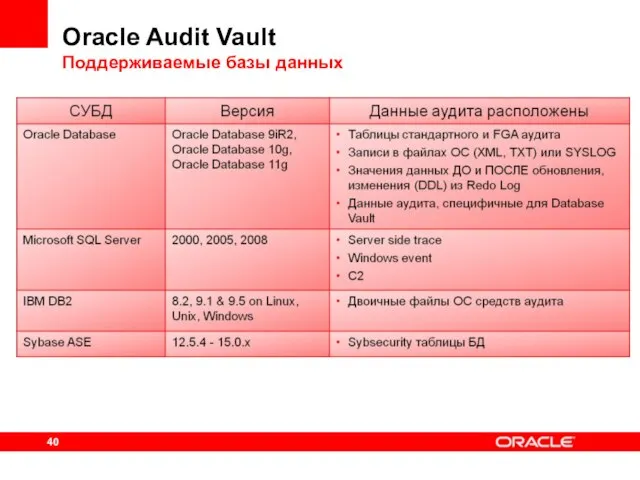

- 40. Oracle Audit Vault Поддерживаемые базы данных

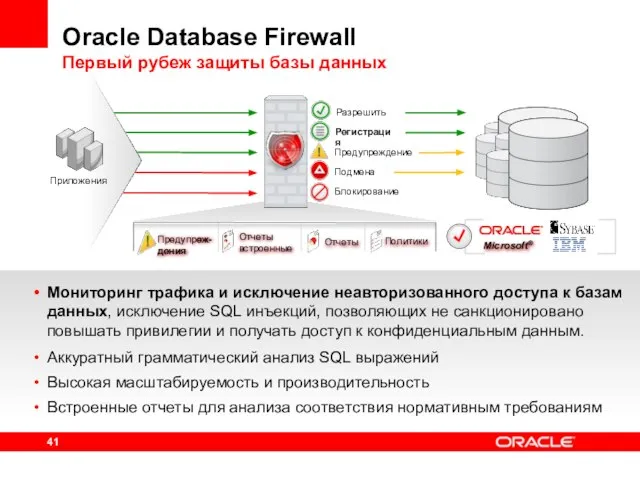

- 41. Мониторинг трафика и исключение неавторизованного доступа к базам данных, исключение SQL инъекций, позволяющих не санкционировано повышать

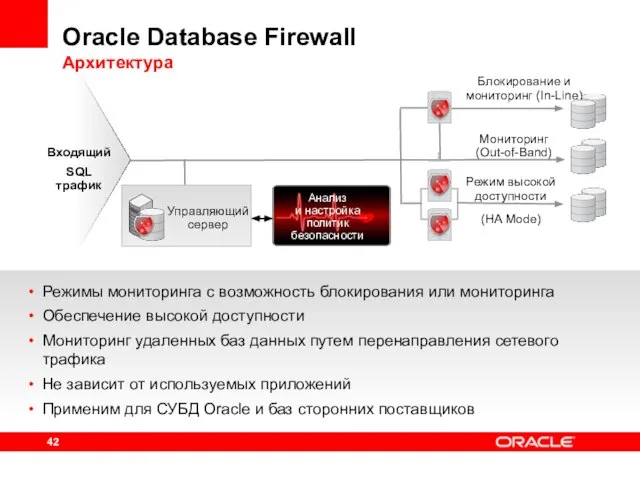

- 42. Блокирование и мониторинг (In-Line) Режим высокой доступности (HА Mode) Входящий SQL трафик Мониторинг (Out-of-Band) Анализ и

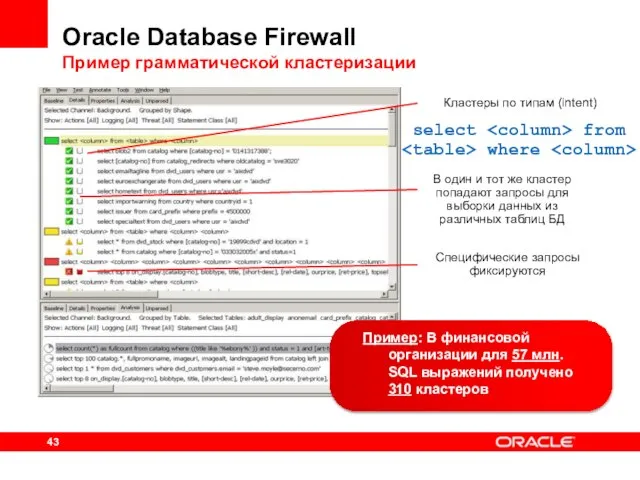

- 43. Oracle Database Firewall Пример грамматической кластеризации Кластеры по типам (intent) В один и тот же кластер

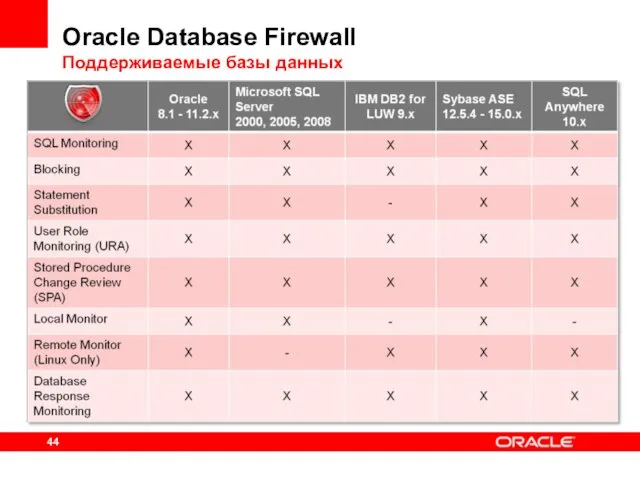

- 44. Oracle Database Firewall Поддерживаемые базы данных

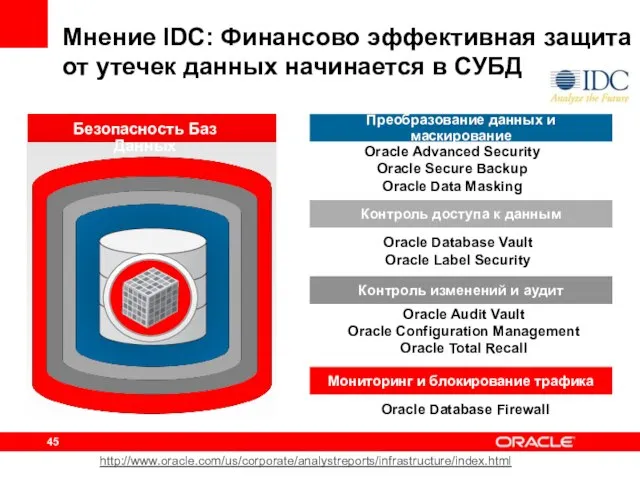

- 45. Мнение IDC: Финансово эффективная защита от утечек данных начинается в СУБД Преобразование данных и маскирование Контроль

- 46. Защита документов с помощью Oracle Information Rights Management Управление классификацией, правами и аудитом Oracle IRM Standard

- 47. Что позволяет сделать Oracle IRM Исключить неавторизованный доступ к защищаемым документам и всем их копиям; причем

- 48. Проблемы построения универсального решения Биллинг/АБС – имеет разные интерфейсы, в том числе и web, пользователи –

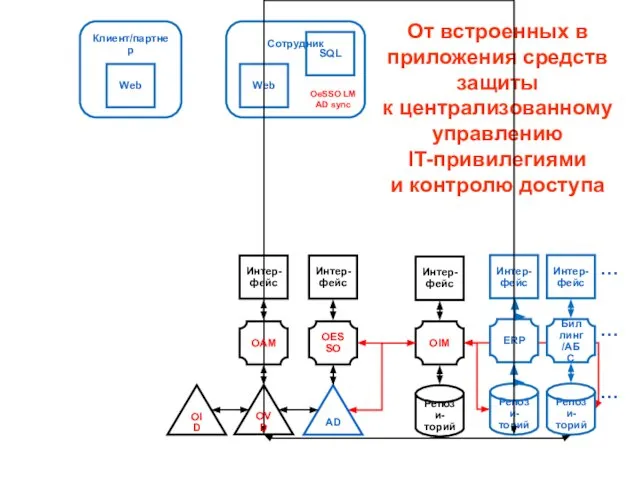

- 49. Требование минимального вмешательства в работу бизнес-систем диктует необходимость использования нескольких специализированных надсистемных решений по ИБ

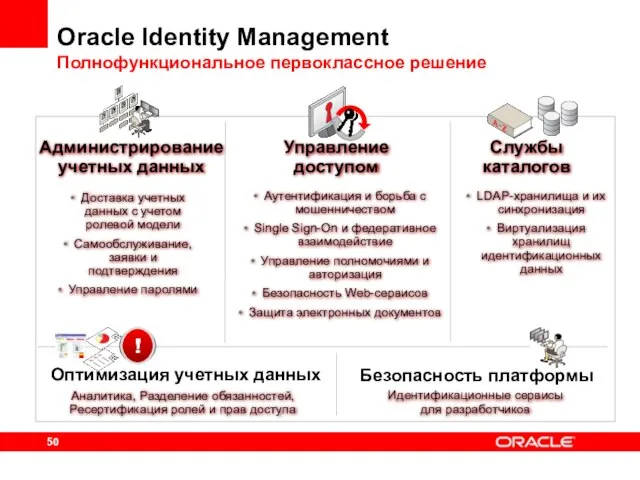

- 50. Oracle Identity Management Полнофункциональное первоклассное решение Администрирование учетных данных Управление доступом Службы каталогов Доставка учетных данных

- 51. … … …

- 52. Oracle Identity Manager через коннекторы позволяет автоматизировать процессы Создания учетных записей пользователей Выявления «сиротских» учетных записей

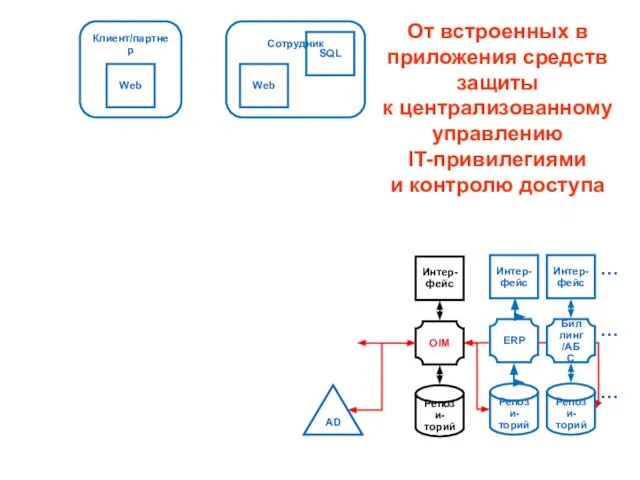

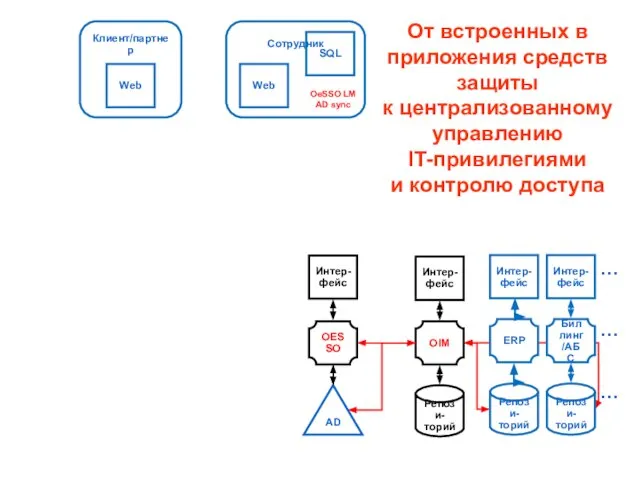

- 53. Развертывание OIM

- 54. Преимущества использования OIM Управление жизненным циклом учетных записей Усиление безопасности IT-инфраструктуры Единое решение для управления пользовательскими

- 55. … … …

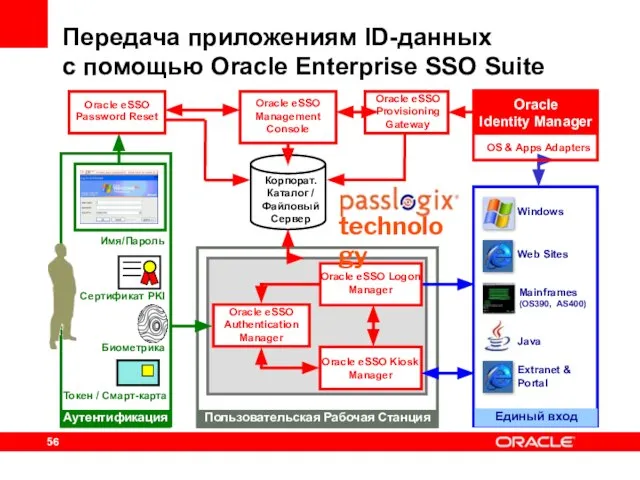

- 56. Передача приложениям ID-данных с помощью Oracle Enterprise SSO Suite Пользовательская Рабочая Станция Oracle eSSO Management Console

- 57. Преимущества использования ESSO Прозрачное подключение к унаследованным приложениям Усиление безопасности IT-инфраструктуры Возможность усиления аутентификации для унаследованных

- 58. … … …

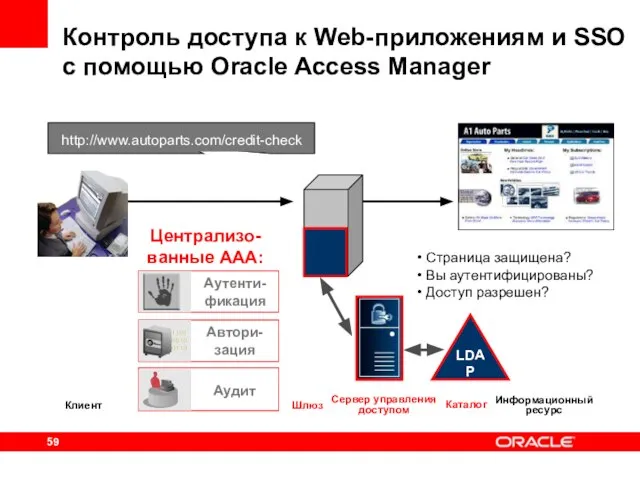

- 59. Контроль доступа к Web-приложениям и SSO с помощью Oracle Access Manager Страница защищена? Вы аутентифицированы? Доступ

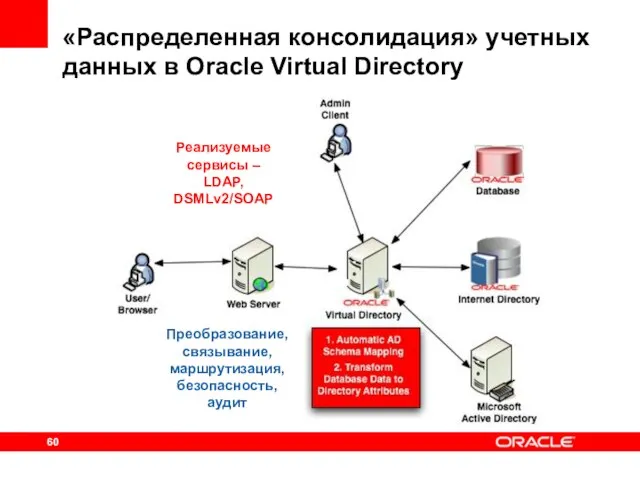

- 60. «Распределенная консолидация» учетных данных в Oracle Virtual Directory Преобразование, связывание, маршрутизация, безопасность, аудит Реализуемые сервисы –

- 61. Преимущества использования OVD Консолидация учетных данных без их синхронизации Консолидация разрозненных идентификационных данных Быстрая реализация проекта

- 62. … … …

- 63. Преимущества использования OAM Управление доступом к Web-приложениям Повышение степени удовлетворенности сотрудников, партнеров и заказчиков Легкий доступ

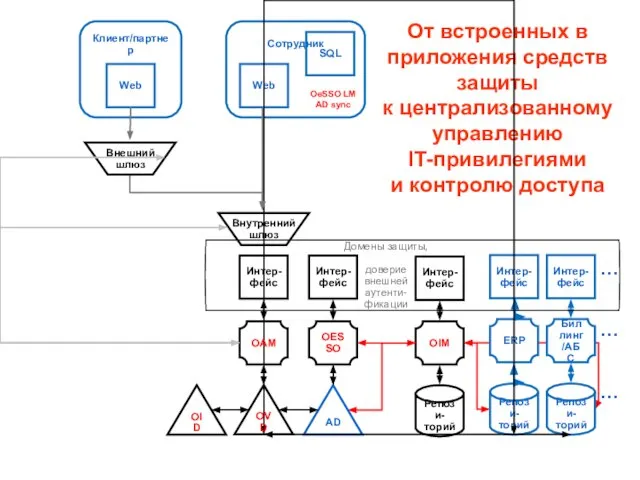

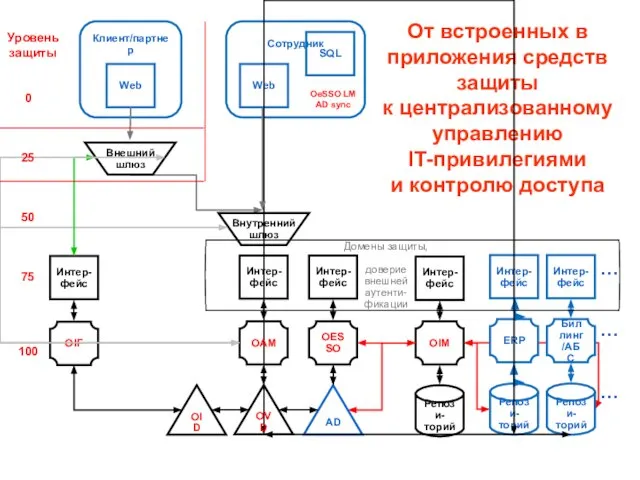

- 64. … … … Домены защиты, доверие внешней аутенти- фикации

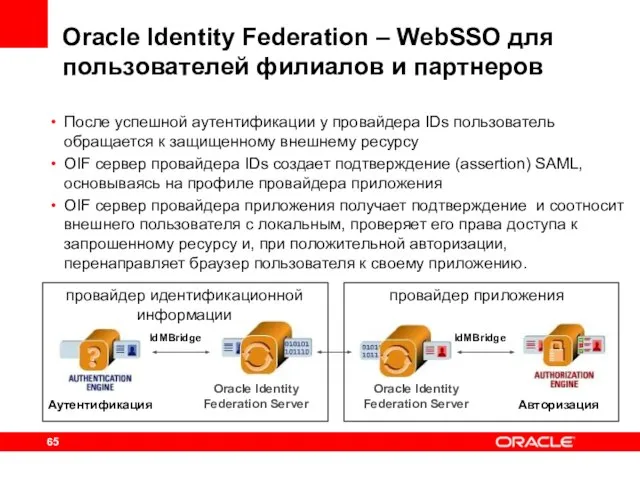

- 65. Oracle Identity Federation – WebSSO для пользователей филиалов и партнеров После успешной аутентификации у провайдера IDs

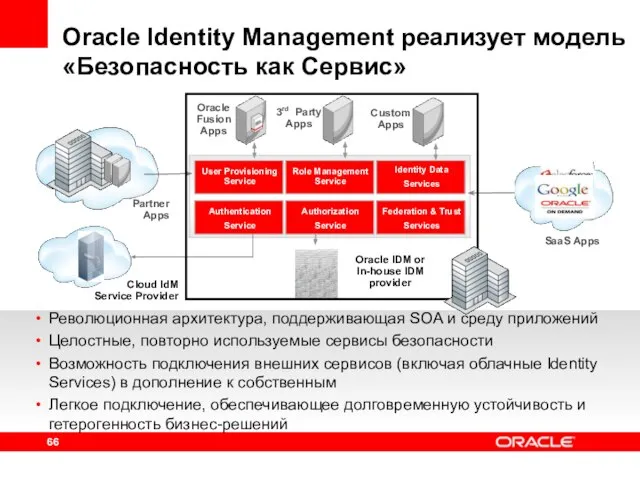

- 66. Oracle Identity Management реализует модель «Безопасность как Сервис» Революционная архитектура, поддерживающая SOA и среду приложений Целостные,

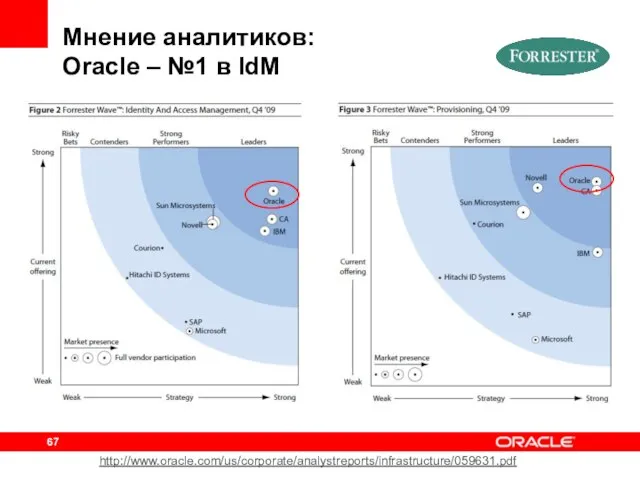

- 67. Мнение аналитиков: Oracle – №1 в IdM http://www.oracle.com/us/corporate/analystreports/infrastructure/059631.pdf

- 68. Oracle - лидер рынка в областях доставки учетных данных и управления доступом User Provisioning, 2H 2010

- 69. Решение недавно приобретенной компании Passlogix также считается лучшим Gartner’s Magic Quadrants for Enterprise Single Sign-On, 2H

- 70. С чем Oracle идет к заказчикам в России Решения Oracle в области информационной безопасности = Технологии

- 71. Референсные заказчики и ключевые партнеры в России ПромСвязьБанк http://oracleday.ru/agenda.html – Fors СУЭК http://www.ibs.ru/content/rus/545/5453-article.asp – IBS Borlas

- 72. Oracle Enterprise Security – ресурсы Блог «Информационная Безопасность - Решения Oracle» http://security-orcl.blogspot.com/ Брошюра «Техническое описание Oracle

- 73. Соответствие требованиям ФЗ РФ №152 затратно, но надо постараться получить дополнительную выгоду от решения! Соответствие требованиям

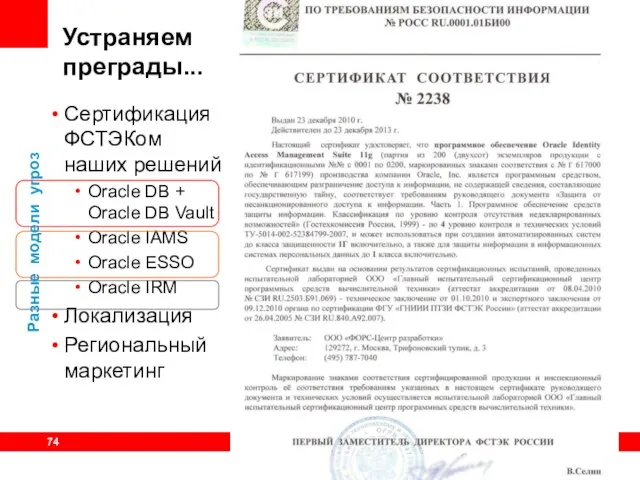

- 74. Устраняем преграды... Сертификация ФСТЭКом наших решений Oracle DB + Oracle DB Vault Oracle IAMS Oracle ESSO

- 75. Программа сертификации решений Информация – в Государственном реестре сертифицированных средств защиты информации на Официальном сайте Федеральной

- 76. Что изменится с внедрением IAMS Технологии Биллинг/АБС, ERP, Система документооборота автоматизированное изменение и исторический контроль привилегий,

- 77. Что изменится с внедрением IAMS Возврат инвестиций Снижение рисков (DLP, Compliance) Ускорение бизнес-процессов Назначения, изменения, отзыва

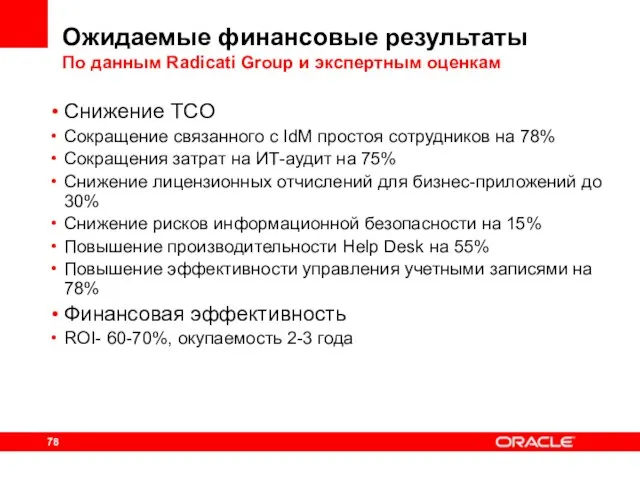

- 78. Ожидаемые финансовые результаты По данным Radicati Group и экспертным оценкам Снижение TCO Сокращение связанного с IdM

- 79. Вопросы 123317, Россия, Москва, Пресненская набережная, 10 Башня на Набережной, Блок С (+7495) 6411400 [email protected]

- 80. «Критичные данные должны быть доступны только уполномоченным лицам только тем способом, который разрешён политикой безопасности и

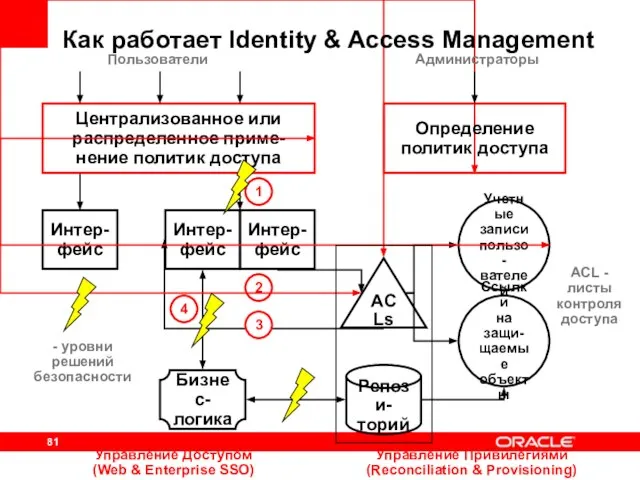

- 81. Бизнес- логика ACLs Репози- торий Интер- фейс Интер- фейс 1 2 3 4 Учетные записи пользо-

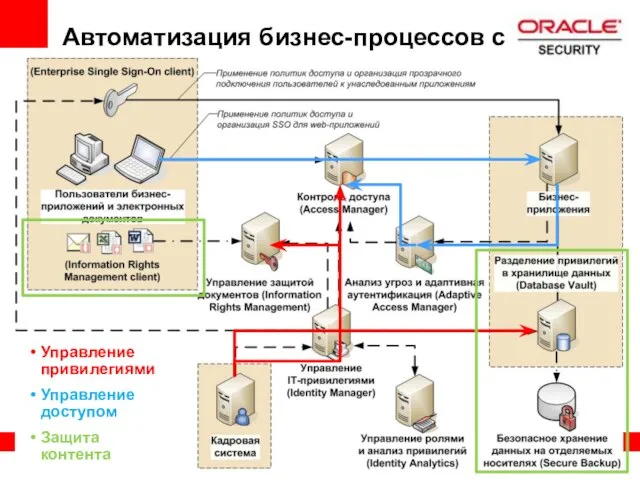

- 82. Автоматизация бизнес-процессов с Управление привилегиями Управление доступом Защита контента

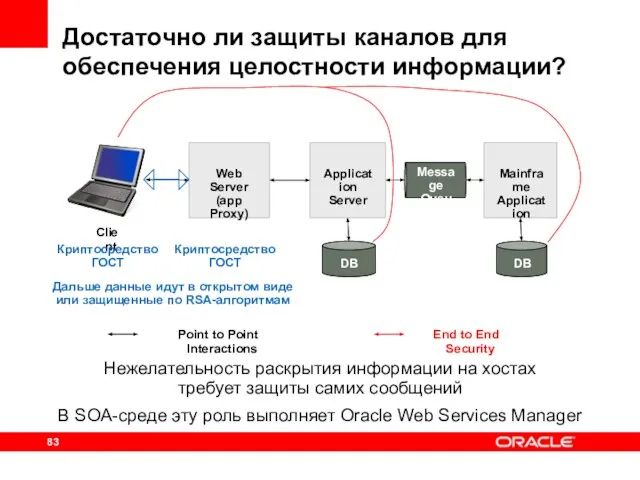

- 83. Достаточно ли защиты каналов для обеспечения целостности информации? Web Server (app Proxy) Application Server Message Queue

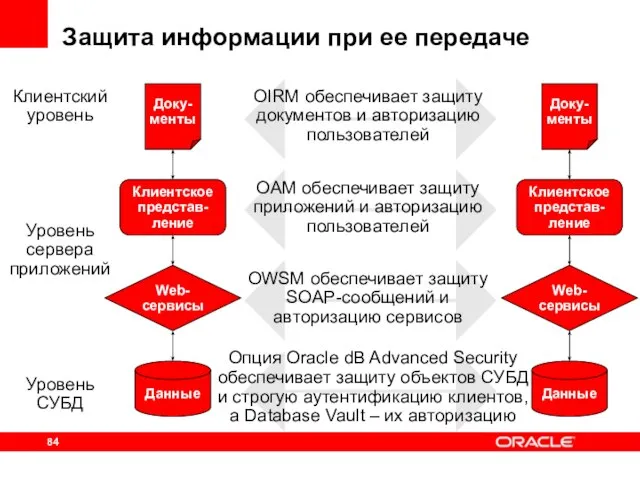

- 84. Защита информации при ее передаче Данные Доку-менты Web-сервисы OWSM обеспечивает защиту SOAP-сообщений и авторизацию сервисов Клиентский

- 85. Использование сертифицированных криптоалгоритмов для WebSSO Подробности – на нашем блоге http://security-orcl.blogspot.com/

- 87. Скачать презентацию

В мастерской художника слова: И.А.Бунин «Лапти»

В мастерской художника слова: И.А.Бунин «Лапти» Презентация на тему Общая характеристика галогенов.

Презентация на тему Общая характеристика галогенов.  Процессуальные правоотношения

Процессуальные правоотношения Растениеводство 9 класс

Растениеводство 9 класс Не довольствоваться временной надежностью опор: развитие кадрового потенциала образовательной системы

Не довольствоваться временной надежностью опор: развитие кадрового потенциала образовательной системы Дом, который построил Свифт Жора

Дом, который построил Свифт Жора Об итогах проведения муниципального этапа Всероссийской олимпиады школьников 2011/2012 учебного года

Об итогах проведения муниципального этапа Всероссийской олимпиады школьников 2011/2012 учебного года Лимонарий

Лимонарий От купонов к продажам. Как правильно использовать сервисы коллективных покупок?

От купонов к продажам. Как правильно использовать сервисы коллективных покупок? Архитектурные стили Петербурга

Архитектурные стили Петербурга Новейшее время хх век

Новейшее время хх век Семиотика поражения 1, 2, 3 4 и 6 пар с методикой их исследования

Семиотика поражения 1, 2, 3 4 и 6 пар с методикой их исследования  Активизация познавательной активности учащихся на уроках информатики

Активизация познавательной активности учащихся на уроках информатики Презентация на тему Технология организации групповой работы в начальной школе

Презентация на тему Технология организации групповой работы в начальной школе Hide me now Under Your wings

Hide me now Under Your wings Хъатнӗро Езрӹ-жог. Цифры, приветствия, прощания. Чтение диалога. Начальная часть (2 урок)

Хъатнӗро Езрӹ-жог. Цифры, приветствия, прощания. Чтение диалога. Начальная часть (2 урок) Современные способы текущего комплектования библиотечных фондов

Современные способы текущего комплектования библиотечных фондов Различные технологии тайм-менеджмента

Различные технологии тайм-менеджмента Зоряне небо (1)

Зоряне небо (1) fd_strizhko

fd_strizhko День защиты детей!

День защиты детей! Презентация на тему Война за независимость и образование Соединенных Штатов Америки

Презентация на тему Война за независимость и образование Соединенных Штатов Америки  ОСНОВНАЯ ПАНЕЛЬ

ОСНОВНАЯ ПАНЕЛЬ Франческо Борромини

Франческо Борромини Почему идет дождь и зачем он нужен?

Почему идет дождь и зачем он нужен? Цементно-стружечная плита (ЦСП)

Цементно-стружечная плита (ЦСП) Презентация на тему Тепловые двигатели и их применение

Презентация на тему Тепловые двигатели и их применение Тема учебного проекта: Эпоха Петра Великого

Тема учебного проекта: Эпоха Петра Великого