Содержание

- 2. О чем пойдет речь Насколько уязвимы Web-приложения? Что такое «безопасное приложение»? Методики и подходы Критерии качества

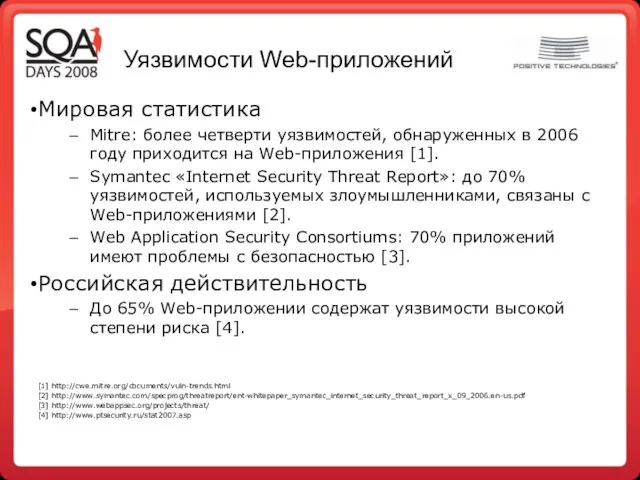

- 3. Уязвимости Web-приложений Мировая статистика Mitre: более четверти уязвимостей, обнаруженных в 2006 году приходится на Web-приложения [1].

- 4. Уязвимости Web-приложений

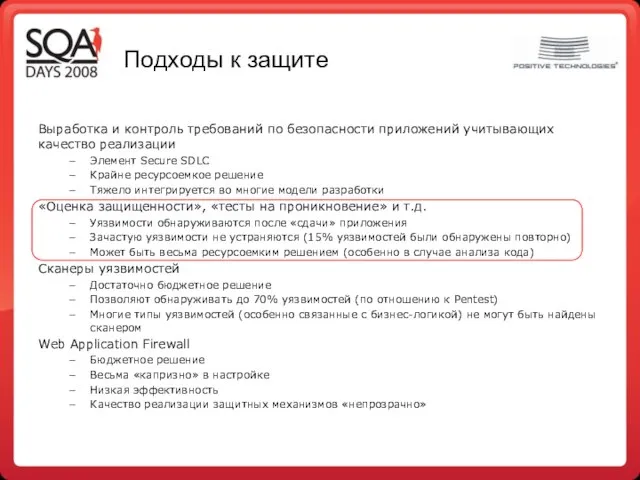

- 5. Подходы к защите Выработка и контроль требований по безопасности приложений учитывающих качество реализации Элемент Secure SDLC

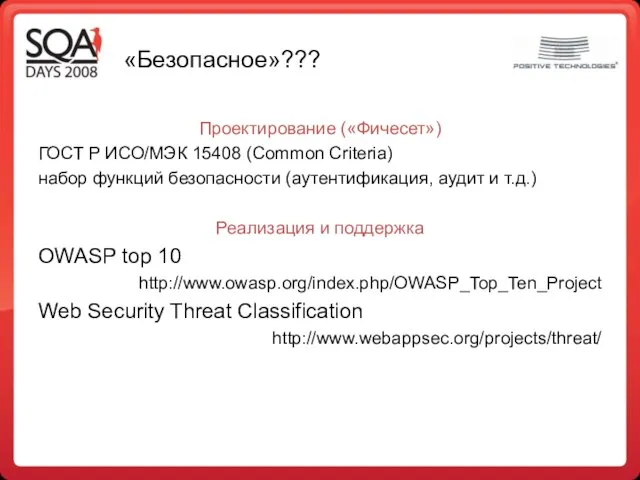

- 6. «Безопасное»??? Что такое безопасное Web-приложение???

- 7. «Безопасное»??? Проектирование («Фичесет») ГОСТ Р ИСО/МЭК 15408 (Common Criteria) набор функций безопасности (аутентификация, аудит и т.д.)

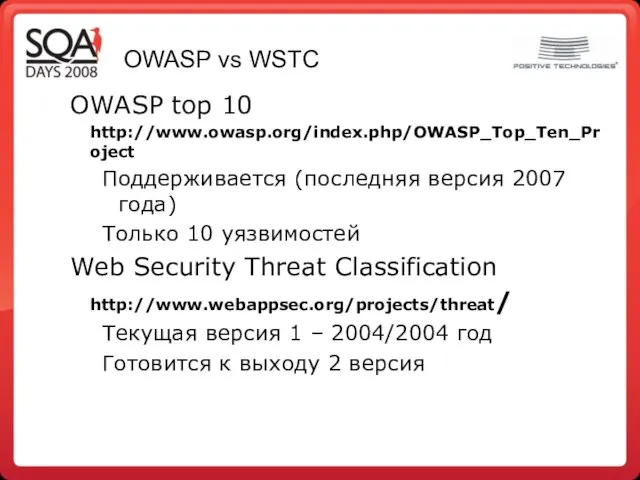

- 8. OWASP vs WSTC OWASP top 10 http://www.owasp.org/index.php/OWASP_Top_Ten_Project Поддерживается (последняя версия 2007 года) Только 10 уязвимостей Web

- 9. WSTC v 2.0 WSTC v 1.0 6 классов уязвимостей 24 типа атак/уязвимостей 1 Authentication 2 Authorization

- 10. Методы и подходы Анализ спецификации/проекта Тестирование функций Фаззинг (fuzzing) Анализ исходного кода

- 11. Анализ спецификации Экспертная оценка архитектуры с точки зрения безопасности Что хорошо: Выявляются фундаментальные проблемы Что плохо:

- 12. Тестирование функций Проверка качества реализации механизмов безопасности Что хорошо: Authentication Authorization Logical Flaws Что плохо: Много

- 13. Тестирование функций Инструменты: Plugins Selenium TamperData FireBug Chickenfoot Proxy WebSacarab Praos Sniffers IE Inspector HTTP Analyzer

- 14. Fuzzing Передача «хорошо известных» плохих параметров на вход приложению Что хорошо: Client Side (Cross-Site Scripting, и

- 15. Fuzzing Инструменты Сканеры уязвимостей Web-приложений: XSpider WebInspect (HP) Watchfire AppScan (IBM) OWASP WebScarab ... Дополнительно Требуется

- 16. Анализ исходного кода Проверка исходного кода на предмет наличия уязвимостей Что хорошо: Облегчение поиска любых уязвимостей

- 17. Статический vs Динамический Статический анализ Широко распространен Большое количество инструментов Большое количество ложных срабатываний Отсутствие анализа

- 18. Анализ исходного кода Инструменты Coverity Valgrind Insure++ Checkmarx CUTE Fortify PTA Open FindBugs (Java) LAPSE: Web

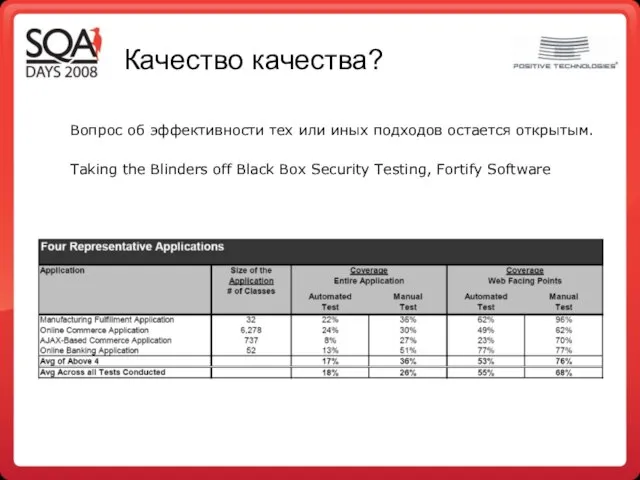

- 19. Качество качества? Вопрос об эффективности тех или иных подходов остается открытым. Taking the Blinders off Black

- 20. Резюме Большинство Web-приложений содержит серьезные уязвимости XSS, CSRF Разнообразные утечки информации SQL Injection Ошибки авторизации/аутентификации Оптимальным

- 22. Скачать презентацию

«…карась лежит, зарывшись в ил, и выбирает оттуда микроскопических ракушек ради продовольствия и рассуждает: «Да и устроена она (р

«…карась лежит, зарывшись в ил, и выбирает оттуда микроскопических ракушек ради продовольствия и рассуждает: «Да и устроена она (р Презентация на тему Жизнь и творчество Высоцкого (11 класс)

Презентация на тему Жизнь и творчество Высоцкого (11 класс) Мониторинг воспитательного процесса

Мониторинг воспитательного процесса Домашние помощники

Домашние помощники Italian food

Italian food Начальная школа

Начальная школа Презентация на тему Гуморальная регуляция 8 класс

Презентация на тему Гуморальная регуляция 8 класс юнармия

юнармия Презентация на тему Зона пустынь

Презентация на тему Зона пустынь  Многообразие пресмыкающихся

Многообразие пресмыкающихся Зимние забавы

Зимние забавы История игрушек

История игрушек Проблемы адаптации человека к окружающей среде

Проблемы адаптации человека к окружающей среде Зрительские умения, и их значение для современного человека

Зрительские умения, и их значение для современного человека ПРОЕКТ ДЛЯ СРЕДНЕЙ ШКОЛЫ

ПРОЕКТ ДЛЯ СРЕДНЕЙ ШКОЛЫ Строковые операторы и функции

Строковые операторы и функции Духовно-нравственное здоровье нации и будущее наших детей

Духовно-нравственное здоровье нации и будущее наших детей История развития и становления права собственности в России

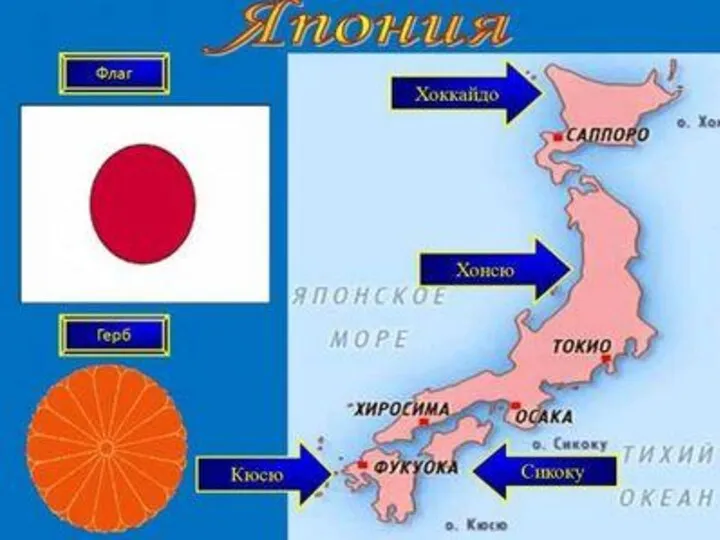

История развития и становления права собственности в России Япония

Япония Опыт реализации проектов программы МТП ЕС CORE

Опыт реализации проектов программы МТП ЕС CORE Путь при прямолинейном равномерном движении

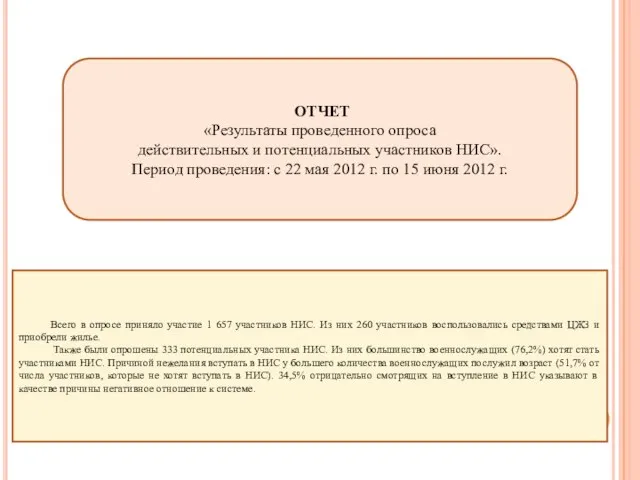

Путь при прямолинейном равномерном движении ОТЧЕТ «Результаты проведенного опроса действительных и потенциальных участников НИС». Период проведения: с 22 мая 2012 г. по 15 июня 2

ОТЧЕТ «Результаты проведенного опроса действительных и потенциальных участников НИС». Период проведения: с 22 мая 2012 г. по 15 июня 2 Государственные образовательные стандарты второго поколения

Государственные образовательные стандарты второго поколения Тема выпускной работы

Тема выпускной работы Борьба Руси с западными завоевателями

Борьба Руси с западными завоевателями Гражданские правоотношения. Конституция РФ

Гражданские правоотношения. Конституция РФ Презентация по алгебре.

Презентация по алгебре. Кассандра Клэр Орудия Смерти

Кассандра Клэр Орудия Смерти