Слайд 2Вредоносные программы

Вирусы («классические» вирусы)

Файловые

Загрузочные

Программы-черви

Программы-трояны («троянские кони»)

Вредоносные программы смешанного типа

Слайд 3Вирусы

Для распространения используют код, прикрепленный к объекту-носителю (программе, документу, загрузочной области и

т.д.)

Выполняют вредоносные действия

Самостоятельно распространяются за счет заражения новых носителей, возможно, на других компьютерах

Слайд 4Программы-трояны

Безобидные с виду программы, выполняющие полезные действия, но содержащие вредоносный код

Основной способ

распространения – рассылка по сети (сбрасывание)

Технологии троянов часто используются в «полезных» программах (удаленного управления, мониторинга), но это ведет к снижению уровня безопасности системы

Слайд 5Программы-черви

Программы, способные к самостоятельному копированию по сети

Не требуют объекта-носителя

Выполняют вредоносные действия

Используют огромное

количество способов распространения

Слайд 6Характеристики вредоносных программ

Целевая среда

Объект-носитель

Механизм передачи

Вредоносные действия

Механизмы активации

Механизмы защиты

Слайд 7Целевая среда

Устройства

Операционные системы

Приложения

Слайд 8Объект-носитель

Исполняемые файлы

Скрипты

Макросы

Загрузочные области носителей информации

Слайд 9Механизмы передачи

Съемные носители

Общие сетевые диски

Сканирование сети

Одноранговые сети

Электронная почта

Уязвимости удаленного доступа

Слайд 10Вредоносные действия

Создание лазеек

Порча, уничтожение информации

Хищение данных

Отказы в обслуживании (DoS), в т.ч. Распределенные

отказы в обслуживании (DDoS)

Завершение системы

Отключение служб

Переполнение каналов связи

Слайд 11Механизмы активации

Ручной, в т.ч. Социальная инженерия

Полуавтоматический

Автоматический

По таймеру (часовой механизм)

По событию (логические бомбы)

Слайд 12Антивирусное ПО

Защита систем от угроз, связанных с действиями вредоносных программ

Методы работы

Поиск сигнатур

Эвристический

анализ

Анализ поведения

Слайд 13Модели организации защиты от вредоносных программ

Слайд 14Традиционный подход

Антивирусное ПО установлено на отдельных компьютерах

Слайд 15Многоуровневые системы защиты

Выделяется несколько уровней защиты

Для того, чтобы сработал уровень k,

необходимо, чтобы вредоносная программа преодолела уровни защиты с 1 по k-1

Слайд 16Этапы формирования МСЗ

оценка рисков, связанных с угрозами от ВП;

определение уровней защиты;

проработка углубленной

модели защиты;

формирование требований к защите отдельных уровней;

реализация сформулированных ранее требований на практике

Слайд 17Оценка рисков

Определение векторов угроз;

Анализ средств защиты, используемых на каждом из векторов;

Анализ степени

защищенности.

Слайд 18Векторы угроз

внешние сети;

гостевые клиенты;

мобильные клиенты;

исполняемые файлы;

документы;

электронная почта;

съемные носители информации;

различные диски и дискеты;

флэш-накопители.

Слайд 19Уровни защиты

данные;

приложения;

узлы;

внутренняя сеть;

демилитаризованная зона;

уровень физической безопасности

Слайд 20Многоуровневая система защиты

Защита сервера

Защита клиента

Защита сети

Внутренняя защита

Демилитаризованная зона

Физическая защита

Политики, процедуры, информация

Слайд 21Защита клиента

уменьшение числа уязвимых мест;

установка и настройка обновлений системы защиты

включение МСЭ

на локальном компьютере;

установка и настройка антивирусного ПО;

периодическая проверка с помощью сканеров уязвимости

использование политик с наименьшим уровнем привилегий

ограничение использования приложений

Слайд 22Защита сервера

уменьшение числа уязвимых мест;

установка и настройка обновлений системы защиты ;

включение МСЭ;

на локальном компьютере;

установка и настройка антивирусного ПО;

периодическая проверка с помощью сканеров уязвимости;

специализированные настройки

Слайд 23Условия выбора антивирусного ПО для сервера

загрузка процессора во время проверки;

надежность АВПО;

трудоемкость управления;

взаимодействие

приложений

Слайд 24Защита уровня сети

средства обнаружения сетевого вторжения

фильтрация на уровне приложений

фильтрация содержимого;

фильтрация URL-адресов;

карантинные сети

Слайд 25Физическая защита

Безопасность здания. Кто имеет доступ в здание?

Кадровая безопасность. Насколько ограничены права

доступа сотрудников?

Точки доступа к сети. Кто имеет доступ к сетевому оборудованию?

Серверы. Кто имеет права доступа к серверам?

Рабочие станции. Кто имеет права доступа к рабочим станциям?

Слайд 26Организационные меры

процедуры поиска вирусов;

процедуры обновления системы, АВПО, МСЭ;

политики ограничения использования приложений;

контроль за

внесением изменений;

мониторинг работы сети;

процесс обнаружения атак;

политика доступа в сеть с домашних компьютеров;

политика доступа в сеть гостевых и мобильных пользователей;

политика использования беспроводных сетей;

информирование пользователей

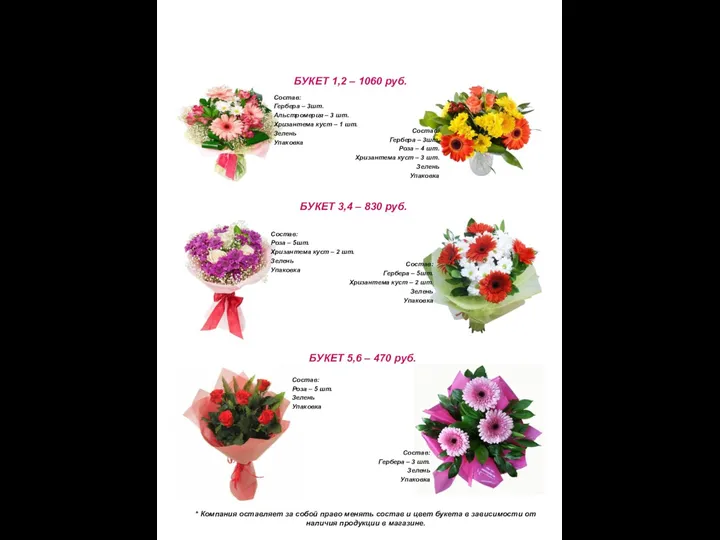

Букеты. Состав и цены

Букеты. Состав и цены Этиология и патогенез

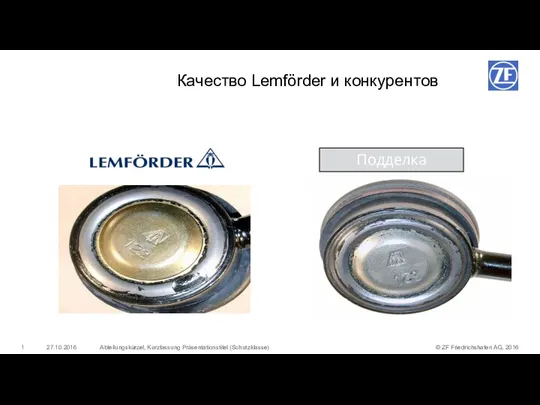

Этиология и патогенез Качество Lemförder и конкурентов

Качество Lemförder и конкурентов Памятка: по рабочему месту аппаратчика конденсации (Общие правила работы на компрессоре 3ГП)

Памятка: по рабочему месту аппаратчика конденсации (Общие правила работы на компрессоре 3ГП) Золотое сечение

Золотое сечение Права и обязанности граждан

Права и обязанности граждан Дизайн-проект по преобразованию столовой школы

Дизайн-проект по преобразованию столовой школы Эмоциональный интеллект

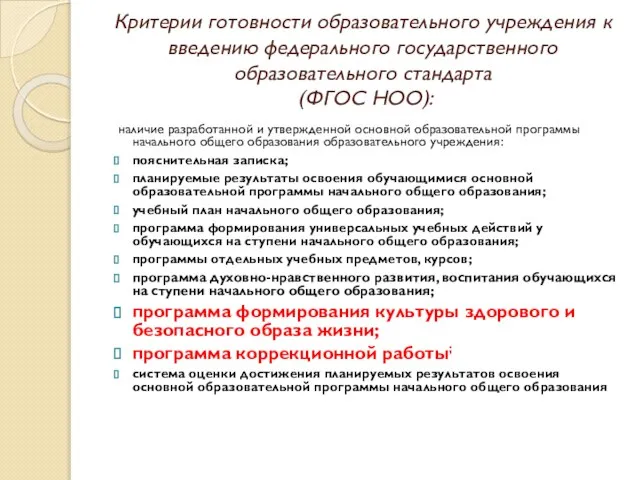

Эмоциональный интеллект Критерии готовности образовательного учреждения к введению федерального государственного образовательного стандарта (ФГОС НОО)

Критерии готовности образовательного учреждения к введению федерального государственного образовательного стандарта (ФГОС НОО) Лайнер Norwegian star. Июль 2018 г

Лайнер Norwegian star. Июль 2018 г Учителями славится Россия

Учителями славится Россия Смутное время в картинах художников (XVII век)

Смутное время в картинах художников (XVII век) Влияние ЕГЭна систему образования: доступность, эффективность, качество

Влияние ЕГЭна систему образования: доступность, эффективность, качество Кадетский 6 класс

Кадетский 6 класс Основы автоматического управления

Основы автоматического управления Презентация на темум Мусор и как с ним бороться

Презентация на темум Мусор и как с ним бороться Центр содействия трудоустройству выпускников Как правильно составить резюме Руководитель ЦСТВ ДГТУ Л.А.Сучкова

Центр содействия трудоустройству выпускников Как правильно составить резюме Руководитель ЦСТВ ДГТУ Л.А.Сучкова Процесс дисконтирования. Экономическая эффективность инвестиций

Процесс дисконтирования. Экономическая эффективность инвестиций PR-технологии: Война за кадры Евгения Дельнова, Директор подразделений Kelly Engineering & IT Resources

PR-технологии: Война за кадры Евгения Дельнова, Директор подразделений Kelly Engineering & IT Resources Салаты региональных кухонь мира

Салаты региональных кухонь мира Европейский культурный фонд: возможности для украинских культурных НГО

Европейский культурный фонд: возможности для украинских культурных НГО Интеграция исследовательской деятельности в образовательный процесс школы

Интеграция исследовательской деятельности в образовательный процесс школы Бассейн

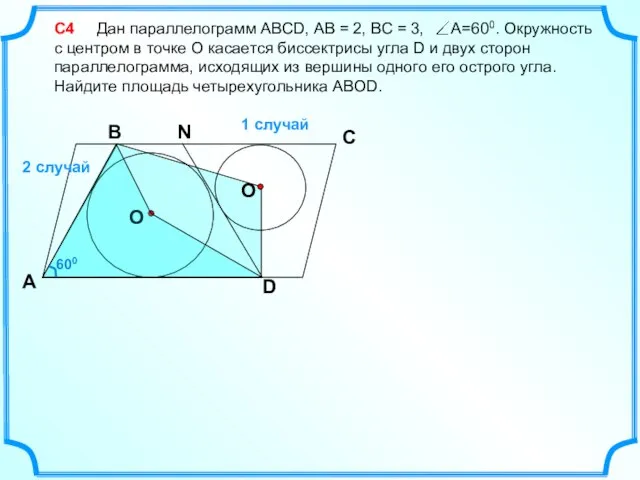

Бассейн D

D Lektsii_po_znakovym_sistemam1-2

Lektsii_po_znakovym_sistemam1-2 Звуковые волны

Звуковые волны Отгадай персонажа из аниме 1

Отгадай персонажа из аниме 1 Презентация на тему Антропогенез. Стадии антропогенеза

Презентация на тему Антропогенез. Стадии антропогенеза