Содержание

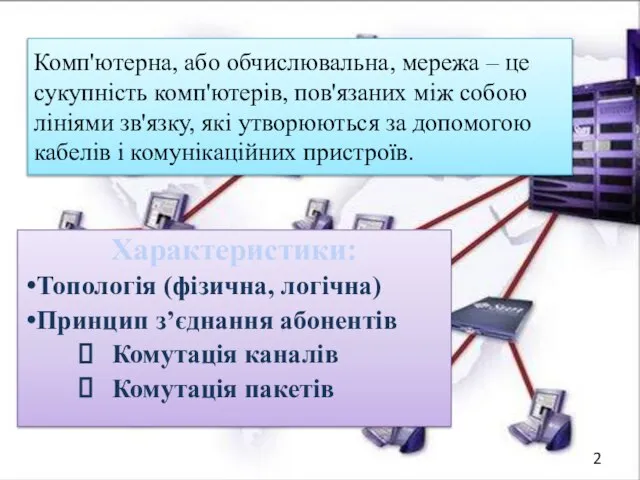

- 2. Комп'ютерна, або обчислювальна, мережа – це сукупність комп'ютерів, пов'язаних між собою лініями зв'язку, які утворюються за

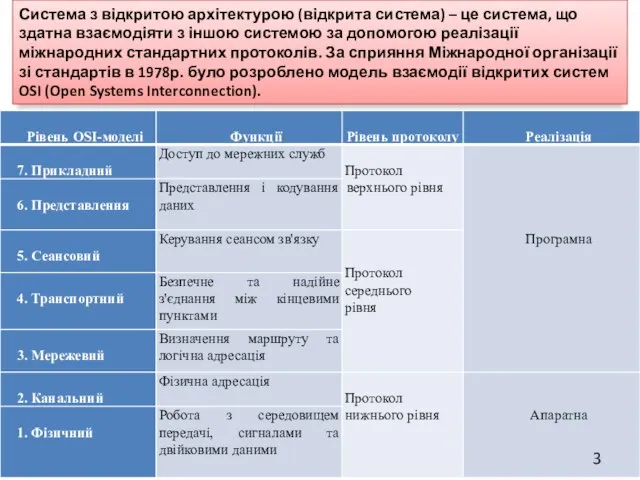

- 3. Система з відкритою архітектурою (відкрита система) – це система, що здатна взаємодіяти з іншою системою за

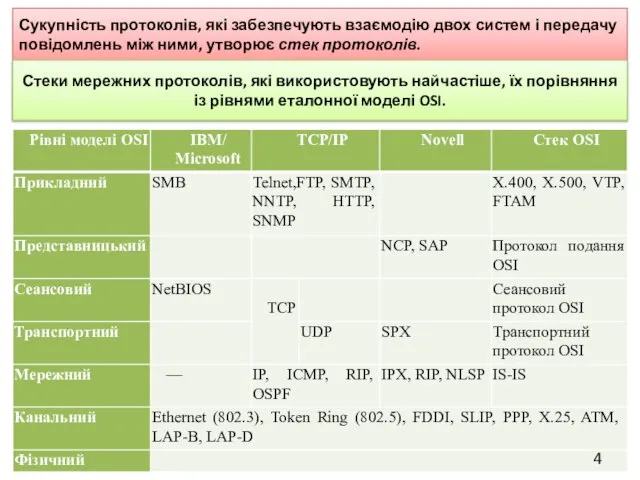

- 4. Сукупність протоколів, які забезпечують взаємодію двох систем і передачу повідомлень між ними, утворює стек протоколів. Стеки

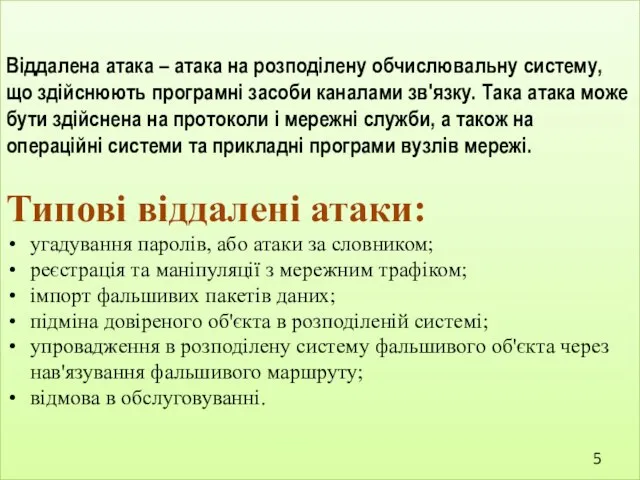

- 5. Віддалена атака – атака на розподілену обчислювальну систему, що здійснюють програмні засоби каналами зв'язку. Така атака

- 6. Базовими документами у сфері захисту розподілених систем є технічно узгоджені документи ISO/IEC 7498-2 і Рекомендації ССІТТ

- 7. Реалізувати сервіси безпеки можна, впровадивши на певному рівні моделі OSI такі механізми: шифрування; цифровий підпис; керування

- 8. Рекомендації Х.800 визначають також універсальні (Pervasive) механізми безпеки. До них належать: довірена функціональність; мітки безпеки; детектування

- 9. Керування безпекою взаємодії відкритих систем здійснюють шляхом: адміністрування системи у цілому; адміністрування сервісів безпеки; адміністрування механізмів

- 10. ІСТОРІЯ ЗЛОМУ МЕРЕЖ ПЕНТАГОНУ 2002 р. - британський хакер Гаррі Маккіннон зламав комп'ютерні мережі Пентагону та

- 12. Скачать презентацию

Вселенная, или космос 1 класс

Вселенная, или космос 1 класс Технология выполнения штукатурных работ Выполнил мастер п/о Гордеюк А.Л.

Технология выполнения штукатурных работ Выполнил мастер п/о Гордеюк А.Л. Метод сокращенных таблицдля генерации автоматовс большим числом входных воздействий

Метод сокращенных таблицдля генерации автоматовс большим числом входных воздействий Депрессия и стресс

Депрессия и стресс Модернизация страхового рынка в России и роль ОЭСР в этом процессе

Модернизация страхового рынка в России и роль ОЭСР в этом процессе Муниципальное образовательное учреждение «Пежемскаяобщеобразовательная средняя школа №14»

Муниципальное образовательное учреждение «Пежемскаяобщеобразовательная средняя школа №14» В чём секрет русской орфографии

В чём секрет русской орфографии Метание малого мяча

Метание малого мяча SMO

SMO Рычаг Архимеда

Рычаг Архимеда Экономика России 2-й половины XVIII века

Экономика России 2-й половины XVIII века Цикл жизни IT-специалиста в современной компании. IT и HR: взаимодействие

Цикл жизни IT-специалиста в современной компании. IT и HR: взаимодействие Proyecto en Lengua Española

Proyecto en Lengua Española Вторжение на советскую землю началось На улицах осажденного Ленинграда.

Вторжение на советскую землю началось На улицах осажденного Ленинграда. Ферма Пьер

Ферма Пьер Презентация на тему Сочинение-описание помещения (6 класс)

Презентация на тему Сочинение-описание помещения (6 класс) Концепция духовно-нравственного развития и воспитания личности гражданина России

Концепция духовно-нравственного развития и воспитания личности гражданина России Презентация на тему создатель толкового словаряживого великорусского языка

Презентация на тему создатель толкового словаряживого великорусского языка Тема 10. ПРОФЕССИОНАЛЬНО-ПРИКЛАДНАЯ ФИЗИЧЕСКАЯ ПОДГОТОВКА СТУДЕНТОВ

Тема 10. ПРОФЕССИОНАЛЬНО-ПРИКЛАДНАЯ ФИЗИЧЕСКАЯ ПОДГОТОВКА СТУДЕНТОВ Seoul

Seoul Отчет Совета старшеклассников

Отчет Совета старшеклассников 7кл технические открытия

7кл технические открытия Лекция по дисциплине «Внешнеторговая документация» ТЕМА 1.1. Международная классификация внешнеторговых документов Принципы к

Лекция по дисциплине «Внешнеторговая документация» ТЕМА 1.1. Международная классификация внешнеторговых документов Принципы к Темперамент человека и мотивация

Темперамент человека и мотивация Давай поговорим поподробнее о зиме

Давай поговорим поподробнее о зиме Орфоэпические нормы

Орфоэпические нормы Презентация на тему Первые люди

Презентация на тему Первые люди  Надпредметная программа как способ приобщения школьников к чтению Ирина Евгеньевна Козлова, учитель русского языка и литератур

Надпредметная программа как способ приобщения школьников к чтению Ирина Евгеньевна Козлова, учитель русского языка и литератур