Содержание

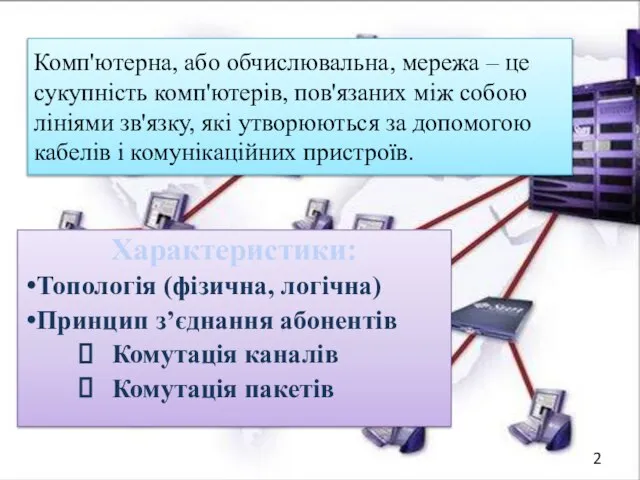

- 2. Комп'ютерна, або обчислювальна, мережа – це сукупність комп'ютерів, пов'язаних між собою лініями зв'язку, які утворюються за

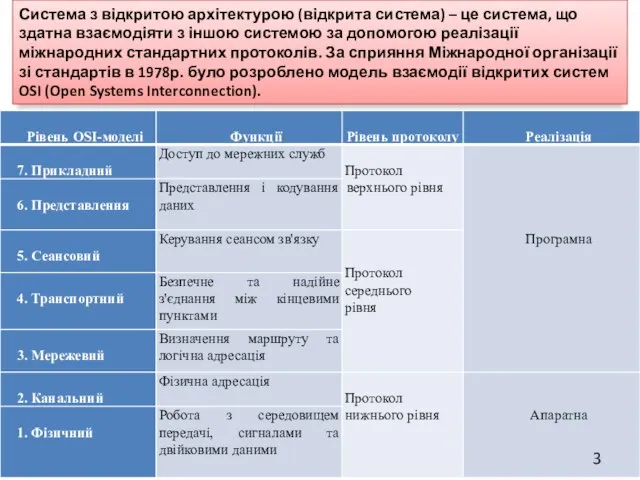

- 3. Система з відкритою архітектурою (відкрита система) – це система, що здатна взаємодіяти з іншою системою за

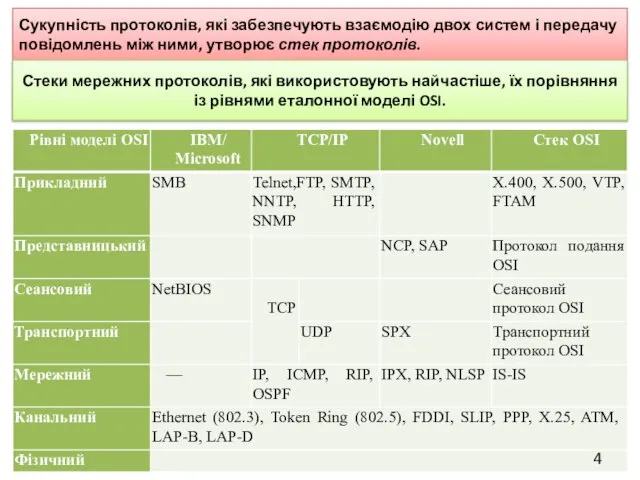

- 4. Сукупність протоколів, які забезпечують взаємодію двох систем і передачу повідомлень між ними, утворює стек протоколів. Стеки

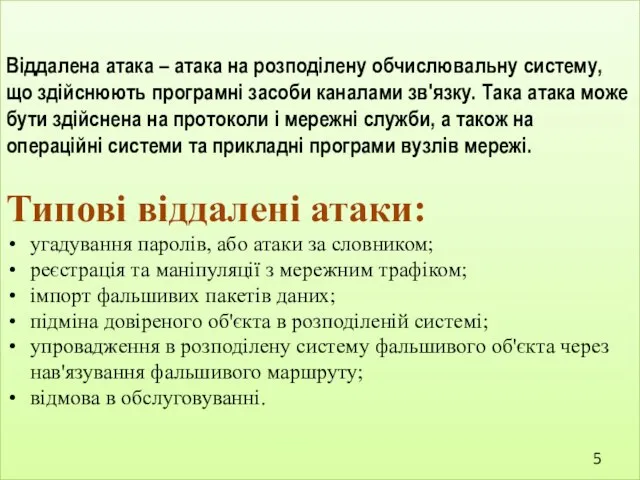

- 5. Віддалена атака – атака на розподілену обчислювальну систему, що здійснюють програмні засоби каналами зв'язку. Така атака

- 6. Базовими документами у сфері захисту розподілених систем є технічно узгоджені документи ISO/IEC 7498-2 і Рекомендації ССІТТ

- 7. Реалізувати сервіси безпеки можна, впровадивши на певному рівні моделі OSI такі механізми: шифрування; цифровий підпис; керування

- 8. Рекомендації Х.800 визначають також універсальні (Pervasive) механізми безпеки. До них належать: довірена функціональність; мітки безпеки; детектування

- 9. Керування безпекою взаємодії відкритих систем здійснюють шляхом: адміністрування системи у цілому; адміністрування сервісів безпеки; адміністрування механізмів

- 10. ІСТОРІЯ ЗЛОМУ МЕРЕЖ ПЕНТАГОНУ 2002 р. - британський хакер Гаррі Маккіннон зламав комп'ютерні мережі Пентагону та

- 12. Скачать презентацию

Презентация на тему Боги Древнего Египта

Презентация на тему Боги Древнего Египта  Повторение. Четырёхугольники

Повторение. Четырёхугольники МОУ Тацинская СОШ №3

МОУ Тацинская СОШ №3 Презентация

Презентация Цветовое оформление интерьера

Цветовое оформление интерьера Понятие , признаки и форма государства. Лекция 1

Понятие , признаки и форма государства. Лекция 1 Typical English Houses

Typical English Houses СПО: осознание необходимости Алексей Новодворский, ALT Linux

СПО: осознание необходимости Алексей Новодворский, ALT Linux Методика обучения

Методика обучения Сессия стратегического планирования

Сессия стратегического планирования Презентация на тему Борьба организма с инфекцией Иммунитет

Презентация на тему Борьба организма с инфекцией Иммунитет 1 Место и роль Рекламной Сети Яндекса в линейке его рекламных продуктов Евгений Ломизе Управление аудиторией и реклама в Интернете

1 Место и роль Рекламной Сети Яндекса в линейке его рекламных продуктов Евгений Ломизе Управление аудиторией и реклама в Интернете КАЗАНСКИЙ АВИАЦИОННО- ТЕХНИЧЕСКИЙ КОЛЛЕДЖ им П.В. ДЕМЕНТЬЕВА

КАЗАНСКИЙ АВИАЦИОННО- ТЕХНИЧЕСКИЙ КОЛЛЕДЖ им П.В. ДЕМЕНТЬЕВА Храмы Саратова 3 класс

Храмы Саратова 3 класс Диагностика, коррекция, прогнозирование предметной обученности.

Диагностика, коррекция, прогнозирование предметной обученности. Алгоритмизация_Л1

Алгоритмизация_Л1 Красная книга Алькеевского района. Птицы

Красная книга Алькеевского района. Птицы Обзор-анонс Все для женщин (10,11,12. 2019)

Обзор-анонс Все для женщин (10,11,12. 2019) Презентация на тему Нанотехнологии в химии

Презентация на тему Нанотехнологии в химии Гимнастика

Гимнастика Public Opinion Media Chapter

Public Opinion Media Chapter  Бианки "Первая охота" (1 класс)

Бианки "Первая охота" (1 класс) Диагностика состояния фонематического слуха и фонематического восприятия

Диагностика состояния фонематического слуха и фонематического восприятия Гетероциклы

Гетероциклы Young and Beautiful

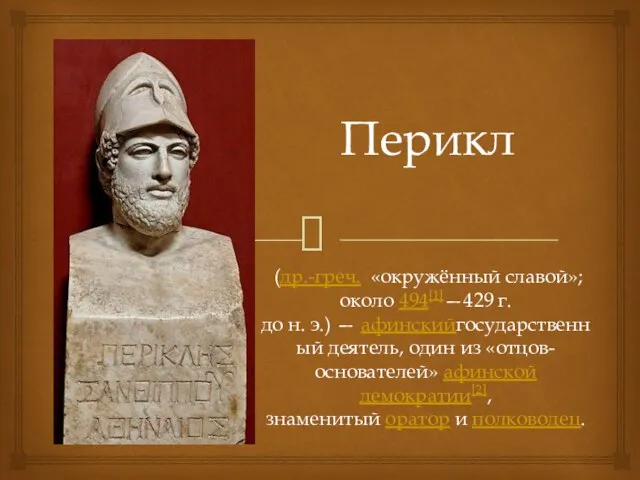

Young and Beautiful Перикл

Перикл Где логика. Пословицы и поговорки

Где логика. Пословицы и поговорки Франция

Франция