Практические аспекты проведения аудита с целью оценки соответствия требованиям ФЗ «О персональных данных»

Содержание

- 2. предпроектная стадия, включающая предпроектное обследование ИСПДн (аудит), а также разработку технического задания на ее создание стадия

- 3. Анализ внутренних нормативных документов, регламентирующих порядок обработки и защиты ПДн Определение используемых средств защиты ПДн, и

- 4. сбор существующей нормативной документации Заказчика регулирующей порядок обработки и обеспечения защиты ПДн сбор существующей нормативной документации

- 5. На данном этапе определяется перечень ИСПДн и их основные свойства, такие как: Структура ИС Подключение к

- 6. Перечень ПДн, обрабатываемых в ИСПДн Заказчика, подлежащих защите включает в себя: цели обработки ПДн категории ПДн

- 7. Сбор данных о: Составе и функциональных возможностях используемых СЗПДн Технических характеристиках и организации использования СЗПДн Условиях

- 8. Основные этапы работ Заключение соглашения о неразглашении (NDA) Разработка регламента, устанавливающего порядок и рамки проведения работ

- 9. Структура регламента Состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита Перечень информации,

- 10. Состав исходных данных Информация об организационной структуре компании Организационно-распорядительная и нормативно-методическая документация по вопросам информационной безопасности

- 11. Методы сбора исходных данных Предоставление опросных листов по определённой тематике, самостоятельно заполняемых сотрудниками Заказчика Интервьюирование сотрудников

- 12. Инструментальный анализ защищенности Для чего предназначен: Инвентаризация сетевых сервисов ИСПДн (устройства, ОС, службы, ПО) Идентификация и

- 13. Инструментальный анализ защищенности Анализ средств защиты информации Анализ VPN-шлюзов Анализ антивирусных средств защиты Анализ систем обнаружения

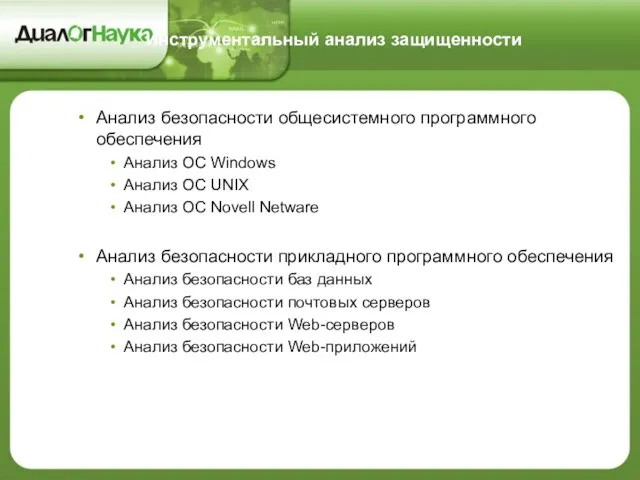

- 14. Инструментальный анализ защищенности Анализ безопасности общесистемного программного обеспечения Анализ ОС Windows Анализ ОС UNIX Анализ ОС

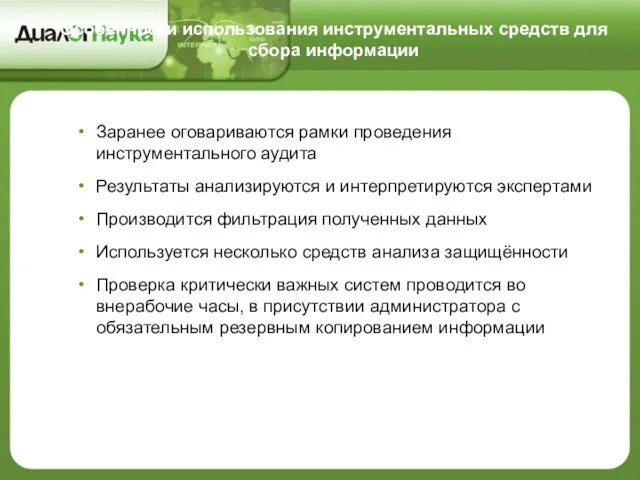

- 15. Особенности использования инструментальных средств для сбора информации Заранее оговариваются рамки проведения инструментального аудита Результаты анализируются и

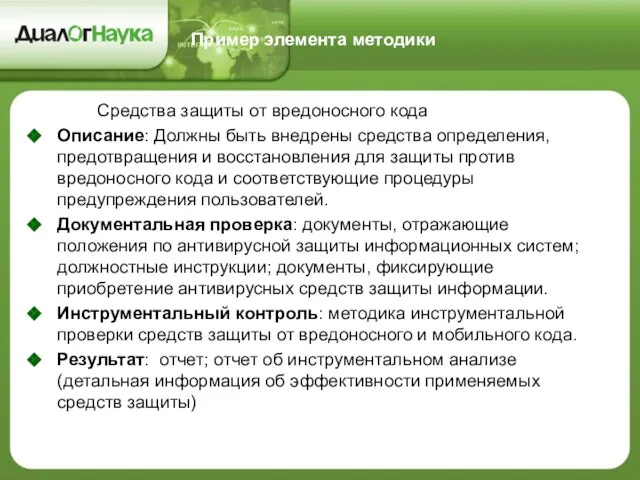

- 16. Пример элемента методики Средства защиты от вредоносного кода Описание: Должны быть внедрены средства определения, предотвращения и

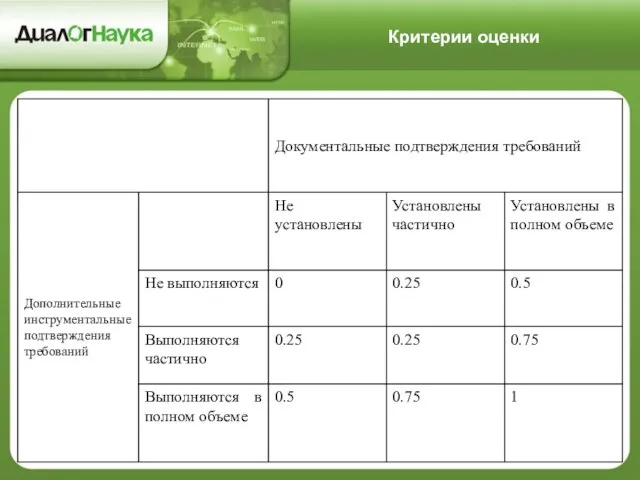

- 17. Критерии оценки

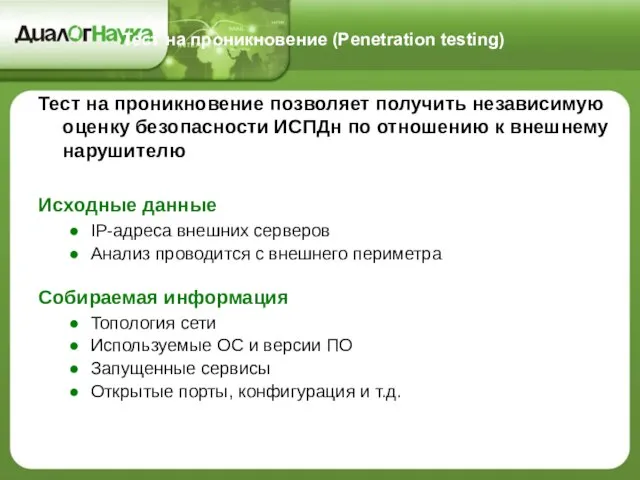

- 18. Тест на проникновение (Penetration testing) Тест на проникновение позволяет получить независимую оценку безопасности ИСПДн по отношению

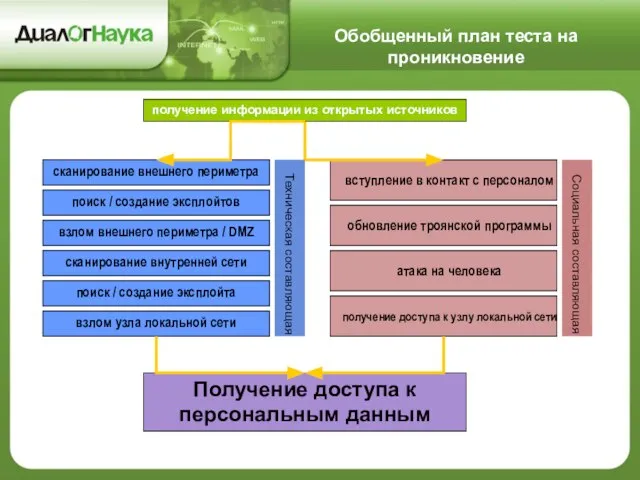

- 19. получение информации из открытых источников сканирование внешнего периметра поиск / создание эксплойтов взлом внешнего периметра /

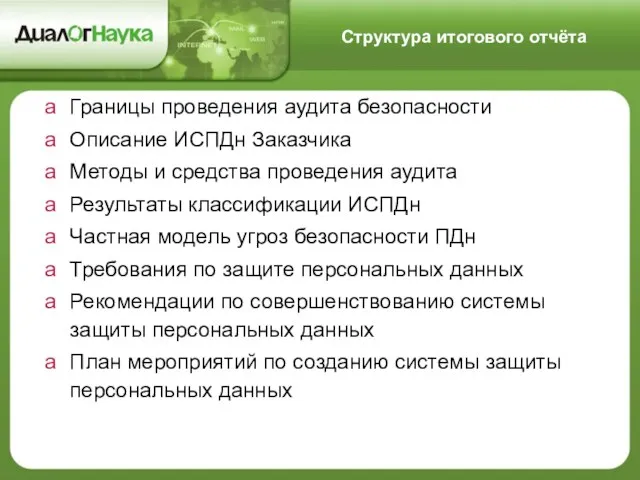

- 20. Структура итогового отчёта Границы проведения аудита безопасности Описание ИСПДн Заказчика Методы и средства проведения аудита Результаты

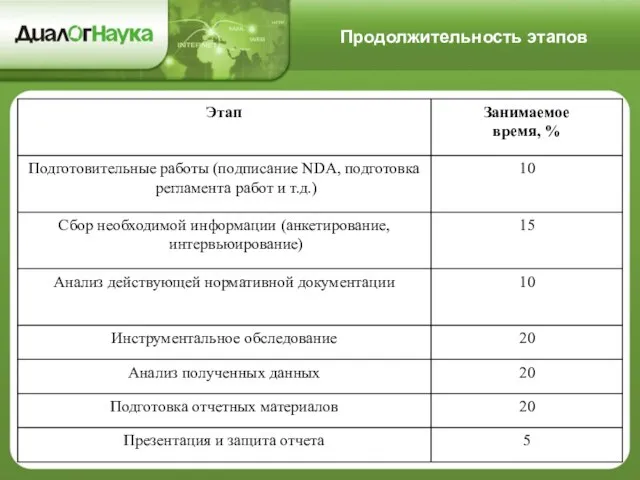

- 21. Продолжительность этапов

- 22. Дальнейшие действия по результатам Результаты аудита являются основой для проведения дальнейших работ по повышению информационной безопасности:

- 24. Скачать презентацию

Всё о профессии ХИРУРГА

Всё о профессии ХИРУРГА Стабилизационный фонд РФ

Стабилизационный фонд РФ Русская трапеза

Русская трапеза Star Hour

Star Hour Бизнес-план антикафе Час за минуту

Бизнес-план антикафе Час за минуту Разработка алгоритмов

Разработка алгоритмов  Урок истории в 5 классе по теме: «Поход Александра Македонского на восток»

Урок истории в 5 классе по теме: «Поход Александра Македонского на восток» Жанры изобразительного искусства

Жанры изобразительного искусства Подготовка к ЕГЭ (задание В7).» Презентация по математике для урока по теме: «Нахождение значения выражения

Подготовка к ЕГЭ (задание В7).» Презентация по математике для урока по теме: «Нахождение значения выражения Терморегуляторы. Комплект для управления снеготаянием

Терморегуляторы. Комплект для управления снеготаянием Федеральная миграционнная служба

Федеральная миграционнная служба Цветковые растения

Цветковые растения  Технология формирования диагностических навыков у обучающихся

Технология формирования диагностических навыков у обучающихся ОСЕВАЯ И ЦЕНТРАЛЬНАЯ Симметрии

ОСЕВАЯ И ЦЕНТРАЛЬНАЯ Симметрии Подведение итогов

Подведение итогов Золотые правила питания

Золотые правила питания Нижний Новгород 15 февраля 2012 г.

Нижний Новгород 15 февраля 2012 г. Лист — боковой орган побега

Лист — боковой орган побега Слагаемые успеха

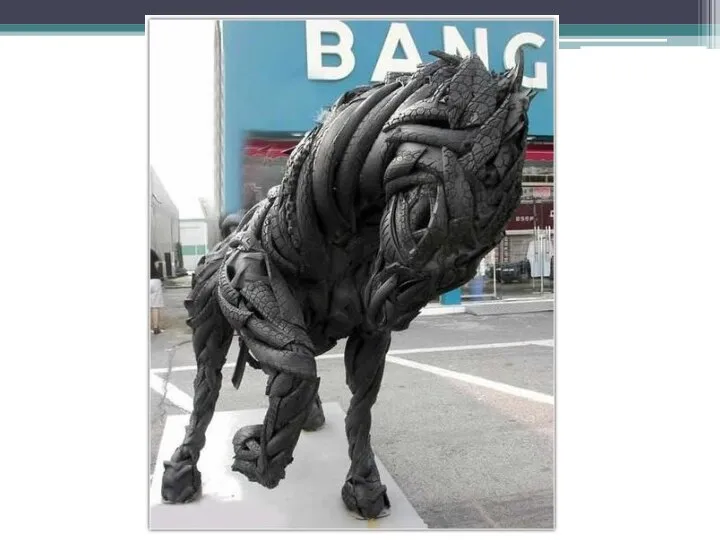

Слагаемые успеха Поделки из вторсырья

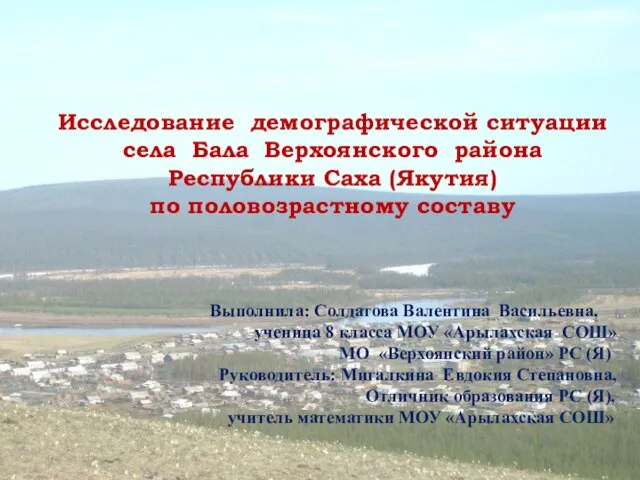

Поделки из вторсырья Исследование демографической ситуации села Бала Верхоянского района Республики Саха (Якутия) по половозрастному составу

Исследование демографической ситуации села Бала Верхоянского района Республики Саха (Якутия) по половозрастному составу У истоков русской журналистики и журналистского образования в Санкт-Петербургском государственном университете

У истоков русской журналистики и журналистского образования в Санкт-Петербургском государственном университете Литературный турнир по произведениям русских писателей 20 века

Литературный турнир по произведениям русских писателей 20 века ПРЕЗЕНТАЦИЯ на QS-форуме КООМЕТ СИСТЕМЫ МЕНЕДЖМЕНТА КАЧЕСТВА ВНИИФТРИ

ПРЕЗЕНТАЦИЯ на QS-форуме КООМЕТ СИСТЕМЫ МЕНЕДЖМЕНТА КАЧЕСТВА ВНИИФТРИ Кадровый состав. В школе работает 24 педагога До 5 летОт 5 до10летОт10-15летБолее15лет 40119 Имеют категории высшуюпервуювторуюНе имеют ка

Кадровый состав. В школе работает 24 педагога До 5 летОт 5 до10летОт10-15летБолее15лет 40119 Имеют категории высшуюпервуювторуюНе имеют ка Путешествие на поезде «Здоровье» - презентация для начальной школы

Путешествие на поезде «Здоровье» - презентация для начальной школы Презентация на тему Хлеб - драгоценность

Презентация на тему Хлеб - драгоценность Особенности скелета человека связанные с прямохождением и трудовой деятельностью

Особенности скелета человека связанные с прямохождением и трудовой деятельностью