Содержание

- 2. Первым человеком, применившим ЭВМ для совершения налогового преступления на сумму 620 тыс. долларов и в 1969

- 3. В настоящее время только в Москве с помощью поддельной кредитной карточки для электронных расчетов за один

- 4. Вредоносное использование вычислительной техники, естественно, потребовало разработки мер защиты от компьютерных преступлений. Основным средством борьбы должна

- 5. Российские правоведы уже давно ставили вопрос о необходимости законодательного закрепления правоотношений, вытекающих из различных сфер применения

- 6. Под компьютерными преступлениями понимаются те предусмотренные уголовным законом общественно опасные деяния, в которых машинная информация представляет

- 7. Последствия неправомерного использования информации могут быть самыми разнообразными: это не только нарушение неприкосновенности интеллектуальной собственности, но

- 8. Первоначально в проекте УК РФ глава о компьютерных преступлениях содержала 5 статей. Однако в дальнейшем в

- 9. Неправомерный доступ к компьютерной информации Появление ст. 272 и ее расположение в главе на первом месте

- 10. Состав преступления, сформулирован как материальный, причем если деяние в форме действия определено однозначно (неправомерный доступ к

- 11. Субъектом преступления, указанного в ч. 1 ст. 272, может быть любое вменяемое физическое лицо, достигшее 16

- 12. Часть 2 ст. 272 предусматривает в качестве квалифицирующих признаков несколько новых, характеризующих объективную сторону и субъект

- 13. Санкция за эти квалифицированные виды данного преступления ужесточена: в нее введен новый вид наказания (арест на

- 14. Обязательными признаками объективной стороны ч. 1 ст. 273 будут два, характеризующих способ и средство совершения преступления.

- 15. Санкция предусматривает один основной вид наказания (лишение свободы на срок до 3 лет) и один дополнительный

- 16. Санкция данной части - относительно - определенная: лишение свободы на срок от 3 до 7 лет.

- 17. Под таковыми правилами понимаются, во-первых, Общероссийские временные санитарные нормы и правила для работников вычислительных центров, во-вторых,

- 18. Правонарушение может быть определено как преступление только при наступлении существенного вреда. Под последним следует понимать, прежде

- 19. Санкция ч. 1 ст. 274 состоит из трех альтернативных видов наказания: лишение права занимать определенную должность

- 21. Скачать презентацию

Презентация к конспектуОткрытого комплексного занятияво второй младшей группеМДОУ детского сада №12 «Золотой Петушок»города

Презентация к конспектуОткрытого комплексного занятияво второй младшей группеМДОУ детского сада №12 «Золотой Петушок»города  Терраформирование

Терраформирование Своеобразие баллады ХХ века

Своеобразие баллады ХХ века Звіт про виховну роботу на кафедрі іноземних мов

Звіт про виховну роботу на кафедрі іноземних мов ИНФОРМАЦИОННОЕ ПРОСТРАНСТВО образовательного учреждения

ИНФОРМАЦИОННОЕ ПРОСТРАНСТВО образовательного учреждения Как формировать и развивать универсальные учебные действия у учащихся?

Как формировать и развивать универсальные учебные действия у учащихся? Устройства ввода графической информации

Устройства ввода графической информации 20140930_geo

20140930_geo «Веселый счет» С.Я. Маршак

«Веселый счет» С.Я. Маршак Метод проектов в начальной

Метод проектов в начальной Коммерческое предложение для toyota-shygys.kz

Коммерческое предложение для toyota-shygys.kz Интегрированный On-line конкурс рисунков и творческих работ, к Международному Дню 8-е Марта

Интегрированный On-line конкурс рисунков и творческих работ, к Международному Дню 8-е Марта Краны пролётного типа

Краны пролётного типа Древнерусское государство и общество

Древнерусское государство и общество Святитель Иов – первый Патриарх России

Святитель Иов – первый Патриарх России Экскурсия, выставка, Вернисаж

Экскурсия, выставка, Вернисаж Электронные тахеометры Leica TPS 1200+

Электронные тахеометры Leica TPS 1200+ ИНФОРМАТИКА

ИНФОРМАТИКА Презентация на тему Первобытное общество (10 класс)

Презентация на тему Первобытное общество (10 класс) Муниципального бюджетного общеобразовательного учреждения Политотдельской средней общеобразовательной школы Матвеево-Курганс

Муниципального бюджетного общеобразовательного учреждения Политотдельской средней общеобразовательной школы Матвеево-Курганс Презентация на тему Случайные события

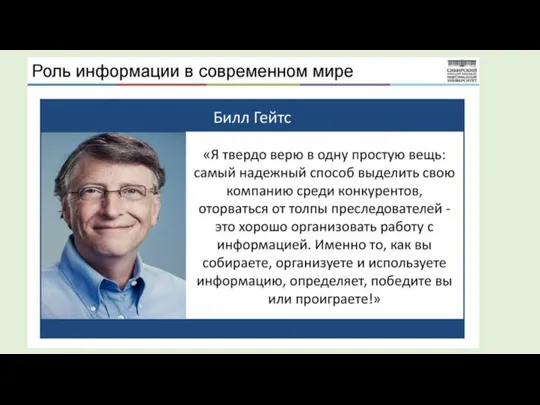

Презентация на тему Случайные события  ИНФОРМАЦИЯ. ИНФОРМАТИКА.ИНФОРМАТИЗАЦИЯ.

ИНФОРМАЦИЯ. ИНФОРМАТИКА.ИНФОРМАТИЗАЦИЯ. ТАКАЯ ЖИЗНЬ ОПРЕДЕЛЯЕТСЯ БУДУЩИМ,

ТАКАЯ ЖИЗНЬ ОПРЕДЕЛЯЕТСЯ БУДУЩИМ, Роль технологии в современном мире

Роль технологии в современном мире Презентация к уроку по обществознанию _Правонаруше

Презентация к уроку по обществознанию _Правонаруше Псориаз

Псориаз МОУ «Богоявленская СОШ» Презентация к уроку русского языка в 6 классе Тема: « Правописание Н и НН в прилагательн

МОУ «Богоявленская СОШ» Презентация к уроку русского языка в 6 классе Тема: « Правописание Н и НН в прилагательн Горный поход. Приэльбрусье

Горный поход. Приэльбрусье