Слайд 2

Существуют две проблемы при построении защищенных информационных систем:

1) распределение задач администрирования

средствами защиты информации между субъектами управления системой;

2) использование встроенных механизмов защиты на всех уровнях иерархии системы.

Первая проблема обусловлена иерархическими принципами построения сложной системы.

Слайд 3

Уровни сложной системы:

уровень платформы (операционная система),

2) общесистемный уровень (СУБД

и другие системные средства),

3) уровень приложений.

Каждый уровень требует своего администрирования.

Слайд 4В сложной системе выделяются задачи администрирования:

системное администрирование (настройка ОС, конфигурация и

маршрутизация сетевого трафика и т.п.);

администрирование СУБД и других общесистемных средств;

администрирование прикладных приложений.

На уровне системного администрирования может присутствовать разделение задач по функциональному назначению объектов - рабочие станции, файл-серверы и серверы приложений, серверы доступа к внешним сетям и др. В сложной системе вводятся соответствующие администраторы, каждый из которых отвечает за свою компоненту управления.

Слайд 5

В защищенных информационных системах выделяется самостоятельное управление - управление информационной

безопасностью системы.

Возникают две проблемы включения этой компоненты в исходную схему администрирования:

Связана с тем, что администратором каждого уровня иерархии управления решаются в том числе и задачи администрирования информационной безопасностью в рамках соответствующего уровня иерархии.

Связана с использованием встроенных средств защиты, распределением задач между встроенными и добавочными средствами защиты.

Слайд 6Для разрешения этих проблем возможны следующие альтернативные подходы:

Все задачи администрирования информационной

безопасностью системы возложить на администратора безопасности.

Задачи администрирования информационной безопасностью системы распределить между администраторами на всех уровнях иерархии.

Слайд 7

Метод уровневого контроля целостности списков санкционированных событий.

Суть метода:

Все

ресурсы системы делятся на уровни по функциональному признаку. Текущая конфигурация каждого уровня заносится в эталонный список, хранящийся в системе защиты и недоступный никому, кроме администратора безопасности.

При обнаружении расхождений текущего и эталонного списка является признаком несанкционированного доступа, в качестве реакции на которое средство защиты может выполнить дополнительные реакции.

Слайд 8 Метод распределения функций администрирования безопасностью в системе. Все настройки информационной безопасности

на соответствующих уровнях иерархии задаются соответствующим системным администратором, администратором приложений, администратором СУБД при контроле со стороны администратора безопасности.

По завершении настроек они сохраняются администратором безопасности в эталонных списках средств защиты информации, к которым имеет доступ только администратор безопасности.

В процессе функционирования системы данные списки непрерывно контролируются и автоматически восстанавливаются из эталонных копий в случае обнаружения их искажений.

Слайд 9 Метод противодействия ошибкам и закладкам в средствах информационной системы: При любом

доступе пользователя к информации должен произойти ряд событий - авторизация пользователя, должна быть запущена программа на исполнение, при доступе к информации должны быть проверены права доступа пользователя.

Средство защиты информации создает эталонные копии списков контролируемых событий и осуществляет их непрерывный контроль в процессе функционирования системы. При искажении исходного списка вырабатывается реакция средства защиты информации. Таким образом, если доступ к информации осуществляет санкционированный пользователь, он получает доступ к информации. В противном случае, нарушителю необходимо осуществить какое-либо изменение контролируемого события при доступе к информации, иначе доступ к информации невозможен.

Слайд 10

Преимущества рассмотренных принципов реализации системы защиты:

она реализуется на прикладном

уровне, т.е. практически инвариантна к типу используемых в информационных системах ОС, СУБД и приложений,

ее применение практически не приводит к снижению надежности функционирования системы.

Урок учителя математики Каменской средней школы Махотиной Екатерины Даниловны.

Урок учителя математики Каменской средней школы Махотиной Екатерины Даниловны. Алло, мы ищем таланты

Алло, мы ищем таланты Рисование с натуры «Натюрморт из двух фруктов близких по цвету»

Рисование с натуры «Натюрморт из двух фруктов близких по цвету» История психологии как наука

История психологии как наука Уильям Шекспир. Биография

Уильям Шекспир. Биография Test work on English

Test work on English  Промежуточные результаты проекта по поддержке внедрения МСФО9 для Москоммерцбанка

Промежуточные результаты проекта по поддержке внедрения МСФО9 для Москоммерцбанка Комбинаторика - первый шаг в большую науку

Комбинаторика - первый шаг в большую науку Это курс не про PowerPoint, а про то, как научиться управлять аудиторией Курс состоит из 2х занятий 12 и 19 октября 10.30-13.45

Это курс не про PowerPoint, а про то, как научиться управлять аудиторией Курс состоит из 2х занятий 12 и 19 октября 10.30-13.45 Презентация на тему Ответственность за заражение заболеваниями (ВИЧ, сифилис)

Презентация на тему Ответственность за заражение заболеваниями (ВИЧ, сифилис)  Презентация на тему Курс: ЭКОЛОГИЯ

Презентация на тему Курс: ЭКОЛОГИЯ  Организация Адаптивного спорта за рубежом

Организация Адаптивного спорта за рубежом Методы решения задач на нахождение наибольшего и наименьшего значения величин. (задания для учащихся 8-9 классов, углубленное изуч

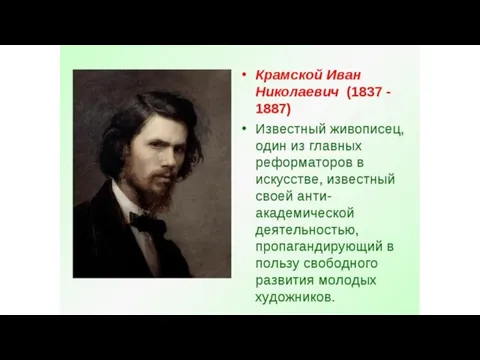

Методы решения задач на нахождение наибольшего и наименьшего значения величин. (задания для учащихся 8-9 классов, углубленное изуч Крамской Иван Николаевич (1837-1887 гг.)

Крамской Иван Николаевич (1837-1887 гг.) Нормы русского литературного языка

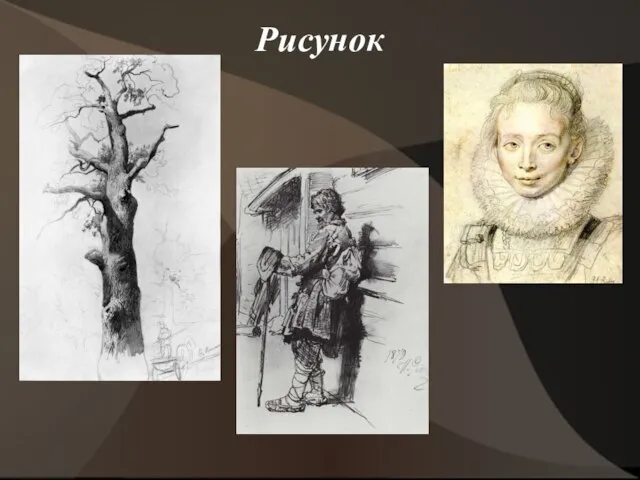

Нормы русского литературного языка Рисунок. Графика. Рисунок

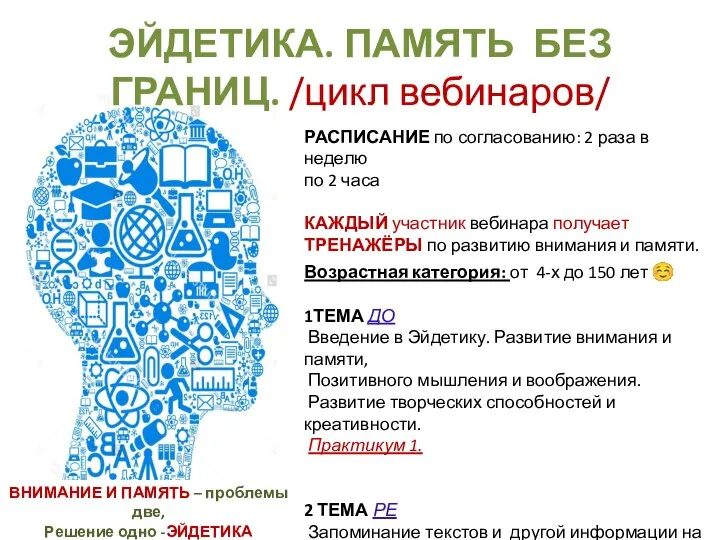

Рисунок. Графика. Рисунок Эйдетика. Память без границ. Расписание вебинаров

Эйдетика. Память без границ. Расписание вебинаров Зарождение революционного народничества и его идеи

Зарождение революционного народничества и его идеи Урок повторения по теме «Проценты»(6 класс)

Урок повторения по теме «Проценты»(6 класс) Архитектура Японии Презентацию подготовили Ученики 7 «А» класса: Казанцев Павел, Анна Николаева, Ксения Деменева.

Архитектура Японии Презентацию подготовили Ученики 7 «А» класса: Казанцев Павел, Анна Николаева, Ксения Деменева. ТекÑ_онÑ_Ñ_нÑ_ Ñ_Ñ_Ñ_Ñ_кÑ_Ñ_Ñ_и, Ñ_еÐÑ_Ñ_Ñ_, коÑ_иÑ_нÑ_ копаÐини

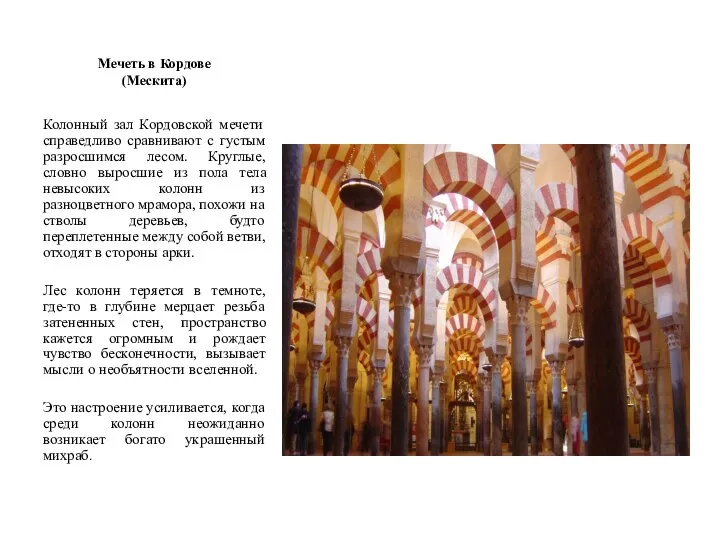

ТекÑ_онÑ_Ñ_нÑ_ Ñ_Ñ_Ñ_Ñ_кÑ_Ñ_Ñ_и, Ñ_еÐÑ_Ñ_Ñ_, коÑ_иÑ_нÑ_ копаÐини Мечеть в Кордове

Мечеть в Кордове Презентация на тему Подготовка к сочинению по прочитанному тексту

Презентация на тему Подготовка к сочинению по прочитанному тексту Ассооциативная концепция

Ассооциативная концепция Росарбитраж. Арбитражные споры. Комплексный и профессиональный подход в разрешении споров

Росарбитраж. Арбитражные споры. Комплексный и профессиональный подход в разрешении споров Проект будівництва фізкультурно-оздоровчого комплексу

Проект будівництва фізкультурно-оздоровчого комплексу Тела, вещества, частицы

Тела, вещества, частицы Использование ИКТ в библиотеках образовательных учреждений В.Б. Антипова, ПОИПКРО

Использование ИКТ в библиотеках образовательных учреждений В.Б. Антипова, ПОИПКРО