Содержание

- 2. Методы коммутации Коммутация линий связи Выделенные ресурсы Коммутация пакетов Ресурсы в общем пользовании Виртуальные каналы Датаграммы

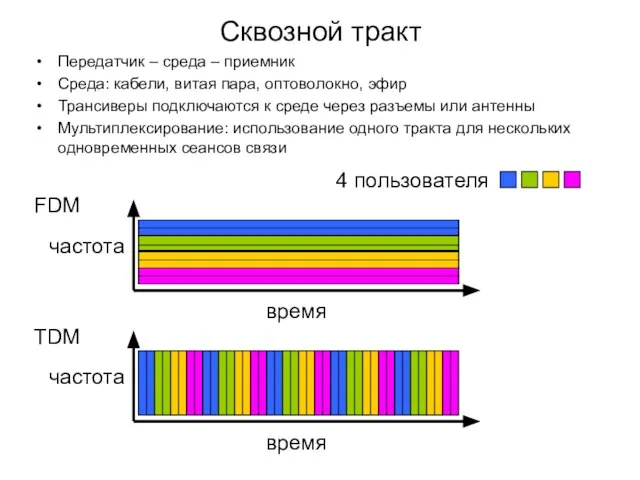

- 3. Сквозной тракт Передатчик – среда – приемник Среда: кабели, витая пара, оптоволокно, эфир Трансиверы подключаются к

- 4. Коммутация линий связи Каждой сессии выделяется фиксированная часть емкости каждого линка на всем его протяжении Выделенные

- 5. Проблемы использования коммутации линий для передачи данных При передаче данных duty factor обычно низок (bursty трафик),

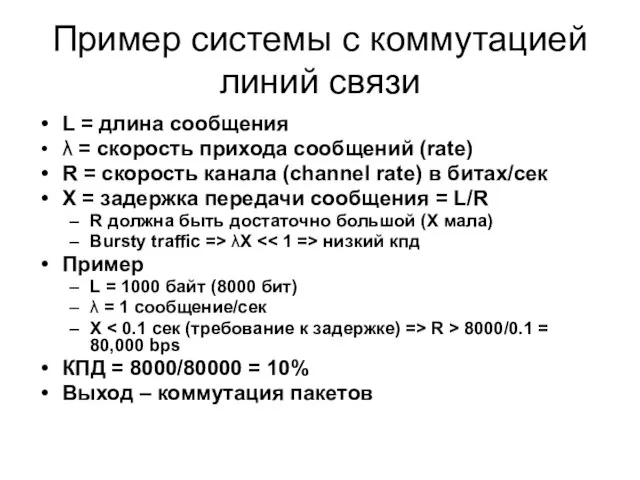

- 6. Пример системы с коммутацией линий связи L = длина сообщения λ = скорость прихода сообщений (rate)

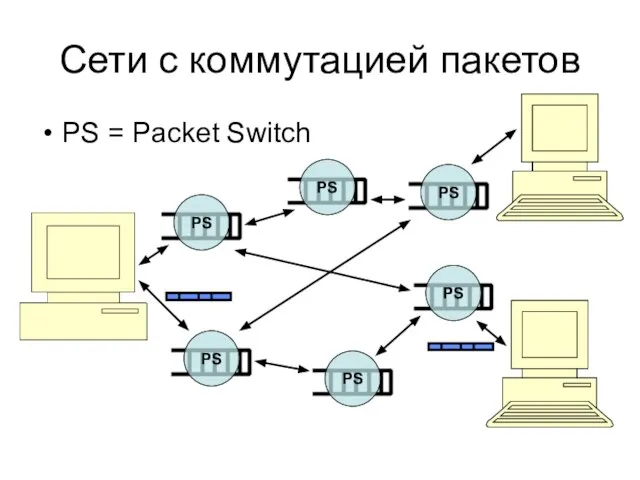

- 7. Сети с коммутацией пакетов PS = Packet Switch

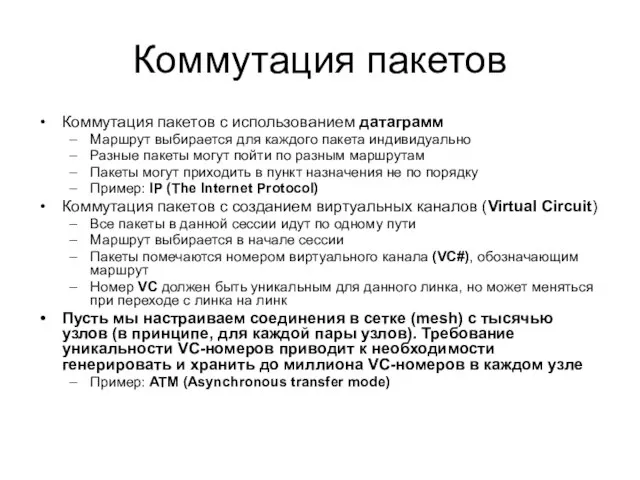

- 8. Коммутация пакетов Коммутация пакетов с использованием датаграмм Маршрут выбирается для каждого пакета индивидуально Разные пакеты могут

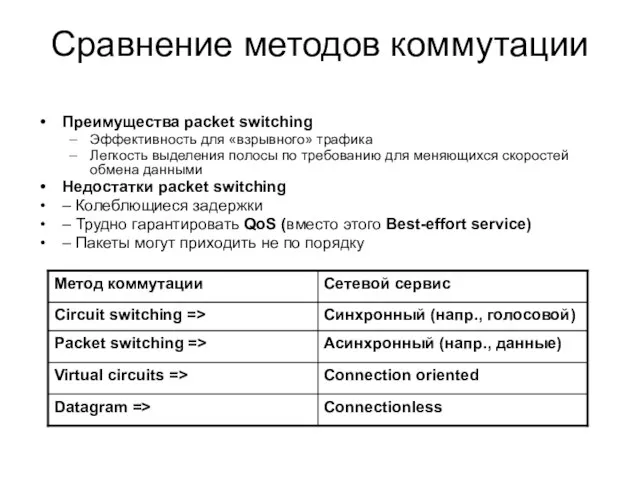

- 9. Сравнение методов коммутации Преимущества packet switching Эффективность для «взрывного» трафика Легкость выделения полосы по требованию для

- 10. Функции QoS в сетях с коммутацией пакетов Гарантировать ширину полосы Гарантировать задержки Гарантировать разброс задержек Нормировать

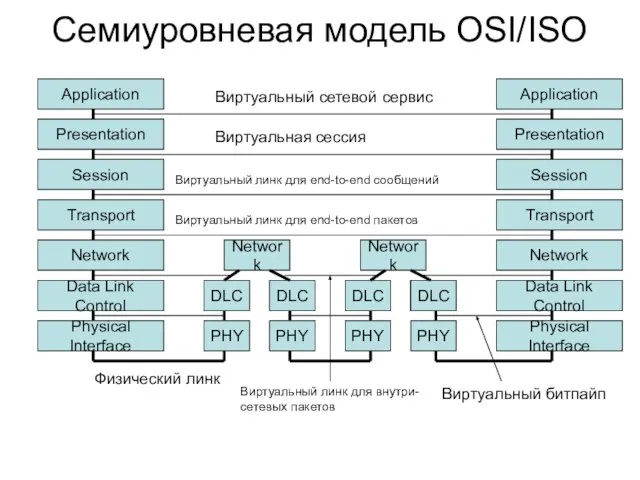

- 11. Семиуровневая модель OSI/ISO Application Presentation Session Transport Network Data Link Control Physical Interface Application Presentation Session

- 12. Семиуровневая модель OSI/ISO Presentation : кодировка, encryption/decryption, сжатие Session : directory, права доступа, биллинг Сетевой слой

- 13. Internetworking Layer Расширение модели OSI/ISO: слой между сетевым и транспортным в системах, объединяющих разнородные сети Шлюз

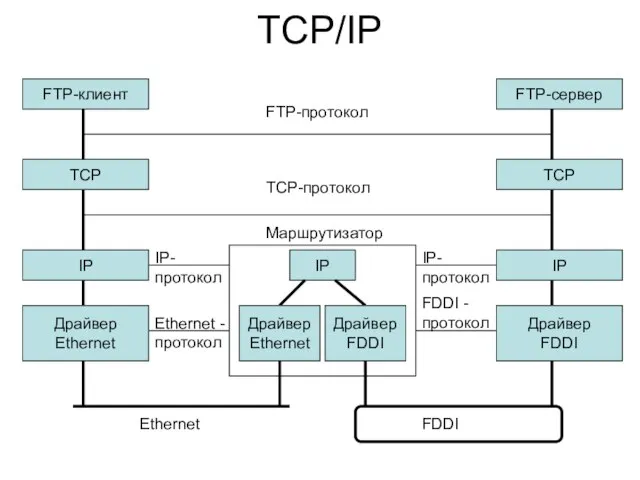

- 14. IP- протокол IP- протокол TCP/IP FTP-клиент TCP IP Драйвер Ethernet FTP-сервер TCP IP Драйвер FDDI IP

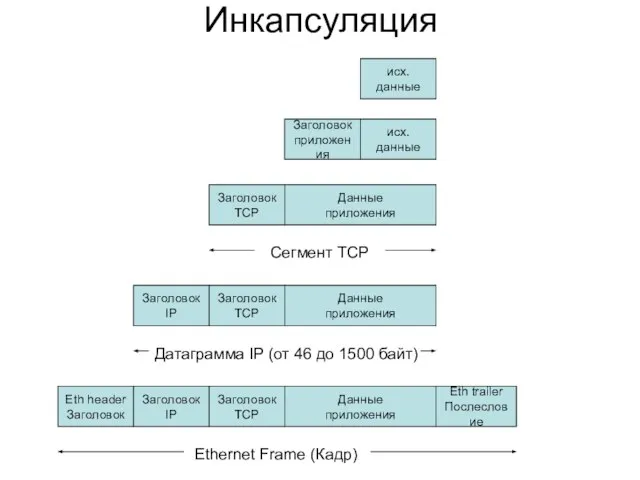

- 15. Инкапсуляция исх. данные Заголовок приложения Данные приложения исх. данные Заголовок TCP Сегмент TCP Данные приложения Заголовок

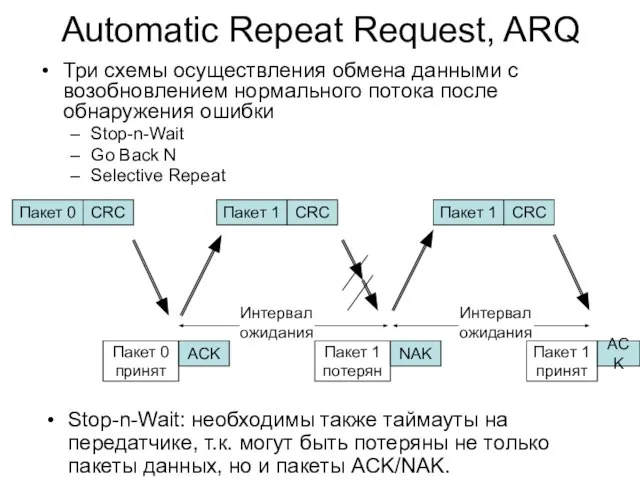

- 16. Automatic Repeat Request, ARQ Три схемы осуществления обмена данными с возобновлением нормального потока после обнаружения ошибки

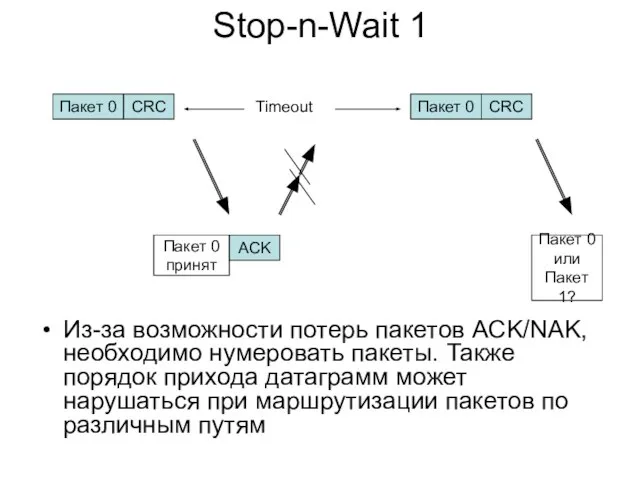

- 17. Stop-n-Wait 1 Из-за возможности потерь пакетов ACK/NAK, необходимо нумеровать пакеты. Также порядок прихода датаграмм может нарушаться

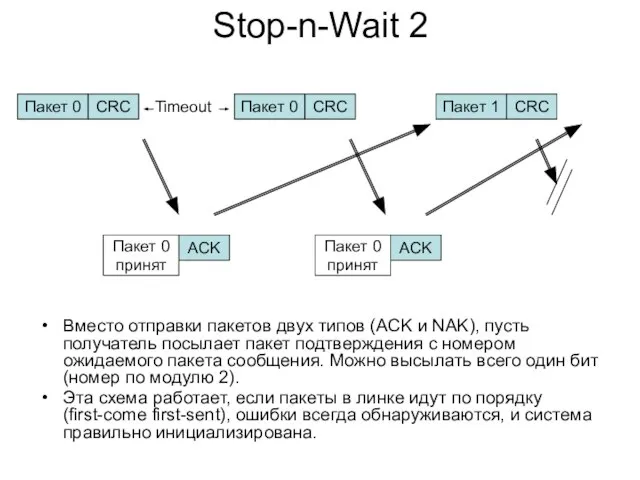

- 18. Stop-n-Wait 2 Вместо отправки пакетов двух типов (ACK и NAK), пусть получатель посылает пакет подтверждения с

- 19. Алгоритм Stop and Wait На узле отправителя (начальный номер пакета сообщения SN=0) : 1) Вновь поступившему

- 20. Корректность протокола Stop and Wait Начальные условия: В линке нет кадров от предыдущих сессий SN=0; RN=0

- 21. Доказательство свойства SAFETY Так как изначально на линке нет пакетов, пакет 0 – первый пакет, принятый

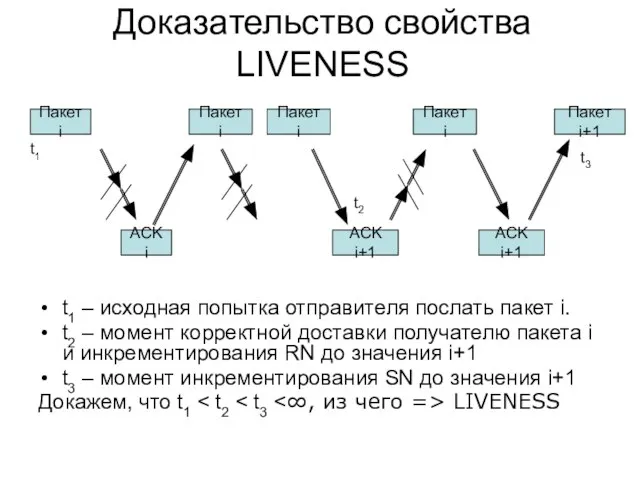

- 22. Доказательство свойства LIVENESS t1 – исходная попытка отправителя послать пакет i. t2 – момент корректной доставки

- 23. Доказательство свойства LIVENESS Пусть SN(t), RN(t) – значения SN и RN в момент t Алгоритм таков,

- 24. Однобитовые SN и RN Кадры идут по линку строго по порядку При типе данных целое переменных

- 25. Эффективность протокола Stop and Wait в отсутствии ошибок T – полное время между отправкой пакета i

- 26. Эффективность протокола Stop and Wait в присутствии ошибок P – вероятность ошибки при передаче пакета или

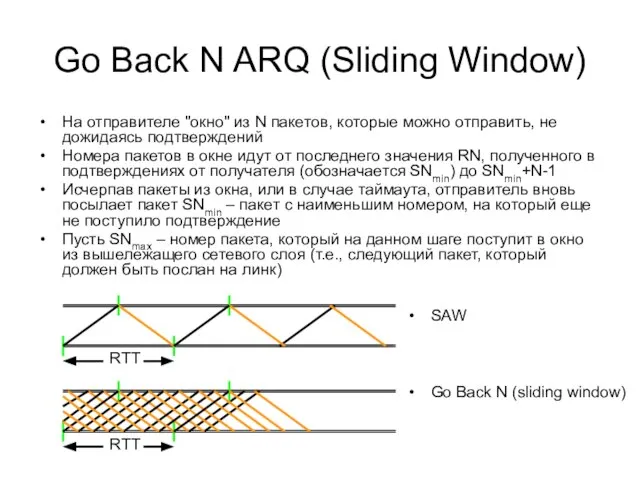

- 27. Go Back N ARQ (Sliding Window) На отправителе "окно" из N пакетов, которые можно отправить, не

- 28. Алгоритм Go Back N на стороне отправителя SNmin = 0; SNmax = 0 Цикл Если SNmax

- 29. Алгоритм Go Back N на стороне получателя RN = 0 Цикл Если приходит пакет с SN

- 30. Selective Repeat Protocol (SRP) Попытки предпринимаются повторной отправки только фактически потерянных пакетов (из-за ошибок) Получатель должен

- 31. Очереди В сетях с коммутацией пакетов случайными могут быть времена прихода пакетов и продолжительности пакетов На

- 32. Распределения случайных переменных в сетевых приложениях Средняя скорость поступления пакетов λ пакетов в секунду (распределение Пуассона)

- 33. Теорема Литтла для пакетов в сети N = среднее кол-во пакетов в системе T = среднее

- 34. Применения теоремы Литтла Передатчик: DTP = время передачи пакета Среднее кол-во пакетов на передатчике = λDTP

- 35. Модели очередей Система обозначений для классификации очередей: A/B/S/K/N/Disc A – распределение поступающих запросов (в сетях с

- 36. Очереди системы с одним сервером В буфер поступает λ пакетов в секунду Сервер обслуживает μ пакетов

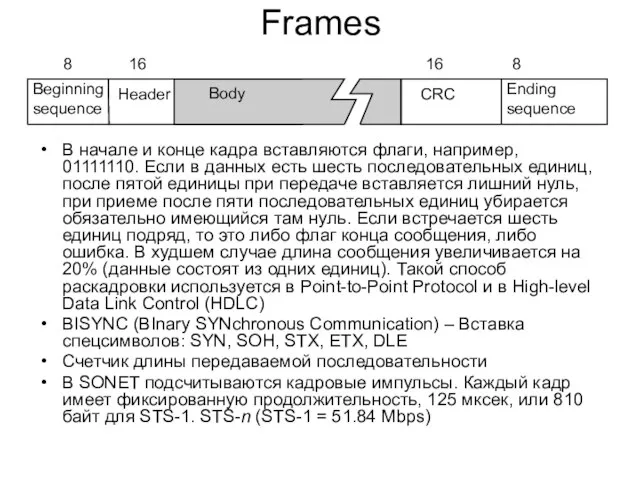

- 37. Frames В начале и конце кадра вставляются флаги, например, 01111110. Если в данных есть шесть последовательных

- 38. Обнаружение/исправление ошибок Простой и двумерный биты четности Код Хэмминга: Дистанция Хэмминга равна количеству положений битов, в

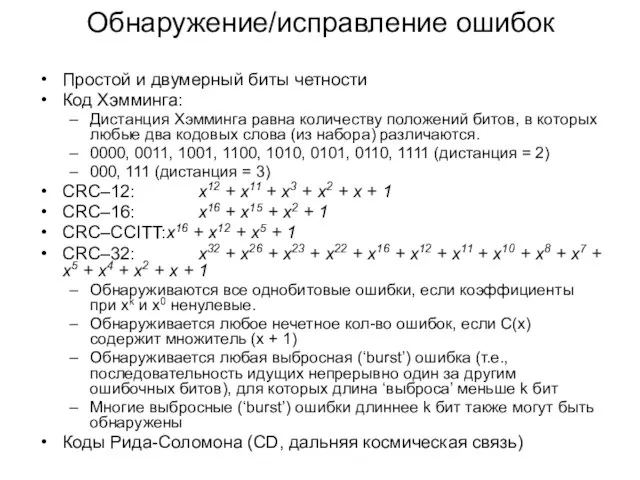

- 39. Теория вероятности (дискретное пространство событий) Вероятностное пространство– набор элементов (sample points), или исходов испытаний Подмножества вероятностного

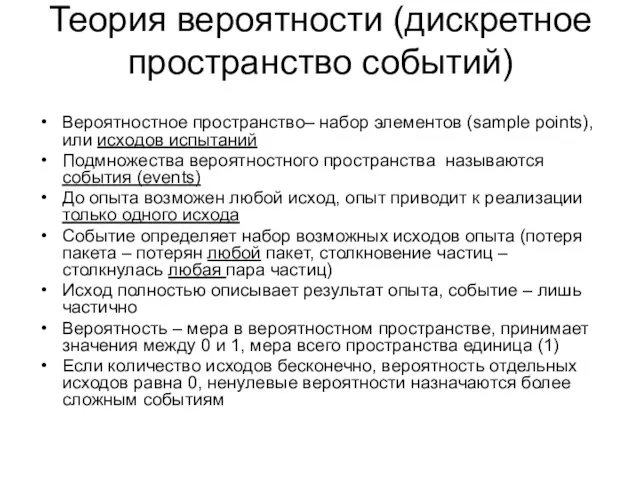

- 40. Теория вероятности (дискретное пространство событий) II При генерации последовательностей символов ограниченного алфавита, вероятность генерации на n-ом

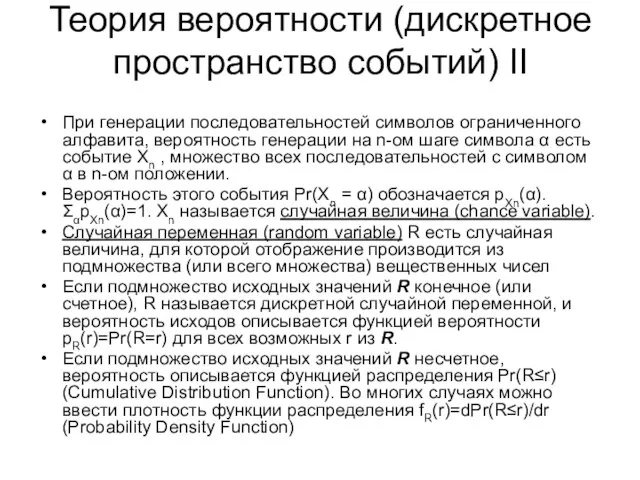

- 41. Теория вероятности (дискретное пространство событий) III Случайная величина детерминирована, если pR(r)=1 для какого-либо r. Тогда для

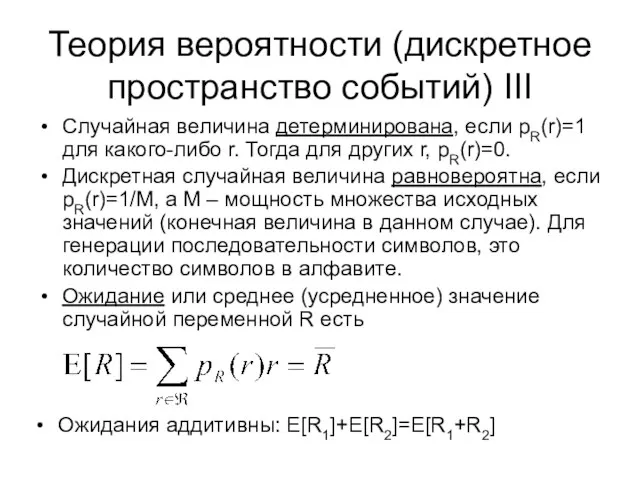

- 42. Теория вероятности (дискретное пространство событий) IV Декартово (прямое) произведение двух дискретных алфавитов А и Б есть

- 43. Теория вероятности (дискретное пространство событий) V Моменты: E[Rn] Первый момент – среднее R – E[R] называется

- 44. Store-and-forward Switch: специализированный компьютер. К switch-у подключают несколько линков. ПО switch-а анализирует пакет, пришедший по одному

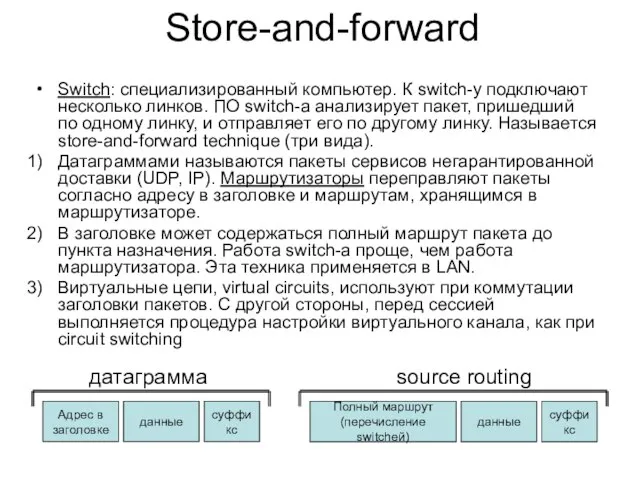

- 45. Маршрутизаторы Switch типа маршрутизатор: Пакет (датаграмма) несет в заголовке только адрес пункта назначения. Маршрутизатор, используя этот

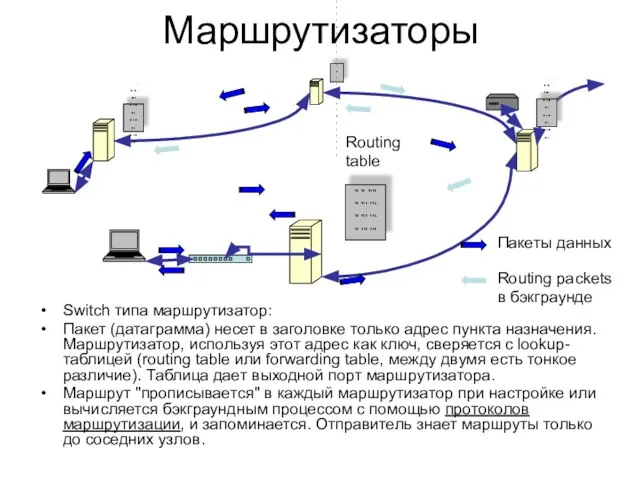

- 46. Token Ring switch Коммутация пакетов реализована с помощью source routing: каждый отправитель вычисляет маршрут и передает

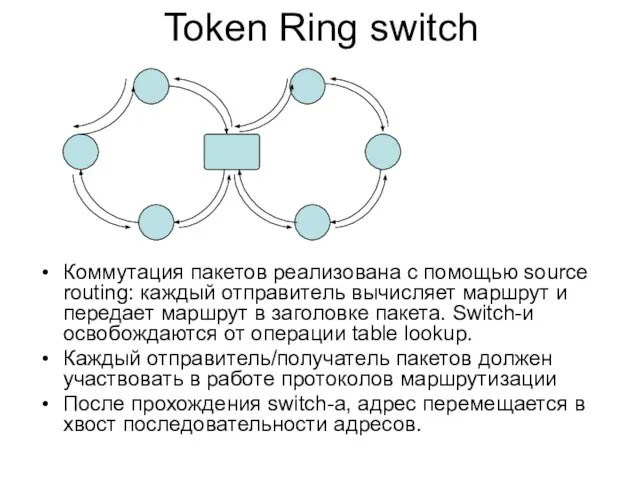

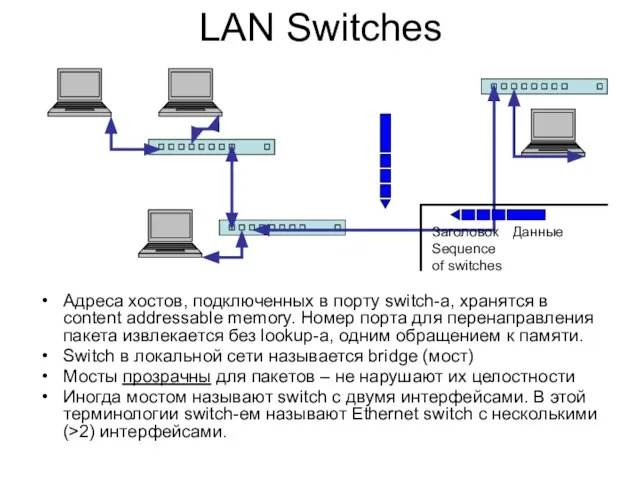

- 47. LAN Switches Адреса хостов, подключенных в порту switch-а, хранятся в content addressable memory. Номер порта для

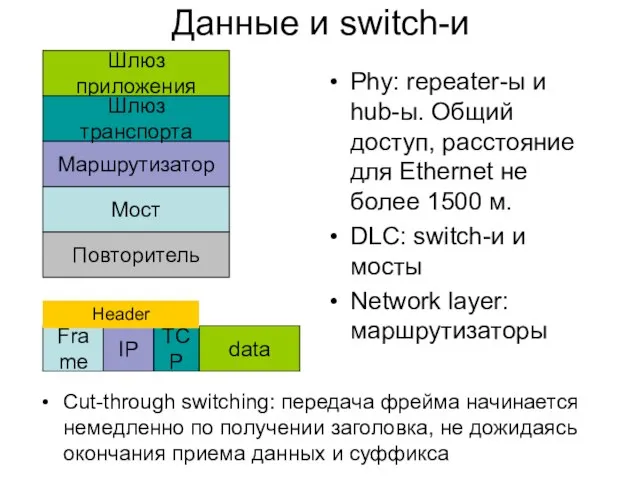

- 48. Данные и switch-и Phy: repeater-ы и hub-ы. Общий доступ, расстояние для Ethernet не более 1500 м.

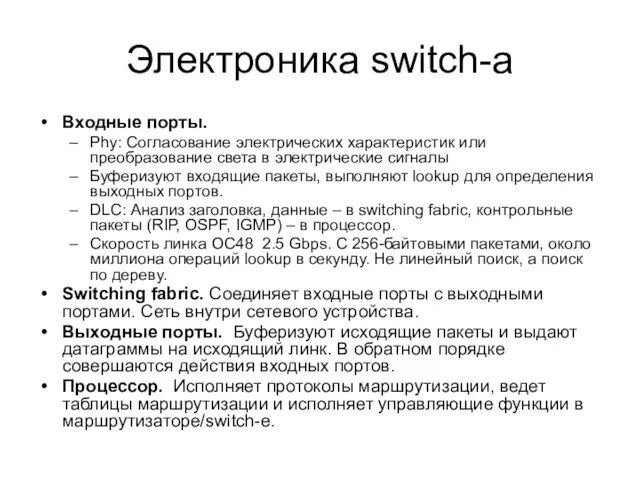

- 49. Электроника switch-а Входные порты. Phy: Согласование электрических характеристик или преобразование света в электрические сигналы Буферизуют входящие

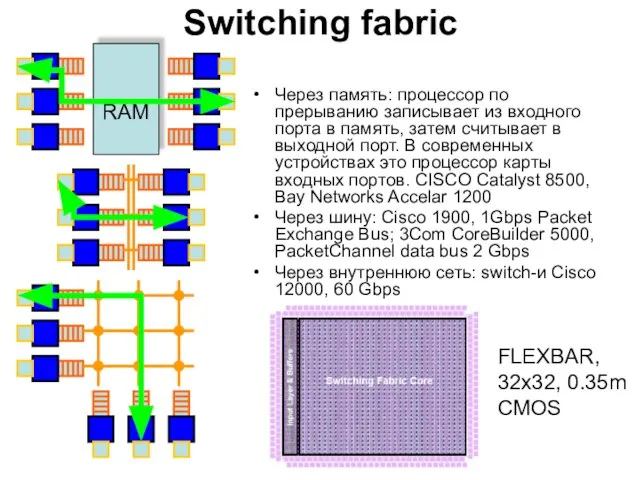

- 50. Switching fabric Через память: процессор по прерыванию записывает из входного порта в память, затем считывает в

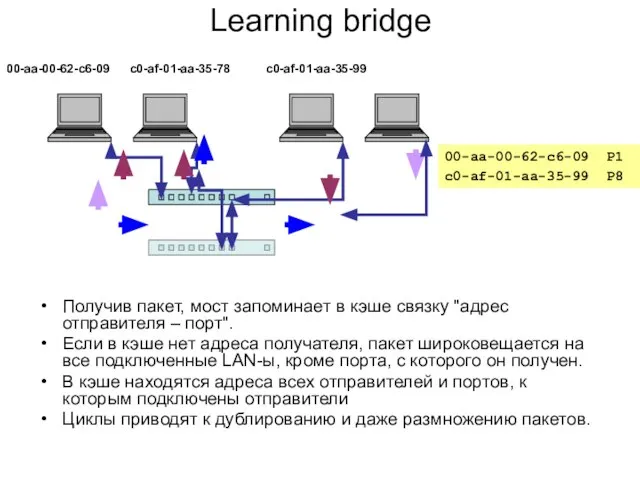

- 51. Learning bridge Получив пакет, мост запоминает в кэше связку "адрес отправителя – порт". Если в кэше

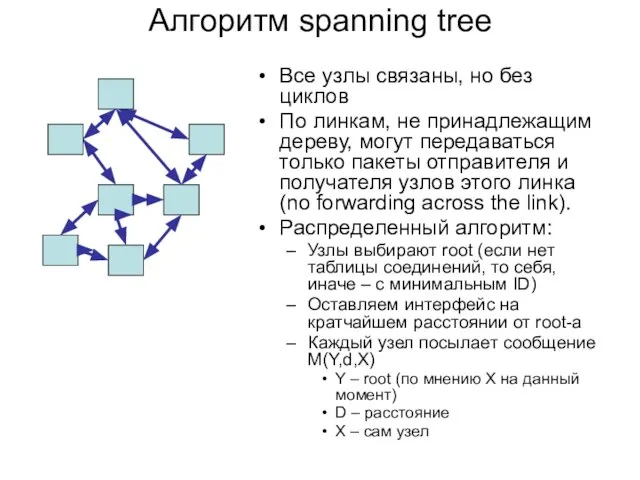

- 52. Алгоритм spanning tree Все узлы связаны, но без циклов По линкам, не принадлежащим дереву, могут передаваться

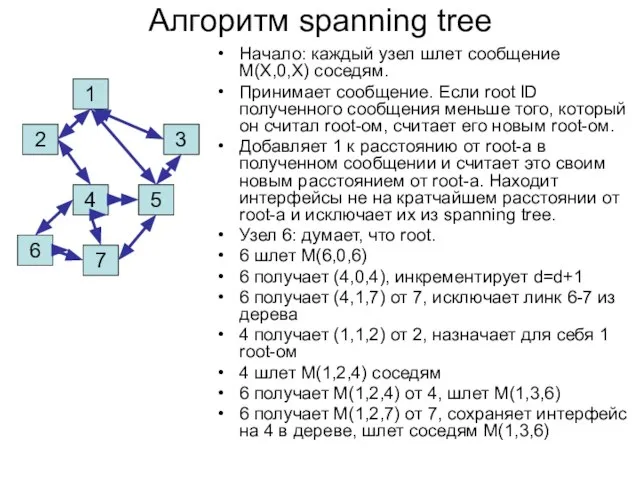

- 53. Алгоритм spanning tree Начало: каждый узел шлет сообщение M(X,0,X) соседям. Принимает сообщение. Если root ID полученного

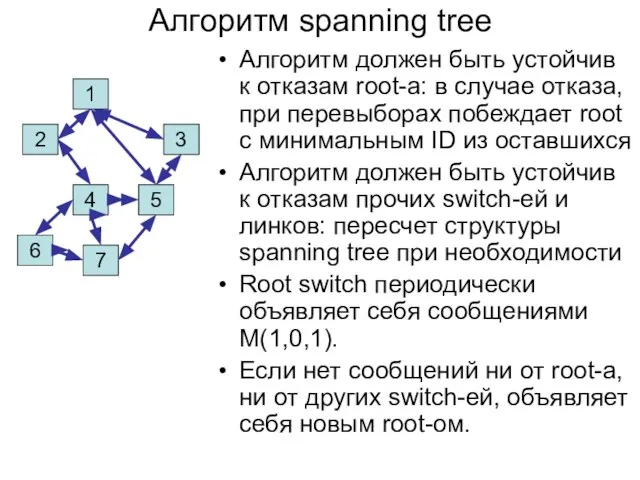

- 54. Алгоритм spanning tree Алгоритм должен быть устойчив к отказам root-а: в случае отказа, при перевыборах побеждает

- 55. VLAN, Internetworking Виртуальные LAN: Пакеты из одного VLAN не широковещаются в другой VLAN VLAN-enabled switch-и изменяют

- 56. Протоколы маршрутизации Проактивные протоколы Определяют маршруты вне зависимости от наличия трафика Традиционные протоколы (link-state и distance-vector)

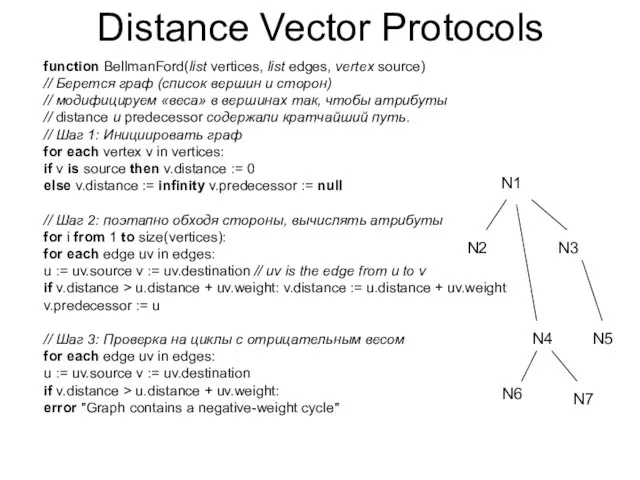

- 57. Distance Vector Protocols function BellmanFord(list vertices, list edges, vertex source) // Берется граф (список вершин и

- 58. Distance Vector Protocols В ns, DV-протокол задается командой $ns rtproto DV Без этой команды маршрутизация вычисляется

- 59. Мультикастные протоколы маршрутизации Участники группируются в мультикастные группы; один участник может входить в несколько групп. Принимают

- 60. DM-протокол Dense mode, "плотный" режим Вначале сеть "наводняется" пакетами, а затем по уникастным таблицам вычисляется обратный

- 61. Уникастный узел в NS

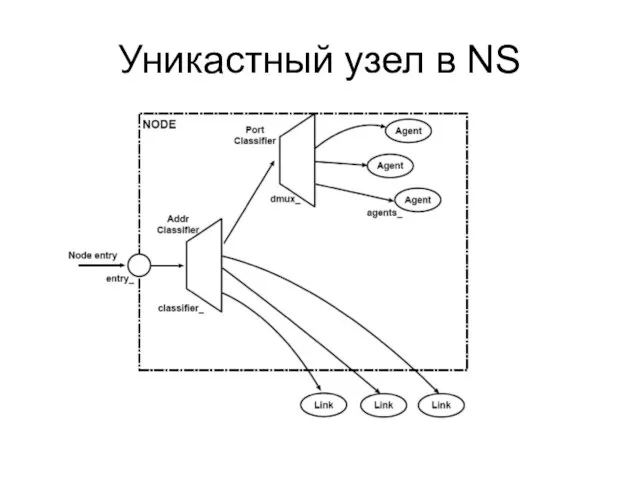

- 62. Мультикастный узел в NS

- 63. Мультикастная группа Чтобы получать определенный поток, хост должен присоединиться к мультикастной группе , используя для этого

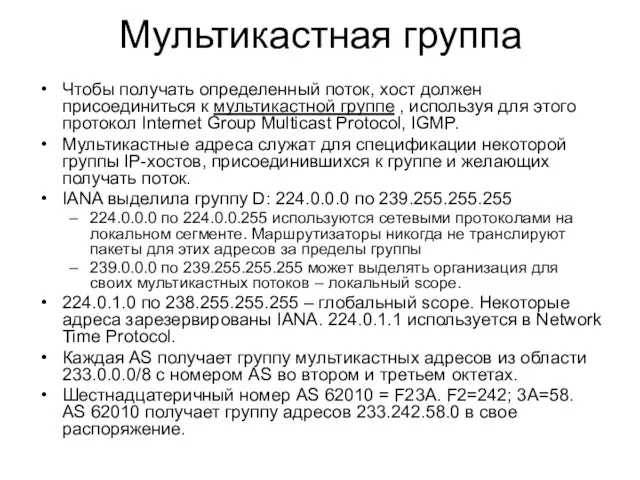

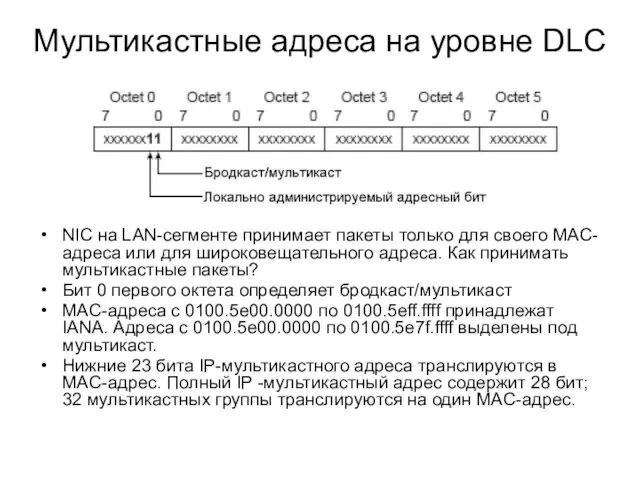

- 64. Мультикастные адреса на уровне DLC NIC на LAN-сегменте принимает пакеты только для своего MAC-адреса или для

- 65. Internet Group Management Protocol Версия 1: два типа IGMP-сообщений Запрос об участии в мультикастной группе Отчет

- 66. Мультикаст в сети со switch-ами на уровне 2 Switch просматривает информацию уровня 3 в пакетах IGMP

- 67. Деревья распределения мультикаста Source trees: источник мультикаста – корень дерева. Используется кратчайший путь, дерево называется shortest

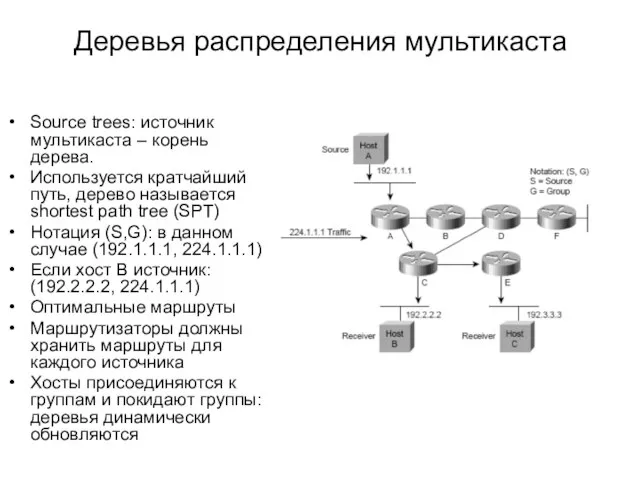

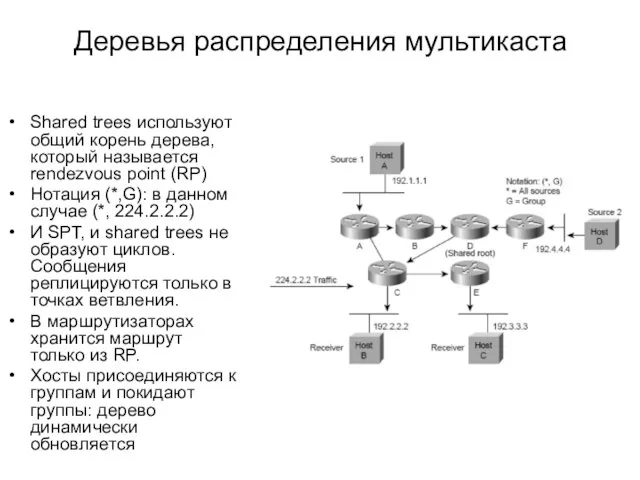

- 68. Деревья распределения мультикаста Shared trees используют общий корень дерева, который называется rendezvous point (RP) Нотация (*,G):

- 69. Multiple Access Примеры систем с общей средой передачи данных: ethernet с концентратором (hub), беспроводные сети, спутниковые

- 70. Aloha Достижение максимальной эффективности передачи данных ОДНОМУ приемнику от НЕСКОЛЬКИХ передатчиков Алоха с временнЫми слотами: пакеты

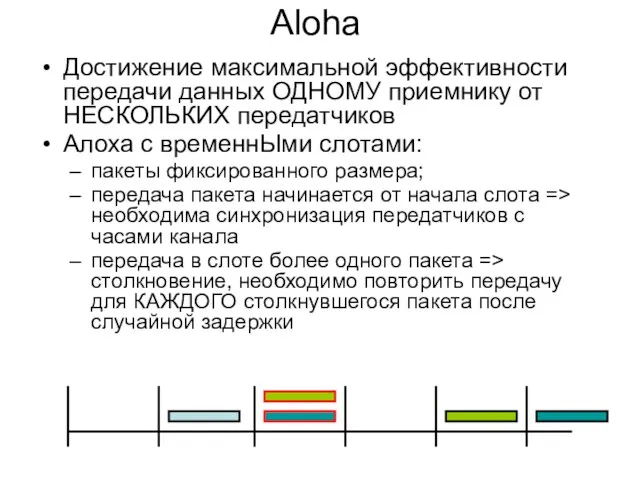

- 71. Алоха II Модель: Пуассоновское распределение времени появления пакетов Все пакеты, участвующие в столкновении, теряются, но! (capture

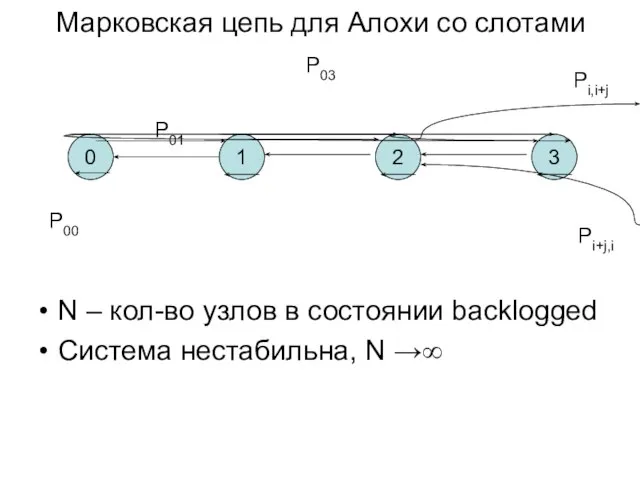

- 72. Марковская цепь для Алохи со слотами N – кол-во узлов в состоянии backlogged Система нестабильна, N

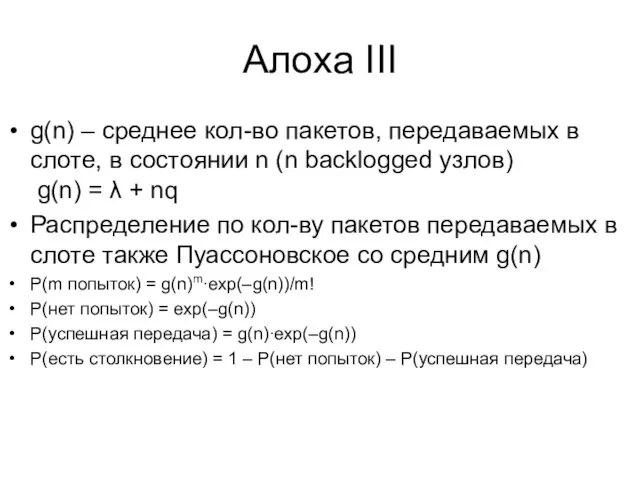

- 73. Алоха III g(n) – среднее кол-во пакетов, передаваемых в слоте, в состоянии n (n backlogged узлов)

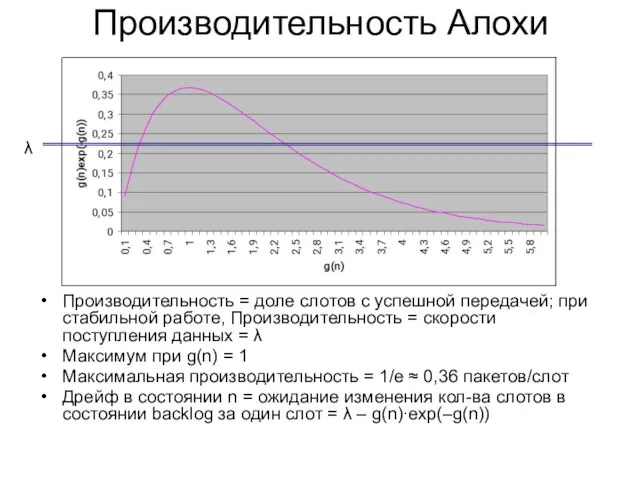

- 74. Производительность Алохи Производительность = доле слотов с успешной передачей; при стабильной работе, Производительность = скорости поступления

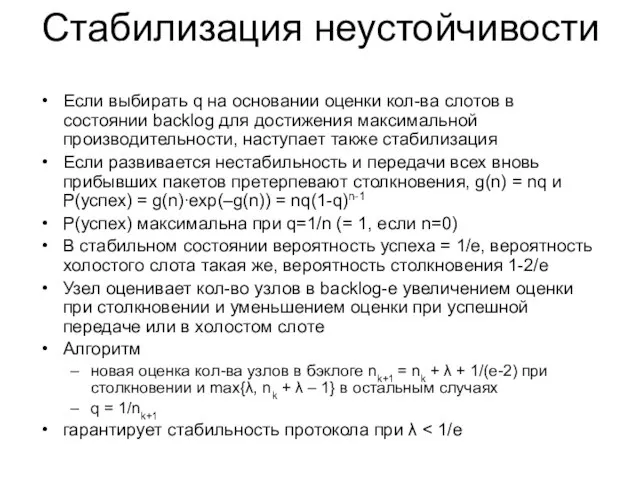

- 75. Стабилизация неустойчивости Если выбирать q на основании оценки кол-ва слотов в состоянии backlog для достижения максимальной

- 76. Алоха без слотов Попытка передачи успешна, если с обеих сторон на протяжении длины пакета не было

- 77. CSMA "Вежливая" версия Алохи: передача начинается, если канал свободен Если канал занят, узел переходит в состояние

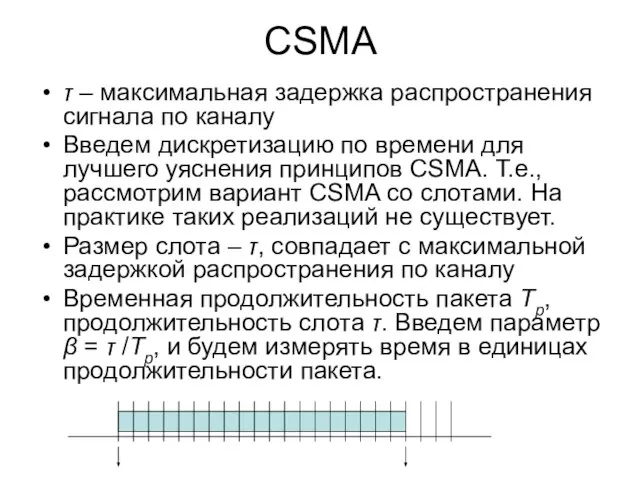

- 78. CSMA τ – максимальная задержка распространения сигнала по каналу Введем дискретизацию по времени для лучшего уяснения

- 79. Алгоритм CSMA со слотами При появлении нового пакета с верхнего уровня Если слот холостой, в следующем

- 80. Анализ CSMA Состояние системы – кол-во узлов в стадии backlogged Примем, что моменты перехода из одного

- 81. Анализ CSMA Состояние системы – кол-во узлов в стадии backlogged Примем, что моменты перехода из одного

- 82. Анализ CSMA Вероятность успешной передачи за эпоху составляет P(успех) = g(n)∙exp(–g(n)) Математическое ожидание продолжительности эпохи T(n)

- 83. Максимальная пропускная способность CSMA Оптимальное значение g(n) получается опять же нахождением экстремума и составляет g(n) ≈

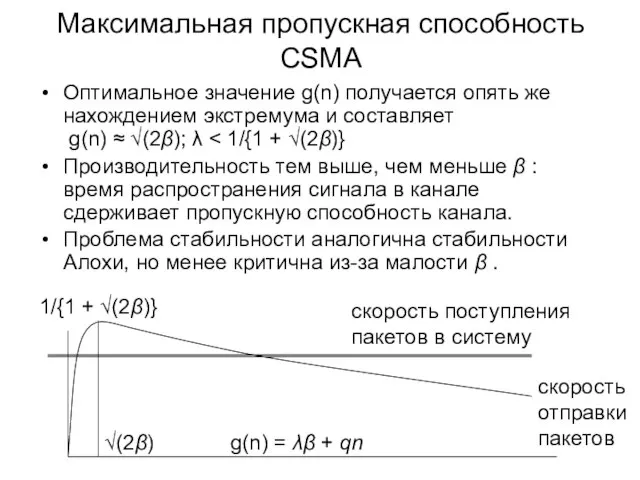

- 84. Реализация CSMA на практике Из-за отсутствия слотов, чуть ниже пропускная способность, выраженная через β (сравните с

- 85. CSMA/CD При обнаружении коллизии, узел НЕМЕДЛЕННО прекращает передачу Протокол: Все узлы слушают канал Поступает пакет с

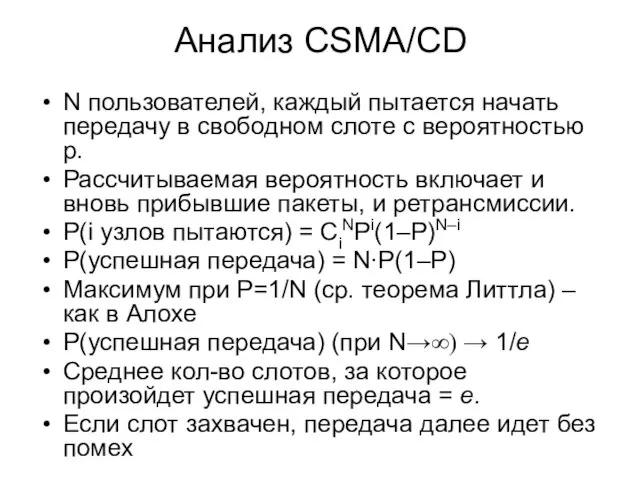

- 86. Анализ CSMA/CD N пользователей, каждый пытается начать передачу в свободном слоте с вероятностью p. Рассчитываемая вероятность

- 88. Скачать презентацию

![Теория вероятности (дискретное пространство событий) V Моменты: E[Rn] Первый момент – среднее](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/461133/slide-42.jpg)

MadameTussaud’s Музей Восковых фигур Мадам Тюссо

MadameTussaud’s Музей Восковых фигур Мадам Тюссо Место учебного исследования в программе Intel «Обучение для будущего»

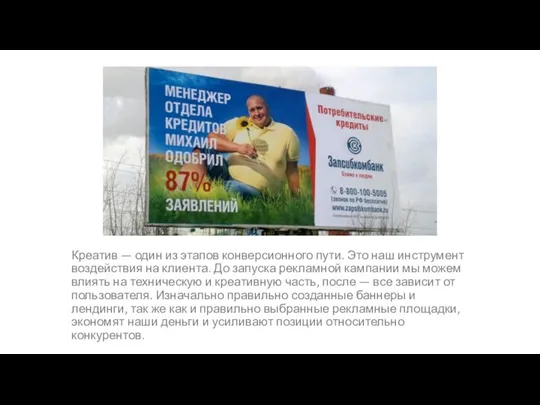

Место учебного исследования в программе Intel «Обучение для будущего» Потребительские кредиты

Потребительские кредиты Организация пастбищного содержания животных

Организация пастбищного содержания животных А

А Структура ВС РФ

Структура ВС РФ Северная Америка

Северная Америка «Как продолжается детство»

«Как продолжается детство» Молодые менеджеры и предприниматели Кубани

Молодые менеджеры и предприниматели Кубани Презентация на тему Углекислый газ СО2

Презентация на тему Углекислый газ СО2  Солнце воздух и вода – наши лучшие друзья

Солнце воздух и вода – наши лучшие друзья Лапта. История развития

Лапта. История развития Что такое система LanDrive ? LanDrive – это универсальная система управления по витой паре. Предназначена для автоматического и централиз

Что такое система LanDrive ? LanDrive – это универсальная система управления по витой паре. Предназначена для автоматического и централиз Презентация на тему Экологические кризисы и экологические катастрофы

Презентация на тему Экологические кризисы и экологические катастрофы История Громова Процессы на постсоветском пространстве

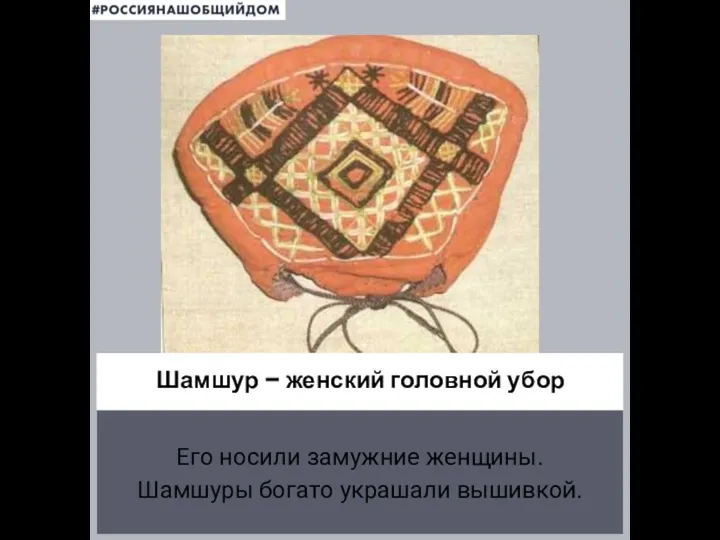

История Громова Процессы на постсоветском пространстве Шамшур

Шамшур Приобщение дошкольников к народной культуре в разных видах музыкальной деятельности»

Приобщение дошкольников к народной культуре в разных видах музыкальной деятельности» Тема урока

Тема урока Понятие о причастном обороте. Знаки препинания в предложениях с причастными оборотами. 6 класс

Понятие о причастном обороте. Знаки препинания в предложениях с причастными оборотами. 6 класс Презентация на тему Свет и его законы

Презентация на тему Свет и его законы  Презентация "Николай I и его портреты в изобразительном искусстве" - скачать презентации по МХК

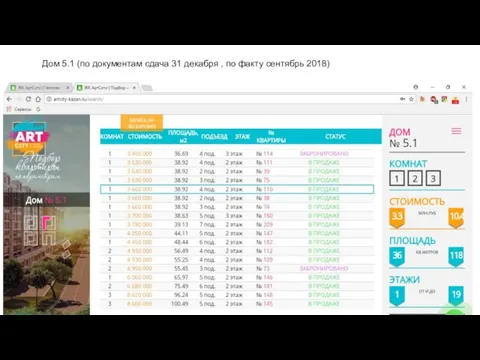

Презентация "Николай I и его портреты в изобразительном искусстве" - скачать презентации по МХК Art City. Подбор квартиры

Art City. Подбор квартиры Фалсафа - 5

Фалсафа - 5 врол

врол Бабаево – взгляд с любовью (городской путеводитель)

Бабаево – взгляд с любовью (городской путеводитель) Бесприборные тесты для подтверждения ВИЧ-Инфекции

Бесприборные тесты для подтверждения ВИЧ-Инфекции Техника безопасностииорганизация рабочего места

Техника безопасностииорганизация рабочего места Конспект урока по окружающему миру (история)с использованием информационно-коммуникационных технологий (3 класс, программа 1-4).

Конспект урока по окружающему миру (история)с использованием информационно-коммуникационных технологий (3 класс, программа 1-4).