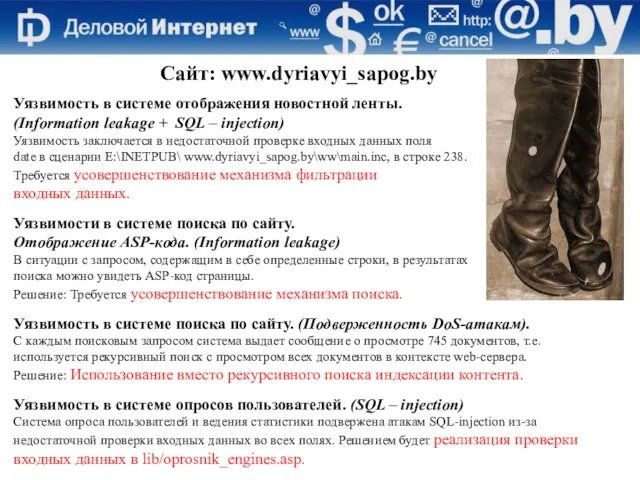

заключается в недостаточной проверке входных данных поля

date в сценарии E:\INETPUB\ www.dyriavyi_sapog.by\ww\main.inc, в строке 238.

Требуется усовершенствование механизма фильтрации

входных данных.

Уязвимости в системе поиска по сайту.

Отображение ASP-кода. (Information leakage)

В ситуации с запросом, содержащим в себе определенные строки, в результатах

поиска можно увидеть ASP-код страницы.

Решение: Требуется усовершенствование механизма поиска.

Уязвимость в системе поиска по сайту. (Подверженность DoS-атакам).

С каждым поисковым запросом система выдает сообщение о просмотре 745 документов, т.е. используется рекурсивный поиск с просмотром всех документов в контексте web-сервера.

Решение: Использование вместо рекурсивного поиска индексации контента.

Уязвимость в системе опросов пользователей. (SQL – injection)

Система опроса пользователей и ведения статистики подвержена атакам SQL-injection из-за недостаточной проверки входных данных во всех полях. Решением будет реализация проверки входных данных в lib/oprosnik_engines.asp.

Сайт: www.dyriavyi_sapog.by

Н. М. Карамзин и Симбирск

Н. М. Карамзин и Симбирск Федеральный государственный образовательный стандарт дошкольного образования от 17.10.2013 № 1155

Федеральный государственный образовательный стандарт дошкольного образования от 17.10.2013 № 1155 [Название]

[Название] Презентация на тему Образование в Японии

Презентация на тему Образование в Японии Междисциплинарная интеграция с использованием информационных технологий.

Междисциплинарная интеграция с использованием информационных технологий. МИФ или РЕАЛЬНОСТЬ?

МИФ или РЕАЛЬНОСТЬ? Исследователь и творец: какой он? ( 3 Межрегиональная конференция «Организация исследовательской деятельности детей и молодёжи: п

Исследователь и творец: какой он? ( 3 Межрегиональная конференция «Организация исследовательской деятельности детей и молодёжи: п Турция

Турция Нас ждет глобальное потепление! Льды растают и затопят низменные участки земли

Нас ждет глобальное потепление! Льды растают и затопят низменные участки земли Сказки М.Е. Салтыкова-Щедрина.

Сказки М.Е. Салтыкова-Щедрина. Умножение на 4

Умножение на 4 Загадка смерти Александра I

Загадка смерти Александра I Тушь Extreme Fashion

Тушь Extreme Fashion МАСТЕР-КЛАСС Критериально-ориентированное педагогическое тестирование Модуль № 2. Внутренняя экспертизатестов

МАСТЕР-КЛАСС Критериально-ориентированное педагогическое тестирование Модуль № 2. Внутренняя экспертизатестов Australian financial services consulting company (fintech)

Australian financial services consulting company (fintech) Афиши к спектаклю по драме А. Островского Гроза

Афиши к спектаклю по драме А. Островского Гроза Мастер - класс по нетрадиционным техникам рисования

Мастер - класс по нетрадиционным техникам рисования 1 сентября – День знаний

1 сентября – День знаний Физика и искусство

Физика и искусство Автомобильная промышленность

Автомобильная промышленность Арт менеджмент

Арт менеджмент  Бакалаврская работа. Анализ проектного финансирования как средства стимулирования экономического роста региона

Бакалаврская работа. Анализ проектного финансирования как средства стимулирования экономического роста региона Диагностика электоральной ситуации перед выборами в Государственную Думу РФПо заказу РЦОИТ при ЦИК РФ

Диагностика электоральной ситуации перед выборами в Государственную Думу РФПо заказу РЦОИТ при ЦИК РФ РОЛЬ КАРТОГРАФИИ В РАЗВИТИИ ОБЩЕСТВА

РОЛЬ КАРТОГРАФИИ В РАЗВИТИИ ОБЩЕСТВА о картофеле

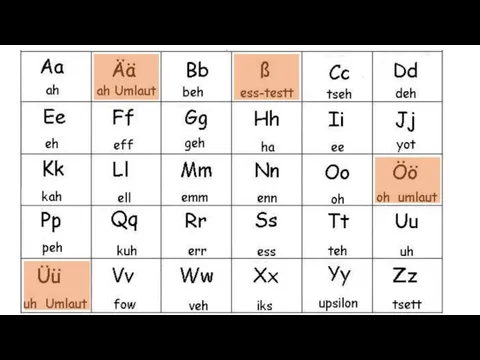

о картофеле алфавит + звуки

алфавит + звуки Нарезание резьбы

Нарезание резьбы INFECTION CONTROL IN ICU

INFECTION CONTROL IN ICU