Содержание

- 2. WIKILEAKS…

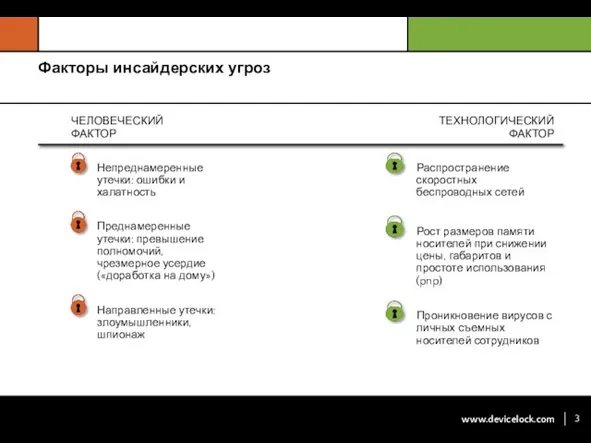

- 3. Факторы инсайдерских угроз ЧЕЛОВЕЧЕСКИЙ ФАКТОР ТЕХНОЛОГИЧЕСКИЙ ФАКТОР

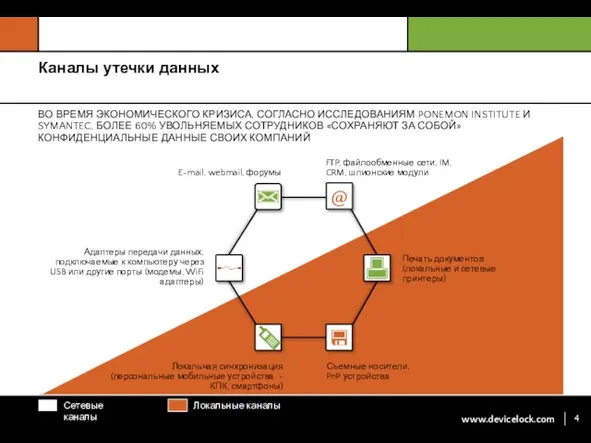

- 4. Каналы утечки данных ВО ВРЕМЯ ЭКОНОМИЧЕСКОГО КРИЗИСА, СОГЛАСНО ИССЛЕДОВАНИЯМ PONEMON INSTITUTE И SYMANTEC, БОЛЕЕ 60% УВОЛЬНЯЕМЫХ

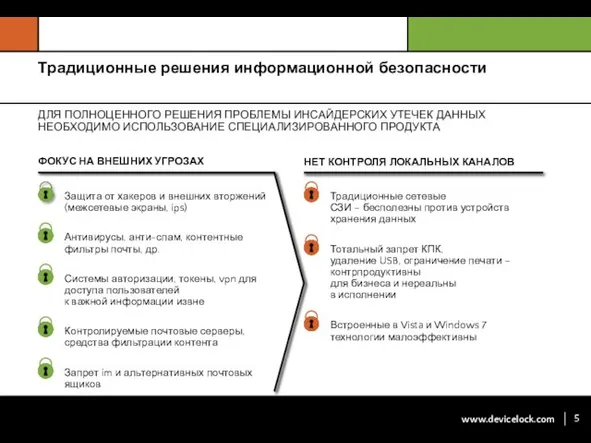

- 5. Традиционные решения информационной безопасности ДЛЯ ПОЛНОЦЕННОГО РЕШЕНИЯ ПРОБЛЕМЫ ИНСАЙДЕРСКИХ УТЕЧЕК ДАННЫХ НЕОБХОДИМО ИСПОЛЬЗОВАНИЕ СПЕЦИАЛИЗИРОВАННОГО ПРОДУКТА НЕТ

- 6. Ключевые требования

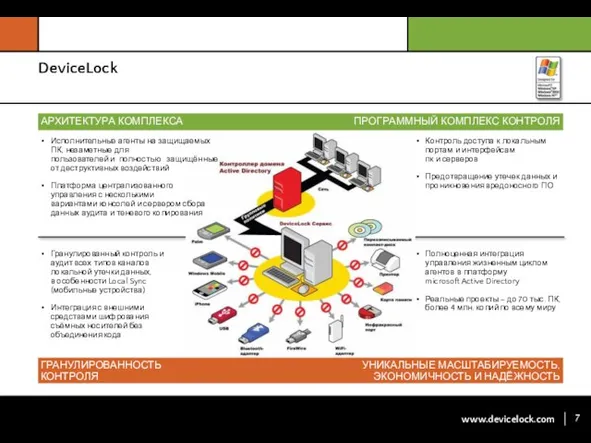

- 7. DeviceLock АРХИТЕКТУРА КОМПЛЕКСА ПРОГРАММНЫЙ КОМПЛЕКС КОНТРОЛЯ ГРАНУЛИРОВАННОСТЬ КОНТРОЛЯ УНИКАЛЬНЫЕ МАСШТАБИРУЕМОСТЬ, ЭКОНОМИЧНОСТЬ И НАДЁЖНОСТЬ Исполнительные агенты на

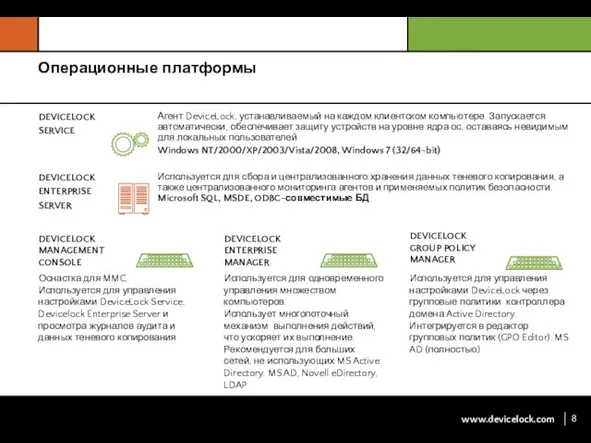

- 8. Операционные платформы

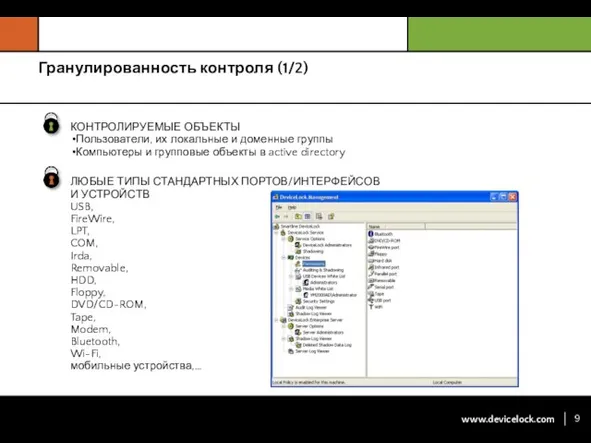

- 9. Гранулированность контроля (1/2)

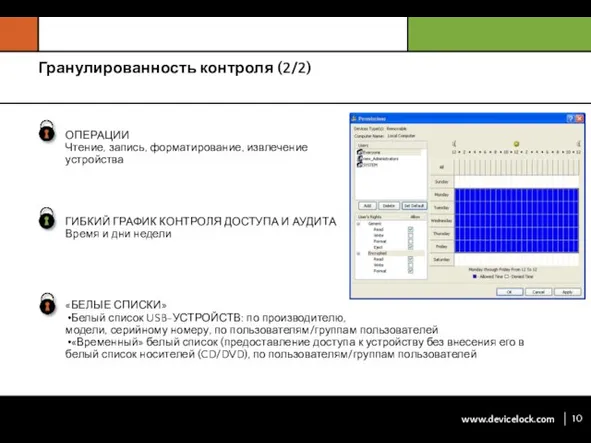

- 10. Гранулированность контроля (2/2) «БЕЛЫЕ СПИСКИ» Белый список USB-УСТРОЙСТВ: по производителю, модели, серийному номеру, по пользователям/группам пользователей

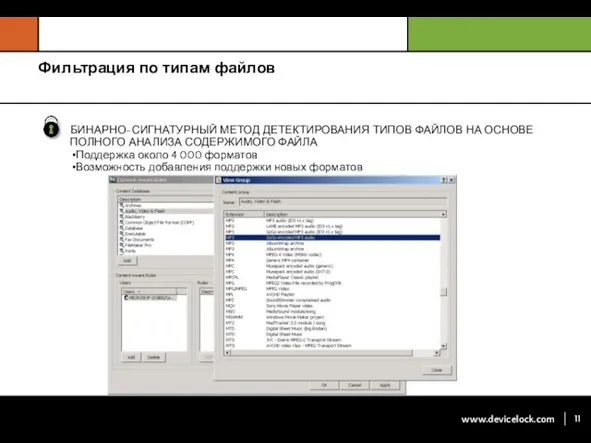

- 11. Фильтрация по типам файлов БИНАРНО-СИГНАТУРНЫЙ МЕТОД ДЕТЕКТИРОВАНИЯ ТИПОВ ФАЙЛОВ НА ОСНОВЕ ПОЛНОГО АНАЛИЗА СОДЕРЖИМОГО ФАЙЛА Поддержка

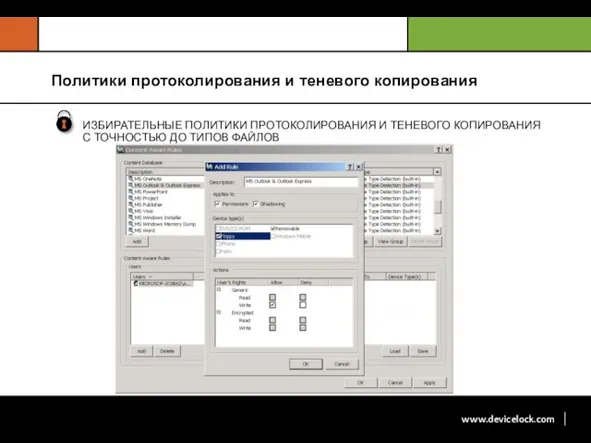

- 12. Политики протоколирования и теневого копирования

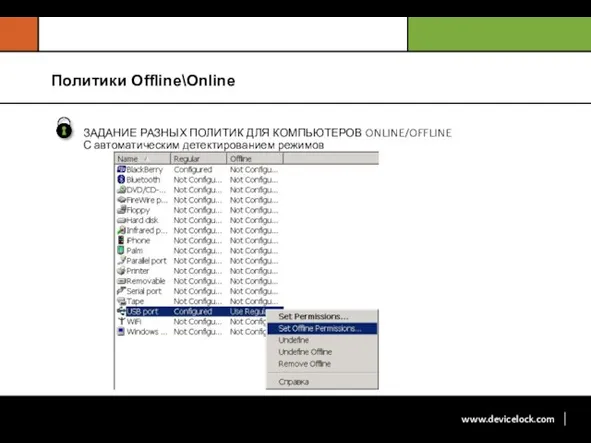

- 13. ЗАДАНИЕ РАЗНЫХ ПОЛИТИК ДЛЯ КОМПЬЮТЕРОВ ONLINE/OFFLINE С автоматическим детектированием режимов Политики Offline\Online

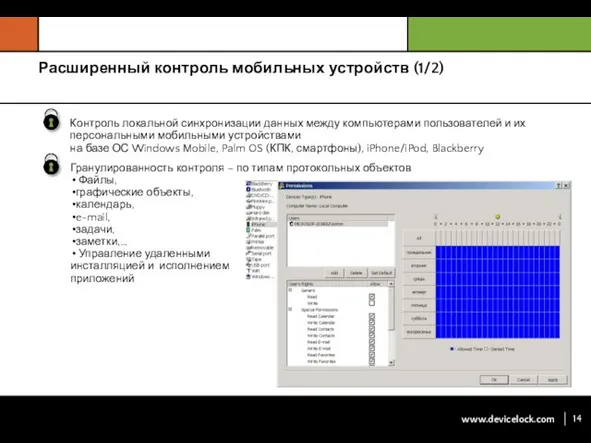

- 14. Расширенный контроль мобильных устройств (1/2)

- 15. Расширенный контроль мобильных устройств (2/2)

- 16. Контроль канала печати (1/3)

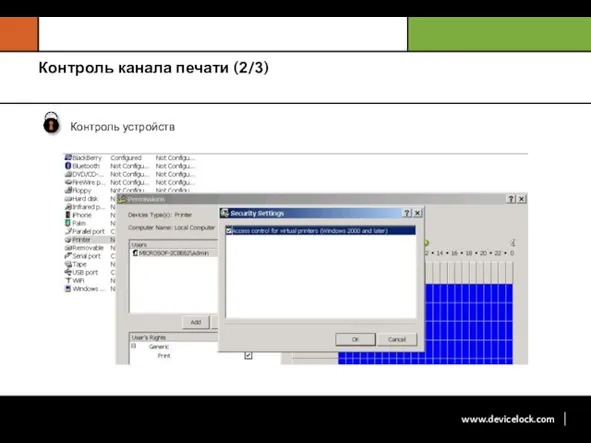

- 17. Контроль канала печати (2/3)

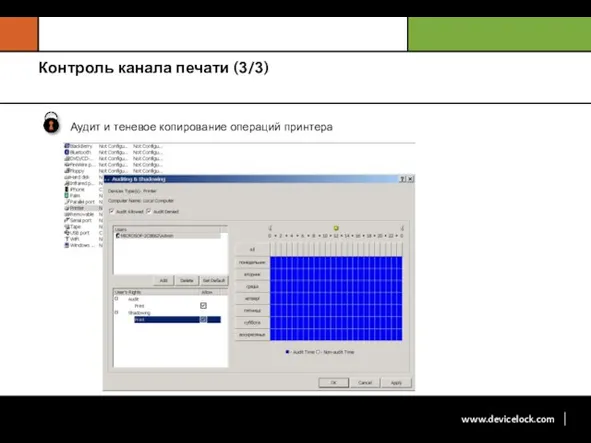

- 18. Контроль канала печати (3/3)

- 19. ПОДДЕРЖКА ВНЕШНЕГО ШИФРОВАНИЯ ДАННЫХ DeviceLock поддерживает : PGP Whole Disk Encryption TrueCrypt* SafeDisk 4 Lexar SAFE

- 20. Управление и администрирование

- 21. DeviceLock Content Security Server DLSS лицензируется отдельно от DeviceLock, по количеству индексируемых записей в журналах

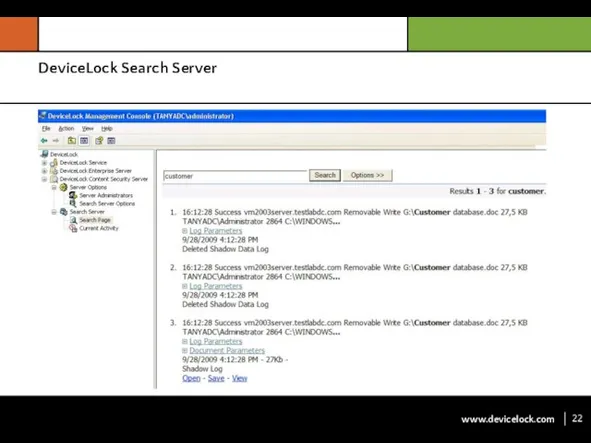

- 22. DeviceLock Search Server

- 23. Планы: DeviceLock 7.0 ContentLock поддерживает контентную фильтрацию файлов, копируемых на съемные устройства хранения любых типов NetworkLock

- 24. Поддержка

- 25. DeviceLock. – 13 лет на рынке!

- 26. Кому необходим DeviceLock? Государственные организации, работающие с конфиденциальной информацией Компании от Small до Enterprise нуждающиеся в

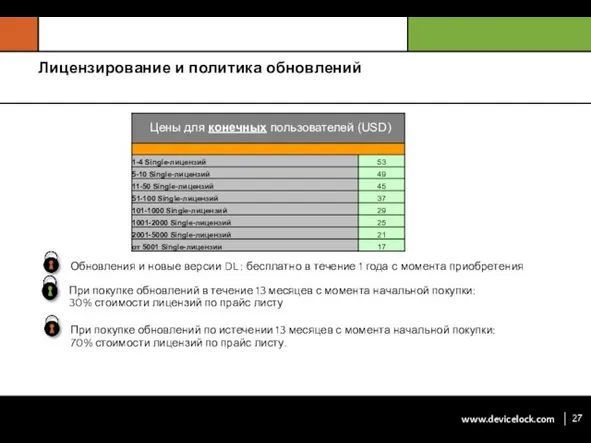

- 27. Лицензирование и политика обновлений

- 28. Клиенты

- 30. Скачать презентацию

Рейтинг популярности услуг аутсорсинга среди иностранных компаний, представленных в России Совместный проект аутсорсингового п

Рейтинг популярности услуг аутсорсинга среди иностранных компаний, представленных в России Совместный проект аутсорсингового п Разработка стратегии развертывания приложений

Разработка стратегии развертывания приложений Собственная и примесная проводимость полупроводников

Собственная и примесная проводимость полупроводников  Презентация на тему Развитие жизни в палеозойской эре Ранний палеозой (кембрий, ордовик, силур)

Презентация на тему Развитие жизни в палеозойской эре Ранний палеозой (кембрий, ордовик, силур)  Расчеты по уравнениям реакций, протекающих в растворах

Расчеты по уравнениям реакций, протекающих в растворах Презентация на тему Моя снежинка не растает

Презентация на тему Моя снежинка не растает Календарь-трансформер

Календарь-трансформер Становись партнером и зарабатывай с продажи билетов

Становись партнером и зарабатывай с продажи билетов Типовые приемы в консультировании

Типовые приемы в консультировании Презентация на тему Одежда Средних веков (5 класс)

Презентация на тему Одежда Средних веков (5 класс) Презентация на тему Военные года 1941-1945

Презентация на тему Военные года 1941-1945  Принципы осуществления радиосвязи

Принципы осуществления радиосвязи ООО Алми. Строительная компания

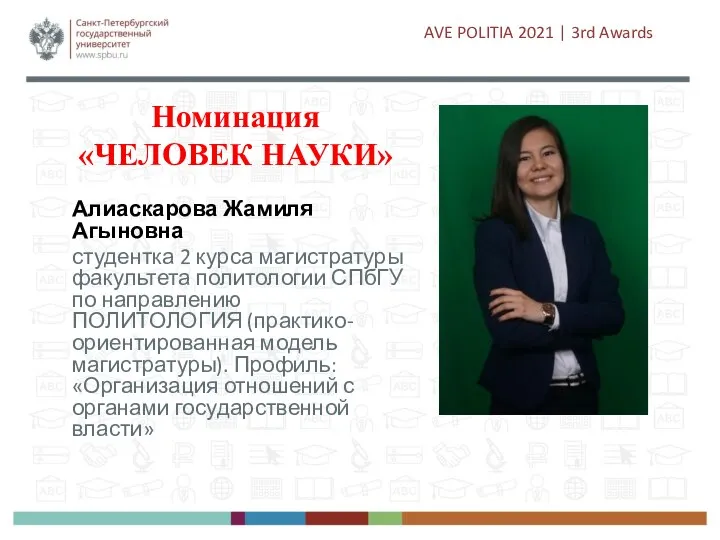

ООО Алми. Строительная компания Алиаскарова Ж.А. Человек науки

Алиаскарова Ж.А. Человек науки Стили речи. Введение в стилистику

Стили речи. Введение в стилистику Исследование и разработка направленного ответвителя с улучшенными характеристиками

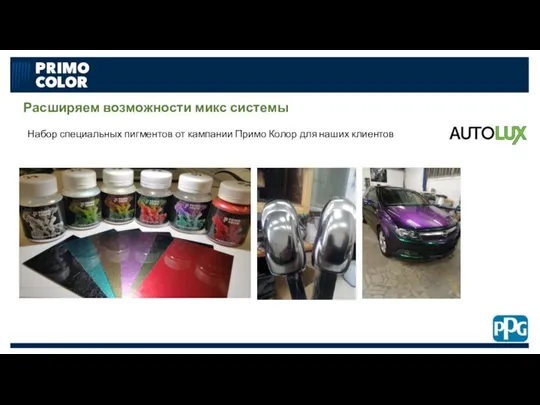

Исследование и разработка направленного ответвителя с улучшенными характеристиками Auto Lux. Расширяем возможности микс системы. Набор специальных пигментов от кампании Примо Колор

Auto Lux. Расширяем возможности микс системы. Набор специальных пигментов от кампании Примо Колор СБЕРБАНК ЛИЗИНГ НОВЫЕ ВОЗМОЖНОСТИСЕГОДНЯ

СБЕРБАНК ЛИЗИНГ НОВЫЕ ВОЗМОЖНОСТИСЕГОДНЯ Призер муниципального этапа всероссийской олимпиады школьников по физической культуре Бушковский Никита

Призер муниципального этапа всероссийской олимпиады школьников по физической культуре Бушковский Никита Уважаемые коллеги! От имени коллектива НП Национальная страховая гильдия » примите искренние поздравления с профессиональным

Уважаемые коллеги! От имени коллектива НП Национальная страховая гильдия » примите искренние поздравления с профессиональным  Конспект занятия по развитию речив подготовительной группе детского сада на тему: «Музей почтовых принадлежностей» (с использов

Конспект занятия по развитию речив подготовительной группе детского сада на тему: «Музей почтовых принадлежностей» (с использов Функции русского языка в современном мире

Функции русского языка в современном мире Семейный очаг

Семейный очаг Александр Александрович Блок

Александр Александрович Блок О внедрении системы электронного общения с родителями 10 а класса МОУ СОШ №17 классного руководителя Печкуровой Е.А

О внедрении системы электронного общения с родителями 10 а класса МОУ СОШ №17 классного руководителя Печкуровой Е.А Мотивация и стимулирование труда персонала в государственном учреждении КГБОУ Барнаульская общеобразовательная школа-интернат №3

Мотивация и стимулирование труда персонала в государственном учреждении КГБОУ Барнаульская общеобразовательная школа-интернат №3 Проектирование технологического процесса на изготовление детали чашка каретки левая с годовой программой выпуска 40000 штук

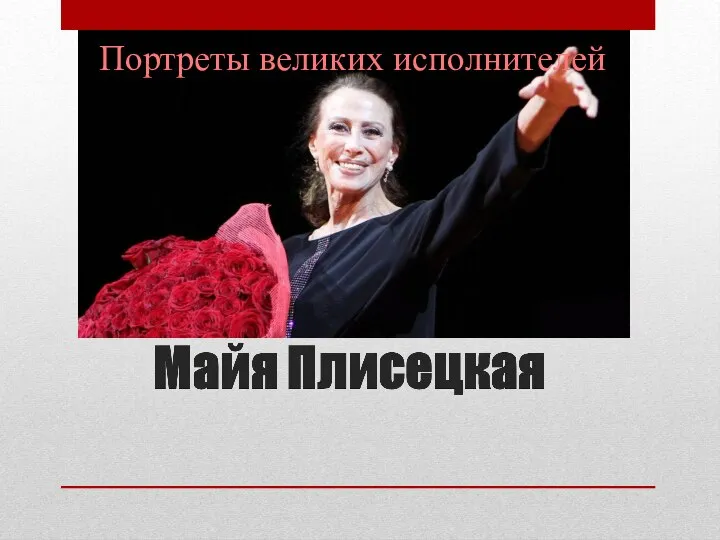

Проектирование технологического процесса на изготовление детали чашка каретки левая с годовой программой выпуска 40000 штук Портреты великих исполнителей

Портреты великих исполнителей