Содержание

- 2. Что есть? Руководящий документ «Защита от НСД к информации. Часть 1. Программное обеспечение средств защиты информации.

- 3. Что должны искать? Недекларированные возможности - функциональные возможности ПО, не описанные или не соответствующие описанным в

- 4. Что должны искать? Программные закладки – преднамеренно внесенные в ПО функциональные объекты, которые при определенных условиях

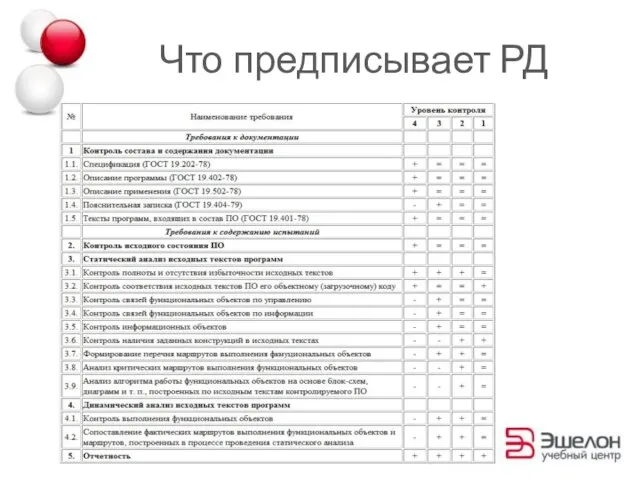

- 5. Что предписывает РД

- 6. Что ищут за пределами РФ Уязвимость - дефект ПО, возникший на этапе его проектирования, реализации или

- 7. Классификация уязвимостей ПО Позволяющие реализовать сбор или хищение данных. Позволяющие реализовать перехват сетевой информации. Позволяющие реализовать

- 8. Классификация уязвимостей ПО (2) Позволяющие реализовать скрытые каналы передачи информации. Позволяющие реализовать управляющее воздействие на информационную

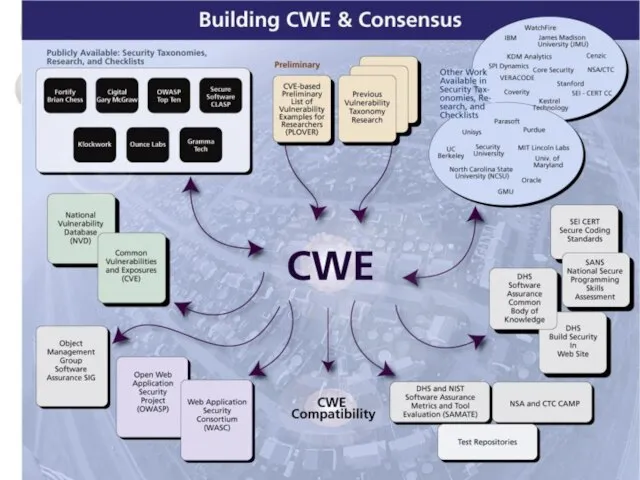

- 9. Подходы к выявлению уязвимостей ПО: зарубежный опыт (IBM, Fortify, OWASP, CWE) OWASP Top Ten 10 самых

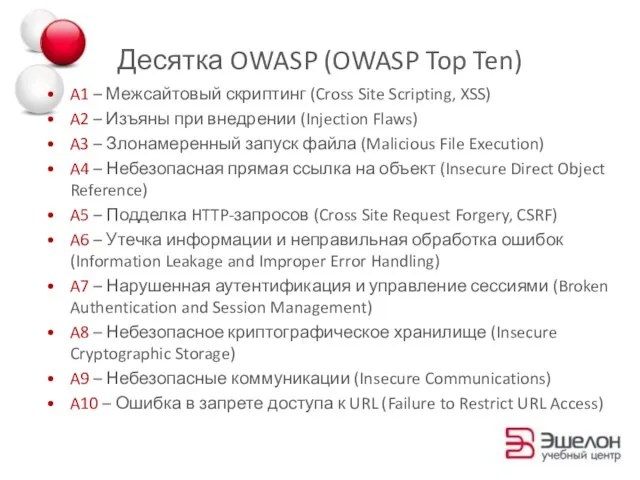

- 10. Десятка OWASP (OWASP Top Ten) A1 – Межсайтовый скриптинг (Cross Site Scripting, XSS) A2 – Изъяны

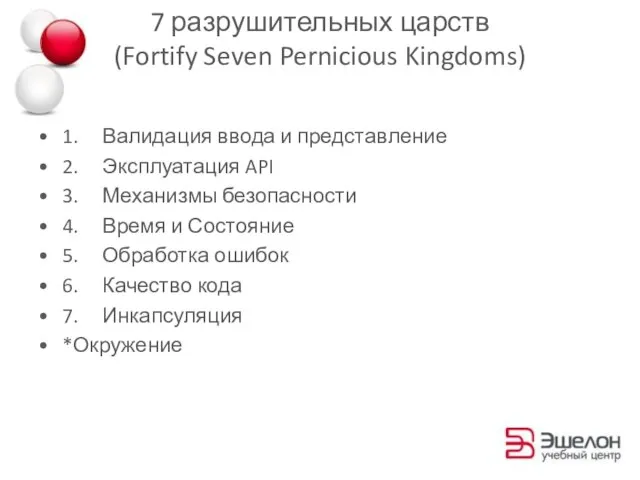

- 11. 7 разрушительных царств (Fortify Seven Pernicious Kingdoms) 1. Валидация ввода и представление 2. Эксплуатация API 3.

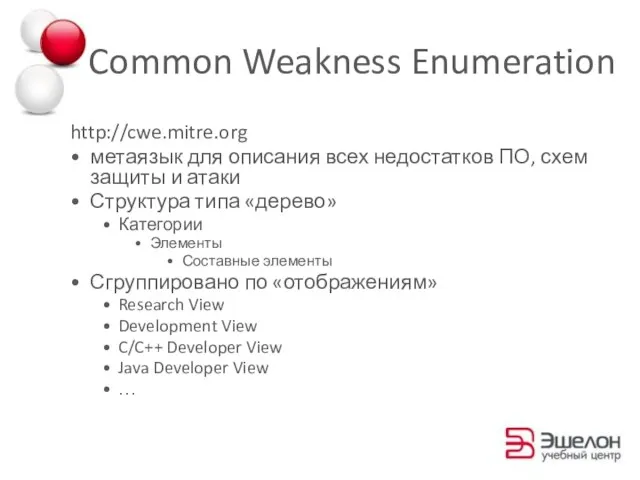

- 12. Common Weakness Enumeration http://cwe.mitre.org метаязык для описания всех недостатков ПО, схем защиты и атаки Структура типа

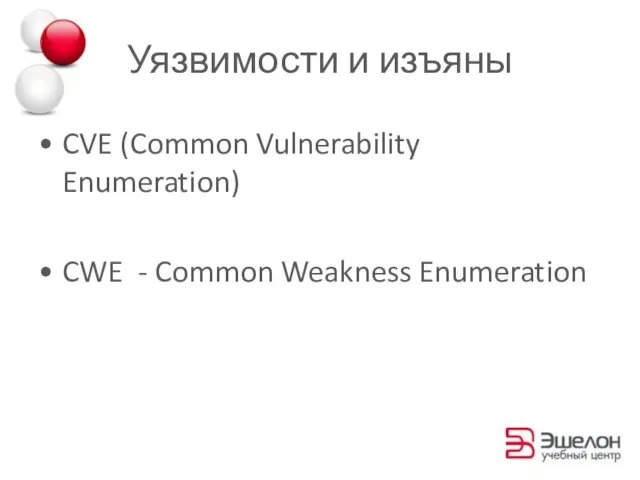

- 13. Уязвимости и изъяны CVE (Common Vulnerability Enumeration) CWE - Common Weakness Enumeration

- 15. АК-ВС Анализатор кода вычислительных систем (АК-ВС), структура:

- 16. АК-ВС поддерживает работу с языками С, С++ С# Java Построение отчетов АК-ВС Списка функциональных объектов Списка

- 17. Сигнатурный модуль базируется на CWE База сигнатур для поиска программных закладок и уязвимостей включает конструкции способные

- 18. АК-ВС позволяет отслеживать: ассемблерные вставки; операции с датой/временем; сетевое взаимодействие; отладочную информацию; работу с временными характеристиками;

- 19. Сигнатурный модуль АК-ВС Ориентирован на выявление потенциально опасных конструкций в коде, которые могут привести к нарушению

- 20. АК-ВС может применяться: Для сертификационных испытаний на отсутствие НДВ При проведении аудита кода по требованиям безопасности

- 21. АК-ВС имеет сертификаты МО РФ и ФСТЭК России АК-ВС

- 22. КУРС ОБУЧАЮЩИЙ РАБОТЕ С АК-ВС

- 24. Скачать презентацию

Презентация на тему Задачи на смеси и сплавы (9 класс)

Презентация на тему Задачи на смеси и сплавы (9 класс) Русская литература XX века: общая характеристика

Русская литература XX века: общая характеристика Денежные единицы мира

Денежные единицы мира Презентация на тему Золотой век Екатерины II

Презентация на тему Золотой век Екатерины II  Доходный подход к оценке

Доходный подход к оценке Музей Конфлуанс

Музей Конфлуанс Гендерные аспекты семейной политики Жанна Чернова НИУ-ВШЭ

Гендерные аспекты семейной политики Жанна Чернова НИУ-ВШЭ Презентация на тему Технология обработки древесины

Презентация на тему Технология обработки древесины Статистический анализ массовых наблюдений НЛО в восточном Оренбуржье

Статистический анализ массовых наблюдений НЛО в восточном Оренбуржье Поняття ЕТ Excel

Поняття ЕТ Excel Налоги: сущность и виды. Классификация

Налоги: сущность и виды. Классификация Внутреняя энергия

Внутреняя энергия В стране правовых знаний

В стране правовых знаний Убранство русской избы

Убранство русской избы Политико-правовая теория Монтескье

Политико-правовая теория Монтескье 169601

169601 Отделение восстановительного леченияреабилитация* неврологические больные (22,1%)* кардиологические больные (20,2%)* * травматол

Отделение восстановительного леченияреабилитация* неврологические больные (22,1%)* кардиологические больные (20,2%)* * травматол Франсуа Виет и его теорема (8 класс)

Франсуа Виет и его теорема (8 класс) Может ли природа жить без человека?

Может ли природа жить без человека? Юридическая ответственность и её виды

Юридическая ответственность и её виды Осенняя одежда

Осенняя одежда Банк внешней торговли (Внешторгбанк)

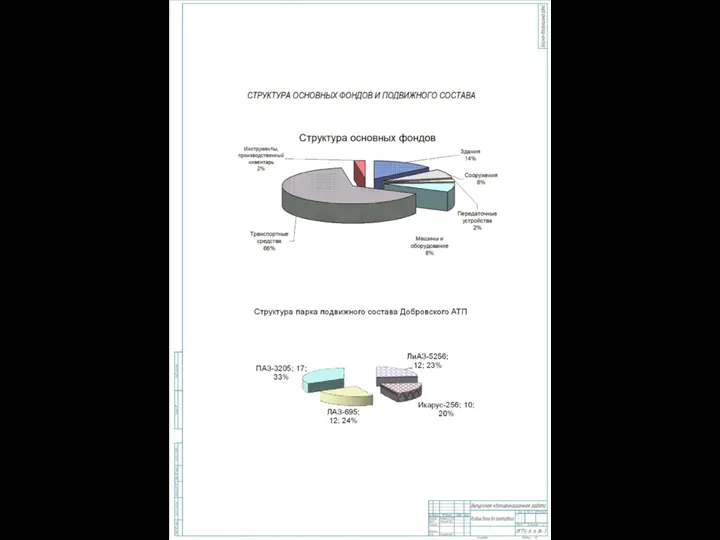

Банк внешней торговли (Внешторгбанк) Структура основных фондов и подвижного состава

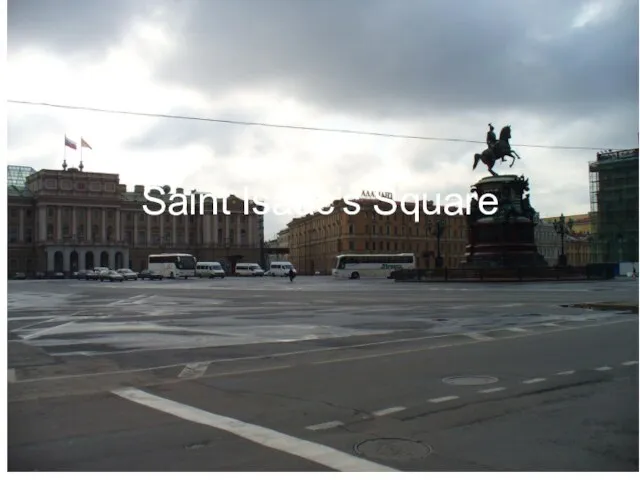

Структура основных фондов и подвижного состава Saint Isaac’s Square

Saint Isaac’s Square Агентство «Инсайт Маркетинг» решает задачи привлечения клиентов и повышения продаж при помощи инструментов интернет-маркетинга.

Агентство «Инсайт Маркетинг» решает задачи привлечения клиентов и повышения продаж при помощи инструментов интернет-маркетинга.  Педагогический совет

Педагогический совет Виды Смоленска

Виды Смоленска НАСС

НАСС