Содержание

- 2. Основные угрозы Вывести из строя DNS (ТЦИ) Подменить соответствие в DNS (DNS-провайдеры) Использовать DNS в качестве

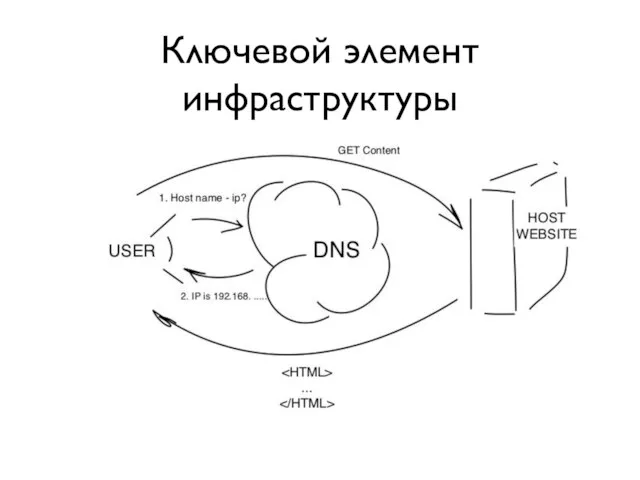

- 3. Ключевой элемент инфраструктуры

- 4. DDoS DNS Цель: затруднить возможность получения IP-адресов 12 февраля 2012 о подготовке к такой атаке сообщила

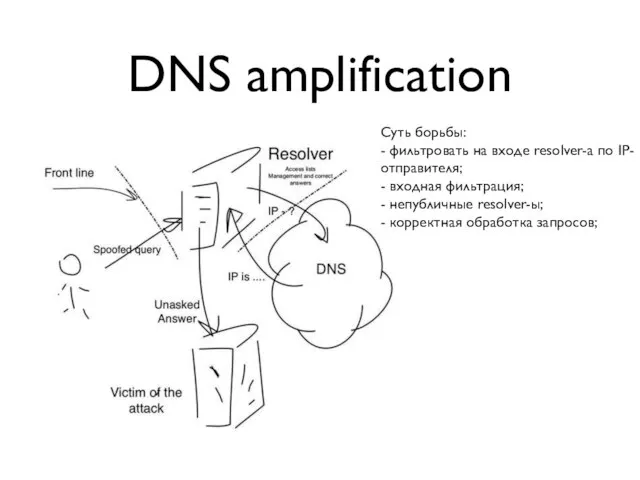

- 5. DNS amplification Суть борьбы: - фильтровать на входе resolver-а по IP-отправителя; - входная фильтрация; - непубличные

- 6. DNS amplification Согласно VeriSign на корневых серверах за месяц отметилось примерно 10 млн. резолверов Согласно данным

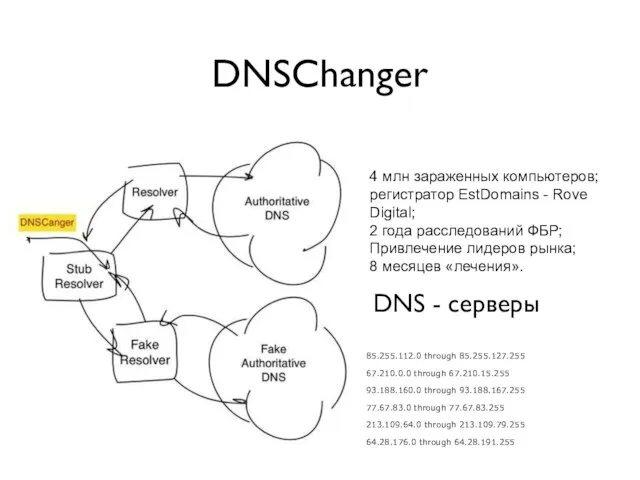

- 7. DNSChanger 4 млн зараженных компьютеров; регистратор EstDomains - Rove Digital; 2 года расследований ФБР; Привлечение лидеров

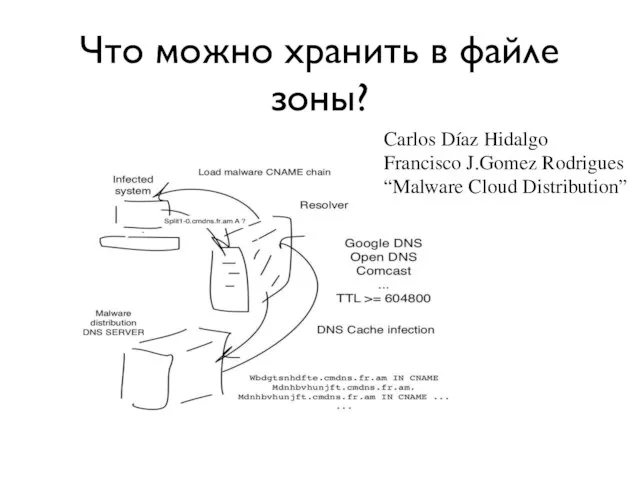

- 8. Carlos Díaz Hidalgo Francisco J.Gomez Rodrigues “Malware Cloud Distribution” Что можно хранить в файле зоны?

- 9. И весь этот спам (2010) Начиная с февраля 2010 года интернет-домен .ru находится на первом месте

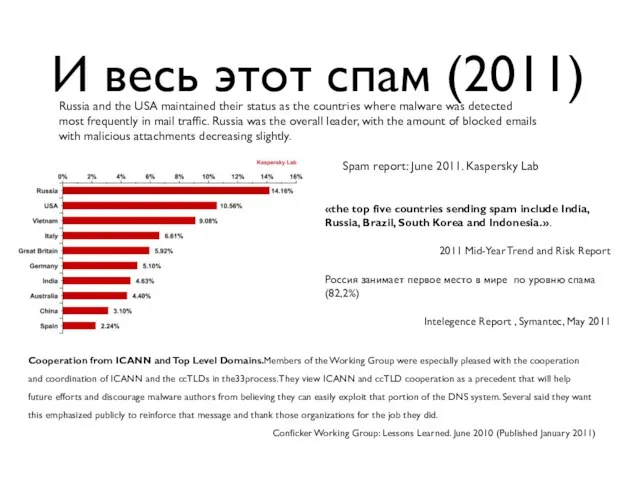

- 10. И весь этот спам (2011) «the top five countries sending spam include India, Russia, Brazil, South

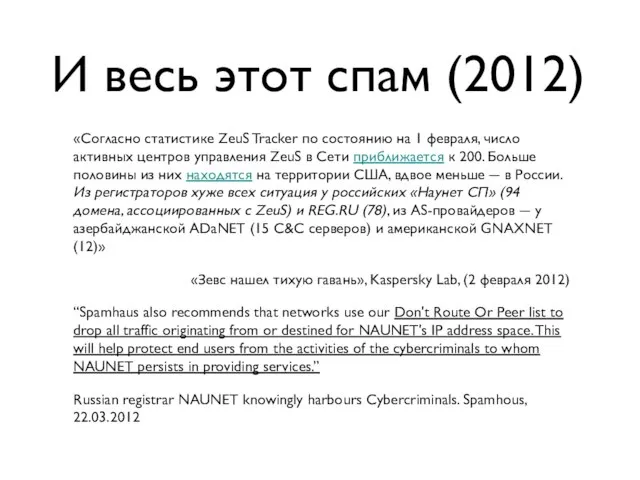

- 11. И весь этот спам (2012) «Согласно статистике ZeuS Tracker по состоянию на 1 февраля, число активных

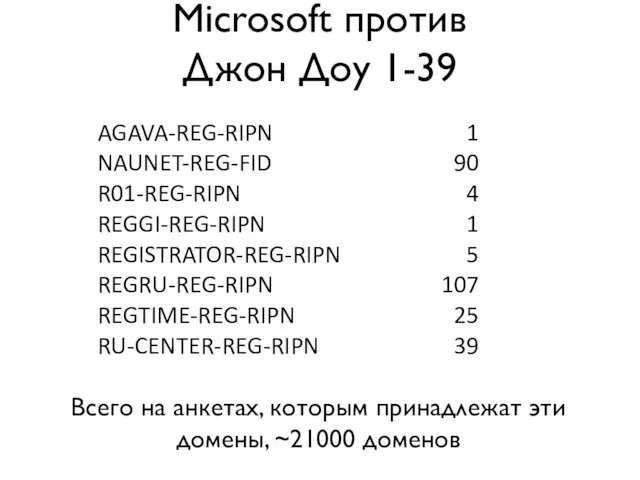

- 12. Microsoft против Джон Доу 1-39 Всего на анкетах, которым принадлежат эти домены, ~21000 доменов

- 13. Работа по новым правилам Когда администратор не виноват (не контролирует контент) Парковка Блоки коммерческой рекламы Дефекты

- 14. Классификатор целей использования доменов Account Имя домена Вредоносная активность Взломанный хостинг Fast-Flux Экспертная оценка

- 15. Вредоносная активность Malware Количество зарегистрированных в БД фактов размещения malware на данном домене Тип(ы) Malware если

- 16. Вредоносная активность Malware Phishing Количество зарегестрированных в БД фактов размещения phishing на данном домене Phishing Target(s)

- 17. Вредоносная активность Malware Phishing Botnet Количество зарегестрированных в БД фактов размещения элементов управления ботнетами Botnet type

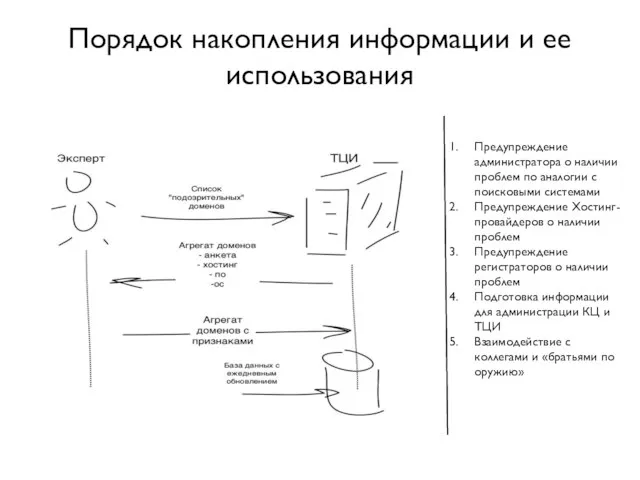

- 18. Порядок накопления информации и ее использования Предупреждение администратора о наличии проблем по аналогии с поисковыми системами

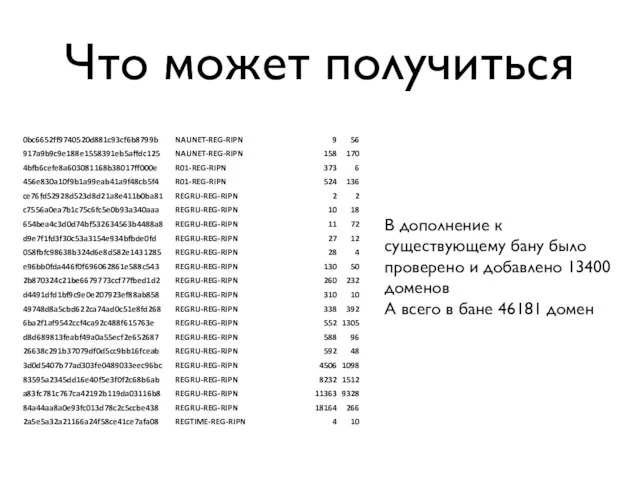

- 19. Что может получиться В дополнение к существующему бану было проверено и добавлено 13400 доменов А всего

- 20. Резюме Быть изгоями плохо Нужно реально понимать «картину мира» Нужно интегрироваться в общую систему мероприятий по

- 22. Скачать презентацию

Русские первооткрыватели и путешественники

Русские первооткрыватели и путешественники Бельгия

Бельгия Пускорегулирующая аппаратура

Пускорегулирующая аппаратура Активизация познавательной деятельности в цифровой среде технологического образования

Активизация познавательной деятельности в цифровой среде технологического образования Самый умный

Самый умный Проектная работа учащихся 9 классаКраснопёровой АнастасииБембеевой Ленары

Проектная работа учащихся 9 классаКраснопёровой АнастасииБембеевой Ленары Спонсорское предложение

Спонсорское предложение Владимирская Богоматерь. Материнство

Владимирская Богоматерь. Материнство Танцы народов Поволжья

Танцы народов Поволжья pril2

pril2 Describing people

Describing people  Лето

Лето Фундаментальное деление на консерваторов, новых левых и либералов и понимание свободы

Фундаментальное деление на консерваторов, новых левых и либералов и понимание свободы Пределы. Непрерывность функций

Пределы. Непрерывность функций С днем Конституции!

С днем Конституции! Задачи на сплавы и концентрацию

Задачи на сплавы и концентрацию Экономика новых подходов к профилактике тромбоэмболии легочной артерии П.А. Воробьев Л.С. Кр

Экономика новых подходов к профилактике тромбоэмболии легочной артерии П.А. Воробьев Л.С. Кр Жизнь, освещённая вспышкой

Жизнь, освещённая вспышкой Партия Справедливая Россия

Партия Справедливая Россия Межндународная стратегия борьбы с ТБ. Стандарты оказания медицинской помощи больным туберкулезом и ВИЧ-ассоциированным ТБ

Межндународная стратегия борьбы с ТБ. Стандарты оказания медицинской помощи больным туберкулезом и ВИЧ-ассоциированным ТБ Самооценка готовности к профессионально-личностному саморазвитию будущих педагогов

Самооценка готовности к профессионально-личностному саморазвитию будущих педагогов Статистика количества прибытий и ночёвок по странам проживания гостей в отелях Чешской республики ЧЕХИЯ

Статистика количества прибытий и ночёвок по странам проживания гостей в отелях Чешской республики ЧЕХИЯ Музыкальные инструменты Индии

Музыкальные инструменты Индии Действия в ЧС социального характера

Действия в ЧС социального характера 101 ФИШКА УПРАВЛЕНИЯ ПЕРСОНАЛОМ В РОЗНИЦЕ

101 ФИШКА УПРАВЛЕНИЯ ПЕРСОНАЛОМ В РОЗНИЦЕ Труд людей весной

Труд людей весной Продажа собак породы чихуахуа

Продажа собак породы чихуахуа Изгнание серого дыма

Изгнание серого дыма