Содержание

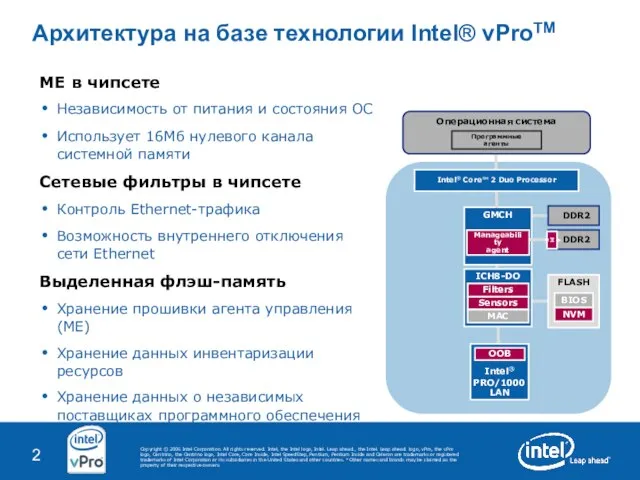

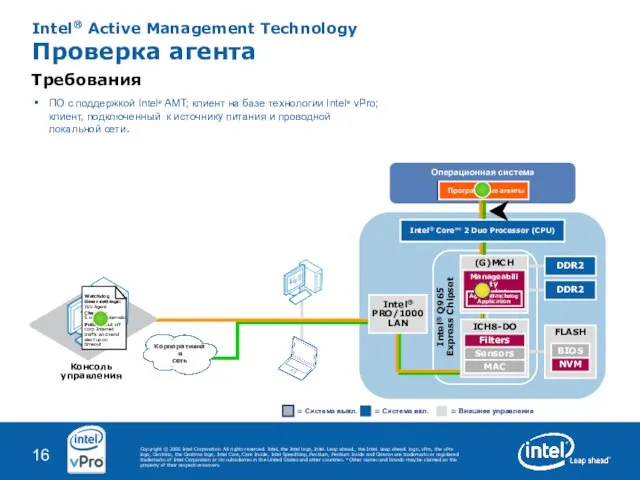

- 2. FLASH NVM BIOS GMCH ICH8-DO Sensors Filters MAC Операционная система Программные агенты Intel® Core™ 2 Duo

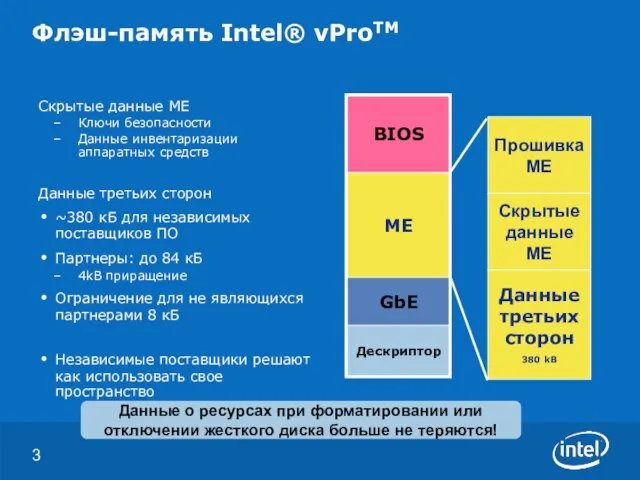

- 3. Флэш-память Intel® vProTM Скрытые данные ME Ключи безопасности Данные инвентаризации аппаратных средств Данные третьих сторон ~380

- 4. Технология vPro iAMT - Применение

- 5. Шифрованное, удаленное включение и обновление Удаленная диагностика и ремонт Intel® Active Management Technology Применение Удаленная инвентаризация

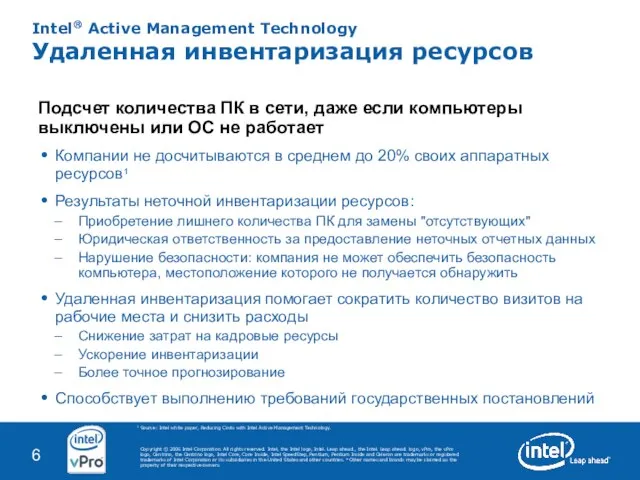

- 6. Intel® Active Management Technology Удаленная инвентаризация ресурсов Подсчет количества ПК в сети, даже если компьютеры выключены

- 7. База данных Задача Неточная инвентаризация аппаратных и программных средств может затруднить приведение в соответствие с правилами,

- 8. Intel® Active Management Technology Инвентаризация аппаратных и программных средств Более точная инвентаризация аппаратных и программных средств

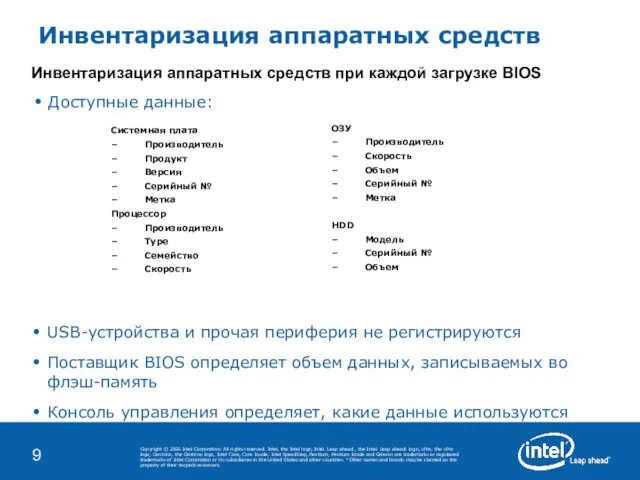

- 9. Инвентаризация аппаратных средств Системная плата – Производитель – Продукт – Версия – Серийный № – Метка

- 10. Инвентаризация программных средств Инвентаризацию программных средств осуществляют программные агенты независимых поставщиков Независимые поставщики определяют график записи

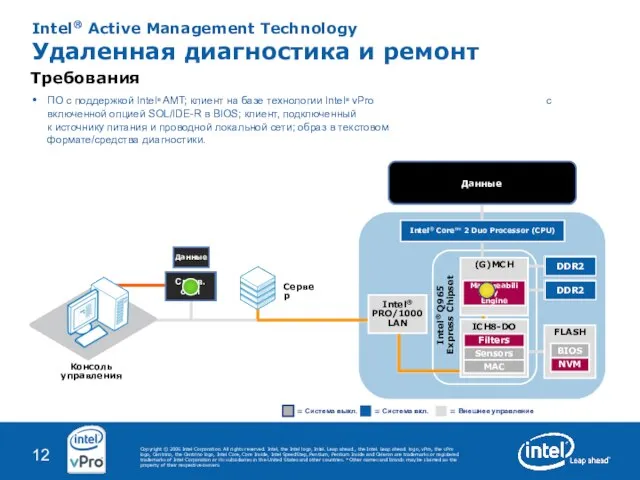

- 11. Intel® Active Management Technology Удаленная диагностика и ремонт Удаленная загрузка, диагностика, ремонт и восстановление ПК, сокращение

- 12. Задача Ошибки загрузки платформы могут привести к запуску дорогостоящих процессов управления. Простой усугубляется времяемкими визитами техников

- 13. Intel® Active Management Technology Шифрованное, удаленное включение и обновление Установка обновлений, даже если компьютер выключен Более

- 14. Задача Обновление ПО и установка "заплаток" может доставлять неудобство и не давать 100%-ного соответствия из-за несоответствия

- 15. Intel® Active Management Technology Проверка агента Контроль корректной работы агента Простое автоматическое слежение за работой агентов

- 16. Задача Критически важные программные агенты могут быть незаметно удалены, что делает систему уязвимой для сетевых атак

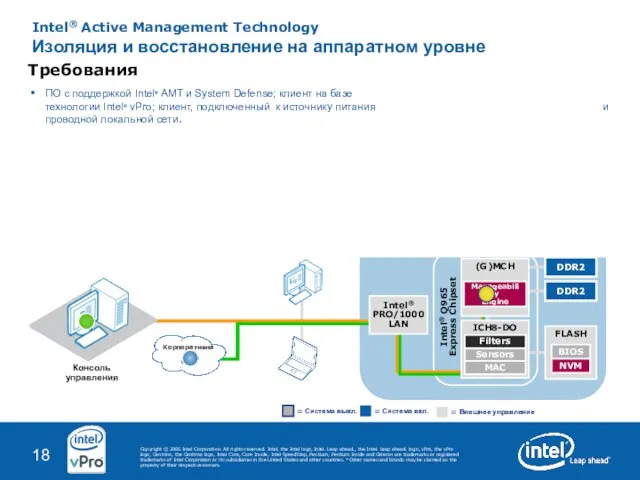

- 17. Intel® Active Management Technology Изоляция и восстановление на аппаратном уровне Фильтрация вирусов и изоляция зараженных ПК

- 18. Задача Сетевые вирусы, проникнув, могут легко распространиться по сети. В момент распространения вируса еже может не

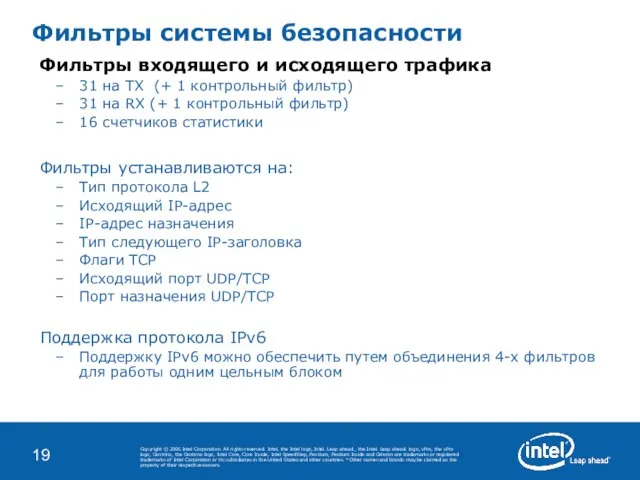

- 19. Фильтры системы безопасности Фильтры входящего и исходящего трафика 31 на TX (+ 1 контрольный фильтр) 31

- 20. Безопасность и технология Intel® vProTM

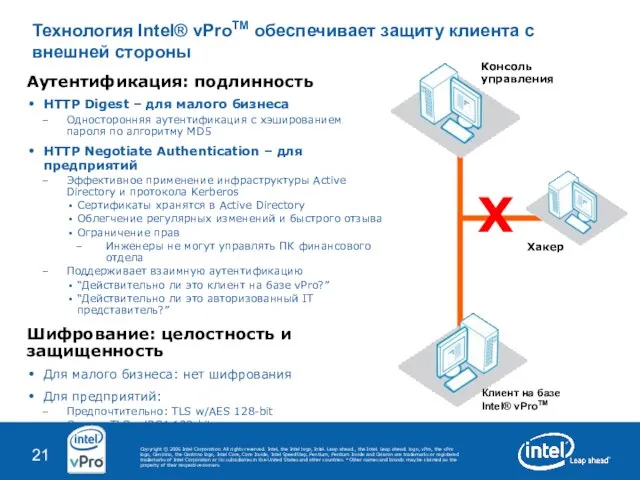

- 21. Аутентификация: подлинность HTTP Digest – для малого бизнеса Односторонняя аутентификация с хэшированием пароля по алгоритму MD5

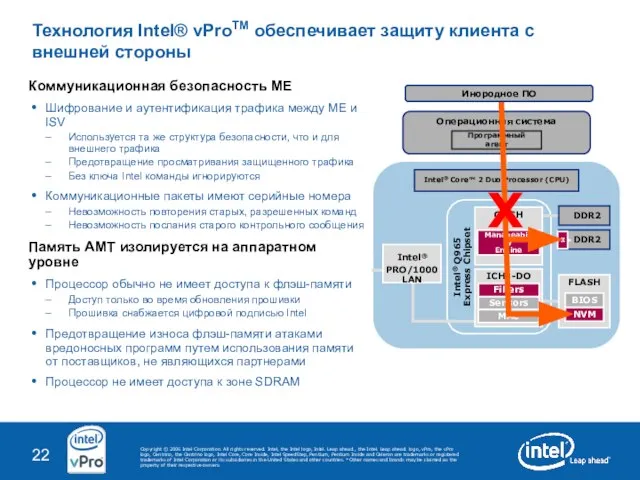

- 22. Intel® Q965 Express Chipset FLASH NVM BIOS GMCH ICH8-DO Sensors Filters MAC Операционная система Программный агент

- 23. Функции Intel® AMT с контролем доступа Список прав доступа дает/отзывает разрешение

- 24. Коммуникационная безопасность

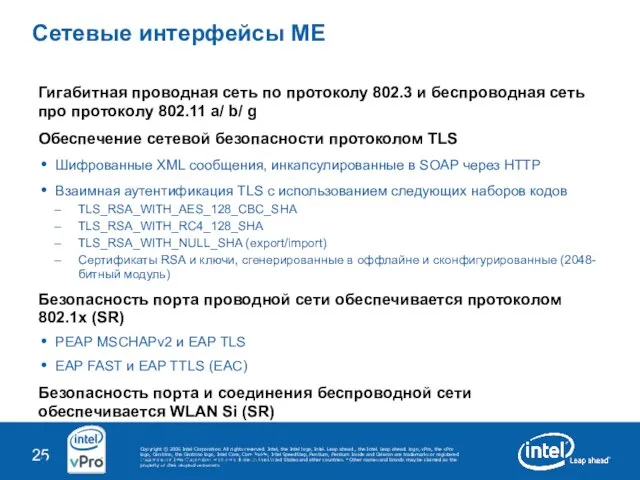

- 25. Сетевые интерфейсы ME Гигабитная проводная сеть по протоколу 802.3 и беспроводная сеть про протоколу 802.11 a/

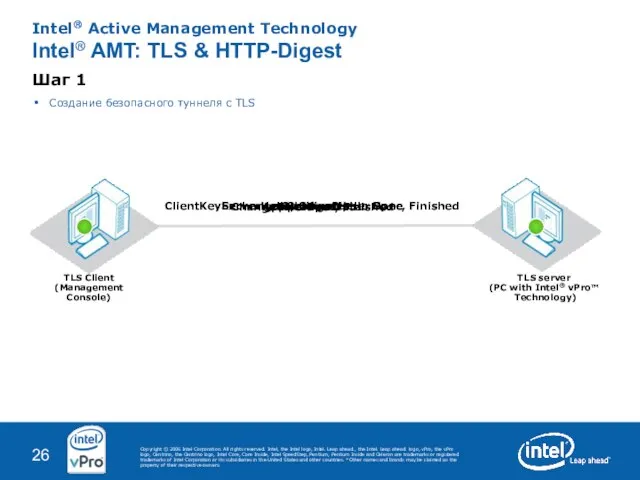

- 26. Intel® Active Management Technology Intel® AMT: TLS & HTTP-Digest TLS Client (Management Console) TLS server (PC

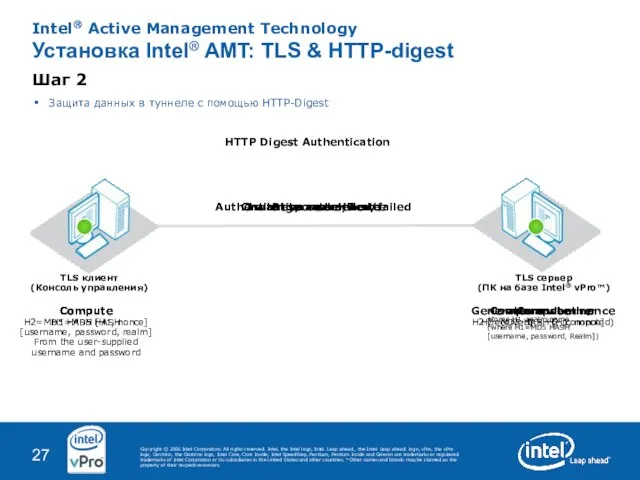

- 27. Шаг 2 Защита данных в туннеле с помощью HTTP-Digest Intel® Active Management Technology Установка Intel® AMT:

- 28. 802.1x – Информация Основные характеристики протокола 802.1x: Схема аутентификации на уровне портов (туннелирование второго уровня) Заменяет

- 29. Поддержка протокола 802.1X Протокол 802.1X не поддерживается в Intel® AMT Release 2.0, но будет поддерживаться в

- 30. Настройка в «одно касание» (Инициализация)

- 31. Установка и конфигурирование Двухэтапный процесс – Установка и конфигурирование Первый этап: Установка – современный подход к

- 32. 1. Создайте уникальный ключ одноразового использования для каждого клиента Установка - 3 простых действия Быстрая установка

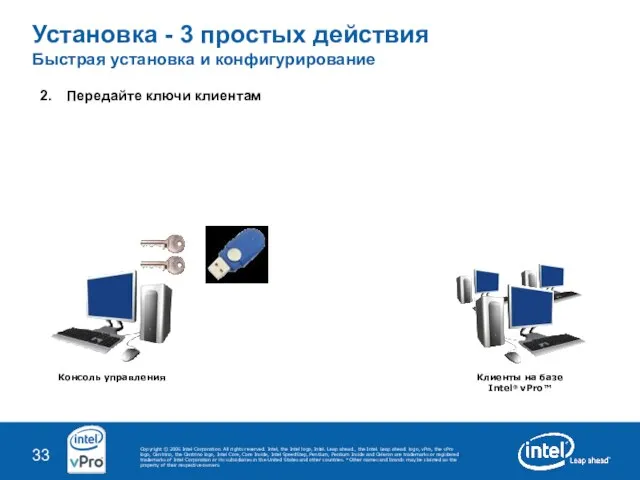

- 33. 2. Передайте ключи клиентам Установка - 3 простых действия Быстрая установка и конфигурирование

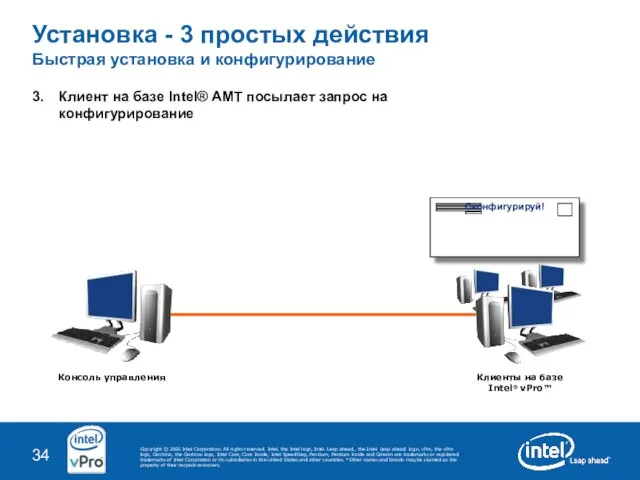

- 34. 3. Клиент на базе Intel® AMT посылает запрос на конфигурирование Установка - 3 простых действия Быстрая

- 35. Конфигурирование - 4 простых действия Быстрая установка и конфигурирование Сервер конфигурирования отвечает на запрос клиента. (для

- 36. Сервер конфигурирования регистрируется на клиенте на базе Intel® AMT client (Используется заводской пароль администратора сети HTTP-Digest,

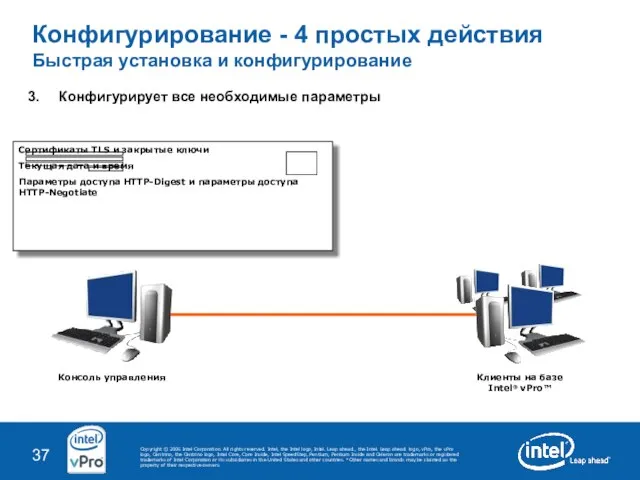

- 37. Конфигурирует все необходимые параметры Конфигурирование - 4 простых действия Быстрая установка и конфигурирование Сертификаты TLS и

- 38. Клиент на базе Intel® AMT перезагружается и начинает нормальную работу Конфигурирование - 4 простых действия Быстрая

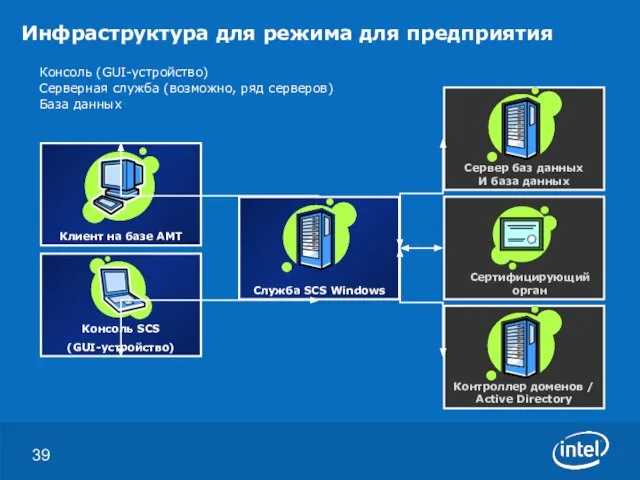

- 39. Инфраструктура для режима для предприятия Консоль (GUI-устройство) Серверная служба (возможно, ряд серверов) База данных

- 40. Расконфигурирование (с вмешательством или без вмешательства пользователя)

- 42. Скачать презентацию

«Обзор законодательства Республики Казахстан в сфере социальной поддержки и обеспечения социальными услугами»

«Обзор законодательства Республики Казахстан в сфере социальной поддержки и обеспечения социальными услугами» Роспись петуха по мотивам Филимоновской росписи

Роспись петуха по мотивам Филимоновской росписи Гражданское право. Понятие и виды сроков в гражданском праве

Гражданское право. Понятие и виды сроков в гражданском праве Модернизм

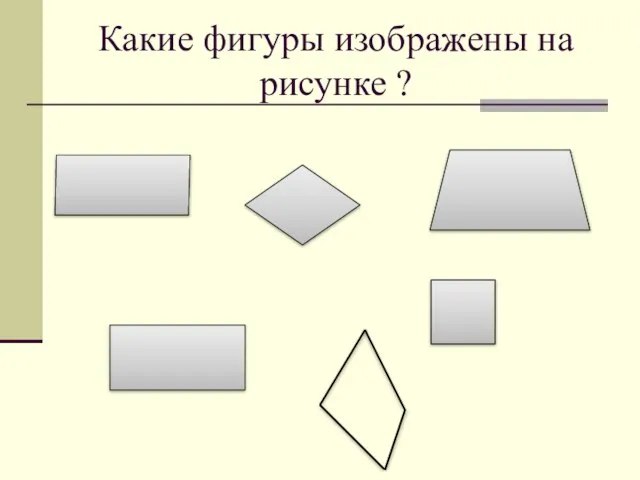

Модернизм Какие фигуры изображены на рисунке ?

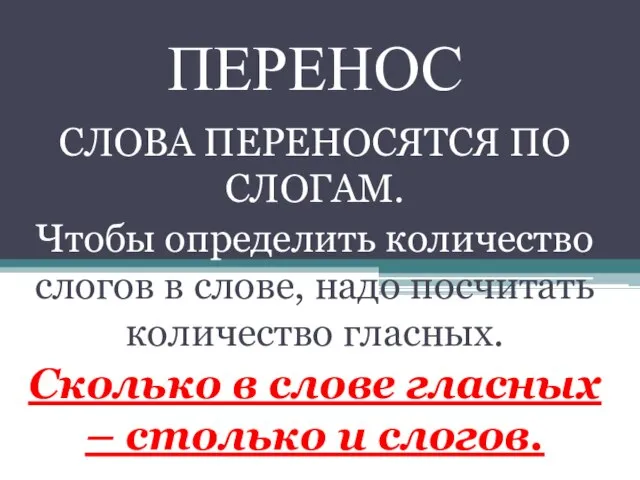

Какие фигуры изображены на рисунке ? Перенос слова переносятся по слогам

Перенос слова переносятся по слогам Принтеры

Принтеры Методическая разработка «Создание презентаций» Элективный курс для 10 класса.

Методическая разработка «Создание презентаций» Элективный курс для 10 класса. Вейк-лебедка - летний бизнес. Вейкпарк в пляжной зоне

Вейк-лебедка - летний бизнес. Вейкпарк в пляжной зоне Федеральное Собрание РФ

Федеральное Собрание РФ Инжиниринг нефтехимии и нефтегазопереработки

Инжиниринг нефтехимии и нефтегазопереработки Китайский клуб МИИТа

Китайский клуб МИИТа Мой город, с тебя начинается Родина (город Сатка)

Мой город, с тебя начинается Родина (город Сатка) Спартакиада пенсионеров муниципального образования Город Гатчина

Спартакиада пенсионеров муниципального образования Город Гатчина Эры. Основные события органического мира

Эры. Основные события органического мира Презентация на тему Операционные системы на мобильных устройствах

Презентация на тему Операционные системы на мобильных устройствах  Живопись

Живопись Михайленко Юлия Борисовна учитель начальных классов ГБОУ гимназии № 1518 г. Москвы

Михайленко Юлия Борисовна учитель начальных классов ГБОУ гимназии № 1518 г. Москвы Муниципальное общеобразовательное учреждение лингвистическая гимназия № 70

Муниципальное общеобразовательное учреждение лингвистическая гимназия № 70 МОСКВА- ГОРОД ГЕРОЙ . Битва за Москву(30 сентября 1941- 20 апреля 1942)

МОСКВА- ГОРОД ГЕРОЙ . Битва за Москву(30 сентября 1941- 20 апреля 1942) Векторы в пространстве и не только

Векторы в пространстве и не только Презентация на тему История развития отечественной вычислительной техники

Презентация на тему История развития отечественной вычислительной техники Трансформация изображения через трансформацию формы - серия открыток

Трансформация изображения через трансформацию формы - серия открыток ОРНАМЕНТЫ в национальном костюме

ОРНАМЕНТЫ в национальном костюме Цветник для солнечного места “Степной бриз ”

Цветник для солнечного места “Степной бриз ” Презентация на тему Тургенев. Стихи в прозе

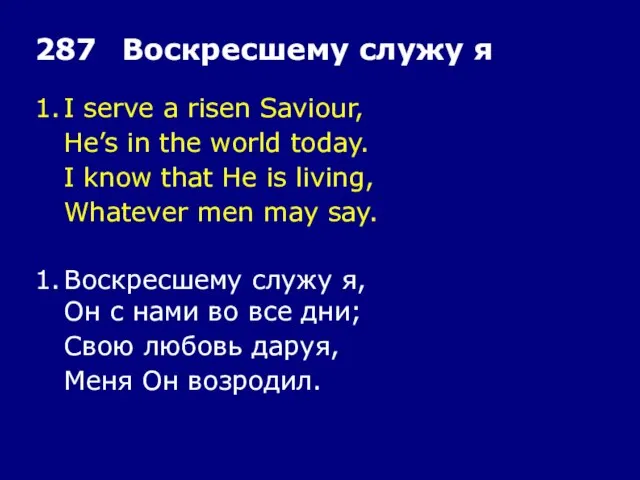

Презентация на тему Тургенев. Стихи в прозе 287 Воскресшему служу я

287 Воскресшему служу я Берлину заменить Северный поток-2 другим проектом

Берлину заменить Северный поток-2 другим проектом