Слайд 2Идентификация

Процедура распознавания пользователя по его идентификатору.

Слайд 3Аутентификация

Процедура проверки подлинности заявленного пользователя, процесса либо устройства

Слайд 4Авторизация

Процедура наделения полномочиями пользователя в пределах системы на основе правил и ограничений,

установленных в ней.

Слайд 5Администрирование

Регистрация действий пользователя в сети по правилам заданным в системе (доступ

к ресурсам, действия с приложениями, история изменений и т.д.)

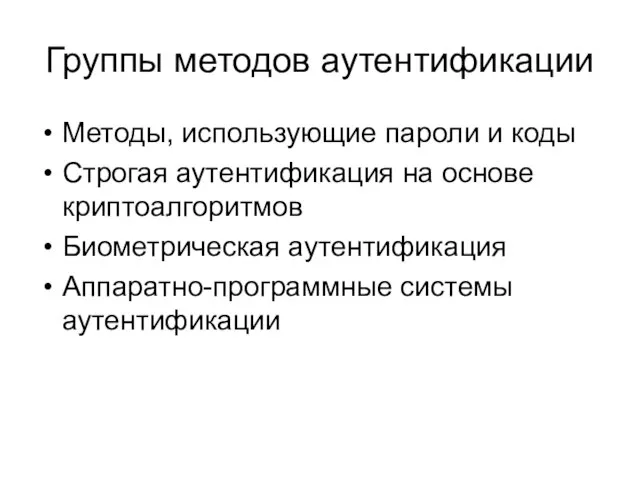

Слайд 6Группы методов аутентификации

Методы, использующие пароли и коды

Строгая аутентификация на основе криптоалгоритмов

Биометрическая аутентификация

Аппаратно-программные

системы аутентификации

Слайд 7Методы, использующие пароли и коды

Аутентификация на основе многоразовых паролей

Аутентификация на основе одноразовых

паролей

Аутентификация на основе PIN-кода

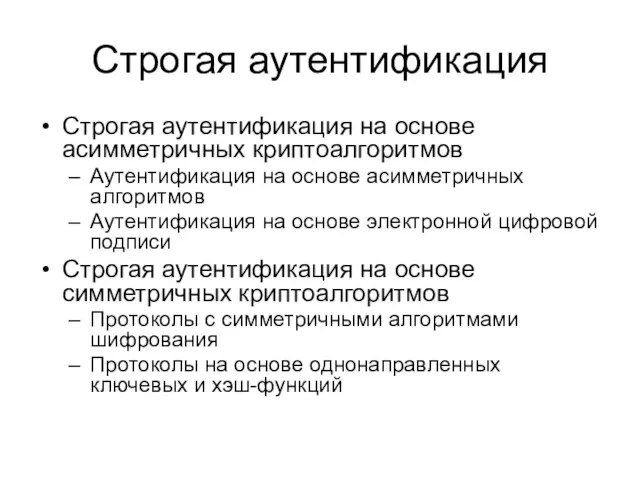

Слайд 8Строгая аутентификация

Строгая аутентификация на основе асимметричных криптоалгоритмов

Аутентификация на основе асимметричных алгоритмов

Аутентификация на

основе электронной цифровой подписи

Строгая аутентификация на основе симметричных криптоалгоритмов

Протоколы с симметричными алгоритмами шифрования

Протоколы на основе однонаправленных ключевых и хэш-функций

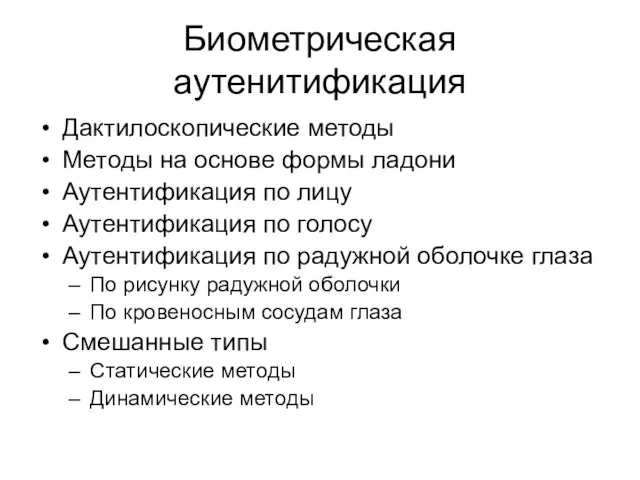

Слайд 9Биометрическая аутенитификация

Дактилоскопические методы

Методы на основе формы ладони

Аутентификация по лицу

Аутентификация по голосу

Аутентификация по

радужной оболочке глаза

По рисунку радужной оболочки

По кровеносным сосудам глаза

Смешанные типы

Статические методы

Динамические методы

Слайд 10Аппаратно-программные системы аутентификации

iButton («таблетка»)

Контактные смарт-карты ISO7816(части 1-10)

Радиочастотные идентификаторы

Бесконтактные смарт-карты ISO/IEC 14443 и

ISO/IEC 15693

USB – ключи («токены»)

Слайд 11Основные атаки на протоколы аутентификации

«Маскарад» - нарушитель выдает себя за легального пользователя

системы

Подмена стороны аутентификационного обмена (interleaving attack) – нарушитель участвует третьей стороной для подмены информации в сеансе обмена

Повторная передача (replay attack) – повторная передача аутентификационных данных пользователем

Принудительная задержка (forced delay) – перехват и передача информации спусты некоторое время

Атака с выборкой текста (chosen text attack) – перехват траффика с целью получения информации о долговременных криптоключах

ФОРМАТ РУССКОЕ РАДИО РУССКОЕ РАДИО - первая национальная станция России, воплотившая новый принцип вещания и использующая в своем

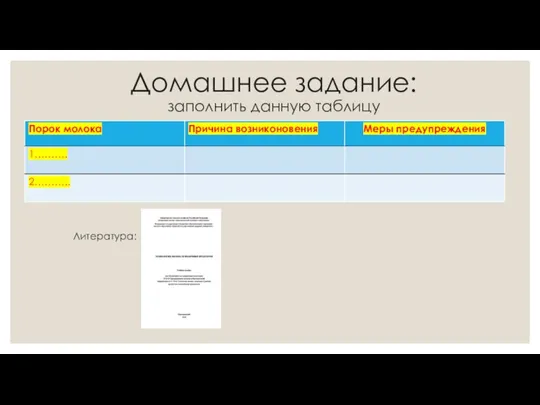

ФОРМАТ РУССКОЕ РАДИО РУССКОЕ РАДИО - первая национальная станция России, воплотившая новый принцип вещания и использующая в своем  Urok_113-114_Poroki_moloka-_Dom_Zadanie

Urok_113-114_Poroki_moloka-_Dom_Zadanie Портфолио академической группы. Фотоальбом

Портфолио академической группы. Фотоальбом Презентация на тему ПОЧКА – ЗАЧАТОЧНЫЙ ПОБЕГ РАСТЕНИЯ

Презентация на тему ПОЧКА – ЗАЧАТОЧНЫЙ ПОБЕГ РАСТЕНИЯ  Методические рекомендации по использованию дидактических игр с блоками Дьенеша и логическими фигурами

Методические рекомендации по использованию дидактических игр с блоками Дьенеша и логическими фигурами Презентация на тему Учимся писать эссе

Презентация на тему Учимся писать эссе Итоговый тест по информатике за курс 7 класса

Итоговый тест по информатике за курс 7 класса Екатеринбургский энергетический техникум

Екатеринбургский энергетический техникум Влияние культуры знаний на отношение к курению

Влияние культуры знаний на отношение к курению Болезни сальных желез

Болезни сальных желез Расчёт пути и времени движения

Расчёт пути и времени движения Первоначальные сведения о строении вещества

Первоначальные сведения о строении вещества Русская литература XIX века

Русская литература XIX века Концепция, структура и особенности комплексного курса «Основы религиозных культур и светской этики»

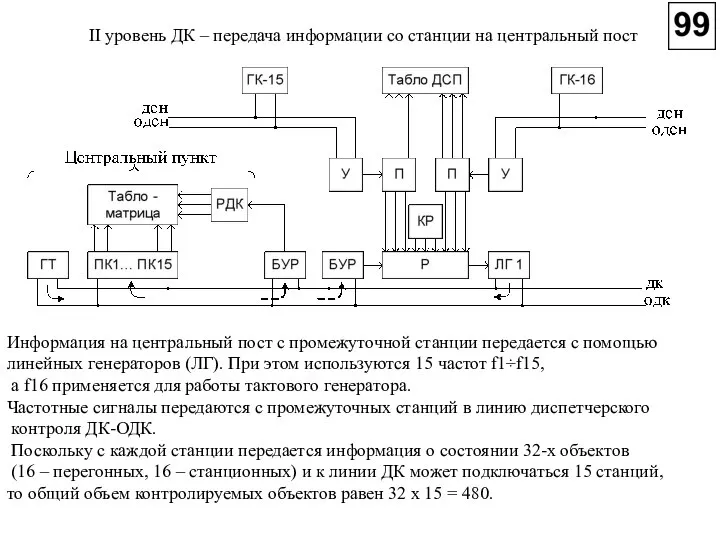

Концепция, структура и особенности комплексного курса «Основы религиозных культур и светской этики» Диспетчерский контроль

Диспетчерский контроль Электоральная дифференциация как индикатор сегрегации городского пространства

Электоральная дифференциация как индикатор сегрегации городского пространства Династия Буланцовых-Шиленковых.

Династия Буланцовых-Шиленковых. Схемы КАБ

Схемы КАБ Презентация на тему Компланарные векторы

Презентация на тему Компланарные векторы Системный анализ в менеджменте

Системный анализ в менеджменте Раб вÑ. и вÑ. оÑд

Раб вÑ. и вÑ. оÑд Интернет как средство продвижения и продажи услуг гостиниц

Интернет как средство продвижения и продажи услуг гостиниц Методика расчета финансовых показателей

Методика расчета финансовых показателей LCD мониторы

LCD мониторы Презентация на тему Деление обыкновенных дробей (6 класс)

Презентация на тему Деление обыкновенных дробей (6 класс) Жизнь без агрессии Мероприятие по профилактике агрессивного поведения подростков Лемешкина И.Е., Лемешкинская СОШ Волгоградск

Жизнь без агрессии Мероприятие по профилактике агрессивного поведения подростков Лемешкина И.Е., Лемешкинская СОШ Волгоградск Flora Ukraine

Flora Ukraine Простые механизмы

Простые механизмы