Содержание

- 2. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Устранение неполадок системы предотвращения

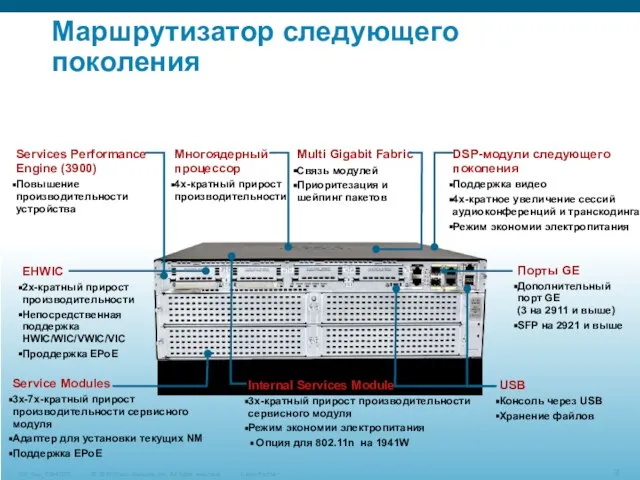

- 3. Маршрутизатор следующего поколения Service Modules 3x-7x-кратный прирост производительности сервисного модуля Адаптер для установки текущих NM Поддержка

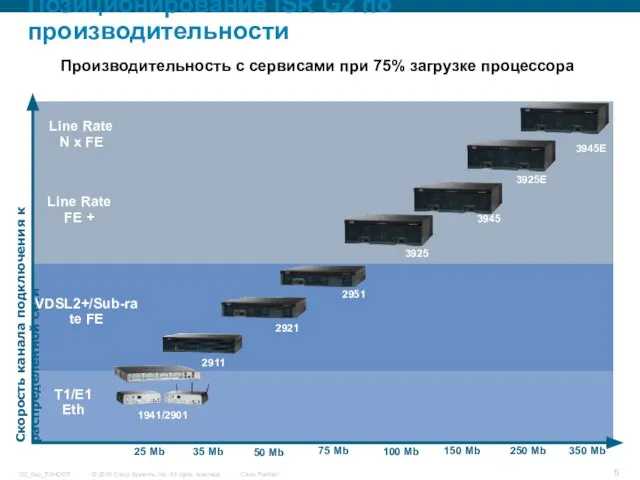

- 4. Позиционирование ISR G2 по производительности Скорость канала WAN 1941/2901 2911 2921 2951 3925 3945 150 Mb

- 5. Скорость канала подключения к распределенной сети 1941/2901 2911 2921 2951 3925 3945 150 Mb 100 Mb

- 6. Функции безопасности ISR G2 Трансляция сетевых адресов (NAT) Списки доступа (ACL) Межсетевой экран на основе политик

- 7. Рост производительности функций безопасности ISR G2 по сравнению с ISR* * Размер объекта HTTP 64KB, IMIX

- 8. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Обзор межсетевого экрана Cisco

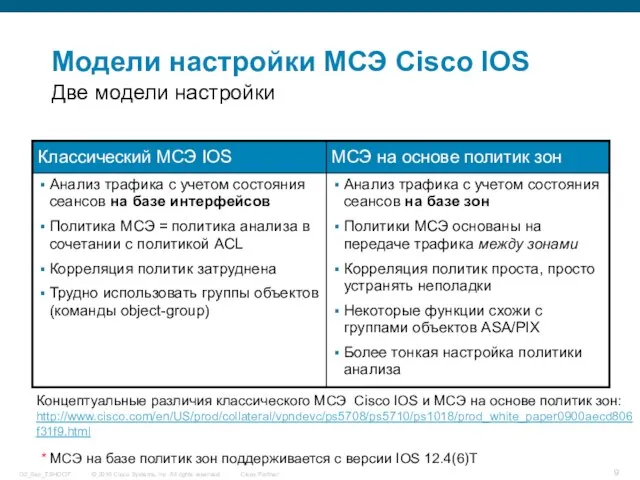

- 9. Модели настройки МСЭ Cisco IOS Две модели настройки * МСЭ на базе политик зон поддерживается с

- 10. Обзор МСЭ на основе политик зон Поддержка группирования физических и виртуальных интерфейсов по зонам Политики МСЭ

- 11. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Обзор межсетевого экрана Cisco

- 12. Понимание схемы обработки пакетов Необходимо определить полный путь передачи пакета Локализовать неполадку до уровня отдельного устройства

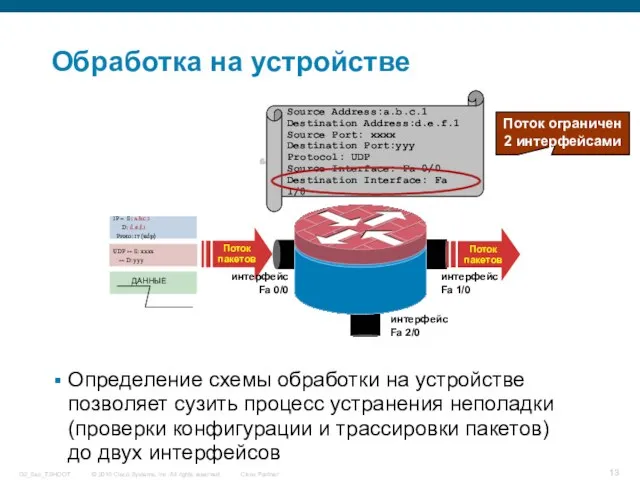

- 13. Обработка на устройстве Определение схемы обработки на устройстве позволяет сузить процесс устранения неполадки (проверки конфигурации и

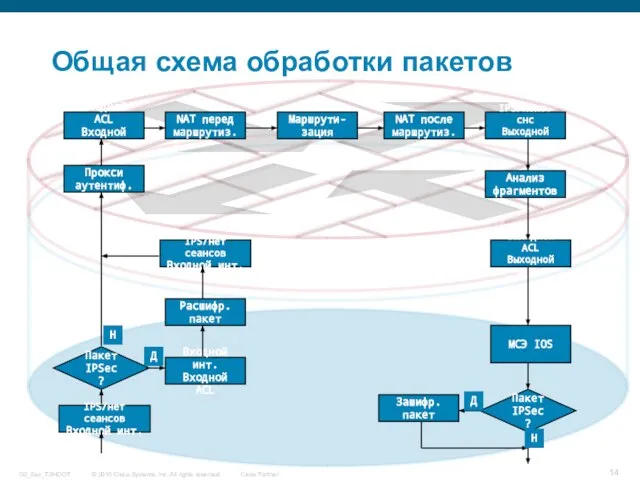

- 14. Общая схема обработки пакетов Пакет IPSec? IPS/нет сеансов Входной инт. Прокси аутентиф. Входной ACL Входной инт.

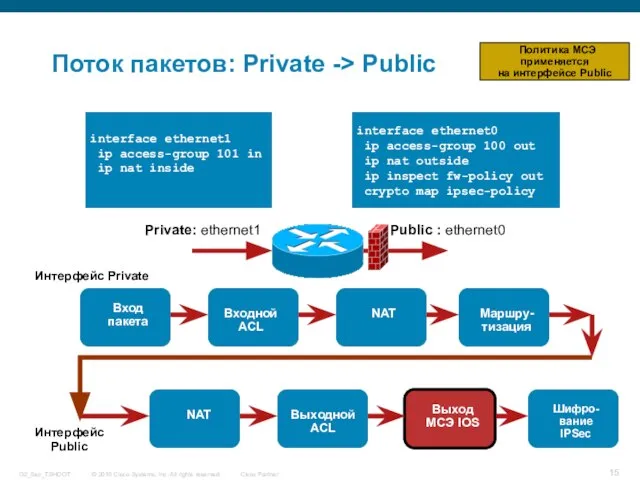

- 15. Поток пакетов: Private -> Public Public : ethernet0 Private: ethernet1 interface ethernet0 ip access-group 100 out

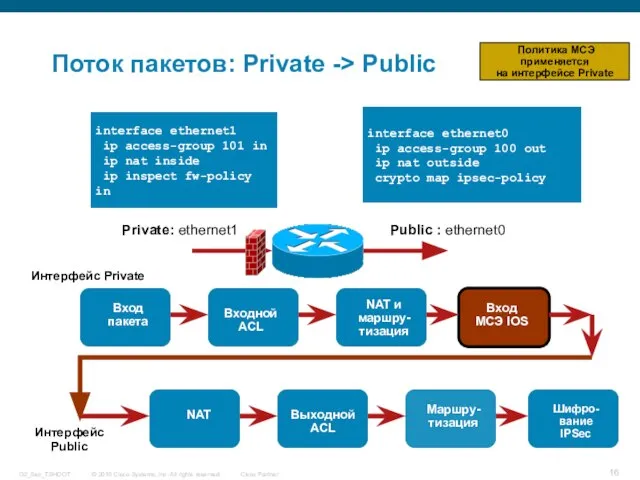

- 16. Поток пакетов: Private -> Public Public : ethernet0 Private: ethernet1 interface ethernet0 ip access-group 100 out

- 17. Agenda Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Обзор межсетевого экрана Cisco IOS

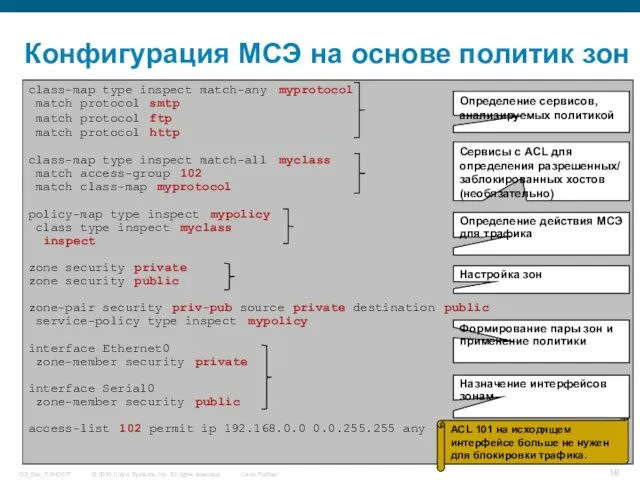

- 18. class-map type inspect match-any myprotocol match protocol smtp match protocol ftp match protocol http class-map type

- 19. Средства устранения неполадок Syslog Команды show Анализ трассировки пакетов Команды debug

- 20. Syslog Наиболее эффективное средство устранения неполадок межсетевого экрана на основе политик для зон Средство для формирования

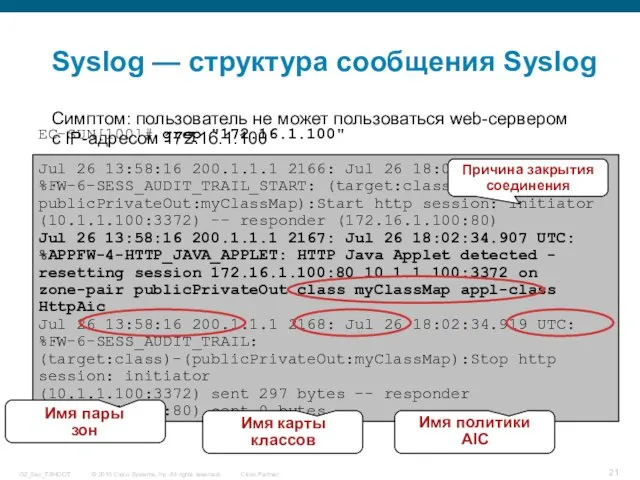

- 21. Syslog — структура сообщения Syslog Симптом: пользователь не может пользоваться web-сервером c IP-адресом 172.16.1.100 EC-SUN[100]# grep

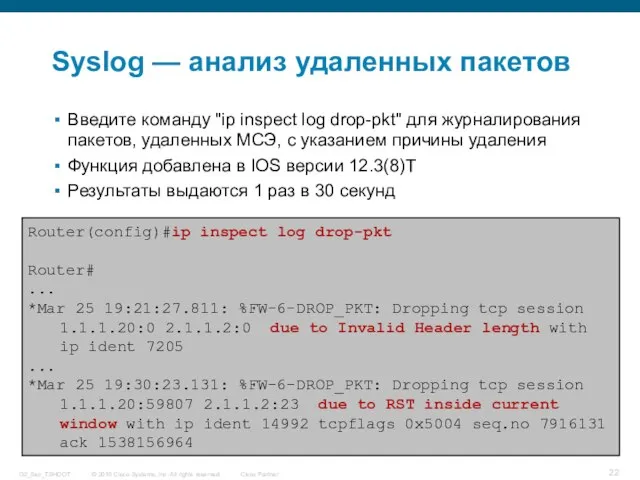

- 22. Syslog — анализ удаленных пакетов Введите команду "ip inspect log drop-pkt" для журналирования пакетов, удаленных МСЭ,

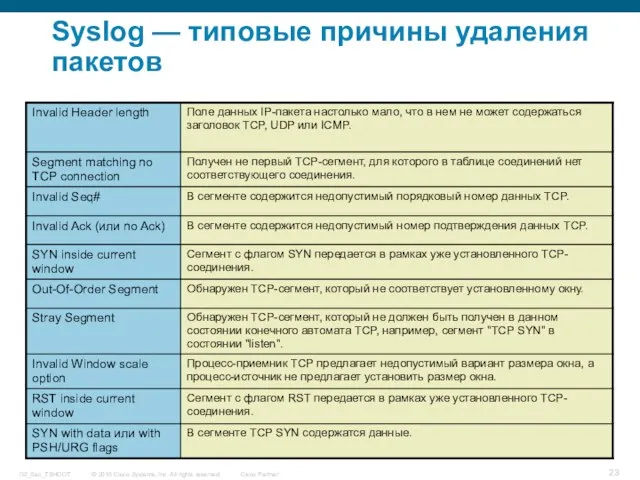

- 23. Syslog — типовые причины удаления пакетов

- 24. Команды show Используются для отображения конфигурации и статистической информации о сетевых соединениях. БОЛЬШИНСТВО неполадок можно обнаружить

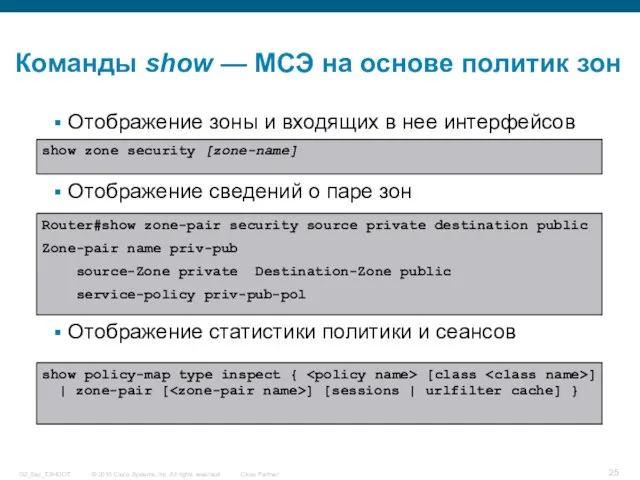

- 25. Команды show — МСЭ на основе политик зон Отображение зоны и входящих в нее интерфейсов Отображение

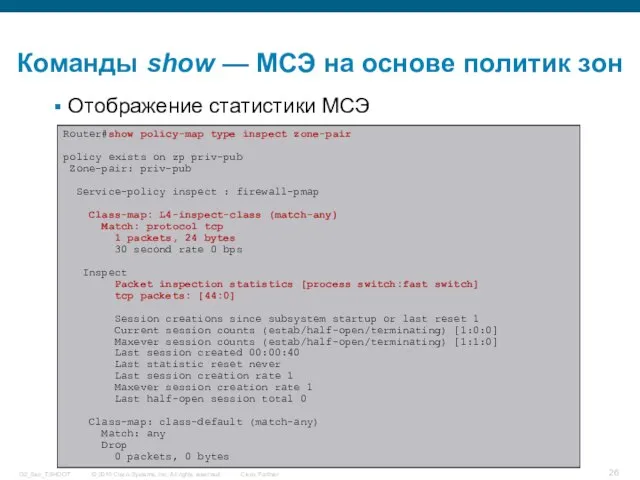

- 26. Команды show — МСЭ на основе политик зон Отображение статистики МСЭ Router#show policy-map type inspect zone-pair

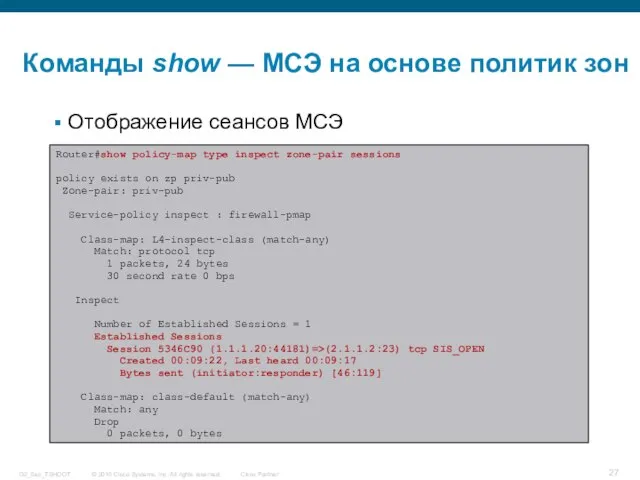

- 27. Команды show — МСЭ на основе политик зон Отображение сеансов МСЭ Router#show policy-map type inspect zone-pair

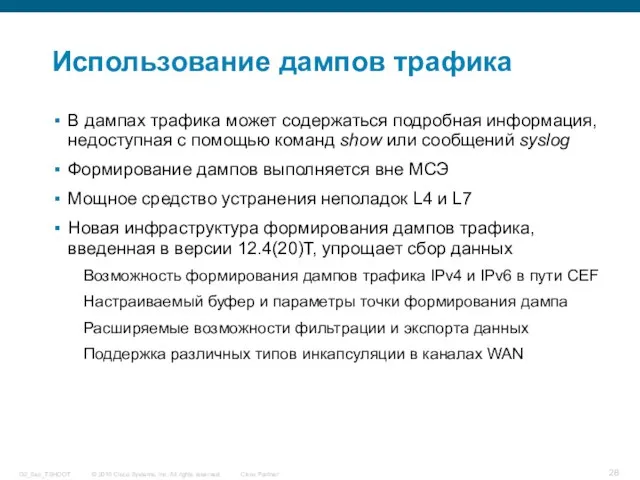

- 28. Использование дампов трафика В дампах трафика может содержаться подробная информация, недоступная с помощью команд show или

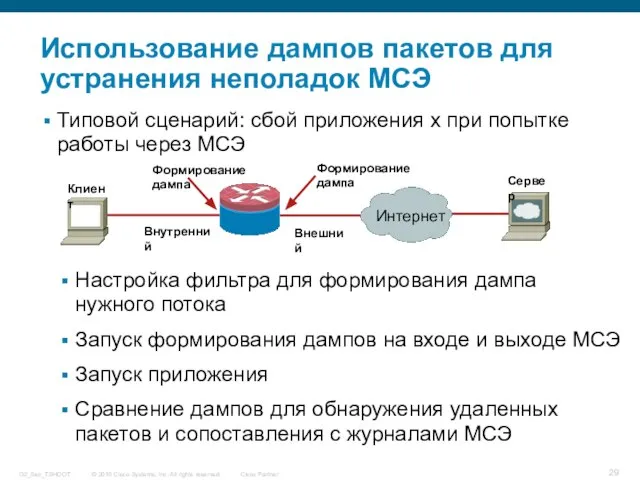

- 29. Использование дампов пакетов для устранения неполадок МСЭ Типовой сценарий: сбой приложения x при попытке работы через

- 30. Использование встроенных средств формирования дампа IOS Router#monitor capture buffer test-buffer Router#monitor capture buffer test-buffer filter access-list

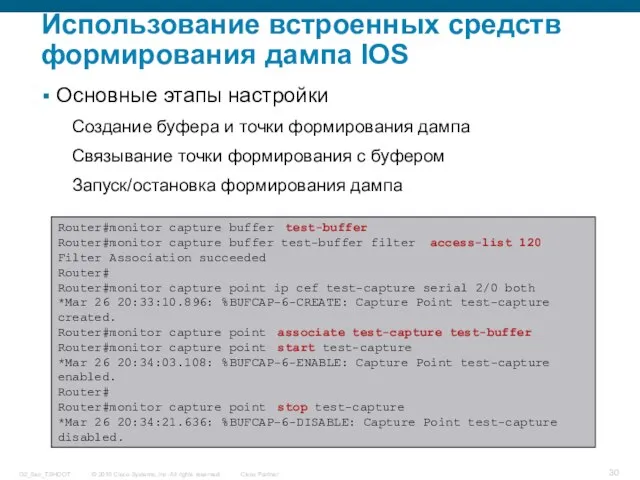

- 31. Использование встроенных средств формирования дампа IOS Дамп готов, что дальше? Router#show monitor capture buffer test-buffer dump

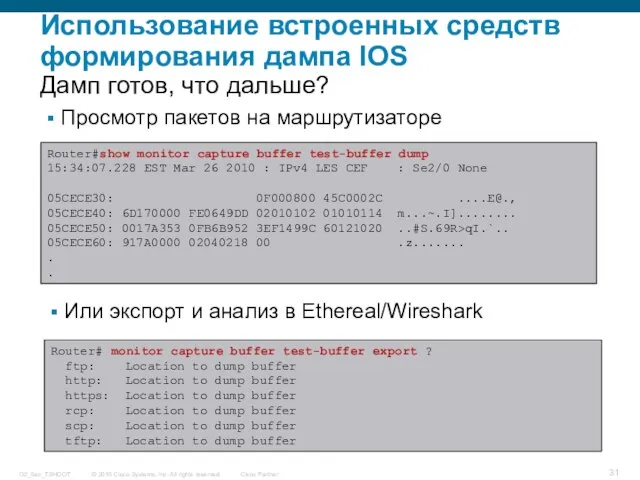

- 32. Использование Wireshark для анализа дампа Повтор SYN. Что происходит с сегментами «SYN/ACK»?

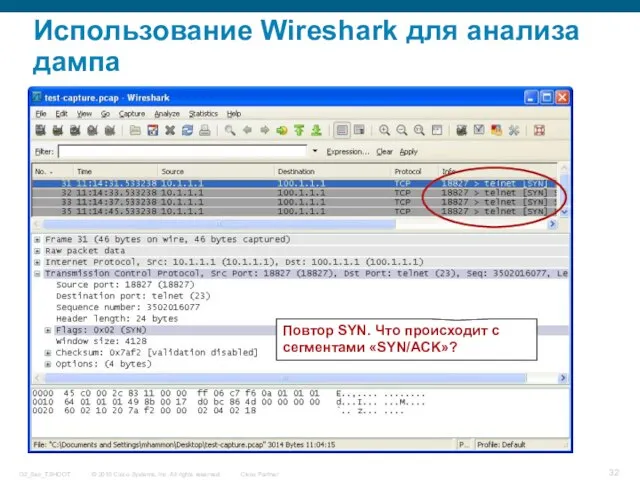

- 33. Команды debug Команды debug — последнее средство устранения неполадки. Использование команд debug может создать существенную нагрузку

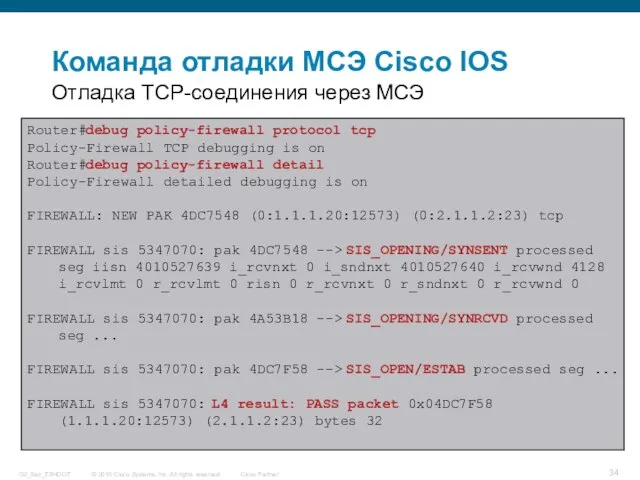

- 34. Router#debug policy-firewall protocol tcp Policy-Firewall TCP debugging is on Router#debug policy-firewall detail Policy-Firewall detailed debugging is

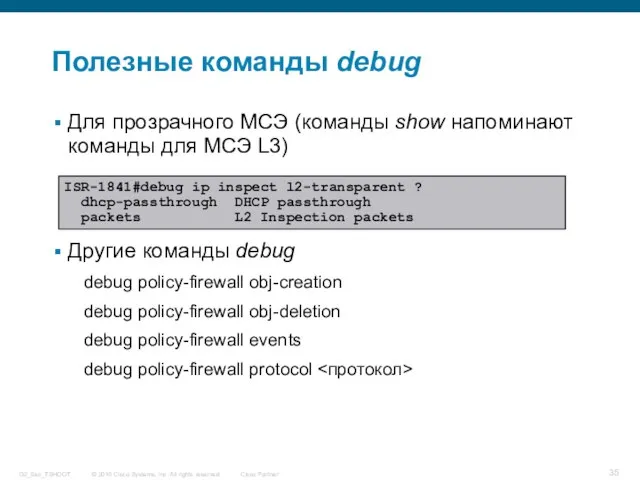

- 35. Полезные команды debug Для прозрачного МСЭ (команды show напоминают команды для МСЭ L3) Другие команды debug

- 36. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Обзор межсетевого экрана Cisco

- 37. Типовые неполадки и способы их устранения Снижение производительности «при включении МСЭ IOS» МСЭ Cisco IOS удаляет

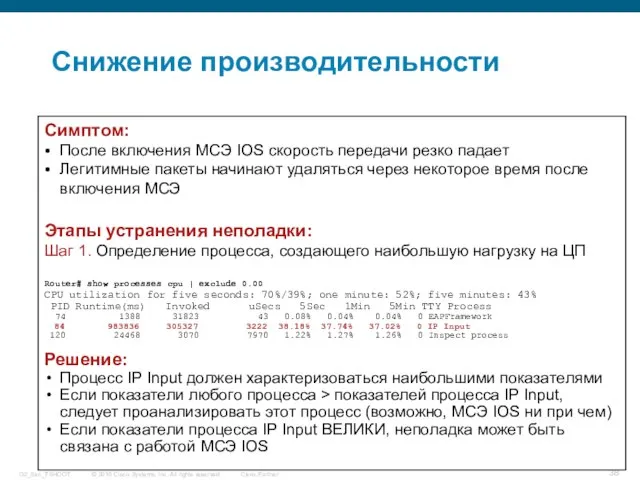

- 38. Снижение производительности s0 e0 Public Network Cisco IOS Firewall Симптом: После включения МСЭ IOS скорость передачи

- 39. Снижение производительности (продолжение) s0 e0 Public Network Cisco IOS Firewall Этапы устранения неполадки: Шаг 2a. Просмотр

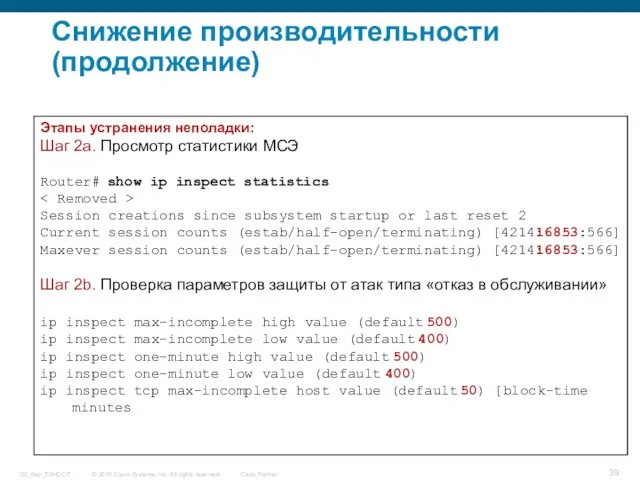

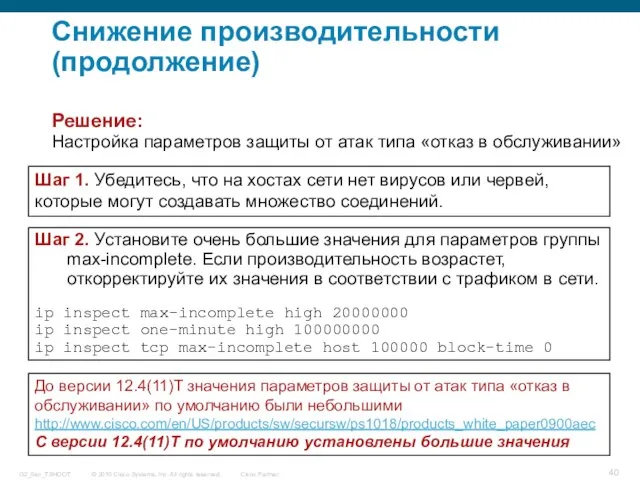

- 40. Шаг 1. Убедитесь, что на хостах сети нет вирусов или червей, которые могут создавать множество соединений.

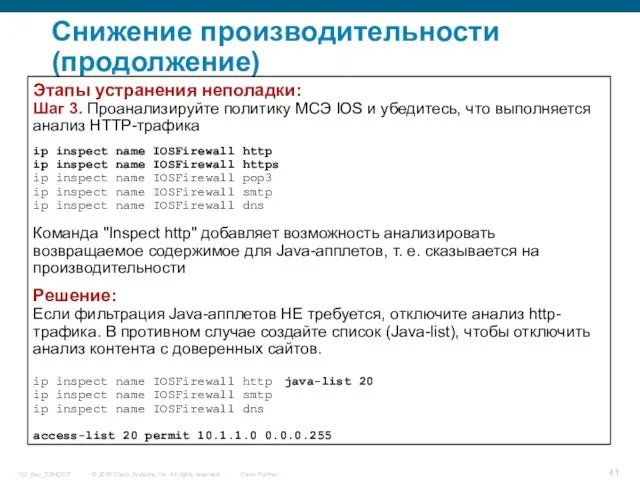

- 41. Снижение производительности (продолжение) Этапы устранения неполадки: Шаг 3. Проанализируйте политику МСЭ IOS и убедитесь, что выполняется

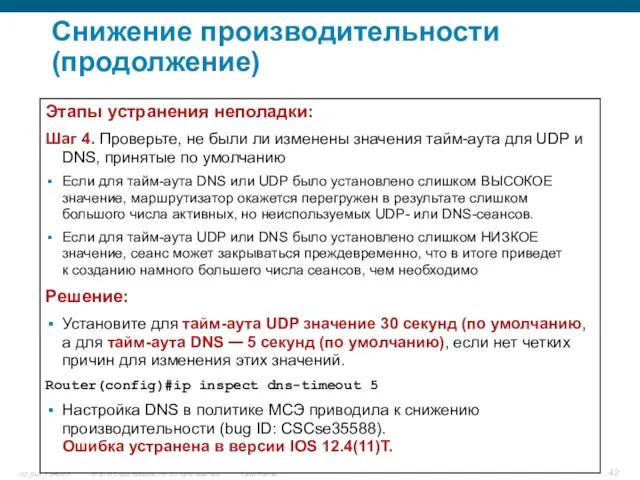

- 42. Снижение производительности (продолжение) Этапы устранения неполадки: Шаг 4. Проверьте, не были ли изменены значения тайм-аута для

- 43. access-list 101 deny ip any any interface Serial0 description outside ip access-group 101 in s0 e0

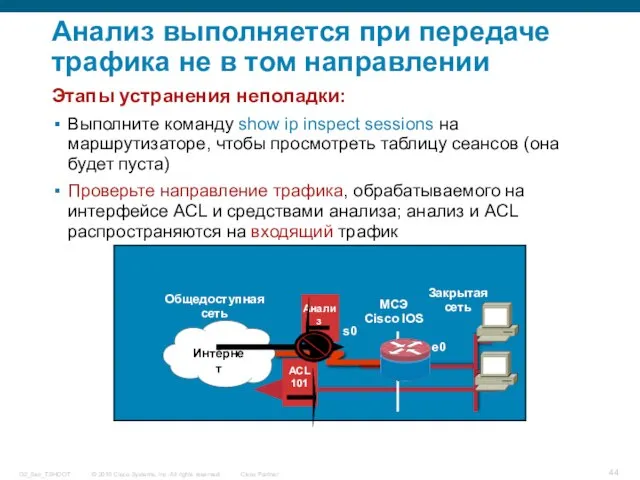

- 44. Анализ выполняется при передаче трафика не в том направлении Этапы устранения неполадки: Выполните команду show ip

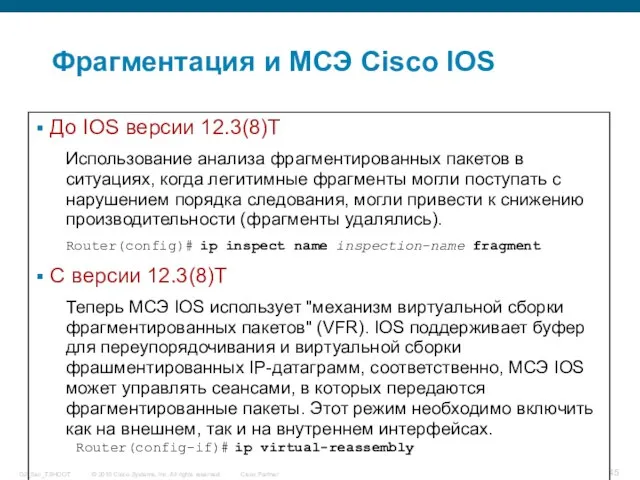

- 45. Фрагментация и МСЭ Cisco IOS До IOS версии 12.3(8)T Использование анализа фрагментированных пакетов в ситуациях, когда

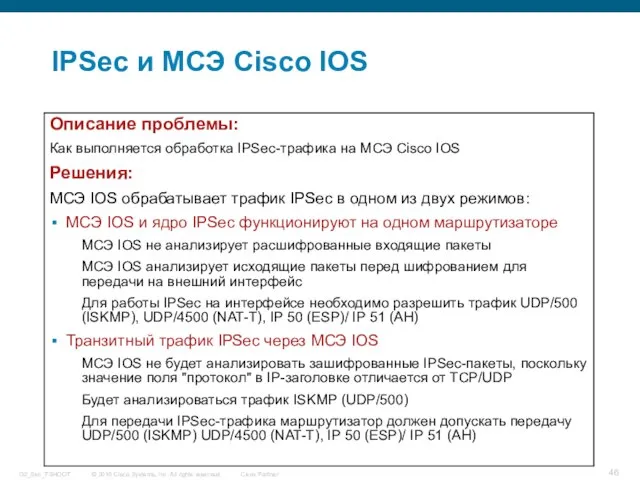

- 46. IPSec и МСЭ Cisco IOS Описание проблемы: Как выполняется обработка IPSec-трафика на МСЭ Cisco IOS Решения:

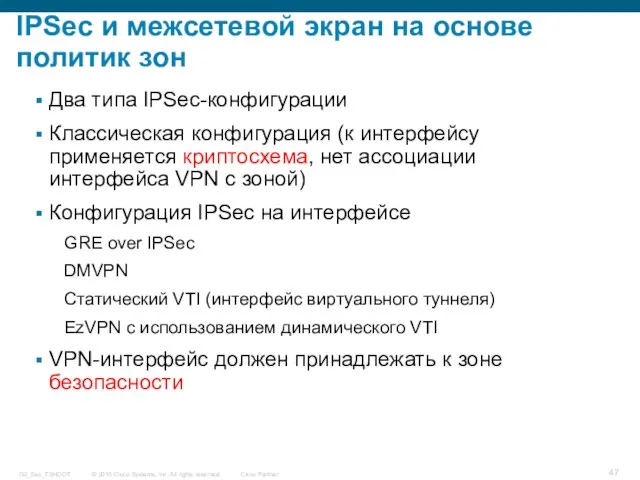

- 47. IPSec и межсетевой экран на основе политик зон Два типа IPSec-конфигурации Классическая конфигурация (к интерфейсу применяется

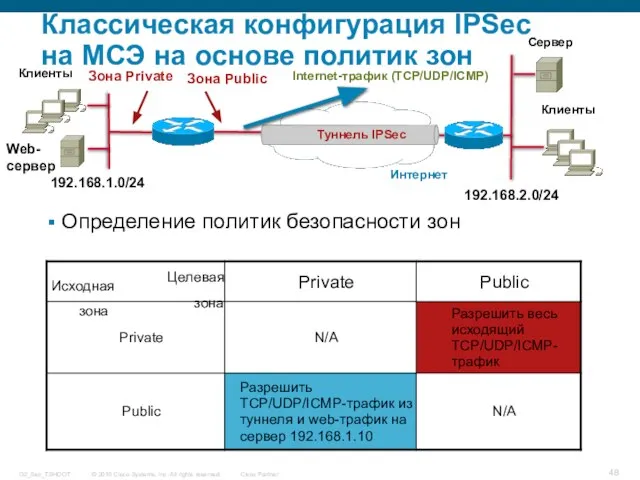

- 48. Классическая конфигурация IPSec на МСЭ на основе политик зон Определение политик безопасности зон Целевая зона Исходная

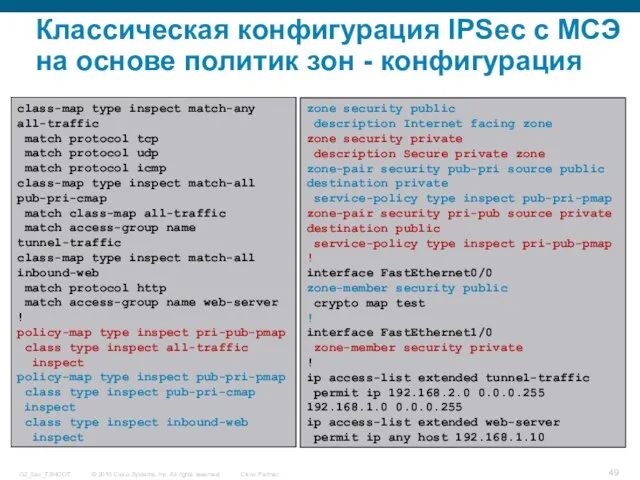

- 49. Классическая конфигурация IPSec с МСЭ на основе политик зон - конфигурация class-map type inspect match-any all-traffic

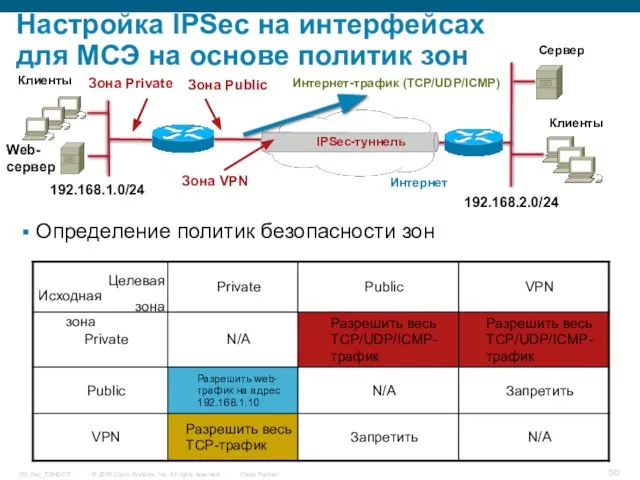

- 50. Настройка IPSec на интерфейсах для МСЭ на основе политик зон Определение политик безопасности зон Исходная зона

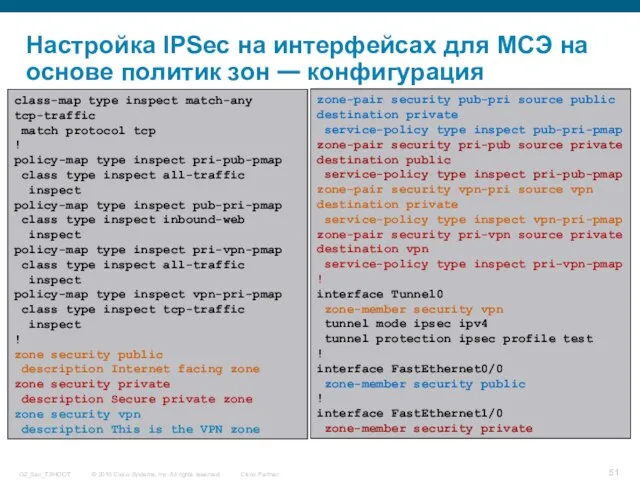

- 51. Настройка IPSec на интерфейсах для МСЭ на основе политик зон — конфигурация class-map type inspect match-any

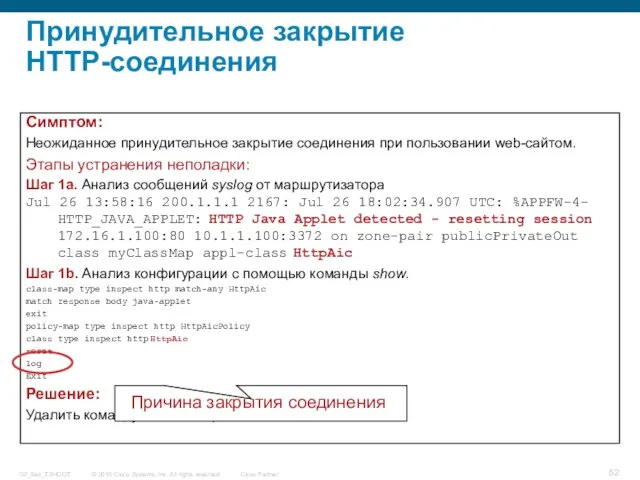

- 52. Принудительное закрытие HTTP-соединения Симптом: Неожиданное принудительное закрытие соединения при пользовании web-сайтом. Этапы устранения неполадки: Шаг 1a.

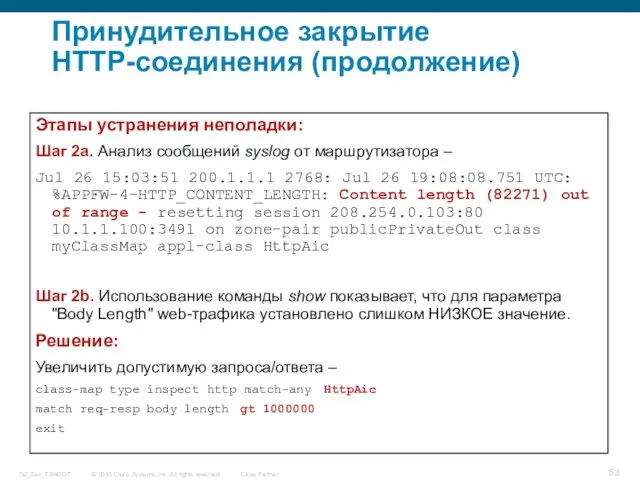

- 53. Принудительное закрытие HTTP-соединения (продолжение) Этапы устранения неполадки: Шаг 2a. Анализ сообщений syslog от маршрутизатора – Jul

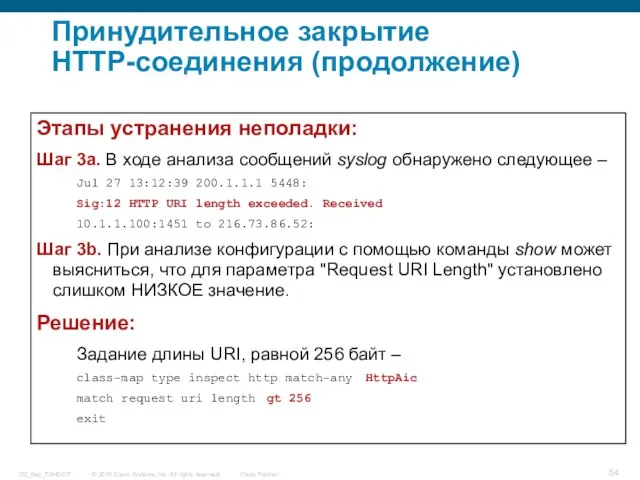

- 54. Принудительное закрытие HTTP-соединения (продолжение) Этапы устранения неполадки: Шаг 3a. В ходе анализа сообщений syslog обнаружено следующее

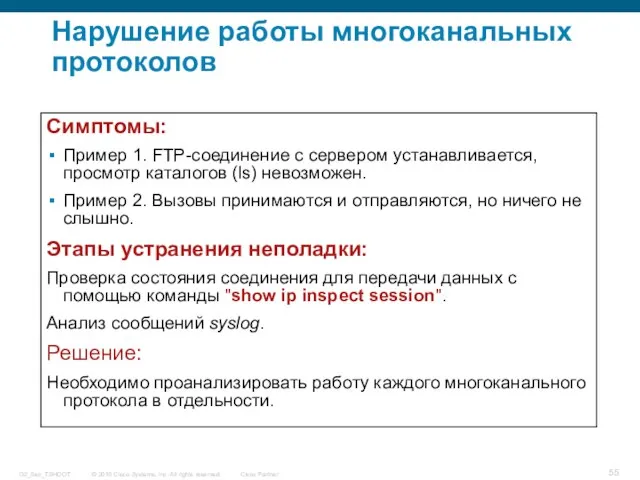

- 55. Нарушение работы многоканальных протоколов Симптомы: Пример 1. FTP-соединение с сервером устанавливается, просмотр каталогов (ls) невозможен. Пример

- 56. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Обзор межсетевого экрана Cisco

- 57. Резюме ВСЕГДА СЛЕДУЙТЕ системному подходу при устранении неполадок МСЭ IOS НЕ ИЗМЕНЯЙТЕ установленные по умолчанию значения

- 58. Резюме Руководство по проектированию и применению МСЭ Cisco IOS на основе политик зон http://www.cisco.com/en/US/products/sw/secursw/ps1018/products_tech_note09186a00808bc994.shtml Страница, посвященная

- 59. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Устранение неполадок системы предотвращения

- 60. Система предотвращения вторжений Cisco IOS — обзор До версии 12.3(8)T называлась IDS, использовалась команда "ip audit"

- 61. Система предотвращения вторжений Cisco IOS — системные компоненты Микроядра сигнатур (SME) SME определяет параметры сигнатур в

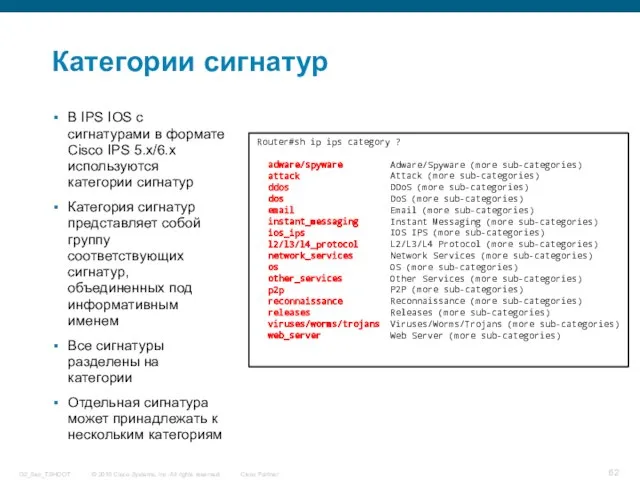

- 62. Router#sh ip ips category ? adware/spyware Adware/Spyware (more sub-categories) attack Attack (more sub-categories) ddos DDoS (more

- 63. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Устранение неполадок системы предотвращения

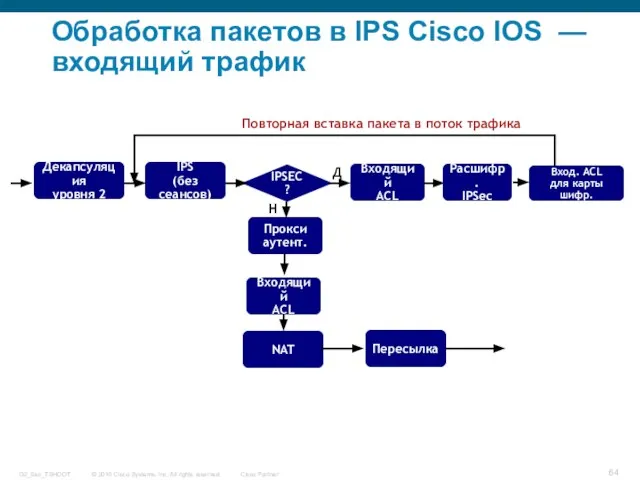

- 64. Обработка пакетов в IPS Cisco IOS —входящий трафик Декапсуляция уровня 2 IPSEC? Входящий ACL Расшифр. IPSec

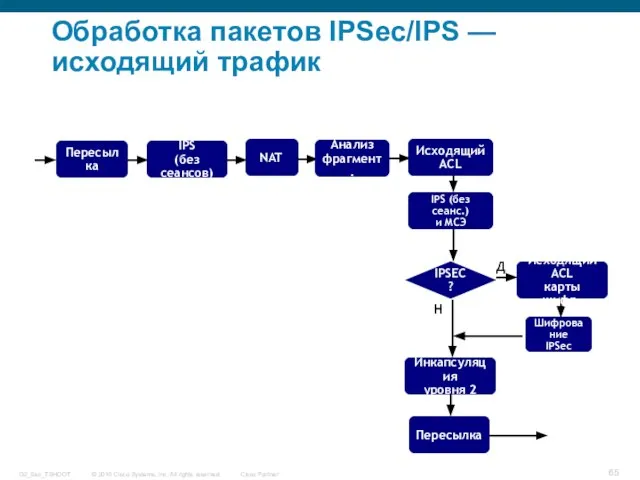

- 65. Обработка пакетов IPSec/IPS — исходящий трафик NAT IPS (без сеансов) Пересылка Анализ фрагмент. Исходящий ACL IPS

- 66. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Устранение неполадок системы предотвращения

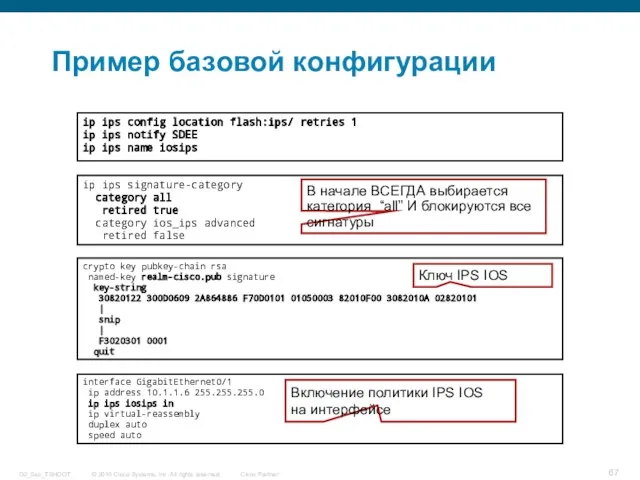

- 67. Пример базовой конфигурации ip ips config location flash:ips/ retries 1 ip ips notify SDEE ip ips

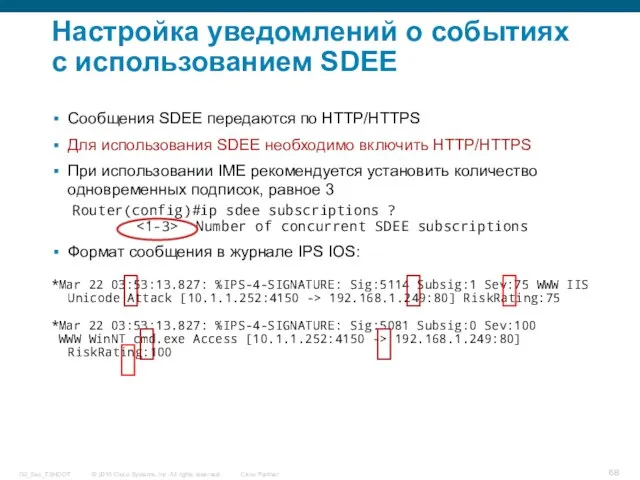

- 68. Настройка уведомлений о событиях с использованием SDEE Сообщения SDEE передаются по HTTP/HTTPS Для использования SDEE необходимо

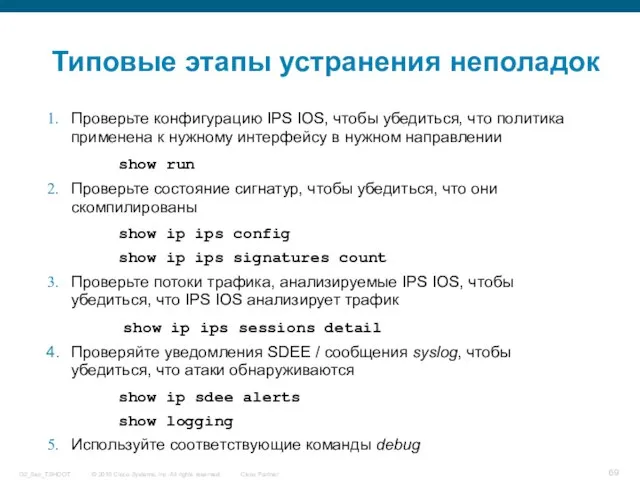

- 69. Типовые этапы устранения неполадок Проверьте конфигурацию IPS IOS, чтобы убедиться, что политика применена к нужному интерфейсу

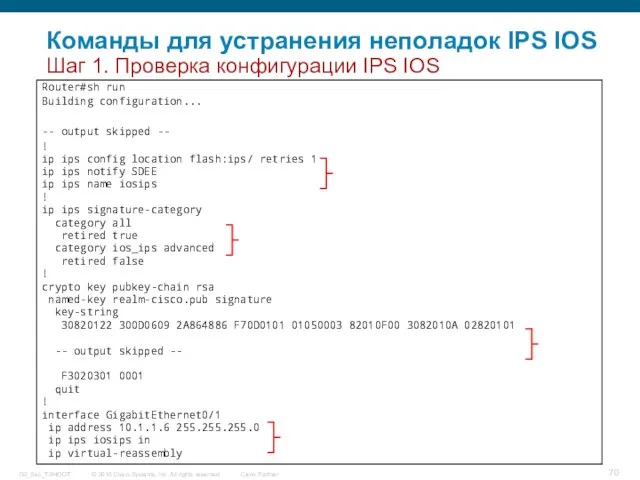

- 70. Команды для устранения неполадок IPS IOS Шаг 1. Проверка конфигурации IPS IOS Router#sh run Building configuration...

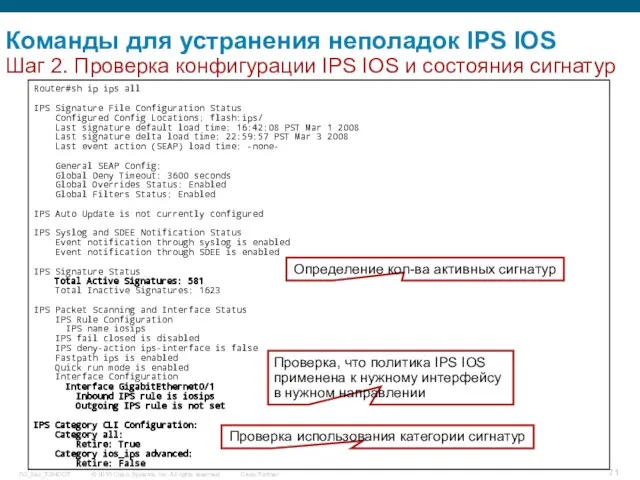

- 71. Router#sh ip ips all IPS Signature File Configuration Status Configured Config Locations: flash:ips/ Last signature default

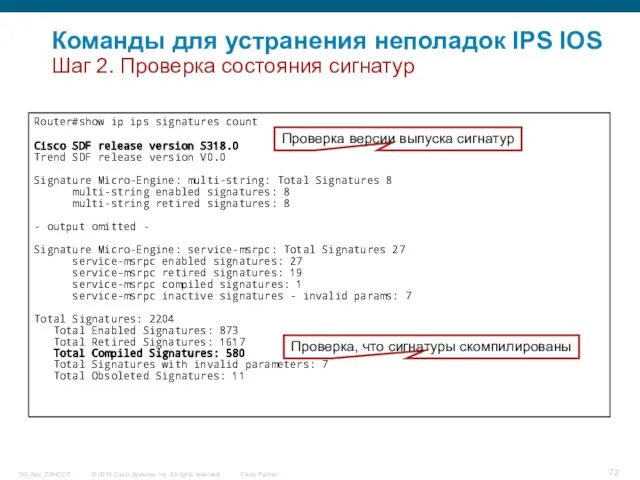

- 72. Router#show ip ips signatures count Cisco SDF release version S318.0 Trend SDF release version V0.0 Signature

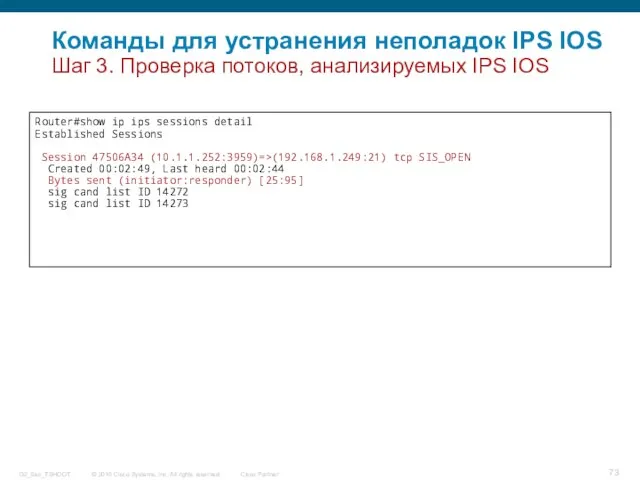

- 73. Router#show ip ips sessions detail Established Sessions Session 47506A34 (10.1.1.252:3959)=>(192.168.1.249:21) tcp SIS_OPEN Created 00:02:49, Last heard

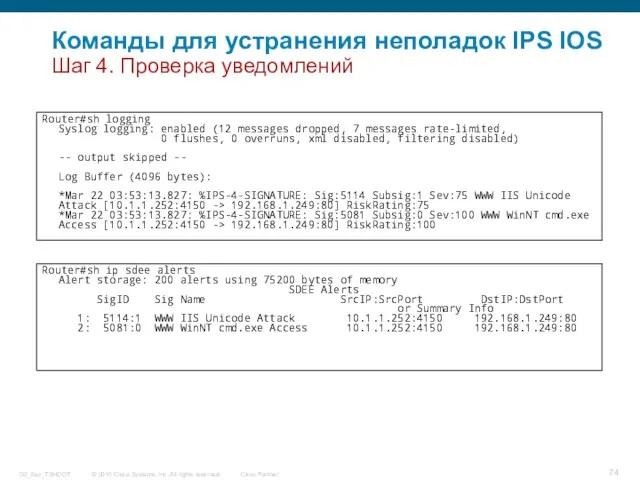

- 74. Команды для устранения неполадок IPS IOS Шаг 4. Проверка уведомлений Router#sh logging Syslog logging: enabled (12

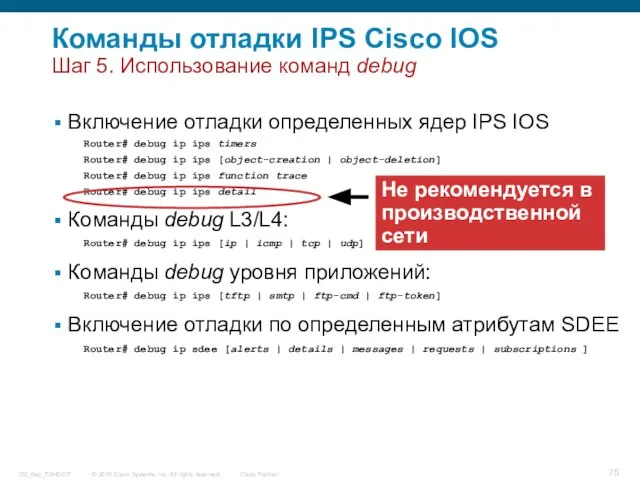

- 75. Команды отладки IPS Cisco IOS Шаг 5. Использование команд debug Включение отладки определенных ядер IPS IOS

- 76. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Устранение неполадок системы предотвращения

- 77. Типовые неполадки Неверное толкование терминов, используемых для описания состояния сигнатур Ошибки выделения памяти при компиляции сигнатур

- 78. Неверное толкование терминов, используемых для описания состояния сигнатур Retire и unretire (блокировка и разблокировка) Enable и

- 79. Неверное толкование терминов, используемых для описания состояния сигнатур (продолж.) Retire и Unretire (блокировка и разблокирование) Команды

- 80. Неверное толкование терминов, используемых для описания состояния сигнатур (продолж.) Enable и Disable (включение и выключение) Включение/выключение

- 81. Неверное толкование терминов, используемых для описания состояния сигнатур (продолж.) Compiled и Loaded (скомпилировано и загружено) Загрузка

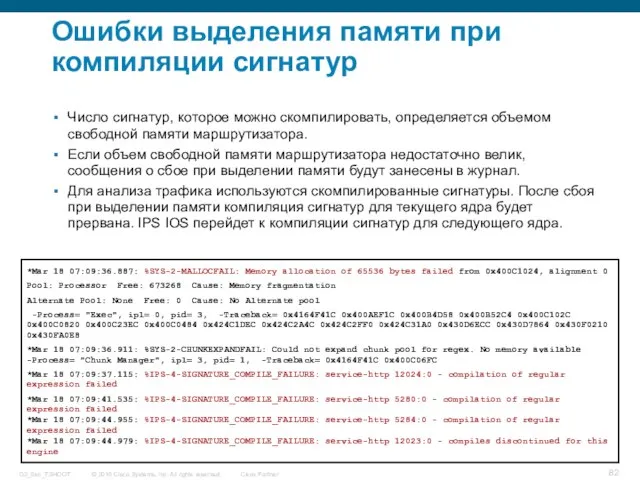

- 82. Ошибки выделения памяти при компиляции сигнатур Число сигнатур, которое можно скомпилировать, определяется объемом свободной памяти маршрутизатора.

- 83. Ошибки выделения памяти при компиляции сигнатур — решение Заранее определенные категории сигнатур IPS IOS Basic и

- 84. Общее число сигнатур, которое можно успешно скомпилировать Универсальной формулы не существует! Это число зависит от многих

- 85. Сбой при компиляции сигнатуры Существуют три основные причины сбоев при компиляции сигнатур Ограничения по объему памяти

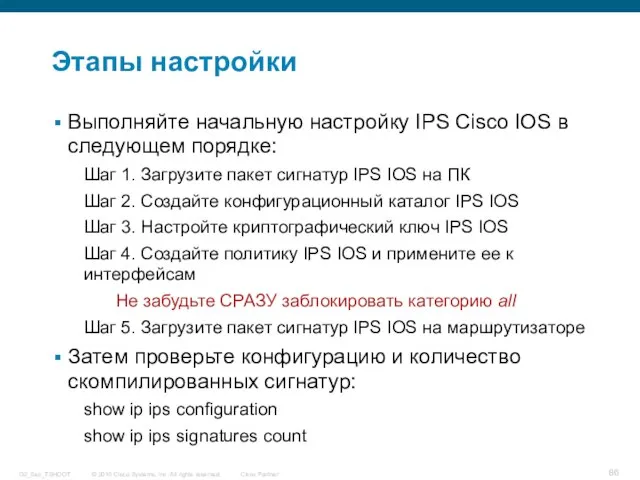

- 86. Этапы настройки Выполняйте начальную настройку IPS Cisco IOS в следующем порядке: Шаг 1. Загрузите пакет сигнатур

- 87. Этапы настройки (продолжение) Теперь можно выполнить тонкую настройку набора сигнатур, используя следующие варианты: Блокировка/разблокирование сигнатур (добавление/удаление

- 88. Политика IPS IOS применяется к неверному направлению/интерфейсу — неверная конфигурация Главный офис Серверы приложений ПК в

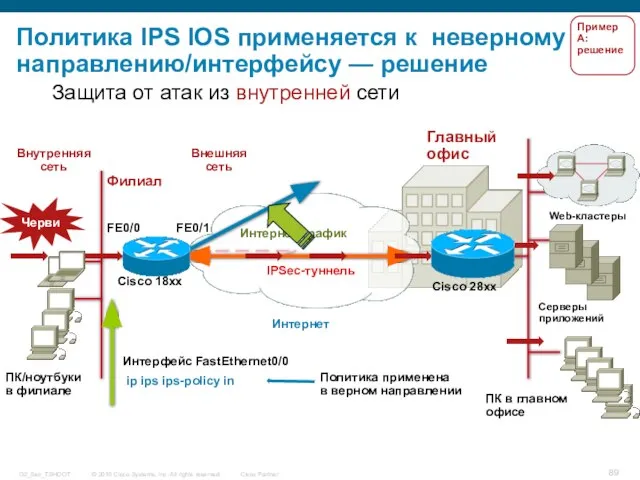

- 89. Защита от атак из внутренней сети Политика IPS IOS применяется к неверному направлению/интерфейсу — решение Главный

- 90. Политика IPS IOS применяется к неверному направлению/интерфейсу — неверная конфигурация Главный офис Серверы приложений ПК в

- 91. Политика IPS IOS применяется к неверному направлению/интерфейсу — решение Главный офис Серверы приложений ПК в главном

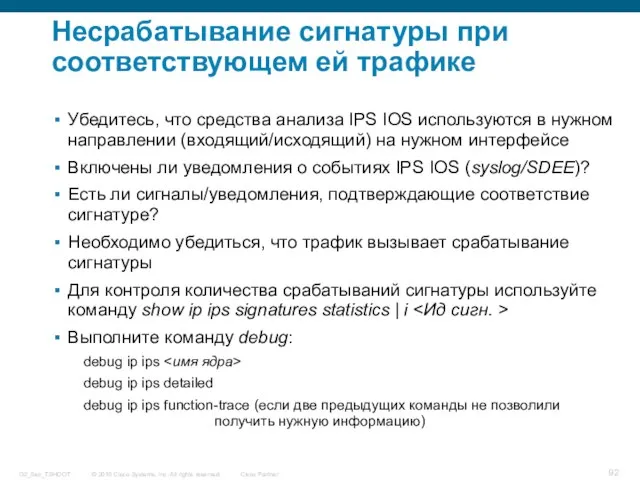

- 92. Несрабатывание сигнатуры при соответствующем ей трафике Убедитесь, что средства анализа IPS IOS используются в нужном направлении

- 93. Трафик, соответствующий сигнатуре, обнаруживается, но не удаляется по умолчанию В выпусках пакетов сигнатур в формате версии

- 94. Удаление пакетов на МСЭ в связи с рассинхронизацией соединения После включения IPS время отклика систем, использующих

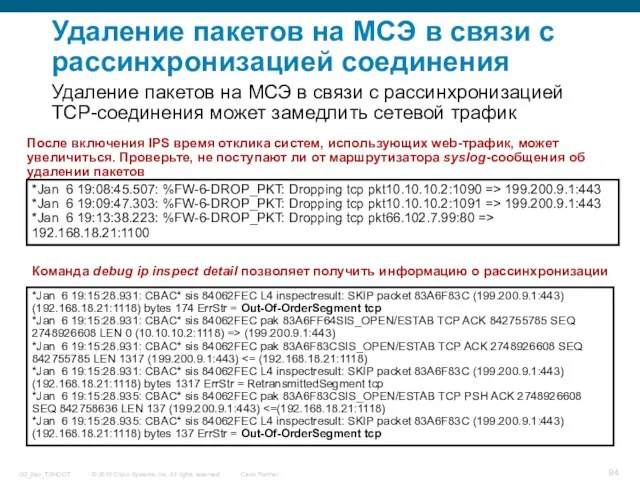

- 95. Удаление пакетов на МСЭ в связи с рассинхронизацией соединения — решение Для анализа трафика с использованием

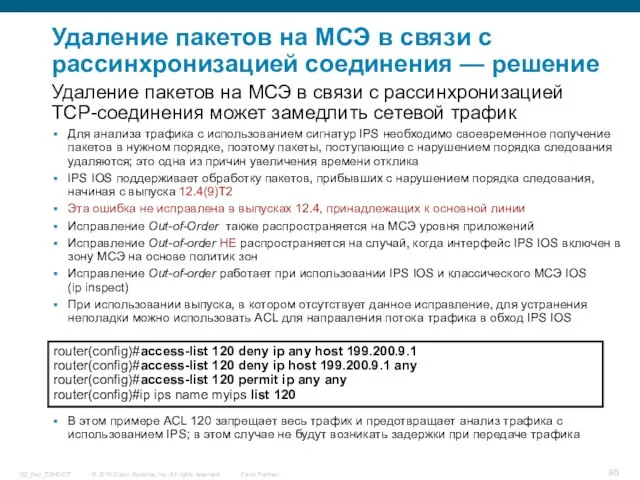

- 96. План презентации Обзор маршрутизаторов ISR G2 Устранение неполадок межсетевого экрана Cisco IOS Устранение неполадок системы предотвращения

- 97. Резюме Используйте "Краткое руководство по началу работы" в качестве справочника для проверки правильности конфигурации IPS IOS.

- 98. Дополнительная информация

- 99. Документация по средствам безопасности Cisco IOS Средства безопасности маршрутизаторов www.cisco.com/go/routersecurity Справочник по командам Cisco IOS, связанным

- 100. Ваши вопросы? [email protected]

- 102. Скачать презентацию

Алгоритм презентации на защиту

Алгоритм презентации на защиту Современная киноиндустрия

Современная киноиндустрия Кто придумал ноль ?

Кто придумал ноль ? Направления деятельности изостудии Росинка

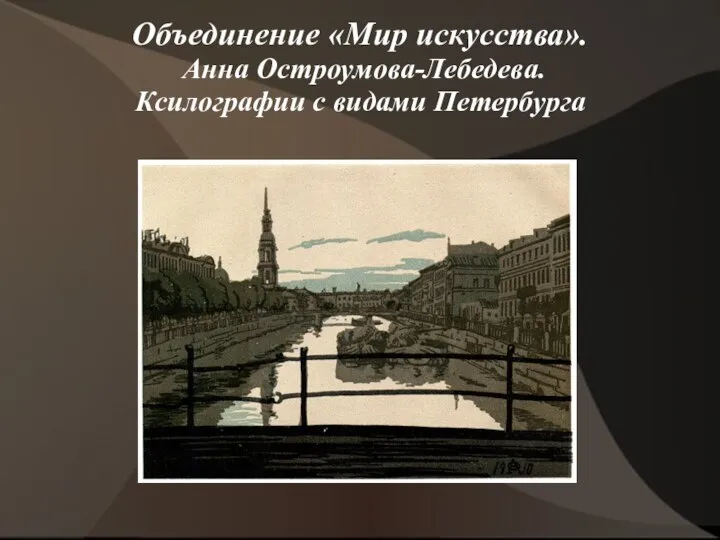

Направления деятельности изостудии Росинка Объединение Мир искусства. Часть 3

Объединение Мир искусства. Часть 3 Адаптация профессиональных спортсменов к выполнению предусмотренных нагрузок

Адаптация профессиональных спортсменов к выполнению предусмотренных нагрузок es-Persona индивидуальные заказы

es-Persona индивидуальные заказы Основы графической грамоты. Трудовое обучение

Основы графической грамоты. Трудовое обучение Установка разделения изотопов бора методом экстрактивной ректификации

Установка разделения изотопов бора методом экстрактивной ректификации Оценка уровня развития базовых способностей обучающихся

Оценка уровня развития базовых способностей обучающихся Презентация на тему Занятие по профориентации «Профессия - ветеринар»

Презентация на тему Занятие по профориентации «Профессия - ветеринар» История про маленьких лягушат….

История про маленьких лягушат…. Очистка и дезинфекция медицинских инструментов.

Очистка и дезинфекция медицинских инструментов. Особенности кредитно-модульной организации учебного процесса

Особенности кредитно-модульной организации учебного процесса Современные PLC телекоммуникации

Современные PLC телекоммуникации Здоровьесберегающие образовательные технологии на уроках английского языка

Здоровьесберегающие образовательные технологии на уроках английского языка Результаты инновационной работы педагогов ДОУ, представленных в СМИ 2011г.

Результаты инновационной работы педагогов ДОУ, представленных в СМИ 2011г. «Стабильный успех»

«Стабильный успех» Технологические среды в микроэлектронике. Газоподготовка в электронной технике

Технологические среды в микроэлектронике. Газоподготовка в электронной технике Я через 15 лет

Я через 15 лет The Golden Age

The Golden Age Машинные швы

Машинные швы РазработкаГосударственной Стратегии по развитию рынка трудадо 2020 года.

РазработкаГосударственной Стратегии по развитию рынка трудадо 2020 года. Криптосистемы с открытым ключем

Криптосистемы с открытым ключем Экскурсия в город Мастеров и Мастериц

Экскурсия в город Мастеров и Мастериц Битва за Днепр

Битва за Днепр Насилие в произведениях искусства

Насилие в произведениях искусства Страховая Компания «Согласие» является одной из крупнейших отечественных компаний, успешно работающей на Российском рынке страх

Страховая Компания «Согласие» является одной из крупнейших отечественных компаний, успешно работающей на Российском рынке страх