Содержание

- 2. 5. По расположению субъекта атаки относительно атакуемого объекта внутрисегментное межсегментное 6. По уровню эталонной модели ISO/OSI,

- 3. ХАРАКТЕРИСТИКА И МЕХАНИЗМЫ РЕАЛИЗАЦИИ ТИПОВЫХ УДАЛЕННЫХ АТАК Типовая удаленная атака - это удаленное информационное разрушающее воздействие,

- 4. 2) Подмена доверенного объекта или субъекта распределенной ВС атака при установленном виртуальном канале атака без установленного

- 5. 3) Ложный объект распределенной ВС а) внедрение в распределенную ВС ложного объекта путем навязывания ложного маршрута

- 6. б) внедрение в распределенную ВС ложного объекта путем использования недостатков алгоритмов удаленного поиска Для получения подобной

- 7. Использование ложного объекта для организации удаленной атаки на распределенную ВС 1. Селекция потока информации и сохранение

- 8. Отказ в обслуживании Результат применения этой удаленной атаки - нарушение на атакованном объекте работоспособности соответствующей службы

- 10. Скачать презентацию

Слайд 25. По расположению субъекта атаки относительно атакуемого объекта

внутрисегментное

межсегментное

6. По

5. По расположению субъекта атаки относительно атакуемого объекта

внутрисегментное

межсегментное

6. По

физический

канальный

сетевой

транспортный

сеансовый

представительный

прикладной

Слайд 3ХАРАКТЕРИСТИКА И МЕХАНИЗМЫ РЕАЛИЗАЦИИ ТИПОВЫХ УДАЛЕННЫХ АТАК

Типовая удаленная атака - это

ХАРАКТЕРИСТИКА И МЕХАНИЗМЫ РЕАЛИЗАЦИИ ТИПОВЫХ УДАЛЕННЫХ АТАК

Типовая удаленная атака - это

1) Анализ сетевого трафика - прослушивании канала связи

Позволяет:

во-первых, изучить логику работы распределенной ВС

во-вторых, перехватить поток данных, которыми обмениваются объекты распределенной ВС.

По характеру воздействия анализ сетевого трафика является пассивным воздействием. Осуществление данной атаки без обратной связи ведет к нарушению конфиденциальности информации внутри одного сегмента сети на канальном уровне OSI. При этом начало осуществления атаки безусловно по отношению к цели атаки.

Слайд 42) Подмена доверенного объекта или субъекта распределенной ВС

атака при установленном

2) Подмена доверенного объекта или субъекта распределенной ВС

атака при установленном

атака без установленного виртуального канала.

активным воздействием,

совершаемым с целью нарушения конфиденциальности и целостности информации,

по наступлению на атакуемом объекте определенного события

может являться как внутрисегментной, так и межсегментной

как с обратной связью, так и без обратной связи с атакуемым объектом

осуществляется на сетевом и транспортном уровнях модели OSI.

Подмена доверенного объекта РВС является:

Слайд 53) Ложный объект распределенной ВС

а) внедрение в распределенную ВС ложного объекта путем

3) Ложный объект распределенной ВС

а) внедрение в распределенную ВС ложного объекта путем

Навязывание объекту РВС ложного маршрута:

- активное воздействие,

- совершаемое с любой из целей из класса 2,

- безусловно по отношению к цели атаки,

- может осуществляться как внутри одного сегмента, так и межсегментно,

- как с обратной связью, так и без обратной связи с атакуемым объектом

- на транспортном и прикладном уровне модели OSI.

Основная цель атаки, связанной с навязыванием ложного маршрута, состоит в том, чтобы изменить исходную маршрутизацию на объекте распределенной ВС так, чтобы новый маршрут проходил через ложный объект - хост атакующего.

Реализация данной типовой удаленной атаки состоит в несанкционированном использовании протоколов управления сетью для изменения исходных таблиц маршрутизации.

Управляющие протоколы, позволяют:

- обмениваться информацией между маршрутизаторами - (RIP (Routing Internet Protocol)),

- уведомлять хосты о новом маршруте - ICMP (Internet Control Message Protocol)),

- удаленно управлять маршрутизаторами (SNMP (Simple Network Management Protocol)).

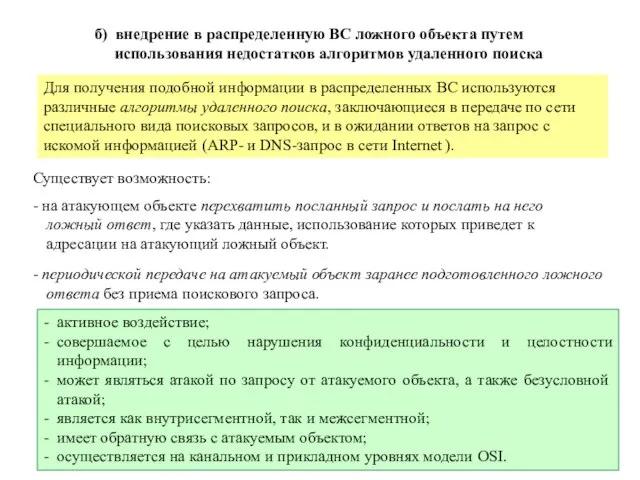

Слайд 6б) внедрение в распределенную ВС ложного объекта путем использования недостатков алгоритмов удаленного

б) внедрение в распределенную ВС ложного объекта путем использования недостатков алгоритмов удаленного

Для получения подобной информации в распределенных ВС используются различные алгоритмы удаленного поиска, заключающиеся в передаче по сети специального вида поисковых запросов, и в ожидании ответов на запрос с искомой информацией (ARP- и DNS-запрос в сети Internet ).

Существует возможность:

- на атакующем объекте перехватить посланный запрос и послать на него ложный ответ, где указать данные, использование которых приведет к адресации на атакующий ложный объект.

- периодической передаче на атакуемый объект заранее подготовленного ложного ответа без приема поискового запроса.

- активное воздействие;

- совершаемое с целью нарушения конфиденциальности и целостности информации;

- может являться атакой по запросу от атакуемого объекта, а также безусловной атакой;

- является как внутрисегментной, так и межсегментной;

- имеет обратную связь с атакуемым объектом;

- осуществляется на канальном и прикладном уровнях модели OSI.

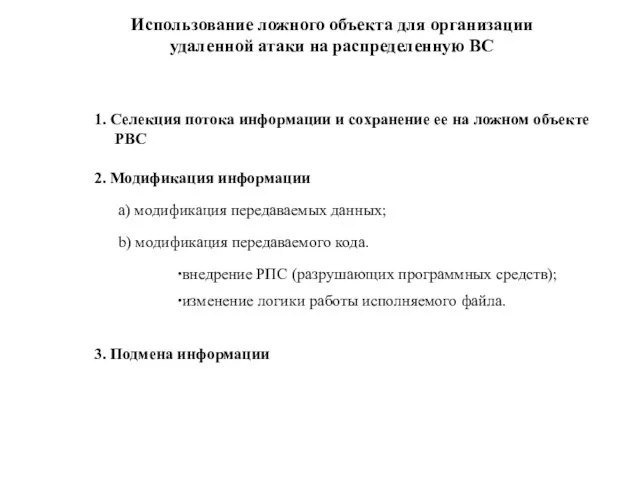

Слайд 7Использование ложного объекта для организации удаленной атаки на распределенную ВС

1. Селекция потока

Использование ложного объекта для организации удаленной атаки на распределенную ВС

1. Селекция потока

2. Модификация информации

a) модификация передаваемых данных;

b) модификация передаваемого кода.

внедрение РПС (разрушающих программных средств);

изменение логики работы исполняемого файла.

3. Подмена информации

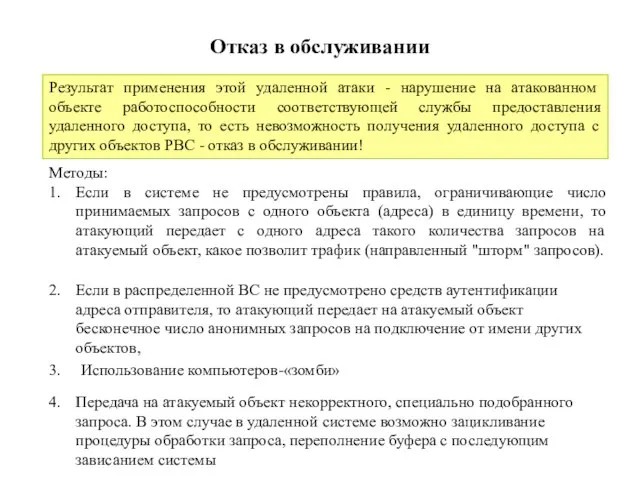

Слайд 8Отказ в обслуживании

Результат применения этой удаленной атаки - нарушение на атакованном

Отказ в обслуживании

Результат применения этой удаленной атаки - нарушение на атакованном

2. Если в распределенной ВС не предусмотрено средств аутентификации адреса отправителя, то атакующий передает на атакуемый объект бесконечное число анонимных запросов на подключение от имени других объектов,

Методы:

1. Если в системе не предусмотрены правила, ограничивающие число принимаемых запросов с одного объекта (адреса) в единицу времени, то атакующий передает с одного адреса такого количества запросов на атакуемый объект, какое позволит трафик (направленный "шторм" запросов).

3. Использование компьютеров-«зомби»

4. Передача на атакуемый объект некорректного, специально подобранного запроса. В этом случае в удаленной системе возможно зацикливание процедуры обработки запроса, переполнение буфера с последующим зависанием системы

Студент Федор Шпагин

Студент Федор Шпагин Предмет буенча өлгереш һәм белем сыйфаты

Предмет буенча өлгереш һәм белем сыйфаты Презентация на тему Капля крови

Презентация на тему Капля крови  Кросс-культурные исследования личности

Кросс-культурные исследования личности Традиции русской поэзии XIX века в лирике Ивана Алексеевича Бунина

Традиции русской поэзии XIX века в лирике Ивана Алексеевича Бунина Есімдердің адам өміріне қандай ықпалы бар

Есімдердің адам өміріне қандай ықпалы бар МегаФон Таргет

МегаФон Таргет Правописание корней с чередованием Е-И

Правописание корней с чередованием Е-И 20140604_planeta_zemlya

20140604_planeta_zemlya Презентация подготовлена учителем МБОУ СОШ № 19 г.Вышний Волочёк: Коршаковой Л.А.

Презентация подготовлена учителем МБОУ СОШ № 19 г.Вышний Волочёк: Коршаковой Л.А. Комплексный подход к развитию ДОСААФ

Комплексный подход к развитию ДОСААФ Презентация на тему Дыхание и кровообращение

Презентация на тему Дыхание и кровообращение Развитие координации в игре баскетбол

Развитие координации в игре баскетбол Шахматная доска с обозначениями

Шахматная доска с обозначениями Считай быстро.

Считай быстро. Персонал предприятия

Персонал предприятия Изменение характеристик климата на Украине в первой четверти 21 века

Изменение характеристик климата на Украине в первой четверти 21 века Помилуй! И помилован будешь…

Помилуй! И помилован будешь… Даосизм: понятие Дао и идеал человеческого поведения

Даосизм: понятие Дао и идеал человеческого поведения Военно-спортивные сборы. Сибирская рота для детей и подростков от 8 до 17 лет. Российская Федерация. Алтайский край

Военно-спортивные сборы. Сибирская рота для детей и подростков от 8 до 17 лет. Российская Федерация. Алтайский край Элементы релятивистской механики

Элементы релятивистской механики Литературное чтение

Литературное чтение Твердые коммунальные отходы

Твердые коммунальные отходы Mega Brand. Full of exciting encounters

Mega Brand. Full of exciting encounters 4-5 октября 2008 года Международные дни наблюдений птиц!

4-5 октября 2008 года Международные дни наблюдений птиц! Пирит

Пирит Сложение и вычитание рациональных чисел

Сложение и вычитание рациональных чисел Прием письменного умножения.

Прием письменного умножения.