Содержание

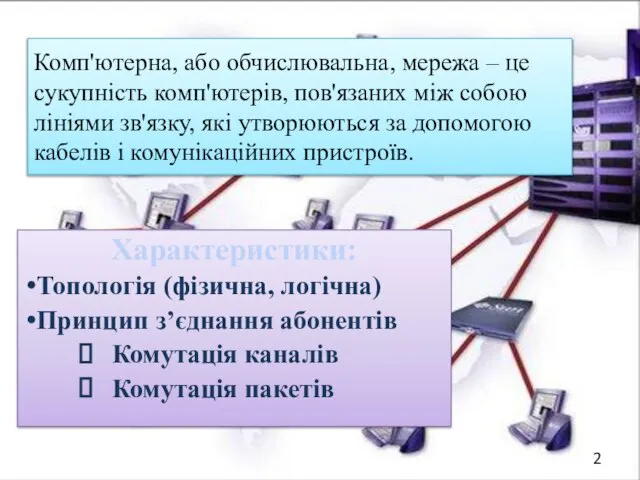

- 2. Комп'ютерна, або обчислювальна, мережа – це сукупність комп'ютерів, пов'язаних між собою лініями зв'язку, які утворюються за

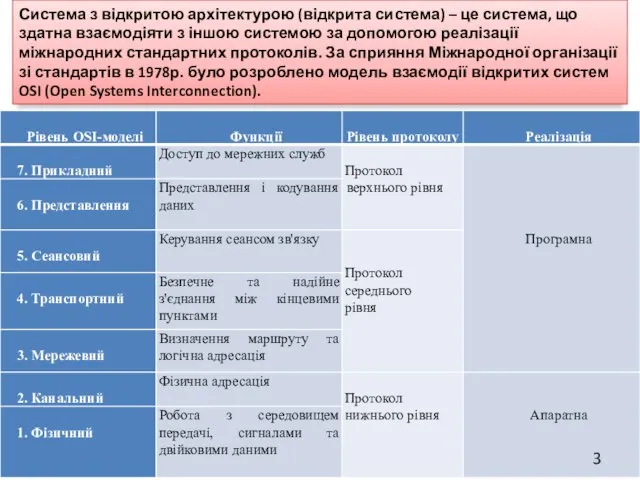

- 3. Система з відкритою архітектурою (відкрита система) – це система, що здатна взаємодіяти з іншою системою за

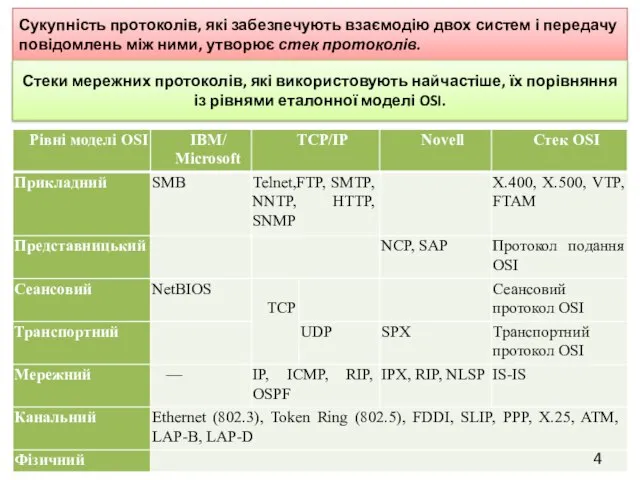

- 4. Сукупність протоколів, які забезпечують взаємодію двох систем і передачу повідомлень між ними, утворює стек протоколів. Стеки

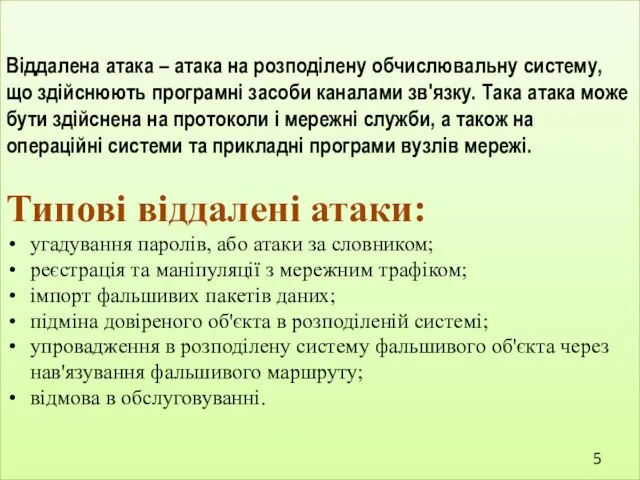

- 5. Віддалена атака – атака на розподілену обчислювальну систему, що здійснюють програмні засоби каналами зв'язку. Така атака

- 6. Базовими документами у сфері захисту розподілених систем є технічно узгоджені документи ISO/IEC 7498-2 і Рекомендації ССІТТ

- 7. Реалізувати сервіси безпеки можна, впровадивши на певному рівні моделі OSI такі механізми: шифрування; цифровий підпис; керування

- 8. Рекомендації Х.800 визначають також універсальні (Pervasive) механізми безпеки. До них належать: довірена функціональність; мітки безпеки; детектування

- 9. Керування безпекою взаємодії відкритих систем здійснюють шляхом: адміністрування системи у цілому; адміністрування сервісів безпеки; адміністрування механізмів

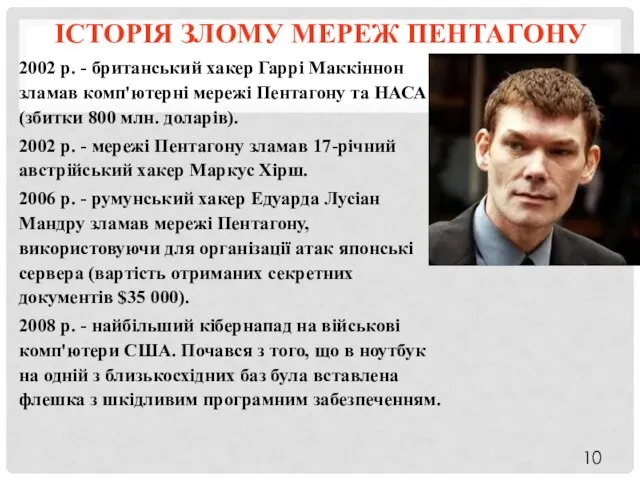

- 10. ІСТОРІЯ ЗЛОМУ МЕРЕЖ ПЕНТАГОНУ 2002 р. - британський хакер Гаррі Маккіннон зламав комп'ютерні мережі Пентагону та

- 12. Скачать презентацию

Презентация на тему Богатства природы (1 класс)

Презентация на тему Богатства природы (1 класс) Социальный проект«Детская площадка»

Социальный проект«Детская площадка» Принцип организации военно - исторической реконструкции

Принцип организации военно - исторической реконструкции Lean- Бережливое производство

Lean- Бережливое производство Андрей Платонович Платонов

Андрей Платонович Платонов Презентация МОЯ

Презентация МОЯ РАЗНОВИДНОСТИ АУКЦИОНОВ

РАЗНОВИДНОСТИ АУКЦИОНОВ  Воинские традиции

Воинские традиции Освещение производственных помещений

Освещение производственных помещений Мы зарабатываем, Только если зарабатываете вы

Мы зарабатываем, Только если зарабатываете вы Всероссийская инновационная программа комплексной реабилитации личности роллер спорт

Всероссийская инновационная программа комплексной реабилитации личности роллер спорт 7 листопада, Київ

7 листопада, Київ Математика

Математика История античной литературы

История античной литературы Бизнес с Китаем. Как ввозить товары из Китая для продажи

Бизнес с Китаем. Как ввозить товары из Китая для продажи Феофан Грек, Андрей Рублев

Феофан Грек, Андрей Рублев Права несовершеннолетних детей

Права несовершеннолетних детей отряд Стрекозы

отряд Стрекозы Геймерские кресла

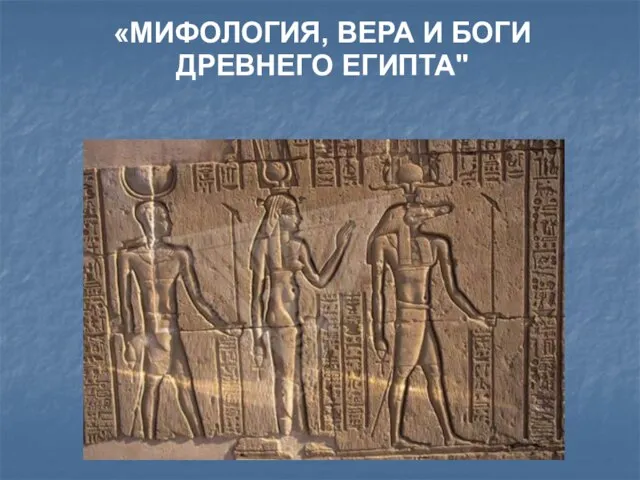

Геймерские кресла Мифология, вера и боги древнего египта

Мифология, вера и боги древнего египта Сводный медиаплан

Сводный медиаплан Третий путь продолжается

Третий путь продолжается Бюджет Култаевского сельского поселения на 2021 год и плановый период 2022-2023 годов

Бюджет Култаевского сельского поселения на 2021 год и плановый период 2022-2023 годов Пошаговый алгоритм электронные труд книжки

Пошаговый алгоритм электронные труд книжки Методы прерывания беременности в сроки до 12 недель

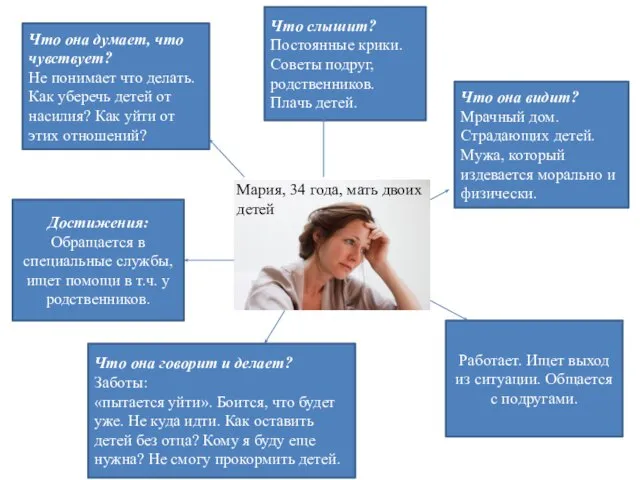

Методы прерывания беременности в сроки до 12 недель Выход из ситуации. Пример

Выход из ситуации. Пример Винсент Ван Гог

Винсент Ван Гог Экономические_системы

Экономические_системы