Слайд 2Компания «SOFTAKS»

Основана в 2006 году

Основная специализация: информационная безопасность

Опытные сертифицированные специалисты

Наличие сертификации ФСТЭК.

Сертификат

Газпромсерт

Членство в European Business Congress

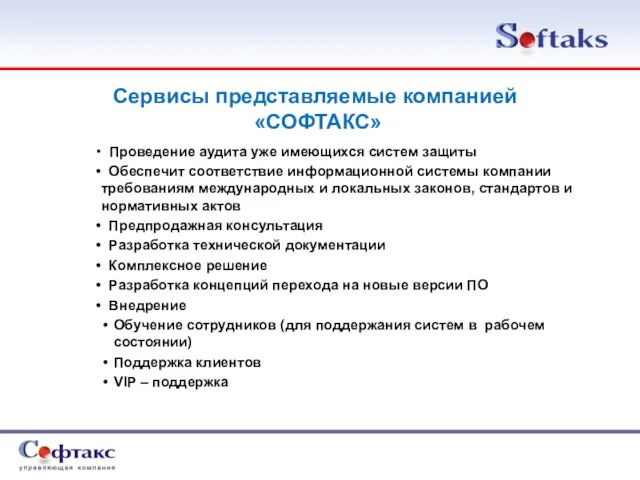

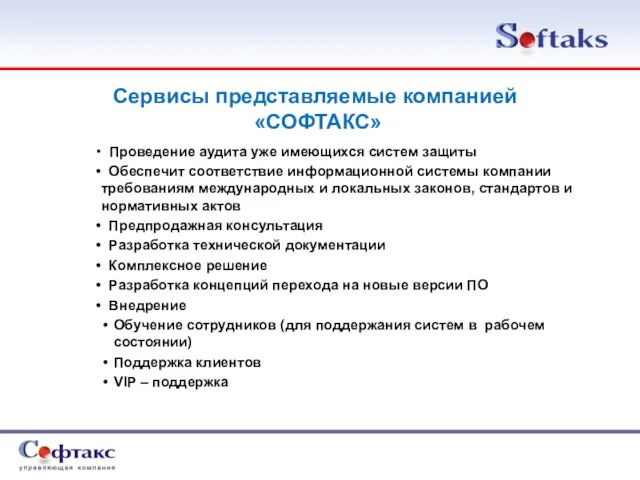

Слайд 5Сервисы представляемые компанией

«СОФТАКС»

Проведение аудита уже имеющихся систем защиты

Обеспечит соответствие

информационной системы компании требованиям международных и локальных законов, стандартов и нормативных актов

Предпродажная консультация

Разработка технической документации

Комплексное решение

Разработка концепций перехода на новые версии ПО

Внедрение

Обучение сотрудников (для поддержания систем в рабочем состоянии)

Поддержка клиентов

VIP – поддержка

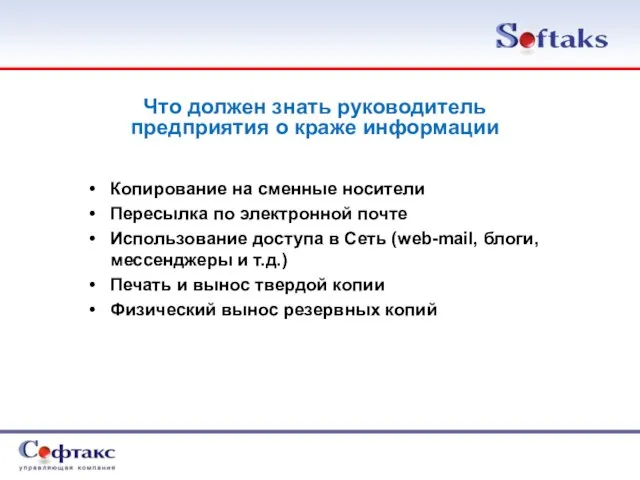

Слайд 6Что должен знать руководитель предприятия о краже информации

Копирование на сменные носители

Пересылка по

электронной почте

Использование доступа в Сеть (web-mail, блоги, мессенджеры и т.д.)

Печать и вынос твердой копии

Физический вынос резервных копий

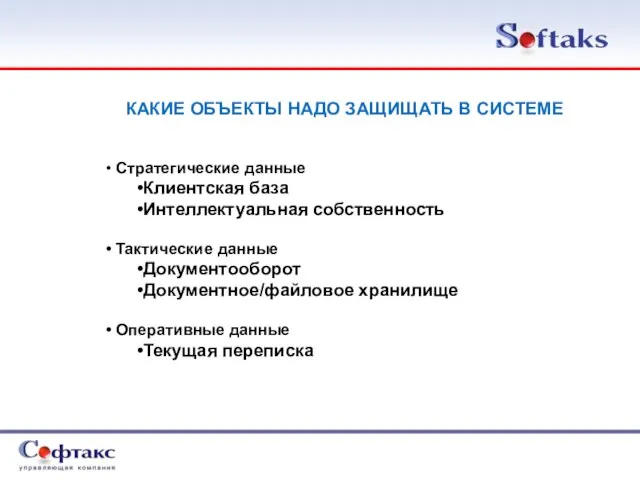

Слайд 7КАКИЕ ОБЪЕКТЫ НАДО ЗАЩИЩАТЬ В СИСТЕМЕ

Стратегические данные

Клиентская база

Интеллектуальная собственность

Тактические данные

Документооборот

Документное/файловое

хранилище

Оперативные данные

Текущая переписка

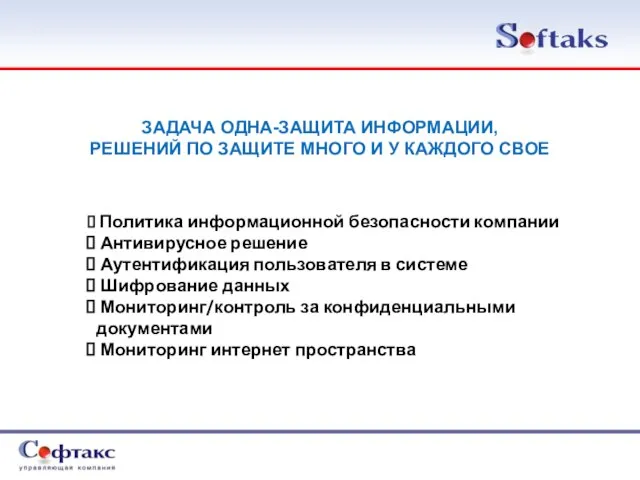

Слайд 8ЗАДАЧА ОДНА-ЗАЩИТА ИНФОРМАЦИИ,

РЕШЕНИЙ ПО ЗАЩИТЕ МНОГО И У КАЖДОГО СВОЕ

Политика информационной безопасности компании

Антивирусное решение

Аутентификация пользователя в системе

Шифрование данных

Мониторинг/контроль за конфиденциальными документами

Мониторинг интернет пространства

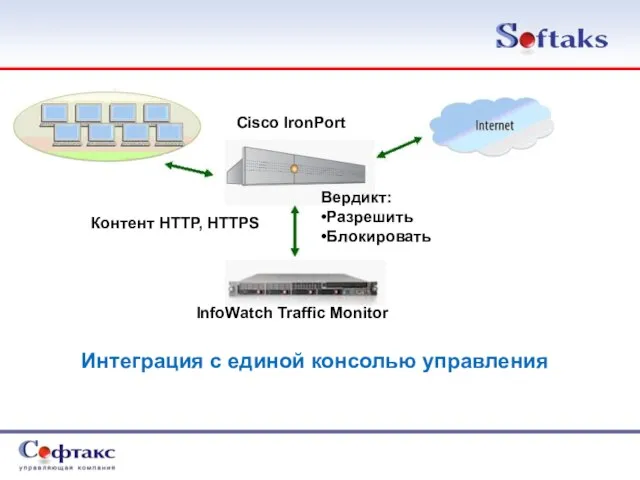

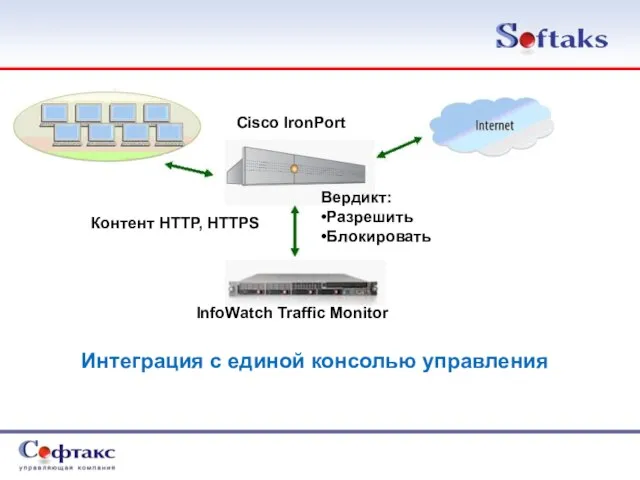

Слайд 10Вердикт: •Разрешить •Блокировать

Cisco IronPort

InfoWatch Traffic Monitor

Контент HTTP, HTTPS

Интеграция

с единой консолью управления

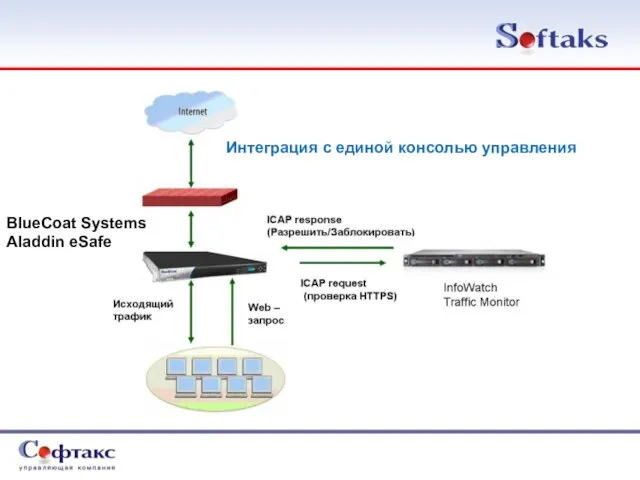

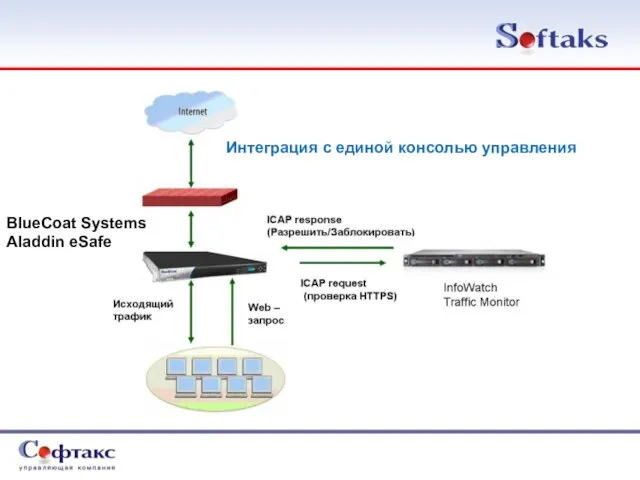

Слайд 11BlueCoat Systems

Aladdin eSafe

Интеграция с единой консолью управления

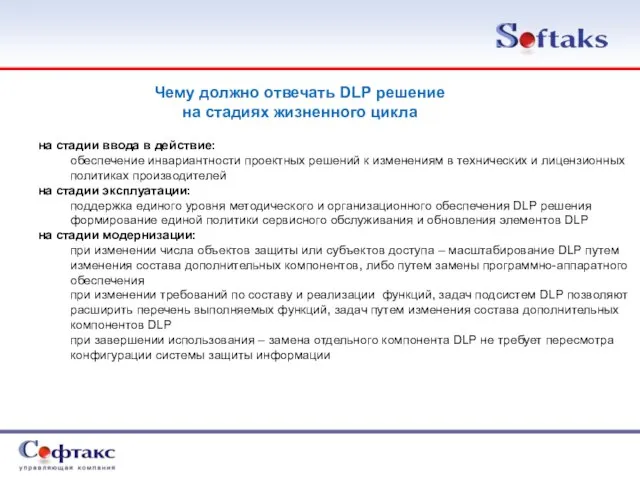

Слайд 12Чему должно отвечать DLP решение на стадиях жизненного цикла

на стадии ввода в

действие:

обеспечение инвариантности проектных решений к изменениям в технических и лицензионных политиках производителей

на стадии эксплуатации:

поддержка единого уровня методического и организационного обеспечения DLP решения

формирование единой политики сервисного обслуживания и обновления элементов DLP

на стадии модернизации:

при изменении числа объектов защиты или субъектов доступа – масштабирование DLP путем изменения состава дополнительных компонентов, либо путем замены программно-аппаратного обеспечения

при изменении требований по составу и реализации функций, задач подсистем DLP позволяют расширить перечень выполняемых функций, задач путем изменения состава дополнительных компонентов DLP

при завершении использования – замена отдельного компонента DLP не требует пересмотра конфигурации системы защиты информации

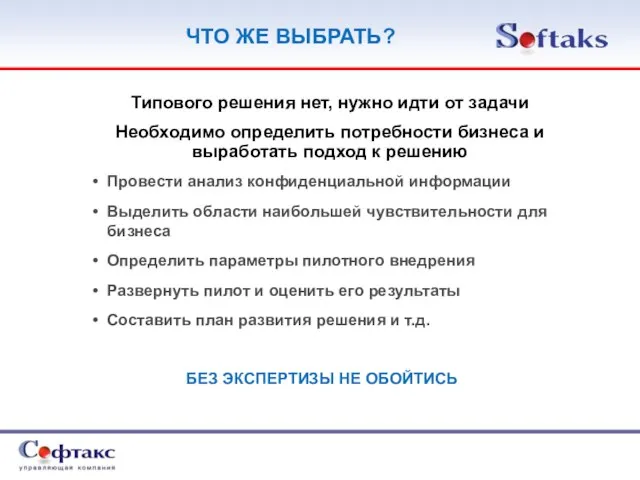

Слайд 13ЧТО ЖЕ ВЫБРАТЬ?

Типового решения нет, нужно идти от задачи

Необходимо определить потребности бизнеса

и выработать подход к решению

Провести анализ конфиденциальной информации

Выделить области наибольшей чувствительности для бизнеса

Определить параметры пилотного внедрения

Развернуть пилот и оценить его результаты

Составить план развития решения и т.д.

БЕЗ ЭКСПЕРТИЗЫ НЕ ОБОЙТИСЬ

Здравствуй, весна!

Здравствуй, весна! Blossom Vision. Татуировки

Blossom Vision. Татуировки Итоги работы МУЗ "Высоковская городская больница" за 2013 год

Итоги работы МУЗ "Высоковская городская больница" за 2013 год Государственные финансы

Государственные финансы Понимание священных писаний

Понимание священных писаний Космическое путешествие на планету лингвистика

Космическое путешествие на планету лингвистика Презентация на тему Тайна ломаной линни

Презентация на тему Тайна ломаной линни Собственные и нарицательные имена существительные

Собственные и нарицательные имена существительные Презентация на тему Australia

Презентация на тему Australia  Фермерский проект. Основы деятельности сбыта (без подсчетов производства товаров)

Фермерский проект. Основы деятельности сбыта (без подсчетов производства товаров) Светящиеся камни

Светящиеся камни Шкільний Європейський клуб Гадяцької спеціалізованої школи І-ІІІ ступенів №4“Європлюс”

Шкільний Європейський клуб Гадяцької спеціалізованої школи І-ІІІ ступенів №4“Європлюс” Виды графики. Знакомство с эстампом

Виды графики. Знакомство с эстампом Презентация на тему Отходы большого города

Презентация на тему Отходы большого города Биомеханика двигательного действия координационных характеристик

Биомеханика двигательного действия координационных характеристик Монархии мира

Монархии мира Презентация на тему Педагогические технологии

Презентация на тему Педагогические технологии Исчезнувшая земля

Исчезнувшая земля infinitiv

infinitiv 20141017_eko-oko_belgorodchiny

20141017_eko-oko_belgorodchiny Фотовыставка

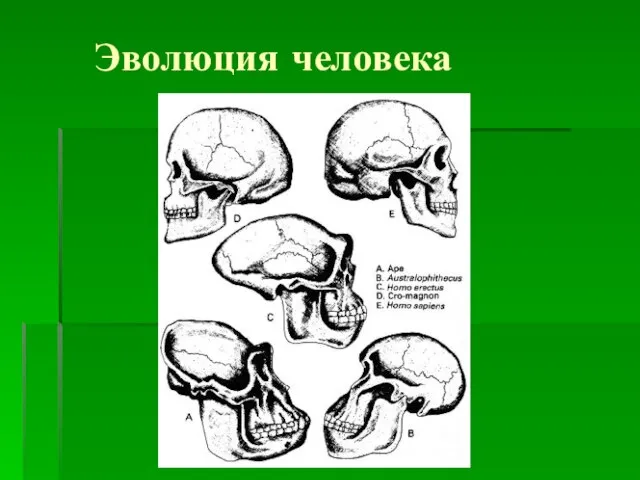

Фотовыставка Эволюция человека

Эволюция человека Общероссийский День библиотек

Общероссийский День библиотек О работе с запросами граждан социально-правового характера в архивном отделе Администрации города Волгодонска

О работе с запросами граждан социально-правового характера в архивном отделе Администрации города Волгодонска БЪЛГАРСКИТЕ ОТКРИТИЯ

БЪЛГАРСКИТЕ ОТКРИТИЯ Возрождение памятников истории и культуры острова – града Свияжск

Возрождение памятников истории и культуры острова – града Свияжск Свобода договора и несправедливые договорные условия

Свобода договора и несправедливые договорные условия ветрянная оспа

ветрянная оспа