Содержание

- 2. Обвинительное заключение 1 Так называемые пентесты (тесты на проникновение) часто проводятся с использованием вредоносных программ. Тот

- 3. Обвинительное заключение 2 В этой ситуации практически любой практикующий юрист заявит вам, что согласно букве российского

- 4. Обвинительное заключение 3 Если, например, представить, что в результате проведения тестовой атаки компьютерная система, , была

- 5. Вместо «хакеров»…

- 6. Всех пентестеров «посодют?»

- 7. Почему пентесты? Заказчики (и исполнители) зачастую не понимают сути и методик Penetration Testing По конференциям ходят

- 8. Почему 273? формальный состав преступления статьи 273 УК , т.е. наказуемы сами действия по созданию программ

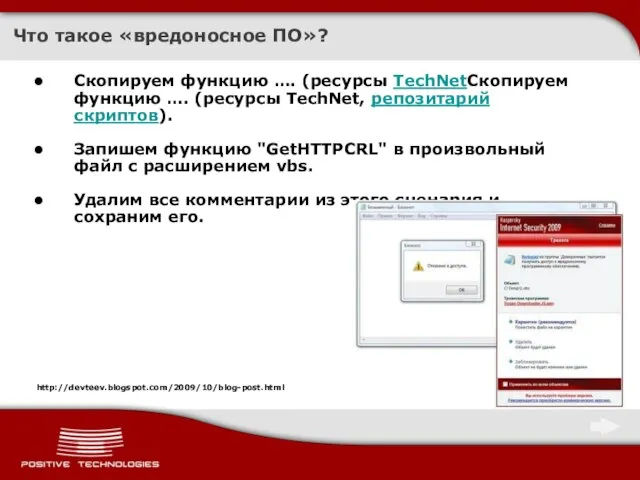

- 9. Что такое «вредоносное ПО»? Скопируем функцию …. (ресурсы TechNetСкопируем функцию …. (ресурсы TechNet, репозитарий скриптов). Запишем

- 10. Что такое «вредоносное ПО»? Периодически «вредоносным» оказывается самое разное ПО http://www.securitylab.ru/news/264376.php http://www.securitylab.ru/news/363228.php

- 11. Что делать? Не использовать вредоносное ПО Не использовать общедоступные образцы вредоносного ПО. Фиксировать согласие Заказчика на

- 12. Pentest vs Avir Но иногда, в ходе глубоких Red Team Pentest заказчика интересует, сумеет ли "продвинутый"

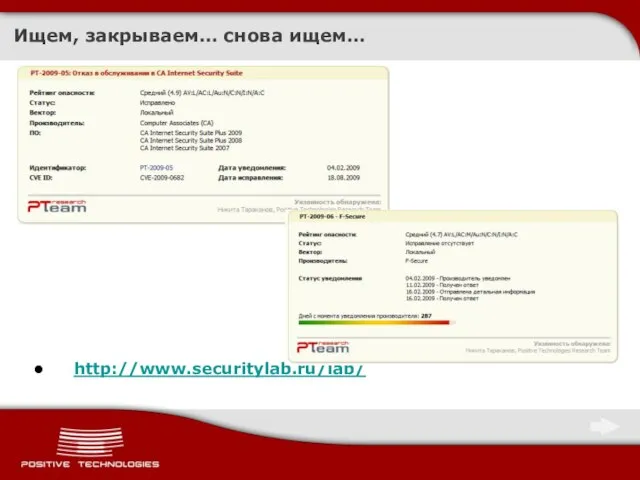

- 13. Ищем, закрываем… снова ищем… http://www.securitylab.ru/lab/

- 14. Доступ к банковской тайне Потенциальная угроза нарушения положений п. 2 ст. 857 ГК РФ Ст. 26

- 15. Только ли Pentest? ВСЕ РАБОТЫ, СВЯЗАННЫЕ С ДОСТУПОМ К ДАННЫМ!

- 16. МЫ НЕ ПОЛУЧАЕМ ДОСТУП К ДАННЫМ! СТО БР ИББС 1.1 2009 - 7.2.10 – аудит процессов

- 17. Как «лечить»? Предоставить это Заказчику Совместные работы. Выполнение «опасных» операций представителем заказчика. «Обезличивание» результатов. Обходить опасные

- 18. Крайний случай Ноутбук Заказчика Исполнитель Представитель Заказчика Система протоколирования

- 19. Крайний случай Ноутбук Заказчика Исполнитель Представитель Заказчика Система протоколирования Это ОН получал доступ к данным!

- 20. Только ли аудиторы? Техническая поддержка систем DLP У нас XXX не обрабатывает письма от YYY. Пришлите,

- 22. Скачать презентацию

Мехатроника и мобильная робототехника

Мехатроника и мобильная робототехника Comfort lir oil. Масло, которое заботится о ваших губах

Comfort lir oil. Масло, которое заботится о ваших губах Where is the?

Where is the? Политическая культура и поведение

Политическая культура и поведение Жизненный цикл человеческого капитала. Тема 3

Жизненный цикл человеческого капитала. Тема 3 Презентация на тему: The wonderful world of animals

Презентация на тему: The wonderful world of animals Анализ работы МОУ «СОШ №11» за 2010-2011 учебный год

Анализ работы МОУ «СОШ №11» за 2010-2011 учебный год Район проживания

Район проживания Чешки для вашего ребенка

Чешки для вашего ребенка Интерактивные среды на уроке математики

Интерактивные среды на уроке математики First aid

First aid  Абстракционизм – гармония беспредметности

Абстракционизм – гармония беспредметности Третья сессия Молодёжного парламента II созыва при Совете депутатов МО Камбарский район

Третья сессия Молодёжного парламента II созыва при Совете депутатов МО Камбарский район Иван Сергеевич Соколов-Микитов

Иван Сергеевич Соколов-Микитов Лагерь отдыха Радуга

Лагерь отдыха Радуга Foot

Foot Презентация на тему Государственное регулирование ценообразования в Российской Федерации

Презентация на тему Государственное регулирование ценообразования в Российской Федерации  Lektsia_1

Lektsia_1 Жисмоний шахс ер мулк соликлар

Жисмоний шахс ер мулк соликлар Лабораторная работа №1

Лабораторная работа №1 Сечения

Сечения Лекции_3_и_4. Сравнительный подход

Лекции_3_и_4. Сравнительный подход Обоснование методов пуска асинхронных двигателей в электрических сетях малой мощности

Обоснование методов пуска асинхронных двигателей в электрических сетях малой мощности «Нерастущий рынок – ожидаемое событие» Николай Имамбаев экс-президент Российской ассоциации производителей и дилеров замочно

«Нерастущий рынок – ожидаемое событие» Николай Имамбаев экс-президент Российской ассоциации производителей и дилеров замочно Диета

Диета Есть ли дубы в Сибири?

Есть ли дубы в Сибири? Развивающее движение

Развивающее движение Музыкально-дидактические игры для дошкольников

Музыкально-дидактические игры для дошкольников