Содержание

- 2. Защита данных ПК и ПО, установленное на нём, является дорогостоящим средством работы с информацией. Однако данные,

- 3. УГРОЗЫ БЕЗОПАСНОСТИ Некомпетентность пользователей (проблема – слабые пароли и пренебрежение требованиям безопасности) Хакеры в Интернете и

- 4. Несанкционированный доступ Несанкционированный доступ к информации — доступ к информации, хранящейся на различных типах носителей (бумажных,

- 5. Причины несанкционированного доступа к информации ошибки конфигурации (прав доступа, ограничений на массовость запросов к базам данных)

- 6. Несанкционированно устанавливаемые мониторинговые программы, то есть программы-шпионы Их применение позволяет злоумышленнику: несанкционированно перехватывать чужую информацию; осуществлять

- 7. Продукты-шпионы представляют серьезную опасность защите отдельных и соединенных в сеть компьютерных систем. Одна из наиболее опасных

- 8. Приемы несанкционированного доступа к информации За дураком - физическое проникновение в производственные помещения - злоумышленник ожидает

- 9. Приемы несанкционированного доступа к информации Неспешный выбор - злоумышленник изучает и исследует систему защиты от несанкционированного

- 10. Под СВТ понимается совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в

- 11. Программные кейлоггеры, предназначенные для контроля информации, вводимой пользователем персонального компьютера Программные кейлоггеры (keyloggers, key loggers, keystroke

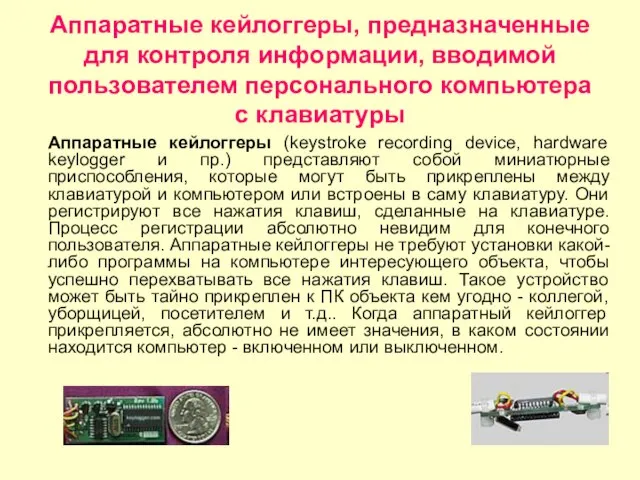

- 12. Аппаратные кейлоггеры, предназначенные для контроля информации, вводимой пользователем персонального компьютера с клавиатуры Аппаратные кейлоггеры (keystroke recording

- 13. Беспроводным угрозам подвержены те, кто использует или нет Wi-Fi Как и множество других инновационных технологий, беспроводные

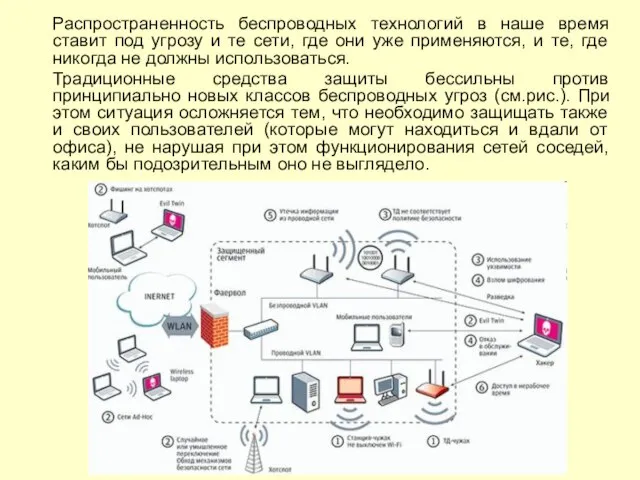

- 14. Распространенность беспроводных технологий в наше время ставит под угрозу и те сети, где они уже применяются,

- 15. Основные составляющие информационной безопасности Доступность информации Целостность Конфиденциальность

- 16. Классификация средств защиты Уровень 1. Законодательный Уровень 2. Административный и процедурный Уровень 3. Программно-технический

- 17. Законодательный уровень Глава 28 УК РФ. Преступления в сфере компьютерной информации. Статья 272. Неправомерный доступ к

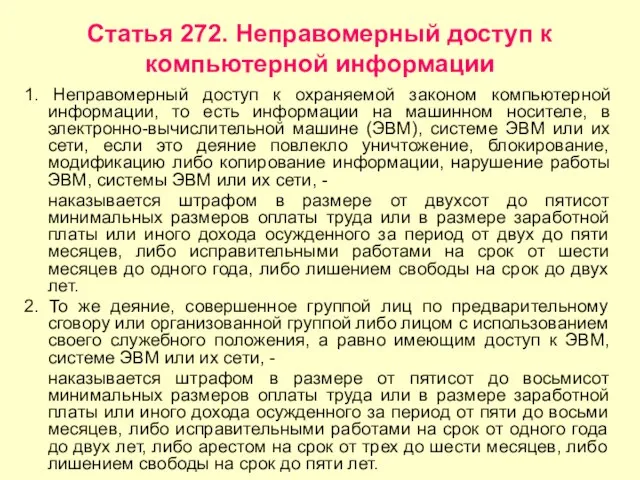

- 18. Статья 272. Неправомерный доступ к компьютерной информации 1. Неправомерный доступ к охраняемой законом компьютерной информации, то

- 19. Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ 1. Создание программ для ЭВМ или

- 20. Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети 1. Нарушение правил эксплуатации ЭВМ,

- 21. Методы защиты компьютера Защита жёсткого диска (создание аварийной загрузочной дискеты) Резервное копирование данных Дефрагментация жёсткого диска

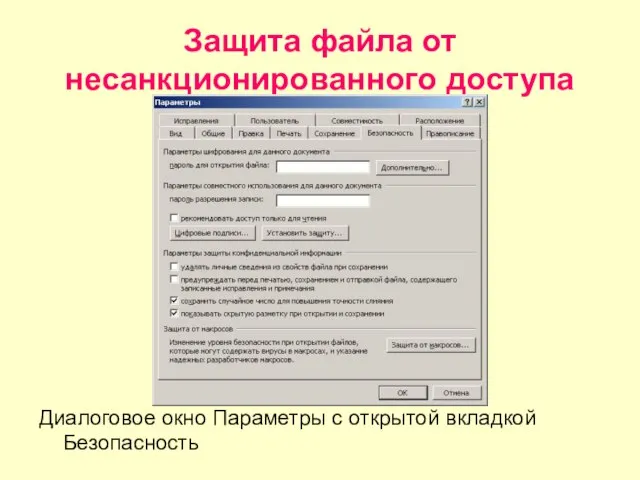

- 22. Защита файла от несанкционированного доступа Диалоговое окно Параметры с открытой вкладкой Безопасность

- 23. Система паролей На рабочем компьютере, домашнем ПК или в сети используют множество мер предосторожностей. Одной из

- 24. Пароль для файла Чтобы определить пароль для файла MS Word, выберите в линейке меню режим «Файл»,

- 25. Защита файла Следующий уровень защиты – это защита самих файлов паролем. Пароль можно установить в диалоговом

- 26. Выполняемый файл Это программа, которая имеет специальное значение в терминах шифровки файлов. Данную программу можно запустить

- 27. Ограничение доступа Чтобы ограничить доступ к папкам сети, используйте «Мой компьютер», чтобы выбрать папку для защиты.

- 28. Методы противодействия программам-шпионам Для обнаружения и удаления мониторинговых программных продуктов, которые могут быть установлены без ведома

- 29. Что же может противопоставить пользователь персонального компьютера программам-шпионам? Решение данной проблемы возможно только в использовании комплекса

- 30. Методы противодействия аппаратным кейлоггерам Никакие программные продукты не в состоянии определить наличие установленных аппаратных устройств, которые

- 31. ШИФРОВАНИЕ Проблема защиты информации путем её преобразования, исключающего её прочтение посторонним лицом, волновала человеческий ум с

- 32. КЛЮЧ Ключ — информация, необходимая для беспрепятственного шифрования и дешифрования текста. Первые криптографические системы встречаются уже

- 33. Полезные советы Установите пароли на BIOS и экранную заставку Исключите доступ посторонних лиц к вашему компьютеру

- 35. Скачать презентацию

Слайд-лекция По дисциплине «Современная методика преподавания литературы» Для студентов специальностей 050205 «Филология: Русская

Слайд-лекция По дисциплине «Современная методика преподавания литературы» Для студентов специальностей 050205 «Филология: Русская  А. Т. Твардовский (1910-1971)

А. Т. Твардовский (1910-1971) Использование ИКТ в работе классного руководителя

Использование ИКТ в работе классного руководителя Strategic Integrative International Management for Small and Medium Business Enterprises

Strategic Integrative International Management for Small and Medium Business Enterprises Англицизмы в русском языке

Англицизмы в русском языке Конкурс«Знай- наших!»

Конкурс«Знай- наших!» A normalisation example

A normalisation example Н. М. Рубцов Звезда полей

Н. М. Рубцов Звезда полей Презентация на тему Метод проектов в патриотическом воспитании детей старшего дошкольного возраста

Презентация на тему Метод проектов в патриотическом воспитании детей старшего дошкольного возраста Основные понятия информатики. Операционная система. Файл. Файловая система. Устройства ввода-вывода. Потоки. Файловый менеджер Алг

Основные понятия информатики. Операционная система. Файл. Файловая система. Устройства ввода-вывода. Потоки. Файловый менеджер Алг Документы и сведения, представляемые таможенным органам при прибытии на таможенную территорию Подготовили: студентки 3-го курса

Документы и сведения, представляемые таможенным органам при прибытии на таможенную территорию Подготовили: студентки 3-го курса  Організація роботи техніка (з безпеки дорожнього руху) – начальника контрольно-технічного пункту

Організація роботи техніка (з безпеки дорожнього руху) – начальника контрольно-технічного пункту Создание сайта. Сервисы Google

Создание сайта. Сервисы Google Тема: Проект

Тема: Проект Страхование лекция

Страхование лекция Приемы видеомонтажа. Восьмерка

Приемы видеомонтажа. Восьмерка Александр Твардовский (1910 – 1971)

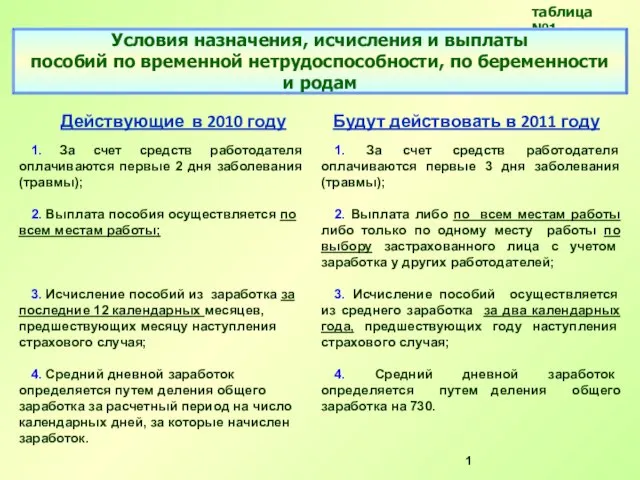

Александр Твардовский (1910 – 1971) Действующие в 2010 году

Действующие в 2010 году Рефинансирование

Рефинансирование Презентация на тему English-speaking countries (Англоговорящие страны)

Презентация на тему English-speaking countries (Англоговорящие страны)  Управления охраной труда на предприятии путем привлечения профильной аутсорсинговой организации

Управления охраной труда на предприятии путем привлечения профильной аутсорсинговой организации Куда сходить и как это найти? Club Map

Куда сходить и как это найти? Club Map Кадровый состав ГПС МЧС России. Лекция 1.5

Кадровый состав ГПС МЧС России. Лекция 1.5 Развитие института корпоративных секретарей в России(проблемные вопросы)

Развитие института корпоративных секретарей в России(проблемные вопросы) Турнир знатоков

Турнир знатоков Масса тела

Масса тела Презентация на тему Пунктуационный разбор

Презентация на тему Пунктуационный разбор  Решение задач на смеси, растворы и сплавы

Решение задач на смеси, растворы и сплавы