Содержание

- 2. Типы получения Генераторы случайных чисел по способу получения чисел делятся на: физические; табличные; алгоритмические.

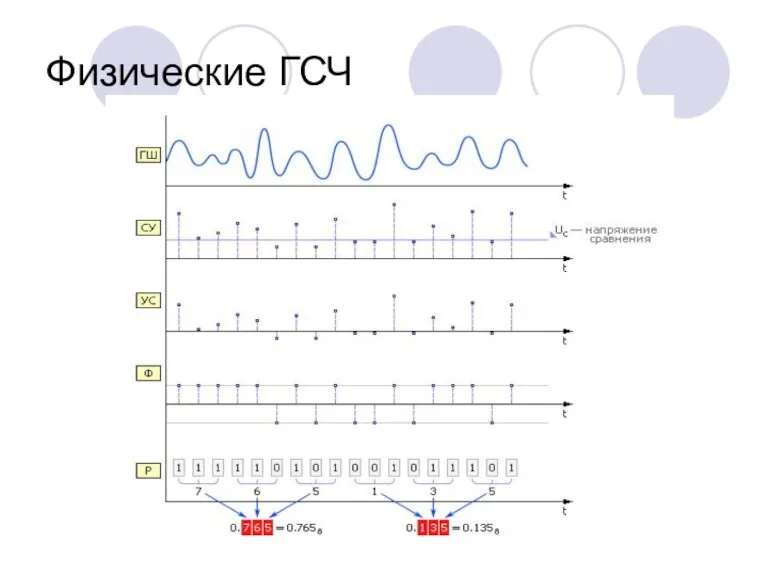

- 3. Физические ГСЧ

- 4. Табличные ГСЧ Табличные ГСЧ в качестве источника случайных чисел используют специальным образом составленные таблицы, содержащие проверенные

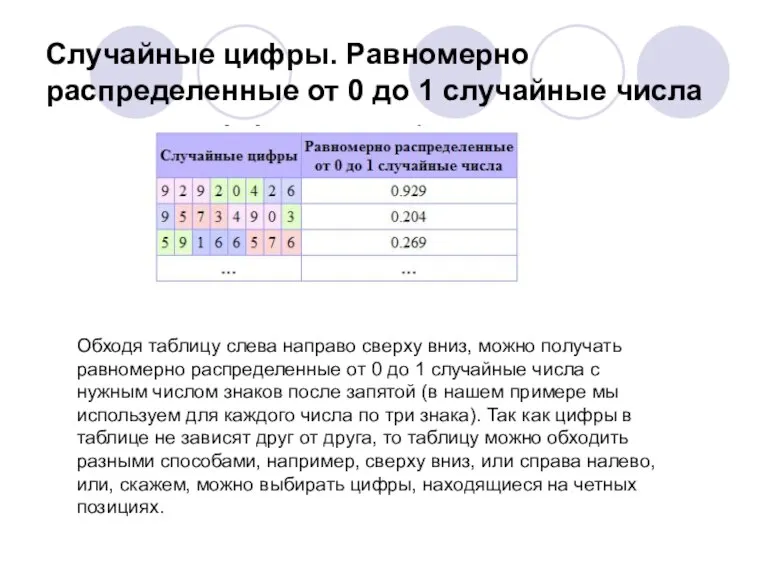

- 5. Случайные цифры. Равномерно распределенные от 0 до 1 случайные числа Обходя таблицу слева направо сверху вниз,

- 6. Табличные ГСЧ Достоинство данного метода в том, что он дает действительно случайные числа, так как таблица

- 7. Алгоритмические ГСЧ Числа, генерируемые с помощью этих ГСЧ, всегда являются псевдослучайными (или квазислучайными), то есть каждое

- 8. Алгоритмические ГСЧ Достоинством данных ГСЧ является быстродействие; генераторы практически не требуют ресурсов памяти, компактны. Недостатки: числа

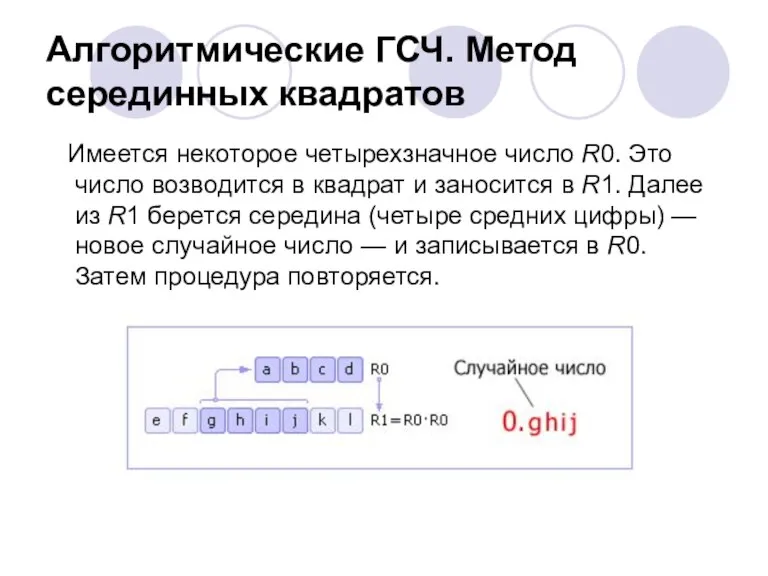

- 9. Алгоритмические ГСЧ. Метод серединных квадратов Имеется некоторое четырехзначное число R0. Это число возводится в квадрат и

- 10. Недостатки метода: 1) если на некоторой итерации число R0 станет равным нулю, то генератор вырождается, поэтому

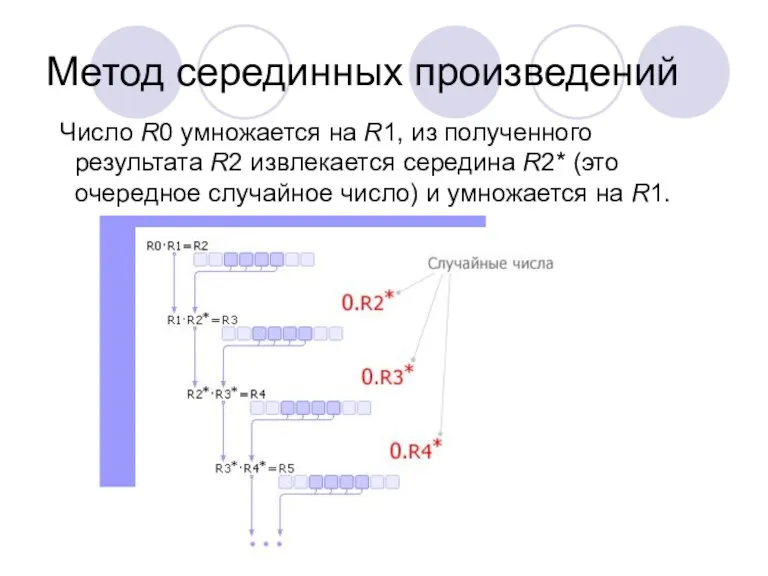

- 11. Метод серединных произведений Число R0 умножается на R1, из полученного результата R2 извлекается середина R2* (это

- 12. Современные ГСЧ (криптографические)

- 13. Криптография и случайность имеют тесную связь Совершенная секретность может быть достигнута, если ключ алгоритма шифровки -

- 14. Подходы к получению Использование естественного случайного процесса, такого как многоразовое бросание монеты и интерпретация результата "орел"

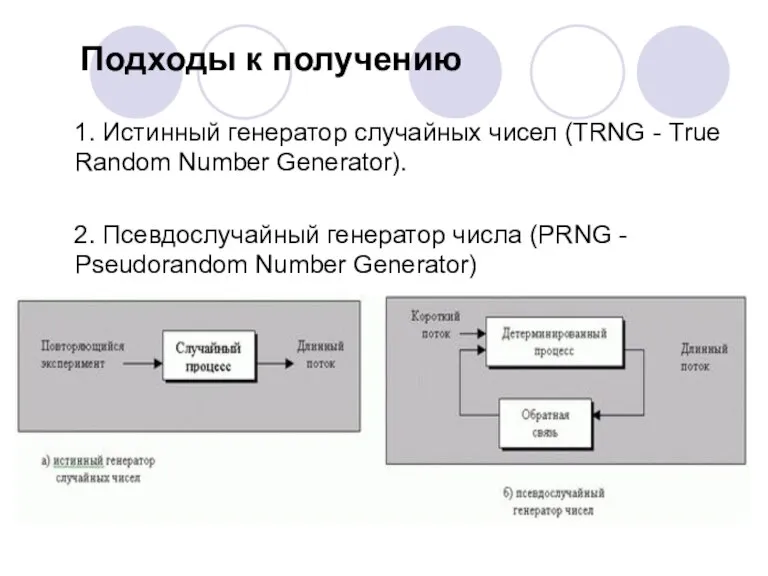

- 15. Подходы к получению 1. Истинный генератор случайных чисел (TRNG - True Random Number Generator). 2. Псевдослучайный

- 16. Истинный генератор случайных чисел (TRNG) При бросании правильной монеты непрерывно возникает совершенный случайный поток битов, но

- 17. Генератор псевдослучайных чисел (PRNG) Случайный поток битов может быть получен с использованием детерминированного процесса при введении

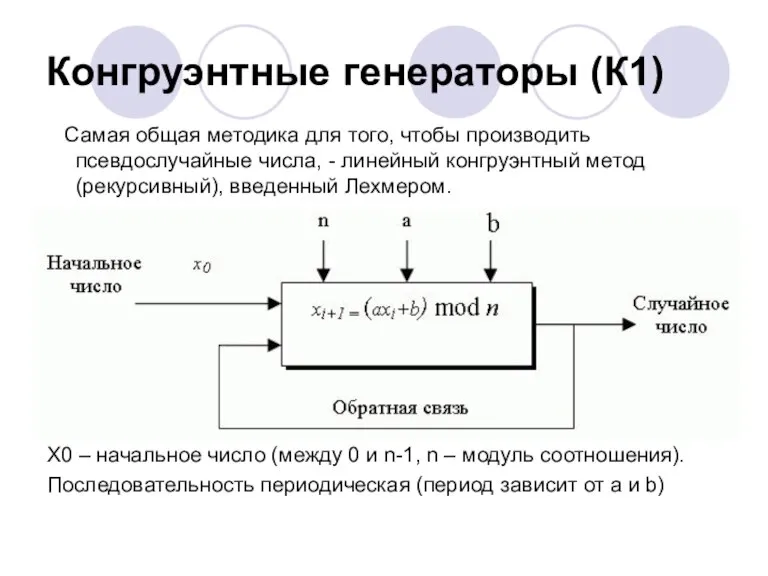

- 18. Конгруэнтные генераторы (К1) Самая общая методика для того, чтобы производить псевдослучайные числа, - линейный конгруэнтный метод

- 19. Пример K.1 Предположим a = 4, b = 5, n = 17 и xi_0 = 7.

- 20. Критерии Период должен быть равен n (модулю). Это означает, что прежде чем целые числа в последовательности

- 21. Рекомендации Рекомендуется выбрать коэффициенты конгруэнтного уравнения и значения модуля исходя из следующих соображений. Оптимальный выбор модуля,

- 22. Рекомендации Чтобы создавать период, равный значению модуля, значение первого коэффициента a, должно быть первообразным корнем главного

- 23. Пример К1. Линейный конгруэнтный генератор: x[i+1] = ax[i] mod n, где n = 2^31 - 1

- 24. Безопасность Последовательность, сгенерированная линейным конгруэнтным уравнением, показывает приемлемую случайность (если следовать предыдущим рекомендациям). Последовательность полезна в

- 25. Безопасность Поскольку число n общедоступно, последовательность может быть атакована с использованием одной из двух стратегий: Если

- 26. Генератор квадратичных вычетов Чтобы получить менее предсказуемую псевдослучайную последовательность, был введен генератор квадратичных вычетов, x[i+1] =

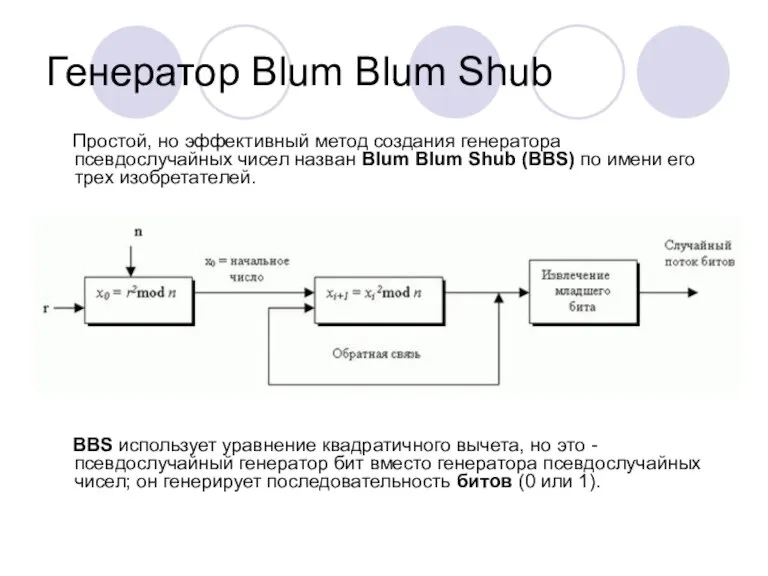

- 27. Генератор Blum Blum Shub Простой, но эффективный метод создания генератора псевдослучайных чисел назван Blum Blum Shub

- 28. Генератор Blum Blum Shub. Шаги генерации Найдите два больших простых числа p и q в форме

- 29. Безопасность Может быть доказано, что если p и q известны, i -тый бит в последовательности может

- 30. Генераторы на основе криптографической системы Криптографические системы, такие как шифр для процесса шифрования или хэш-функция, могут

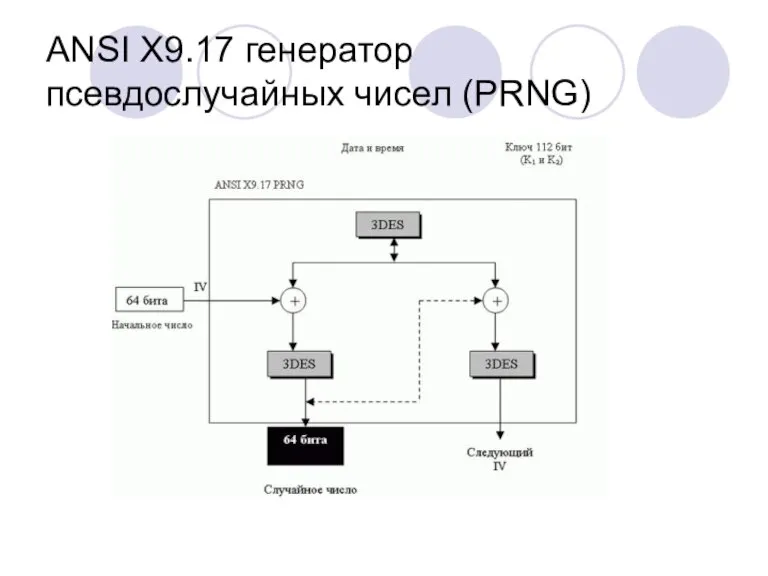

- 31. ANSI X9.17 генератор псевдослучайных чисел (PRNG) ANSI X9.17 определяет криптографически сильный генератор псевдослучайных чисел, использующий тройной

- 32. ANSI X9.17 генератор псевдослучайных чисел (PRNG)

- 33. Безопасность Строгость X9.17 определяется следующими фактами: Ключ - 112 (2 56) бит. Ввод даты и времени

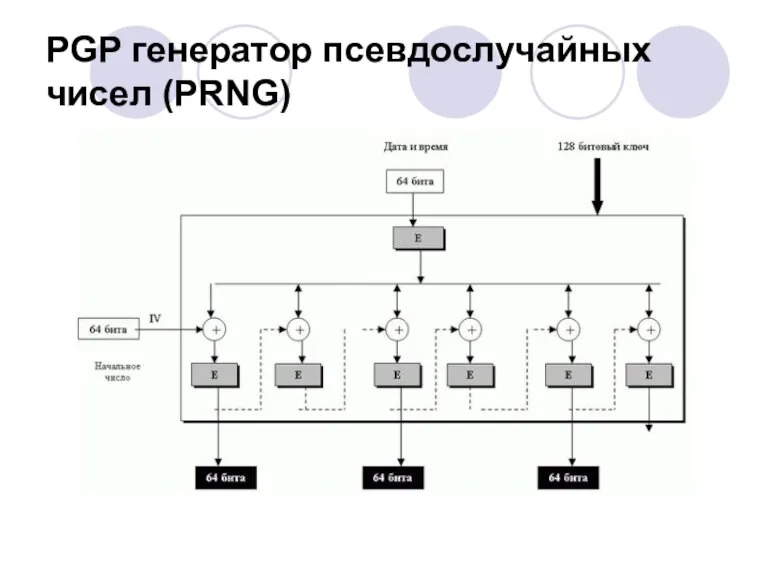

- 34. PGP генератор псевдослучайных чисел (PRNG)

- 35. Оператор RAND i=rand(); - символьная константа, определенная в “stdlib.h” 0 MAX_RAND>=32767. Каждое число в этом диапазоне

- 36. Оператор RAND Часто, диапазон необходимых значений не совпадает с диапазоном оператора ( подбрасывание монеты, выбор значение

- 37. Оператор RAND Масштабирование случайной величины – сочетание с операцией rand операции «взятия по модулю»: rand()%6; Число

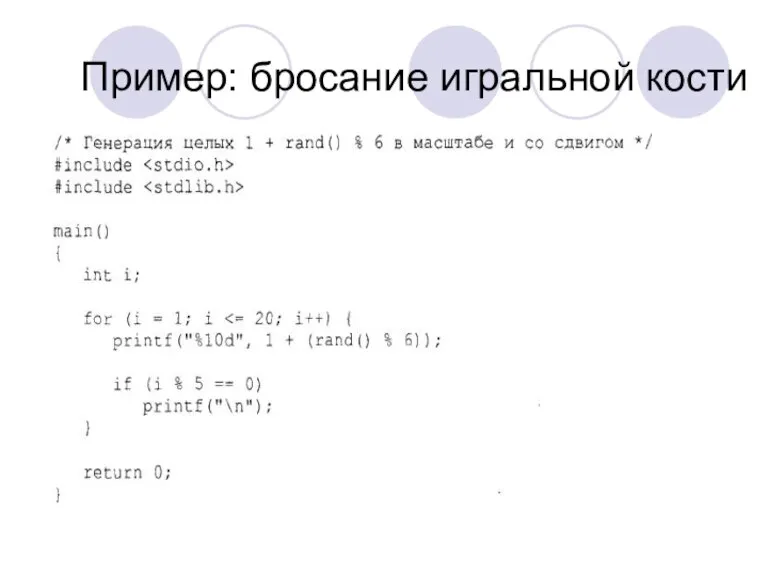

- 38. Пример: бросание игральной кости Моделируем процесс бросания игральной кости - 6000 раз. Тогда вероятность «выпадания» одного

- 39. Пример: бросание игральной кости

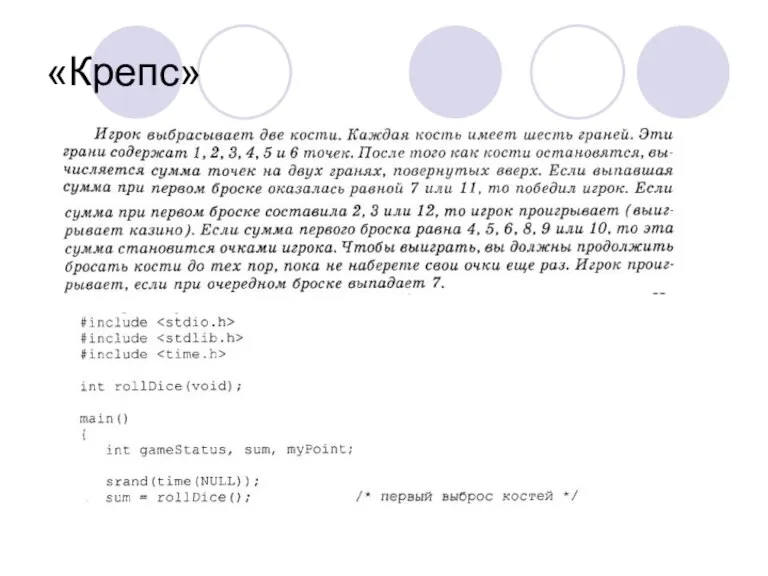

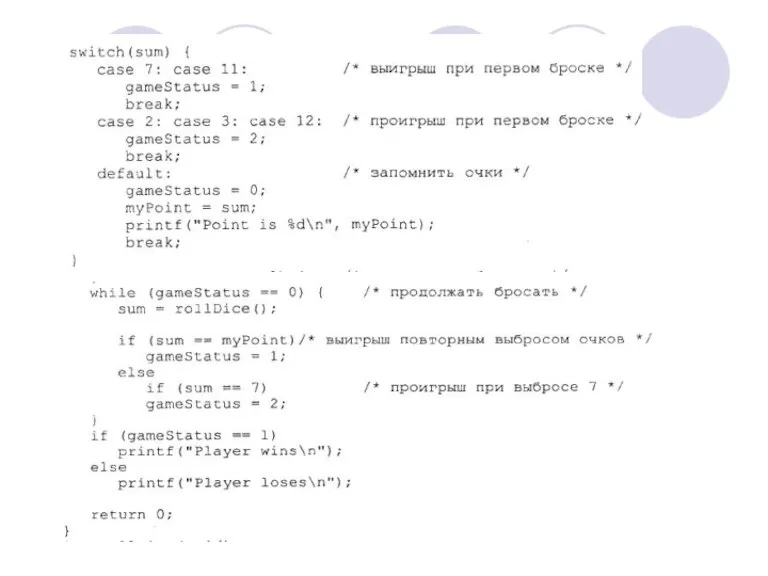

- 40. «Крепс»

- 43. Скачать презентацию

![Пример К1. Линейный конгруэнтный генератор: x[i+1] = ax[i] mod n, где n](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1146627/slide-22.jpg)

Отель Crowne Plaza Moscow-Tretykovskaya

Отель Crowne Plaza Moscow-Tretykovskaya Устройства компьютера

Устройства компьютера Кратчайший путь в графе

Кратчайший путь в графе Компьютерное ПО

Компьютерное ПО Информационные технологии в образовании: проблемы и перспективы. Лекция №4

Информационные технологии в образовании: проблемы и перспективы. Лекция №4 Понятие физической среды передачи данных, типы линий связи

Понятие физической среды передачи данных, типы линий связи Net Performance. Зачем нужна производительность

Net Performance. Зачем нужна производительность Подготовка Семантики

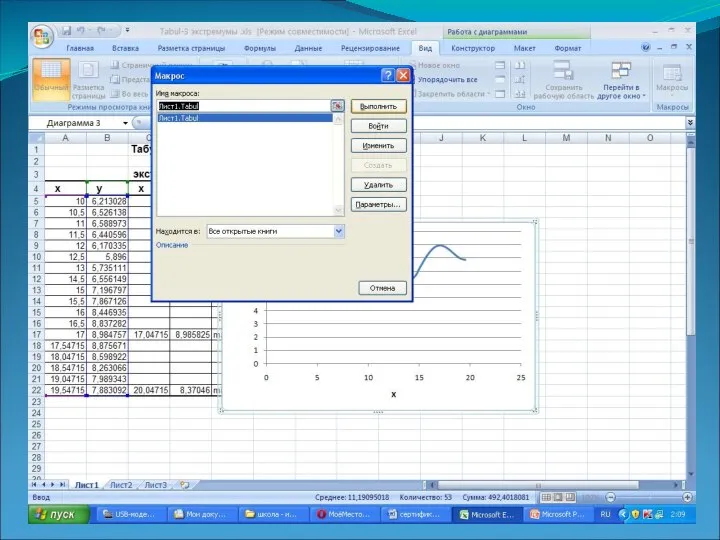

Подготовка Семантики Табулирование функции

Табулирование функции Kibersport_2

Kibersport_2 Российский государственный архив древних актов

Российский государственный архив древних актов Socket.IO. Свободное программное обеспечение, написанное на JavaScript

Socket.IO. Свободное программное обеспечение, написанное на JavaScript Муравьиные сказки. Часть 1

Муравьиные сказки. Часть 1 Сетевые технологии и решения

Сетевые технологии и решения Графические средства для работы с MySQL

Графические средства для работы с MySQL Примеры использования услуги

Примеры использования услуги Введение в ANSYS

Введение в ANSYS Программа в среде Delphi (консольный режим)

Программа в среде Delphi (консольный режим) Разумный подход к ресурсам

Разумный подход к ресурсам Форма социальной провокации или издевательства в сетевом общении - троллинг

Форма социальной провокации или издевательства в сетевом общении - троллинг Технологии записи, хранения и передачи информации

Технологии записи, хранения и передачи информации л2_сетевые приложения

л2_сетевые приложения Измерение информационного объема текста

Измерение информационного объема текста Информационная безопасность. Защита детей в интеренет

Информационная безопасность. Защита детей в интеренет Виды и методы тестирования (в том числе автоматизированные)

Виды и методы тестирования (в том числе автоматизированные) Знакомство с HTML

Знакомство с HTML Архитектура и сборка персонального компьютера

Архитектура и сборка персонального компьютера Использование в работе учителя начальных классов информационно образовательной среды Учи.ру

Использование в работе учителя начальных классов информационно образовательной среды Учи.ру