Содержание

- 2. Защита информации Защита - система мер по обеспечению безопасности с целью сохранения государственных и коммерческих секретов.

- 3. Защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую

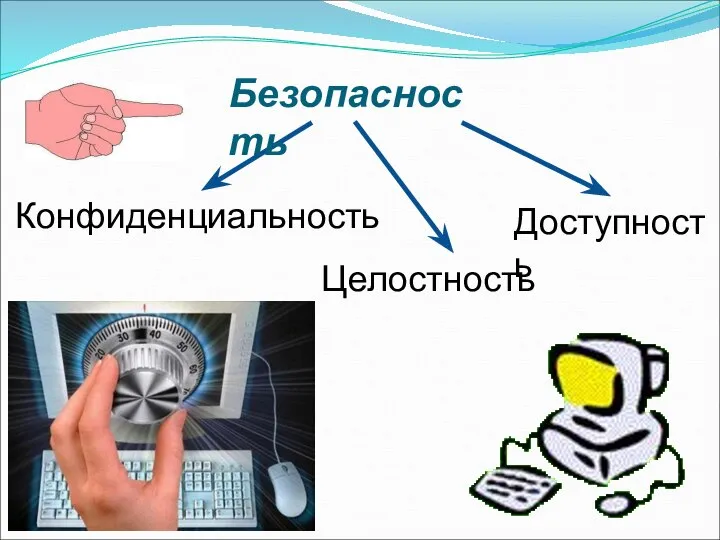

- 4. Конфиденциальность Целостность Доступность Безопасность

- 5. Информационная безопасность — это состояние защищённости информационной среды. В вычислительной технике понятие безопасности подразумевает надежность работы

- 6. Несанкционированный доступ Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам

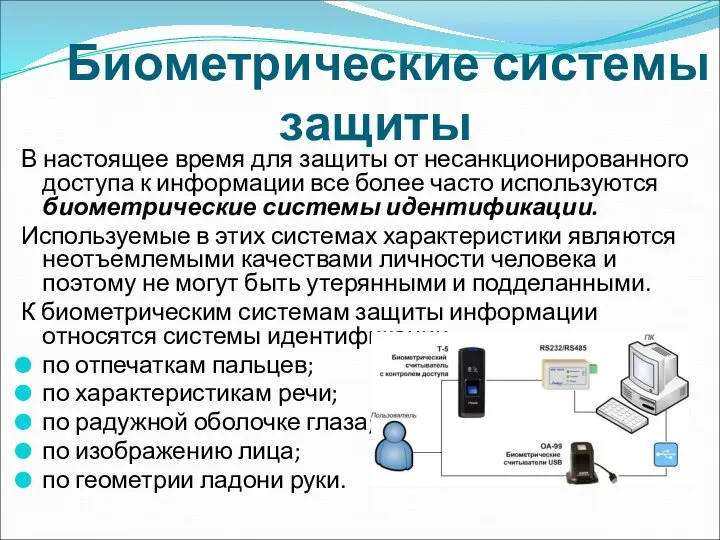

- 7. Биометрические системы защиты В настоящее время для защиты от несанкционированного доступа к информации все более часто

- 8. Идентификация по отпечаткам пальцев Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флэш-диски, а

- 9. Идентификация по характеристикам речи Идентификация человека по голосу — один из традиционных способов распознавания, интерес к

- 10. Идентификация по радужной оболочке глаза Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к

- 11. Идентификация по изображению лица Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит

- 12. Идентификация по ладони руки В биометрике в целях идентификации используется простая геометрия руки — размеры и

- 14. Скачать презентацию

Цифровая инфраструктура доверия

Цифровая инфраструктура доверия Ассистент on line проектов

Ассистент on line проектов Разработка комплексной системы защиты объекта информатизации

Разработка комплексной системы защиты объекта информатизации На пути к компьютерной модели города как новой технологической среды

На пути к компьютерной модели города как новой технологической среды Модель мира Информационные тени

Модель мира Информационные тени Доработка игры

Доработка игры От истоков до наших дней. Objective C

От истоков до наших дней. Objective C Практикум

Практикум Создание и редактирование рисунка. Графический редактор Paint

Создание и редактирование рисунка. Графический редактор Paint Исполнитель Водолей

Исполнитель Водолей Подсказки для родителей

Подсказки для родителей Логические операции

Логические операции Школьное медиасообщество как способ коммуникации между субъектами образования

Школьное медиасообщество как способ коммуникации между субъектами образования Герои игр

Герои игр Java. Объектно-ориентированное программирование (ООП)

Java. Объектно-ориентированное программирование (ООП) 6

6 Масштабирование stateful и stateless сервисов. Паттерны кэширования

Масштабирование stateful и stateless сервисов. Паттерны кэширования Мультисим

Мультисим Виды информации. Урок 3

Виды информации. Урок 3 Тотальный диктант. Афиши 2019

Тотальный диктант. Афиши 2019 Тармаклануны Паскаль телендә программалау

Тармаклануны Паскаль телендә программалау Массивы в языке Python

Массивы в языке Python Особенности CoralDraw

Особенности CoralDraw Поиск информации

Поиск информации Создание электронного учебного пособия по помехоустойчивым кодам с разработкой справочника

Создание электронного учебного пособия по помехоустойчивым кодам с разработкой справочника Учебно-ознакомительная практика в Ё-медиа

Учебно-ознакомительная практика в Ё-медиа CIDR: бесклассовая маршрутизация между доменами (Classless Interdomain Routing)

CIDR: бесклассовая маршрутизация между доменами (Classless Interdomain Routing) Информационные системы

Информационные системы