Слайд 3Этапы проведения Osint

1. Формирование задачи

2. Планирование

3. Сбор информации

4. Анализ результатов

Слайд 4Формирование задачи

Для чего мы проводим Osint?

Пассивное сканирование для проведения тестов на

проникновение

Разведка для проведения тестов на проникновение с использованием методов социальной инженерии

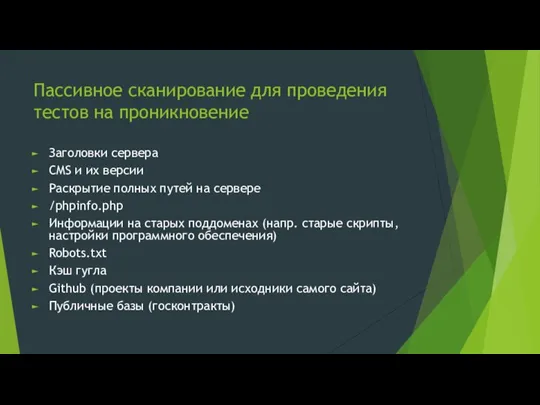

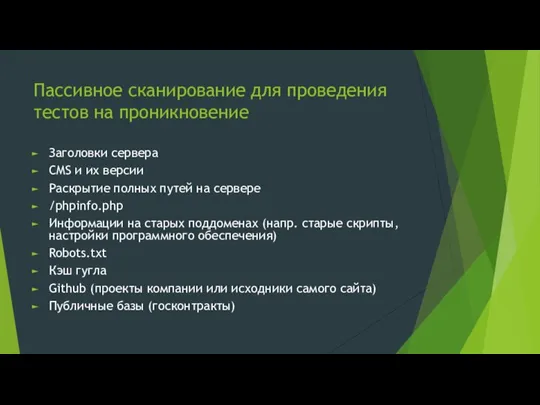

Слайд 5Пассивное сканирование для проведения тестов на проникновение

Заголовки сервера

CMS и их версии

Раскрытие

полных путей на сервере

/phpinfo.php

Информации на старых поддоменах (напр. старые скрипты, настройки программного обеспечения)

Robots.txt

Кэш гугла

Github (проекты компании или исходники самого сайта)

Публичные базы (госконтракты)

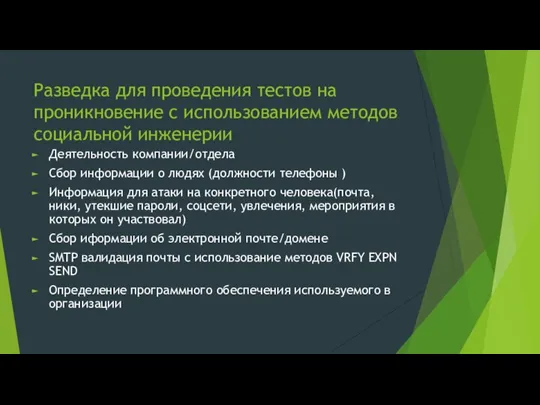

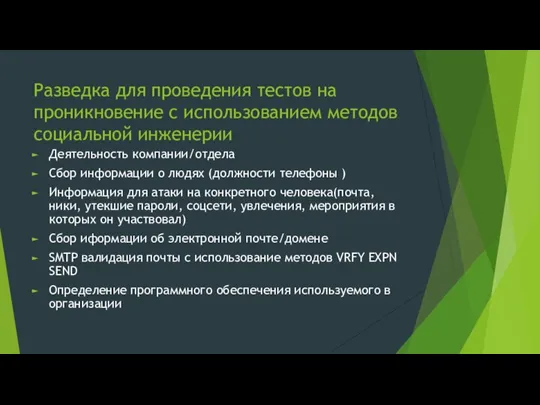

Слайд 6Разведка для проведения тестов на проникновение с использованием методов социальной инженерии

Деятельность компании/отдела

Сбор

информации о людях (должности телефоны )

Информация для атаки на конкретного человека(почта, ники, утекшие пароли, соцсети, увлечения, мероприятия в которых он участвовал)

Сбор иформации об электронной почте/домене

SMTP валидация почты с использование методов VRFY EXPN SEND

Определение программного обеспечения используемого в организации

Слайд 7Планирование

Определение направлений и источников получения информации

Визуализация полученной информации

Слайд 8Сбор информации

Фреймворки

Утилиты по сбору информации

Веб-ресурсы

Telegram боты

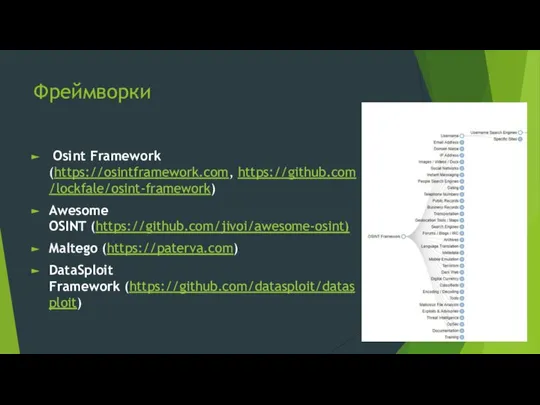

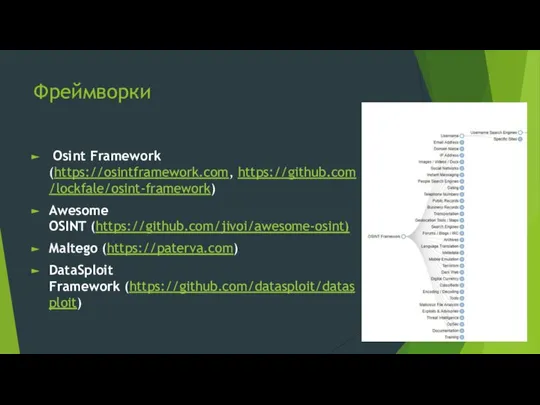

Слайд 9Фреймворки

Osint Framework

(https://osintframework.com, https://github.com/lockfale/osint-framework)

Awesome OSINT (https://github.com/jivoi/awesome-osint)

Maltego (https://paterva.com)

DataSploit Framework (https://github.com/datasploit/datasploit)

Слайд 10Общедоступные базы

Поиск по судебным делам РФ https://sudrf.ru/index.php?id=300

База дипломов http://frdocheck.obrnadzor.gov.ru

База судебных приставов http://fssprus.ru/iss/ip/

База недействительных паспортов http://services.fms.gov.ru/info-service.htm?sid=2000

База ИНН https://service.nalog.ru/static/personal-data.html?svc=inn

А

также многие другие данные налоговой, доступные на том же сайте.

Всё о владельце машины по госномеру, телефону или VIN https://avinfo.co или https://гибдд.рф/check/auto

Информация об ИП и организациях в том числе по ФИО предпринимателя https://egrul.nalog.ru/index.html

Получить выписку из ЕГРН об основных характеристиках и зарегистрированных правах на объект недвижимости https://rosreestr.ru/wps/portal/p/cc_present/EGRN_1

Слайд 11Поиск по никнейму

https://www.namecheckr.com

http://usersherlock.com

https://usersearch.org

https://thatsthem.com

https://inteltechniques.com

Слайд 12Поиск людей в социальных сетях

https://www.namecheckr.com

http://usersherlock.com

https://usersearch.org

https://thatsthem.com

https://inteltechniques.com

Слайд 13Поиск по фото

https://images.google.com

https://yandex.ru/images

https://www.tineye.com

https://findmevk.com

https://vlicco.ru

https://searchface.ru

https://findface.pro

Извлечение EXIF информации из фотографии (может содержать географические координаты места

съемки):

http://metapicz.com/

http://linkstore.ru/exif/

http://exif.regex.info/exif.cgi

http://imgops.com/

Слайд 14Поиск по домашнему телефону

http://spra.vkaru.net

http://nomerorg.me.

Слайд 15Поиск по утечкам различных баз данных

https://ghostproject.fr

https://haveibeenpwned.com/

https://hacked-emails.com/

https://weleakinfo.com/

https://leakedsource.ru/

Слайд 16Поиск почтовых адресов

hunter.io

Email Finder

theHarvester

Слайд 17Поиск поддоменов

theHarvester

dnsdumpster.com

pentest-tools.com

Слайд 18Поиск уязвимостей

cvedetails.com

exploit-db.com

vulners.com

Слайд 19Определение IP адресов организации

Shodan

Censys

bgp.he.net

www.ididb.ru

Слайд 20Поиск скрытых директорий и файлов

Google Dorks

DirBuster

Слайд 21Telegram боты

@HowToFind_bot

@AvinfoBot

@buzzim_alerts_bot

@mailsearchbot

@deanonym_bot

@list_member_bot

@telesint_bot

Слайд 22Поисковые системы Telegram

Tgstat.ru

Lyzem.com

Buzz.im

Слайд 23Анализ результатов

Wisemapping http://www.wisemapping.com

Mindmeister https://www.mindmeister.com

Mindomo https://www.mindomo.com

Maltego https://www.paterva.com

Классификация средств вычислительной техники

Классификация средств вычислительной техники Случайные и псевдослучайные числа. Программирование (Python), 8 класс

Случайные и псевдослучайные числа. Программирование (Python), 8 класс Системный анализ

Системный анализ Облачные технологии в образовании

Облачные технологии в образовании 1С- БИТРИКС. Внедрение верстки в шаблоны 1С-Битрикс, принципы размещения общих шаблонов

1С- БИТРИКС. Внедрение верстки в шаблоны 1С-Битрикс, принципы размещения общих шаблонов 10-04-Процедуры ввода-вывода

10-04-Процедуры ввода-вывода Основные понятия алгоритмизации

Основные понятия алгоритмизации Функции (продолжение). Лекция 8 (дополнение)

Функции (продолжение). Лекция 8 (дополнение) Заказ запчасти не из-под сервисной заявки в Хайер. Как заказать по коду продукта

Заказ запчасти не из-под сервисной заявки в Хайер. Как заказать по коду продукта Кафедра информационной и технологической культуры

Кафедра информационной и технологической культуры Возможности динамических (электронных) таблиц. Математическая обработка числовых данных

Возможности динамических (электронных) таблиц. Математическая обработка числовых данных Угрозы в Интернете. Кибербуллинг

Угрозы в Интернете. Кибербуллинг Локальные и глобальные компьютерные сети

Локальные и глобальные компьютерные сети Базовые понятия Internet Лекция 3

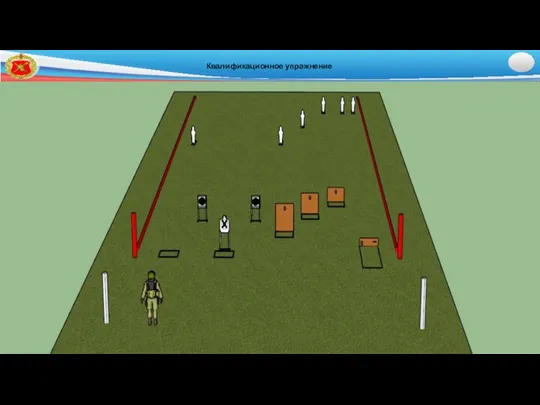

Базовые понятия Internet Лекция 3 Квалификационное упражнение

Квалификационное упражнение Основы ввода-вывода

Основы ввода-вывода Громкоговоритель в школе

Громкоговоритель в школе Аналоги фирменного стиля IT центра

Аналоги фирменного стиля IT центра Виды алгоритмов

Виды алгоритмов Website concept

Website concept Принципы работы в соцсетях. Проектная деятельность

Принципы работы в соцсетях. Проектная деятельность Кодирование целых чисел

Кодирование целых чисел Студия переводов и озвучивания Vert Dider. Научно-популярный видеоблог Sci-One

Студия переводов и озвучивания Vert Dider. Научно-популярный видеоблог Sci-One Задания КИМ с решениями

Задания КИМ с решениями Инструкция по регистрации на курсе ПП

Инструкция по регистрации на курсе ПП Таблицы и графы. Задание 1. Информатика в ЕГЭ

Таблицы и графы. Задание 1. Информатика в ЕГЭ Вероятностный подход к определению количества информации

Вероятностный подход к определению количества информации Проектирование локально-вычислительной сети на предприятии

Проектирование локально-вычислительной сети на предприятии