Содержание

- 2. Цели проекта Реализовать возможность автоматического отражение в БУ только проверенных бухгалтером документов Таким образом, документы опер.

- 3. Отражение в БУ только проверенных бухгалтером документов

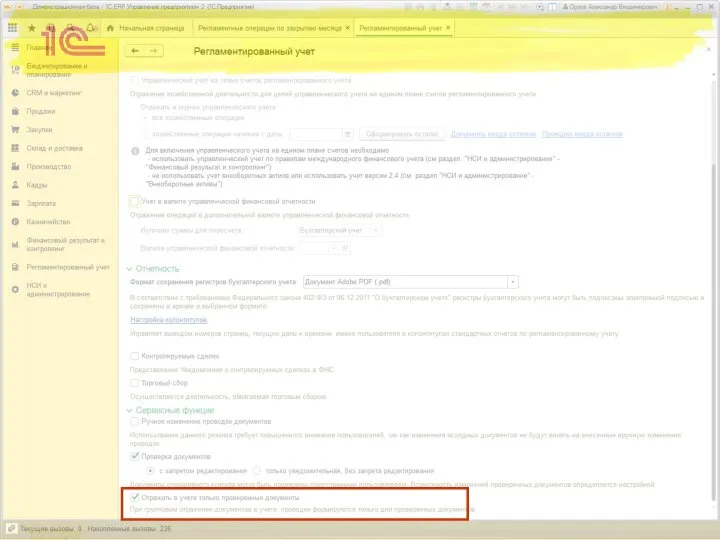

- 4. Отражение в БУ только проверенных бухгалтером документов Добавляется функциональная опция Отражение в учете только проверенных документов,

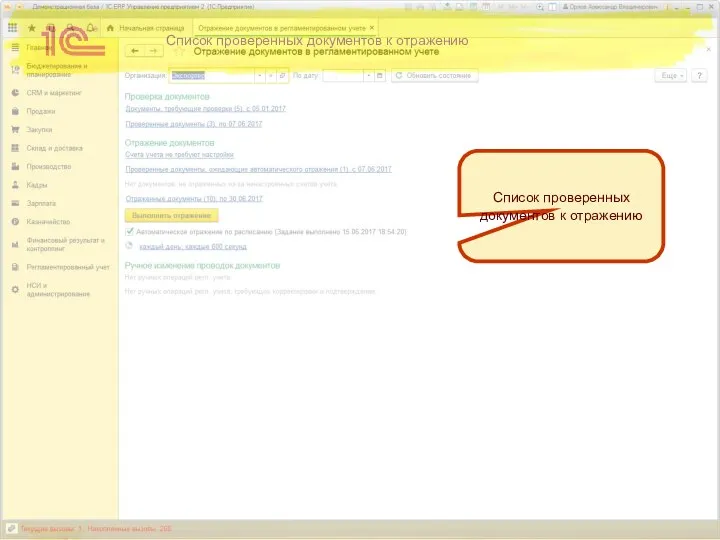

- 6. Список проверенных документов к отражению Список проверенных документов к отражению

- 7. Настройка счета учета материалов, переданных в переработку

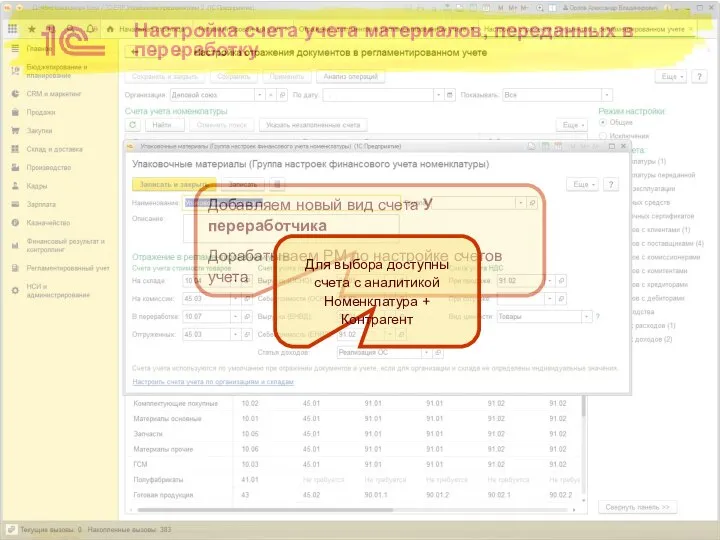

- 8. Настройка счета учета материалов, переданных в переработку Добавляем новый вид счета У переработчика Дорабатываем РМ по

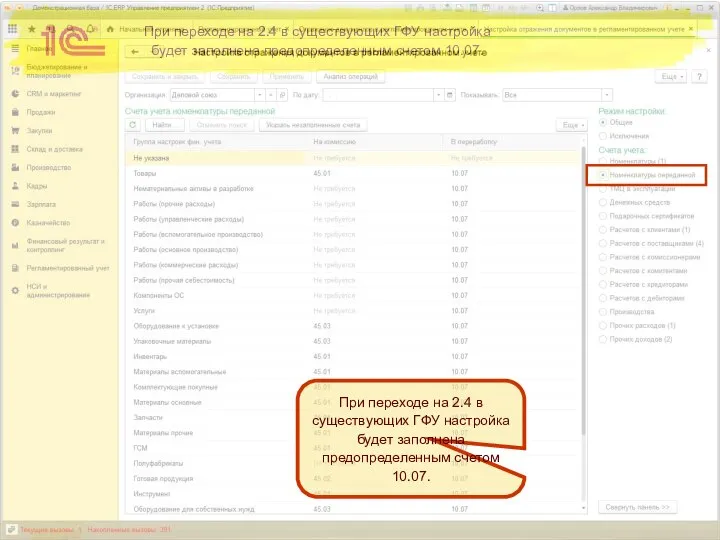

- 9. При переходе на 2.4 в существующих ГФУ настройка будет заполнена предопределенным счетом 10.07. При переходе на

- 10. Добавление субсчетов на 20 и 23 счет

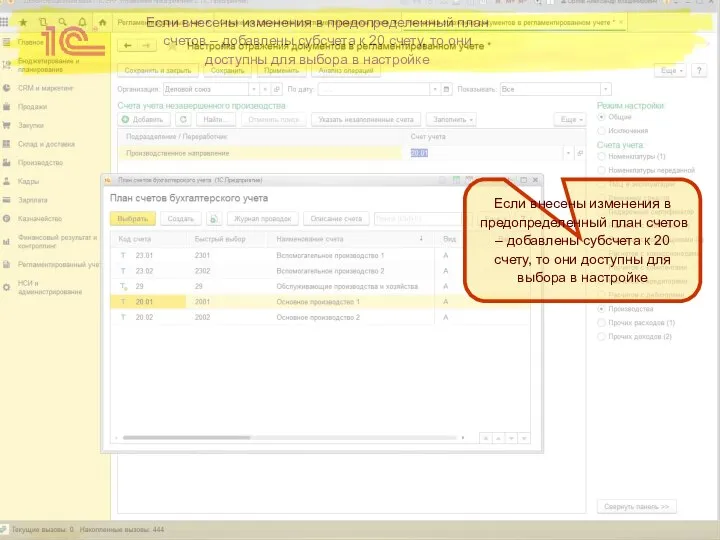

- 11. Если внесены изменения в предопределенный план счетов – добавлены субсчета к 20 счету, то они доступны

- 12. Отражения сборки/разборки номенклатуры без использования счета 20

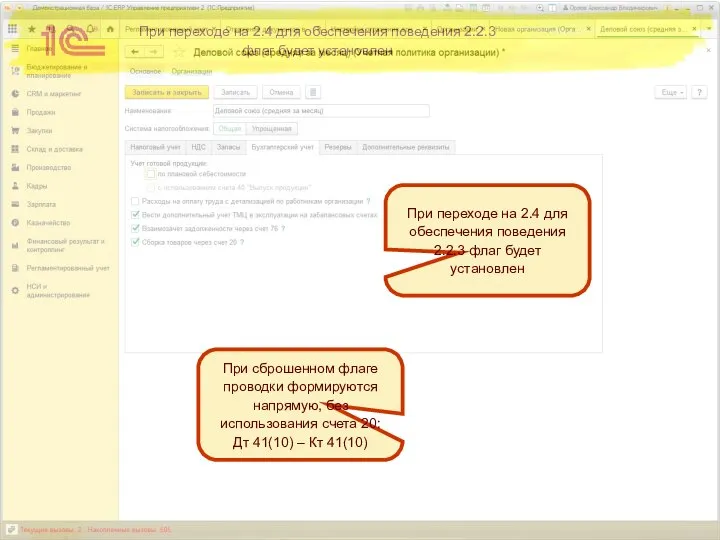

- 13. При переходе на 2.4 для обеспечения поведения 2.2.3 флаг будет установлен При переходе на 2.4 для

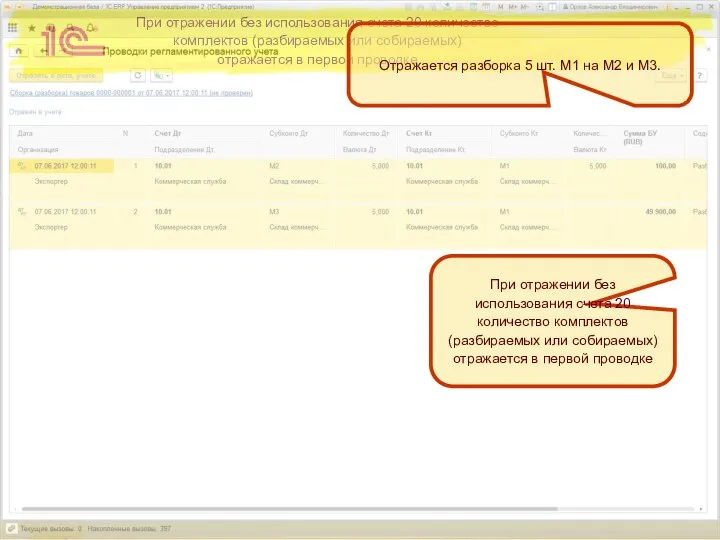

- 14. При отражении без использования счета 20 количество комплектов (разбираемых или собираемых) отражается в первой проводке При

- 15. Настройки счетов отражения продаж по ЕНВД

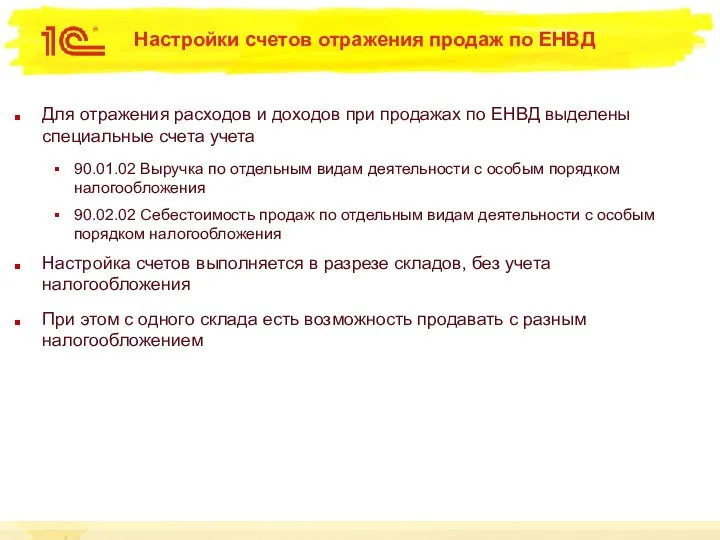

- 16. Настройки счетов отражения продаж по ЕНВД Для отражения расходов и доходов при продажах по ЕНВД выделены

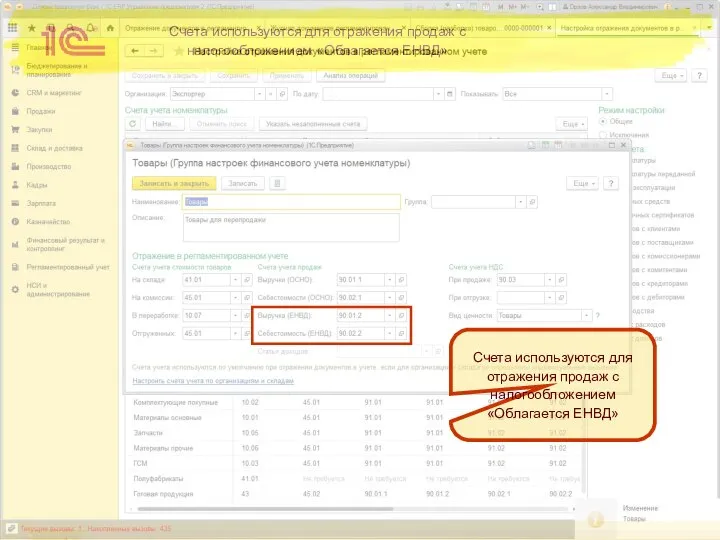

- 17. Счета используются для отражения продаж с налогообложением «Облагается ЕНВД» Счета используются для отражения продаж с налогообложением

- 19. Скачать презентацию

Аниме. Соукок

Аниме. Соукок Конкурс Сэлфи-марафон

Конкурс Сэлфи-марафон Нормативная база в области документирования ПС

Нормативная база в области документирования ПС Кодирование информации

Кодирование информации Правила безопасного поведения в Интернете

Правила безопасного поведения в Интернете Использование компьютерных программ в графическом дизайне

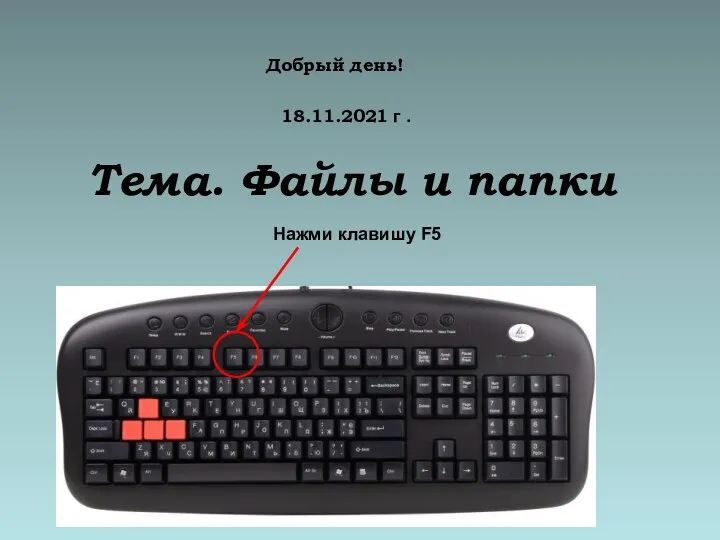

Использование компьютерных программ в графическом дизайне Файлы и папки

Файлы и папки Трехмерное моделирование в современном мире

Трехмерное моделирование в современном мире Информационные ресурсы. Сайт СПб ГБ ПОУ Охтинский колледж

Информационные ресурсы. Сайт СПб ГБ ПОУ Охтинский колледж Электронные библиотеки

Электронные библиотеки Информационное обеспечение компьютерных технологий

Информационное обеспечение компьютерных технологий Инсоляция территорий с помощью SketchUp и Photoshop

Инсоляция территорий с помощью SketchUp и Photoshop Операционная система Windows

Операционная система Windows Как оформить свой Инстаграм и получать клиентов уже сейчас? Только практика

Как оформить свой Инстаграм и получать клиентов уже сейчас? Только практика Что мы знаем о компьютере (3 класс)

Что мы знаем о компьютере (3 класс) Одиннадцатый час. Выпуск №1

Одиннадцатый час. Выпуск №1 Проектирование реляционной базы данных веб-студии Салавей

Проектирование реляционной базы данных веб-студии Салавей Знакомство с python. Занятие №1

Знакомство с python. Занятие №1 Библиотека – чудесная страна

Библиотека – чудесная страна Мобильное приложение как средство обучения ИЯ. Развитие языковых навыков (чтение, аудирование)

Мобильное приложение как средство обучения ИЯ. Развитие языковых навыков (чтение, аудирование) Единицы измерения информации

Единицы измерения информации Data Warehouse Concepts and Architectures

Data Warehouse Concepts and Architectures Закрепление материала о Microsoft Word

Закрепление материала о Microsoft Word Структура алгоритмов. Тест

Структура алгоритмов. Тест Презентация на тему Свойства объекта

Презентация на тему Свойства объекта  БД_л4_Экземпяр_БД

БД_л4_Экземпяр_БД Информация и алфавит

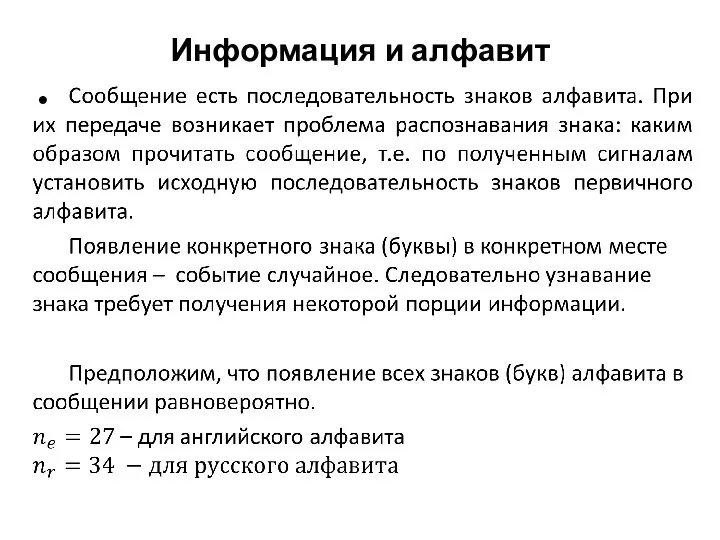

Информация и алфавит Одномерные массивы

Одномерные массивы