Содержание

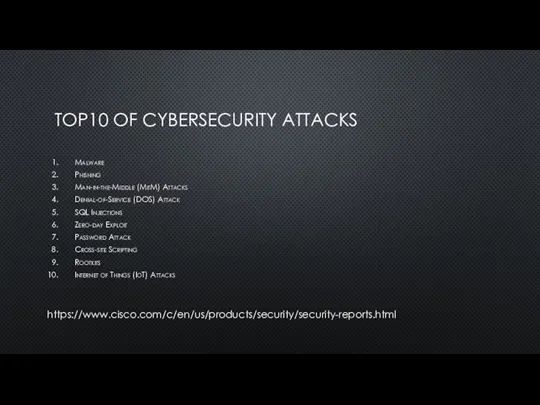

- 2. TOP10 OF CYBERSECURITY ATTACKS Malware Phishing Man-in-the-Middle (MitM) Attacks Denial-of-Service (DOS) Attack SQL Injections Zero-day Exploit

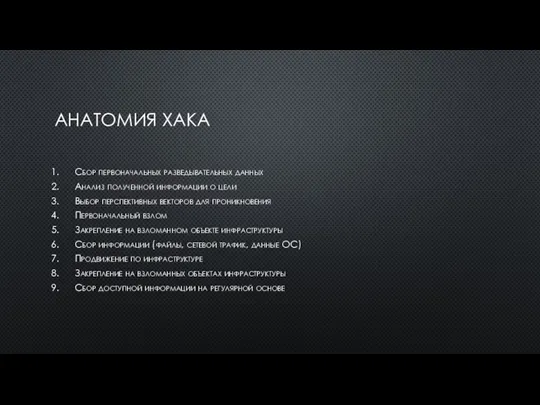

- 3. АНАТОМИЯ ХАКА Сбор первоначальных разведывательных данных Анализ полученной информации о цели Выбор перспективных векторов для проникновения

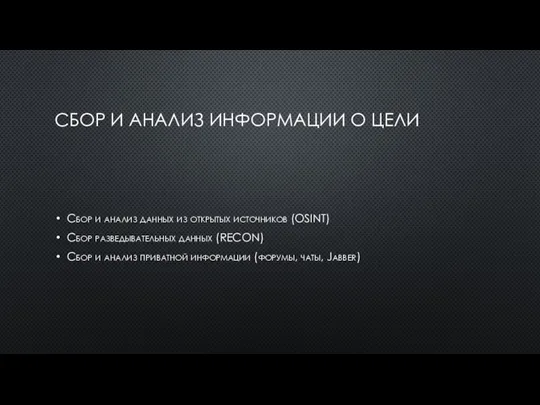

- 4. СБОР И АНАЛИЗ ИНФОРМАЦИИ О ЦЕЛИ Сбор и анализ данных из открытых источников (OSINT) Сбор разведывательных

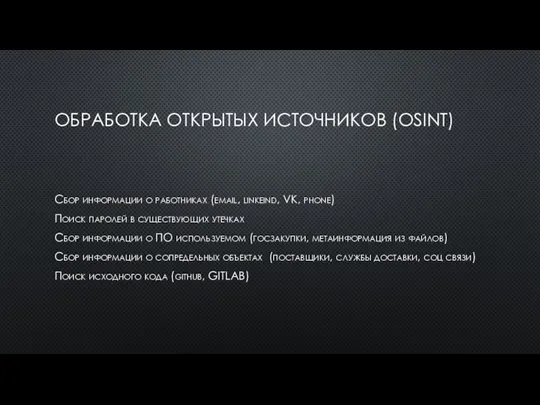

- 5. ОБРАБОТКА ОТКРЫТЫХ ИСТОЧНИКОВ (OSINT) Сбор информации о работниках (email, linkeind, VK, phone) Поиск паролей в существующих

- 6. СБОР РАЗВЕДЫВАТЕЛЬНЫХ ДАННЫХ (RECON) Поиск объектов инфраструктуры (локальные сетевые ресурсы, внешние сетевые ресурсы) Построение топологии инфраструктуры

- 7. ПРОНИКНОВЕНИЕ

- 8. ВИРУС Создание вирусной нагрузки Доставка и запуск вирусной нагрузки Получение доступа

- 9. ВАРИАНТЫ ДОСТАВКИ Отправка на почту, мессенджер, в службу поддержки (апдейты) Эмуляция HID устройства (Teensy) Подброс флешек,

- 10. ФИШИНГ Клонирование объекта инфраструктуры или используемых сервисов (похожее доменное имя + внешнее сходство) Подготовка информационного поля

- 11. ЧЕЛОВЕК ПО СЕРЕДИНЕ Организация врезки в проводную или беспроводную сеть Сбор и анализ сетевого трафика Получение

- 12. ОТКАЗ В ОБСЛУЖИВАНИИ Определение критических мест в инфраструктуре обслуживаемых третье стороной Аренда серверных мощностей с учетом

- 13. SQL ИНЪЕКЦИИ Активное сканирование сервисов доступных из вне Обнаружение сообщений об ошибке или зависаний системы Выявление

- 14. УЯЗВИМОСТЬ НУЛЕВОГО ДНЯ Активное сканирование сервисов доступных из вне Фаззинг данных передаваемых системе Обнаружение сообщений об

- 15. АТАКА ПО ПАРОЛЮ Проверка стандартных паролей к сервисам доступным из вне Использование паролей из утечек и

- 16. КРОСС САЙТ СКРИПТИНГ Активное сканирование для выявления уязвимых параметров Подготовка XSS вектора Подготовка информационного поля для

- 17. РУТКИТЫ Внедрение закладки в программнное и аппаратное обеспечение Доставка внутрь периметра (поставщики, ремонт, разброс флешек) Получение

- 19. Скачать презентацию

История развития интернета

История развития интернета Виртуальные выставки

Виртуальные выставки Компьютерные сети. Виды, структура, принципы функционирования

Компьютерные сети. Виды, структура, принципы функционирования Цифровая лаборатория U-LAB

Цифровая лаборатория U-LAB Оформление именных благодарностей, сертификатов и дипломов при помощи Google-формы, Google-презентации и приложения AutoСrat

Оформление именных благодарностей, сертификатов и дипломов при помощи Google-формы, Google-презентации и приложения AutoСrat Примеры использования инноваций в подготовке специалистов по техническим специальностям

Примеры использования инноваций в подготовке специалистов по техническим специальностям Файлы и файловые структуры

Файлы и файловые структуры Этапы прохождения. Играть

Этапы прохождения. Играть Администрирование баз данных. Тема 5.1

Администрирование баз данных. Тема 5.1 Словесные информационные модели

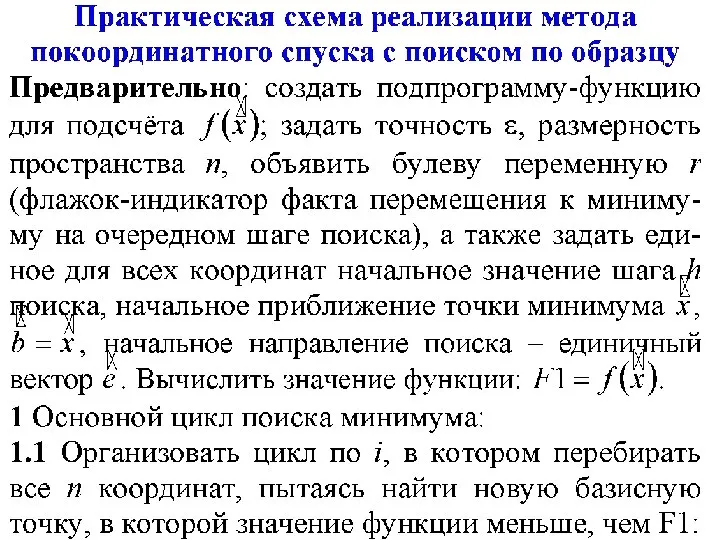

Словесные информационные модели Практическая схема реализации метода покоординатного спуска с поиском по образцу

Практическая схема реализации метода покоординатного спуска с поиском по образцу Создание интернет-площадок и рекламы

Создание интернет-площадок и рекламы Архитектура клиентских приложений на JS

Архитектура клиентских приложений на JS Проект локальной компьютерной сети для охранного агентства с разработкой системы видеонаблюдения

Проект локальной компьютерной сети для охранного агентства с разработкой системы видеонаблюдения Кодирование информации

Кодирование информации Пакеты прикладных программ. Модуль 1

Пакеты прикладных программ. Модуль 1 Автоматизация предоставления услуг

Автоматизация предоставления услуг Чат-бот ВКонтакте. Итоги геймификаций. Подписка как условие розыгрыша

Чат-бот ВКонтакте. Итоги геймификаций. Подписка как условие розыгрыша Графические операторы среды программирования QBasic

Графические операторы среды программирования QBasic 网上收集资料

网上收集资料 Резервное копирование

Резервное копирование Главная хедер и футер для всех

Главная хедер и футер для всех На сввязи

На сввязи Graph theory, definitions and examples. Lecture 8,

Graph theory, definitions and examples. Lecture 8, Программа курса Sound-design (Звуковой дизайн)

Программа курса Sound-design (Звуковой дизайн) Внешние носители информации

Внешние носители информации Мастер класс. Файл. Файловая система

Мастер класс. Файл. Файловая система Изучение работы программируемых логических контроллеров. Лабораторная работа №1

Изучение работы программируемых логических контроллеров. Лабораторная работа №1